Bedreigingsanalyse in Microsoft Defender XDR

Van toepassing op:

- Microsoft Defender XDR

Belangrijk

Sommige informatie in dit artikel heeft betrekking op een vooraf uitgebracht product dat aanzienlijk kan worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garanties, expliciet of impliciet, met betrekking tot de informatie die hier wordt verstrekt.

Bedreigingsanalyse is onze oplossing voor bedreigingsinformatie in het product van deskundige Beveiligingsonderzoekers van Microsoft. Het is ontworpen om beveiligingsteams te helpen zo efficiënt mogelijk te zijn terwijl ze te maken krijgen met nieuwe bedreigingen, zoals:

- Actieve bedreigingsactoren en hun campagnes

- Populaire en nieuwe aanvalstechnieken

- Kritieke beveiligingsproblemen

- Veelvoorkomende kwetsbaarheid voor aanvallen

- Bekende malware

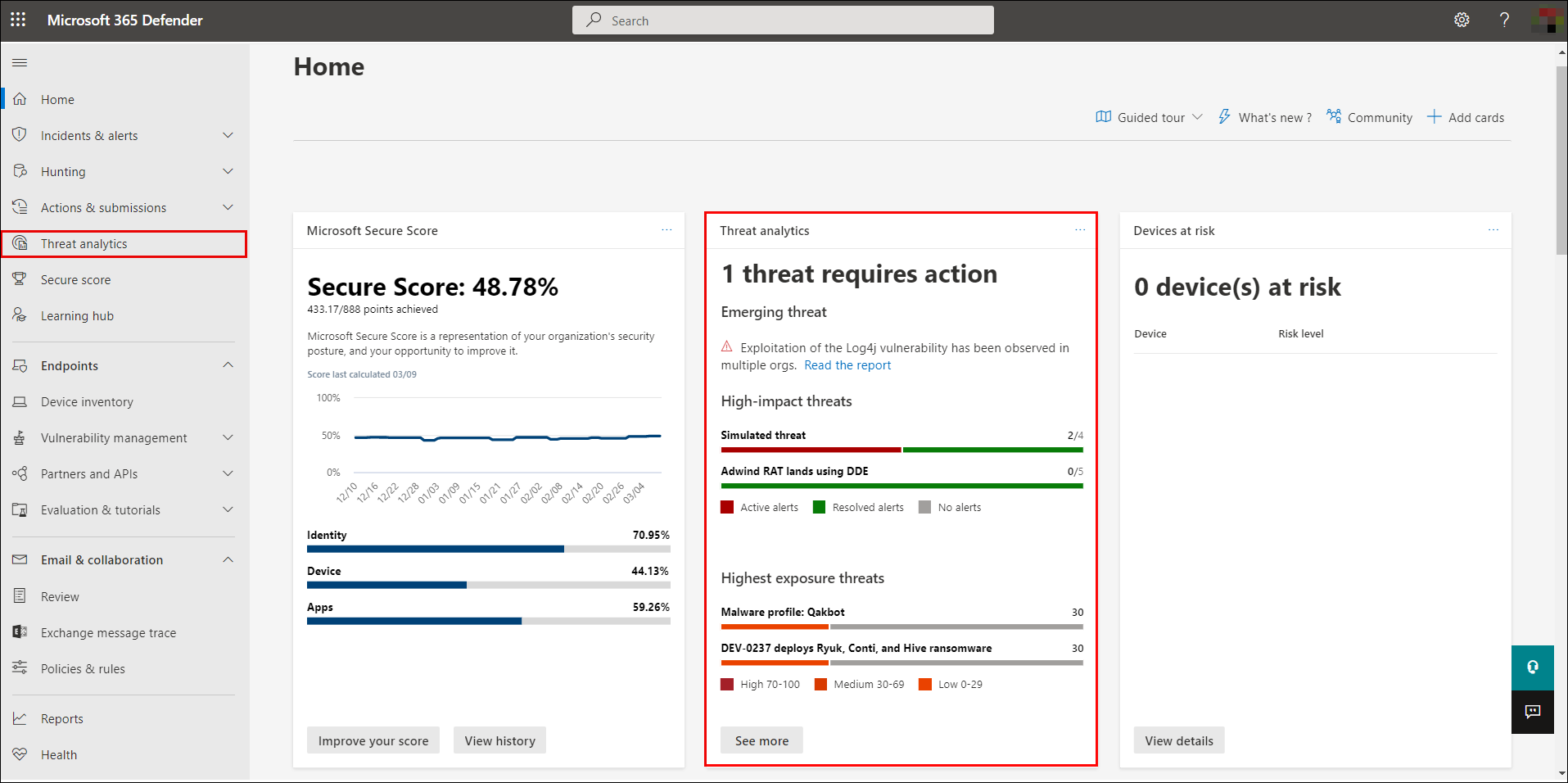

U hebt toegang tot bedreigingsanalyses linksboven in de navigatiebalk van de Microsoft Defender-portal of vanuit een speciale dashboardkaart waarop de belangrijkste bedreigingen voor uw organisatie worden weergegeven, zowel wat betreft de bekende impact als wat betreft uw blootstelling.

Als u inzicht krijgt in actieve of lopende campagnes en weet wat u moet doen via bedreigingsanalyse, kunt u uw beveiligingsteam voorzien van weloverwogen beslissingen.

Met geavanceerdere aanvallers en nieuwe bedreigingen die vaak en vaak voorkomen, is het essentieel om snel het volgende te kunnen doen:

- Nieuwe bedreigingen identificeren en erop reageren

- Meer informatie over of u momenteel wordt aangevallen

- De impact van de bedreiging op uw assets beoordelen

- Controleer uw tolerantie tegen of blootstelling aan de bedreigingen

- Identificeer de risicobeperkings-, herstel- of preventieacties die u kunt ondernemen om de bedreigingen te stoppen of te beperken

Elk rapport biedt een analyse van een bijgehouden bedreiging en uitgebreide richtlijnen voor het beschermen tegen die bedreiging. Het bevat ook gegevens van uw netwerk, waarmee wordt aangegeven of de bedreiging actief is en of u over toepasselijke beveiligingen beschikt.

Vereiste rollen en machtigingen

In de volgende tabel vindt u een overzicht van de rollen en machtigingen die nodig zijn voor toegang tot Threat Analytics. Rollen die in de tabel zijn gedefinieerd, verwijzen naar aangepaste rollen in afzonderlijke portals en zijn niet verbonden met globale rollen in Microsoft Entra ID, zelfs niet als ze een vergelijkbare naam hebben.

| Een van de volgende rollen is vereist voor Microsoft Defender XDR | Een van de volgende rollen is vereist voor Microsoft Defender voor Eindpunt | Een van de volgende rollen is vereist voor Microsoft Defender voor Office 365 | Een van de volgende rollen is vereist voor Microsoft Defender for Cloud Apps en Microsoft Defender for Identity | Een van de volgende rollen is vereist voor Microsoft Defender for Cloud |

|---|---|---|---|---|

| Dreigingsanalyse | Gegevens over waarschuwingen en incidenten:

|

Gegevens over waarschuwingen en incidenten:

|

|

|

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

U hebt inzicht in alle bedreigingsanalyserapporten, zelfs als u slechts een van de producten en de bijbehorende rollen hebt die in de vorige tabel zijn beschreven. U moet echter elk product en elke rol hebben om de specifieke incidenten, assets, blootstelling en aanbevolen acties van dat product in verband met de bedreiging te zien.

Meer informatie:

- Aangepaste rollen in op rollen gebaseerd toegangsbeheer voor Microsoft Defender XDR

- Op rollen gebaseerd toegangsbeheer (RBAC) van Microsoft Defender XDR

Het dashboard voor bedreigingsanalyse weergeven

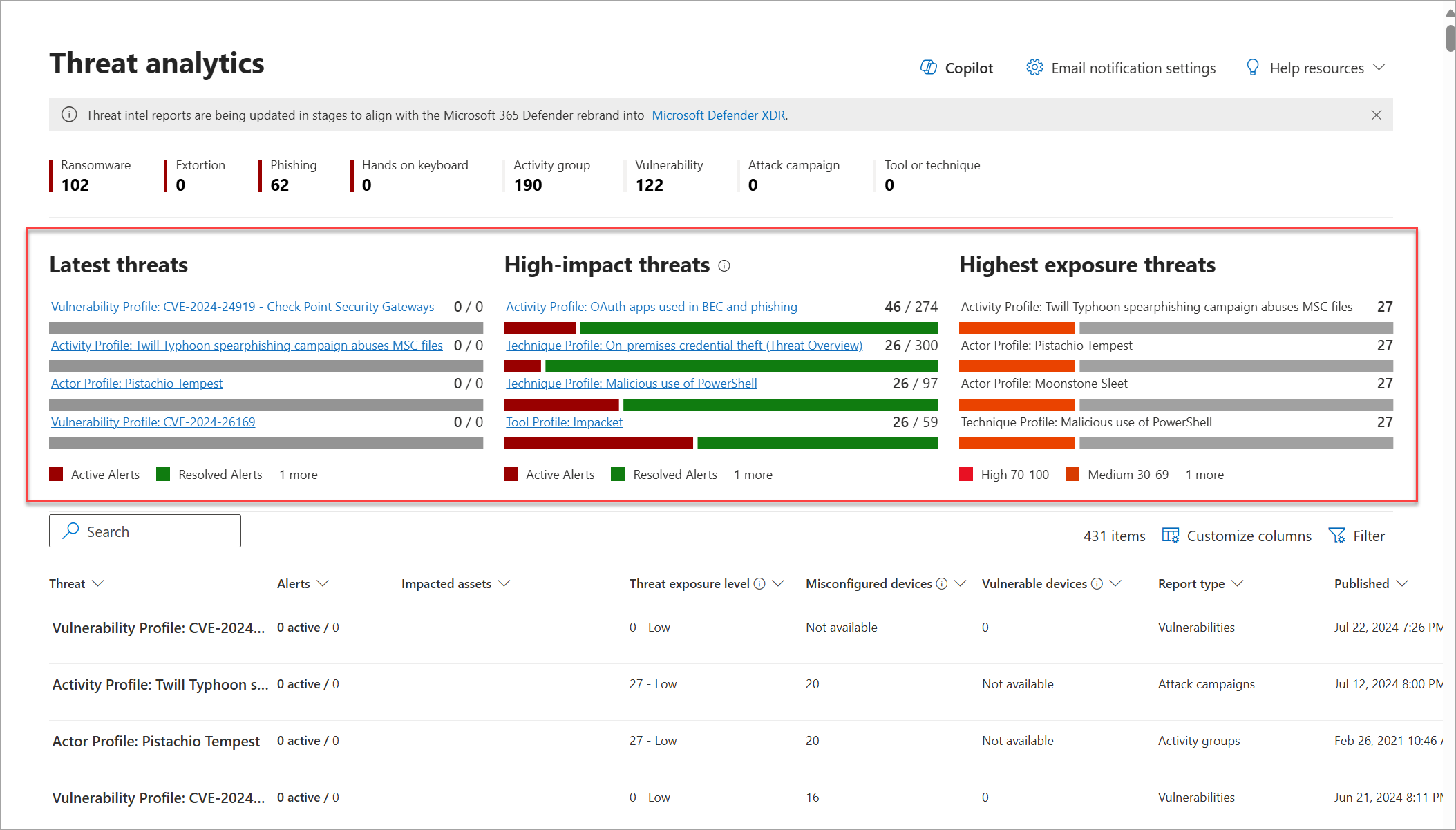

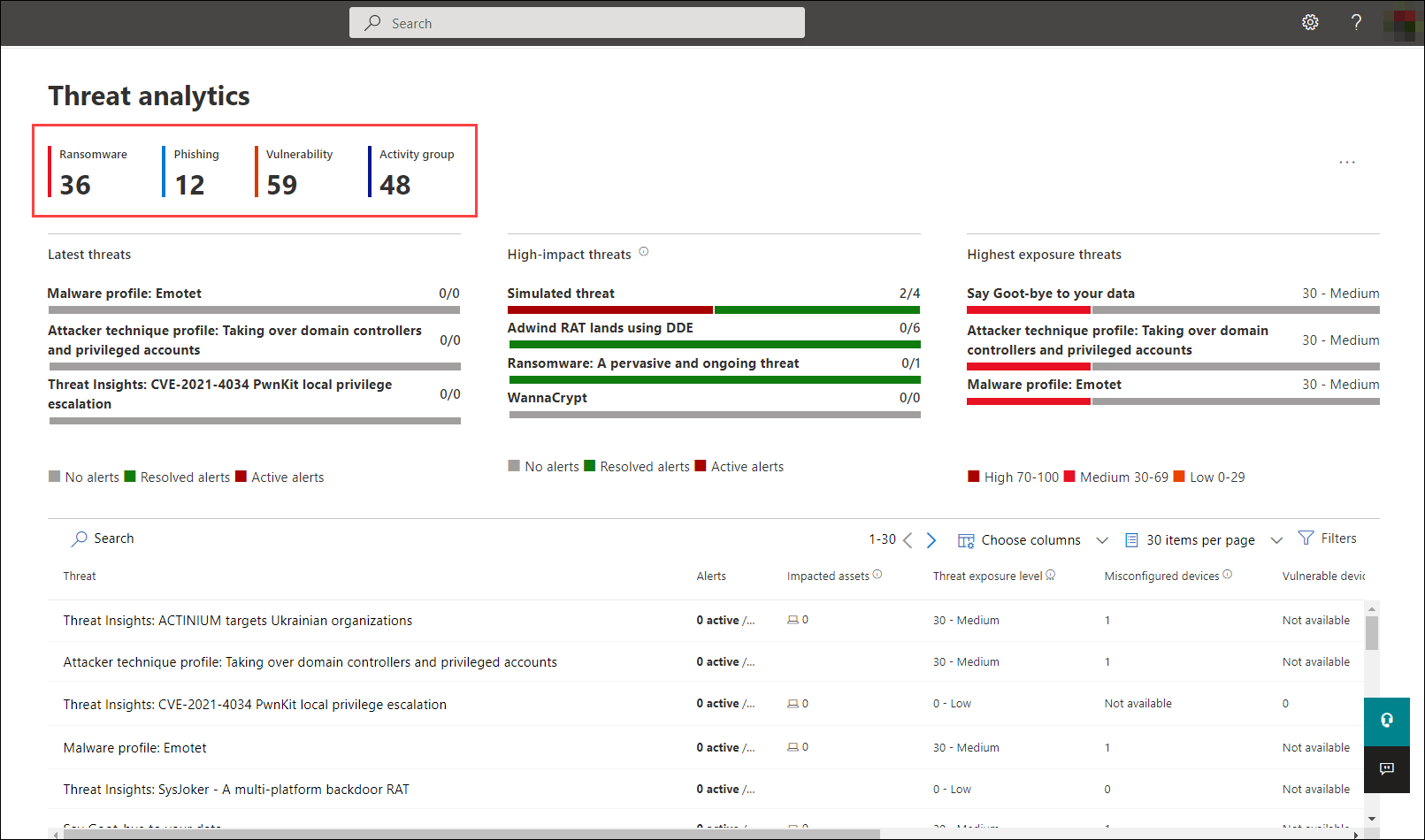

Het dashboard bedreigingsanalyse (security.microsoft.com/threatanalytics3) markeert de rapporten die het meest relevant zijn voor uw organisatie. In de volgende secties worden de bedreigingen samengevat:

- Meest recente bedreigingen: geeft een overzicht van de meest recent gepubliceerde of bijgewerkte bedreigingsrapporten, samen met het aantal actieve en opgeloste waarschuwingen.

- Bedreigingen met een grote impact: geeft een overzicht van de bedreigingen die de grootste impact hebben op uw organisatie. In deze sectie worden bedreigingen met het hoogste aantal actieve en opgeloste waarschuwingen eerst vermeld.

- Bedreigingen met de hoogste blootstelling: geeft een overzicht van bedreigingen waaraan uw organisatie het meest wordt blootgesteld. Uw blootstellingsniveau aan een bedreiging wordt berekend met behulp van twee soorten informatie: hoe ernstig de beveiligingsproblemen zijn die aan de bedreiging zijn gekoppeld en hoeveel apparaten in uw organisatie door deze beveiligingsproblemen kunnen worden misbruikt.

Selecteer een bedreiging in het dashboard om het rapport voor die bedreiging weer te geven. U kunt ook het veld Zoeken selecteren om een trefwoord in te toetsen dat is gerelateerd aan het bedreigingsanalyserapport dat u wilt lezen.

Rapporten per categorie weergeven

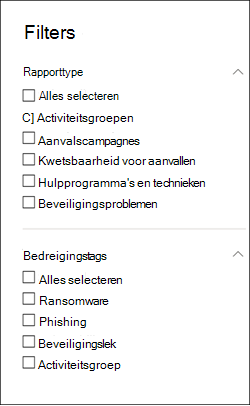

U kunt de lijst met bedreigingsrapporten filteren en de meest relevante rapporten weergeven op basis van een specifiek bedreigingstype of op type rapport.

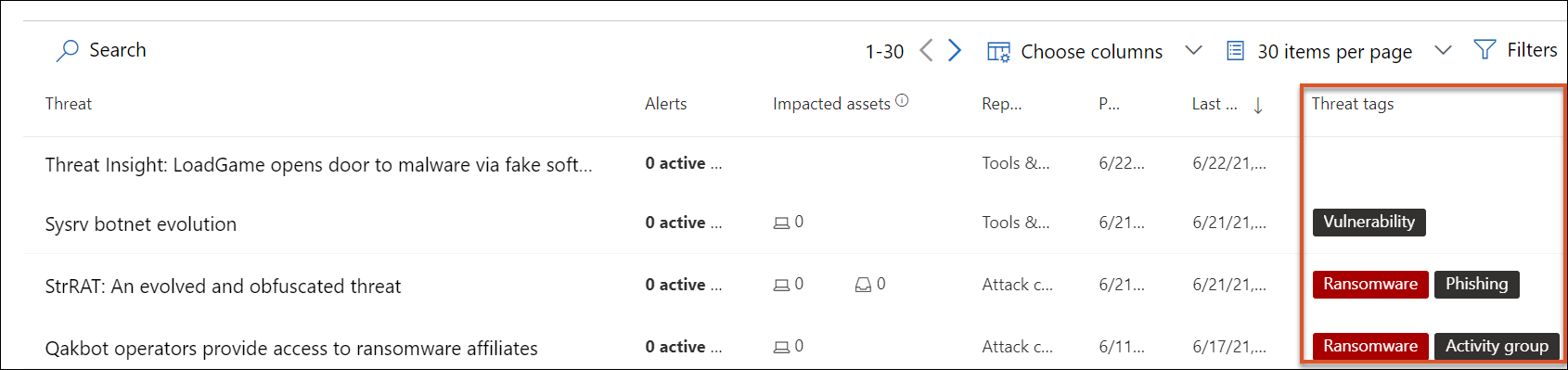

- Bedreigingstags: helpen u bij het weergeven van de meest relevante rapporten op basis van een specifieke bedreigingscategorie. De tag Ransomware bevat bijvoorbeeld alle rapporten met betrekking tot ransomware.

- Rapporttypen: helpt u bij het weergeven van de meest relevante rapporten op basis van een specifiek rapporttype. De tag Tools & techniques bevat bijvoorbeeld alle rapporten die betrekking hebben op hulpprogramma's en technieken.

De verschillende tags hebben gelijkwaardige filters die u helpen bij het efficiënt controleren van de lijst met bedreigingsrapport en het filteren van de weergave op basis van een specifieke bedreigingstag of rapporttype. Als u bijvoorbeeld alle bedreigingsrapporten wilt weergeven met betrekking tot de categorie ransomware of bedreigingsrapporten die betrekking hebben op beveiligingsproblemen.

Het Microsoft Threat Intelligence-team voegt bedreigingstags toe aan elk bedreigingsrapport. De volgende bedreigingstags zijn momenteel beschikbaar:

- Ransomware

- Afpersing

- Phishing

- Handen op toetsenbord

- Activiteitsgroep

- beveiligingsprobleem

- Aanvalscampagne

- Hulpmiddel of techniek

Bedreigingstags worden boven aan de pagina bedreigingsanalyse weergegeven. Er zijn tellers voor het aantal beschikbare rapporten onder elke tag.

Als u de typen rapporten wilt instellen die u in de lijst wilt opnemen, selecteert u Filters, kiest u in de lijst en selecteert u Toepassen.

Als u meer dan één filter instelt, kan de lijst met bedreigingsanalyserapporten ook worden gesorteerd op bedreigingstag door de kolom bedreigingstags te selecteren:

Een rapport over bedreigingsanalyse weergeven

Elk rapport over bedreigingsanalyse bevat informatie in verschillende secties:

- Overzicht

- Analistenrapport

- Gerelateerde incidenten

- Beïnvloede assets

- Blootstelling van eindpunten

- Aanbevolen acties

Overzicht: Snel inzicht in de bedreiging, de impact ervan beoordelen en verdedigingen beoordelen

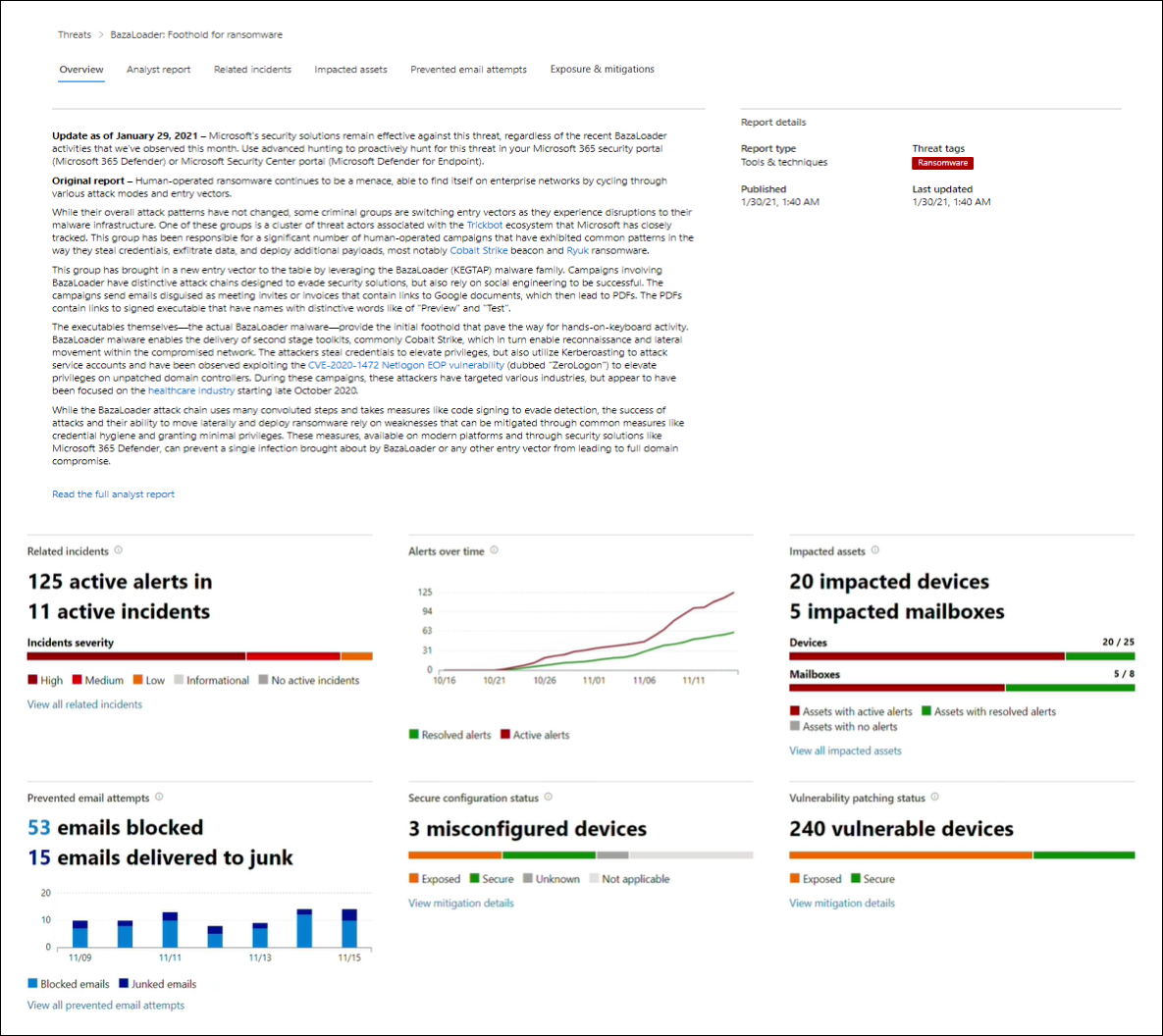

De sectie Overzicht biedt een voorbeeld van het gedetailleerde analistenrapport. Het biedt ook grafieken die de impact van de bedreiging voor uw organisatie en uw blootstelling via onjuist geconfigureerde en niet-gepatchte apparaten markeren.

Impact op uw organisatie beoordelen

Elk rapport bevat grafieken die zijn ontworpen om informatie te bieden over de organisatorische impact van een bedreiging:

-

Gerelateerde incidenten: biedt een overzicht van de impact van de bijgehouden bedreiging voor uw organisatie met de volgende gegevens:

- Aantal actieve waarschuwingen en het aantal actieve incidenten waarmee ze zijn gekoppeld

- Ernst van actieve incidenten

- Waarschuwingen in de loop van de tijd: geeft het aantal gerelateerde actieve en opgeloste waarschuwingen in de loop van de tijd weer. Het aantal opgeloste waarschuwingen geeft aan hoe snel uw organisatie reageert op waarschuwingen die zijn gekoppeld aan een bedreiging. In het ideale geval worden in de grafiek waarschuwingen weergegeven die binnen enkele dagen zijn opgelost.

- Beïnvloede assets: geeft het aantal afzonderlijke assets weer waarvoor momenteel ten minste één actieve waarschuwing is gekoppeld aan de bijgehouden bedreiging. Waarschuwingen worden geactiveerd voor postvakken die bedreigingsmails hebben ontvangen. Controleer beleid op organisatie- en gebruikersniveau op onderdrukkingen die de levering van bedreigingsmails veroorzaken.

Beveiligingstolerantie en -houding controleren

Elk rapport bevat grafieken die een overzicht geven van hoe tolerant uw organisatie is tegen een bepaalde bedreiging:

- Aanbevolen acties: toont het actiestatuspercentage of het aantal punten dat u hebt bereikt om uw beveiligingspostuur te verbeteren. Voer de aanbevolen acties uit om de bedreiging te verhelpen. U kunt de uitsplitsing van punten per categorie of status bekijken.

- Blootstelling van eindpunten: toont het aantal kwetsbare apparaten. Beveiligingsupdates of patches toepassen om beveiligingsproblemen te verhelpen die door de bedreiging worden misbruikt.

Analistenrapport: Krijg deskundig inzicht van Microsoft-beveiligingsonderzoekers

Lees in de sectie Analistenrapport de gedetailleerde deskundige beschrijving. De meeste rapporten bevatten gedetailleerde beschrijvingen van aanvalsketens, waaronder tactieken en technieken die zijn toegewezen aan het MITRE ATT&CK-framework, uitgebreide lijsten met aanbevelingen en krachtige richtlijnen voor het opsporen van bedreigingen .

Meer informatie over het analistenrapport

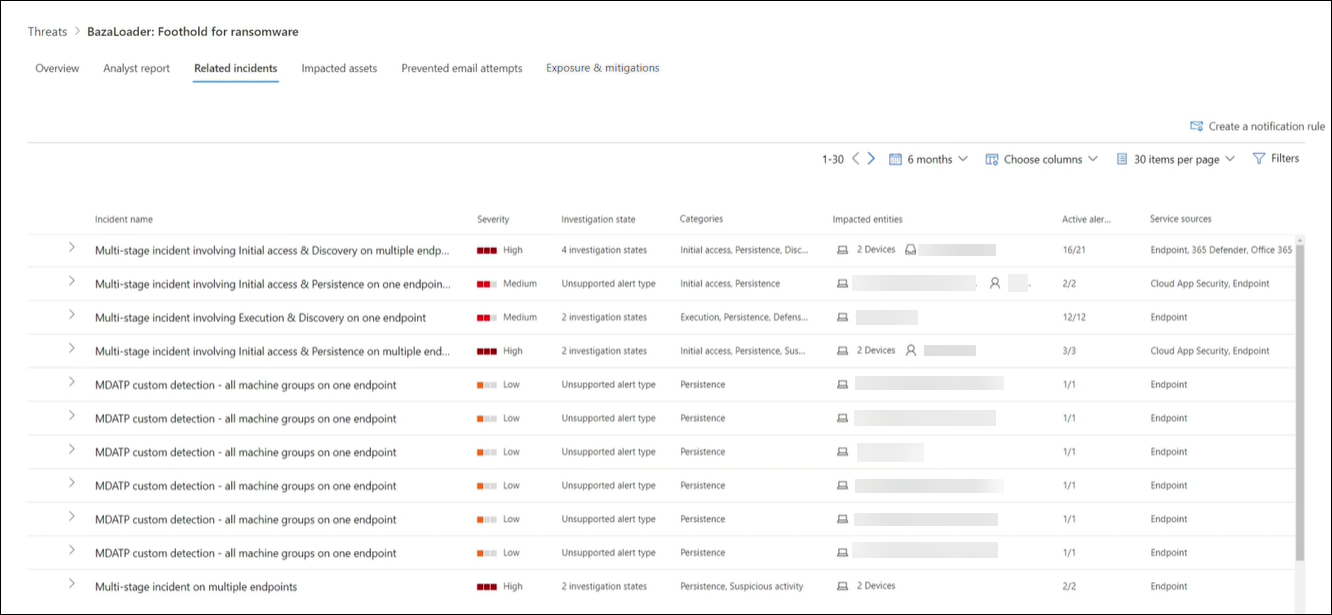

Gerelateerde incidenten: Gerelateerde incidenten weergeven en beheren

Het tabblad Gerelateerde incidenten bevat een lijst met alle incidenten met betrekking tot de bijgehouden bedreiging. U kunt incidenten toewijzen of waarschuwingen beheren die aan elk incident zijn gekoppeld.

Opmerking

Incidenten en waarschuwingen die aan de bedreiging zijn gekoppeld, zijn afkomstig van Defender voor Eindpunt, Defender for Identity, Defender voor Office 365, Defender voor Cloud-apps en Defender voor Cloud.

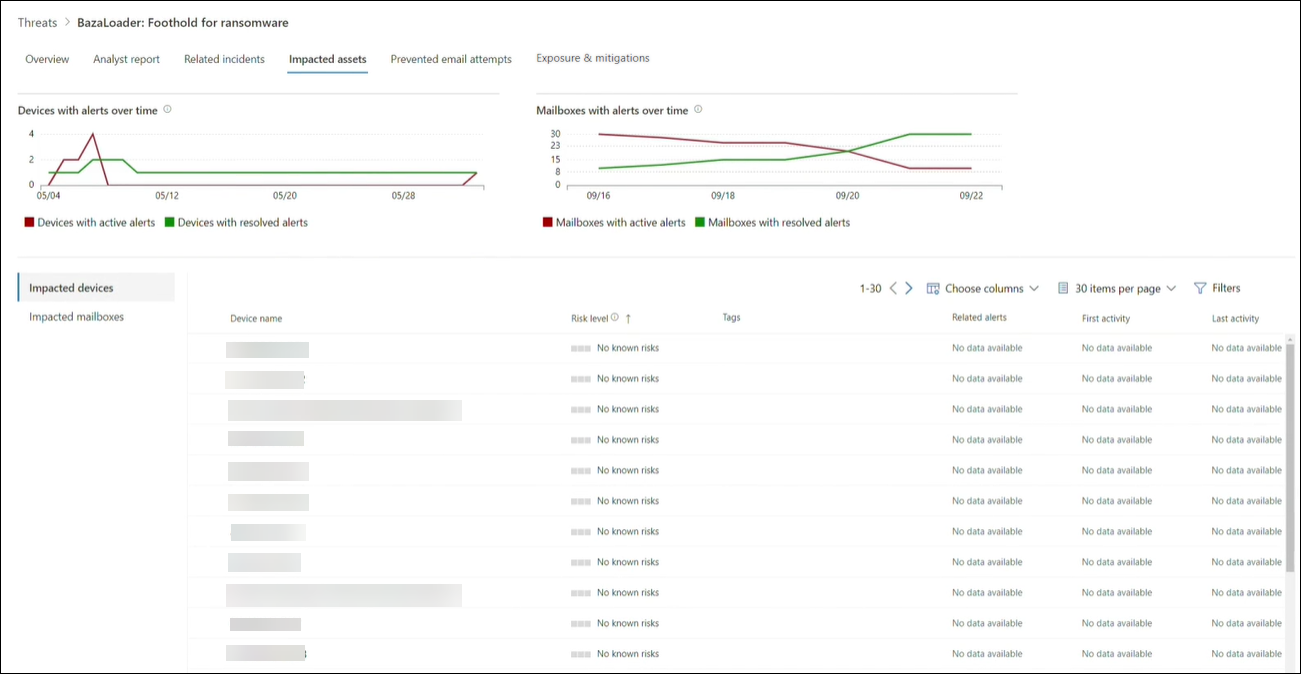

Betrokken assets: een lijst met betrokken apparaten, gebruikers, postvakken, apps en cloudresources ophalen

Op het tabblad Beïnvloede assets ziet u de assets die in de loop van de tijd door de bedreiging zijn beïnvloed. Het volgende wordt weergegeven:

- Assets die worden beïnvloed door actieve waarschuwingen

- Assets die worden beïnvloed door opgeloste waarschuwingen

- Alle assets of het totale aantal assets dat wordt beïnvloed door actieve en opgeloste waarschuwingen

Assets worden onderverdeeld in de volgende categorieën:

- Apparaten

- Gebruikers

- Postvakken

- Apps

- Cloudresources

Blootstelling aan eindpunten: de implementatiestatus van beveiligingsupdates kennen

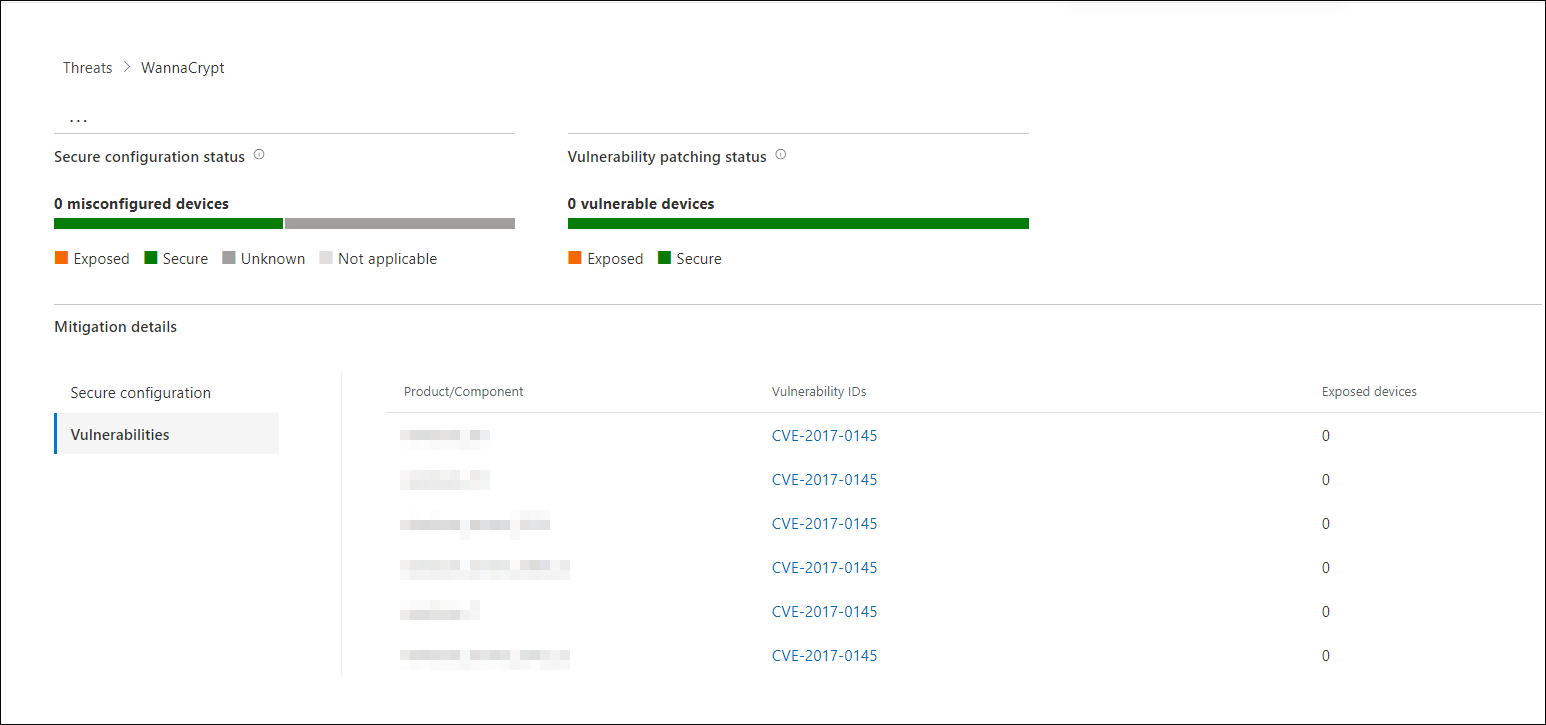

De sectie Blootstelling van eindpunten bevat het blootstellingsniveau van uw organisatie aan de bedreiging, dat wordt berekend op basis van de ernst van de beveiligingsproblemen en onjuiste configuraties die door de genoemde bedreiging worden misbruikt, en het aantal apparaten met deze zwakke punten.

Deze sectie bevat ook de implementatiestatus van ondersteunde softwarebeveiligingsupdates voor beveiligingsproblemen die zijn gevonden op onboarded apparaten. Het bevat gegevens van Microsoft Defender Vulnerability Management, dat ook gedetailleerde inzoominformatie biedt via verschillende koppelingen in het rapport.

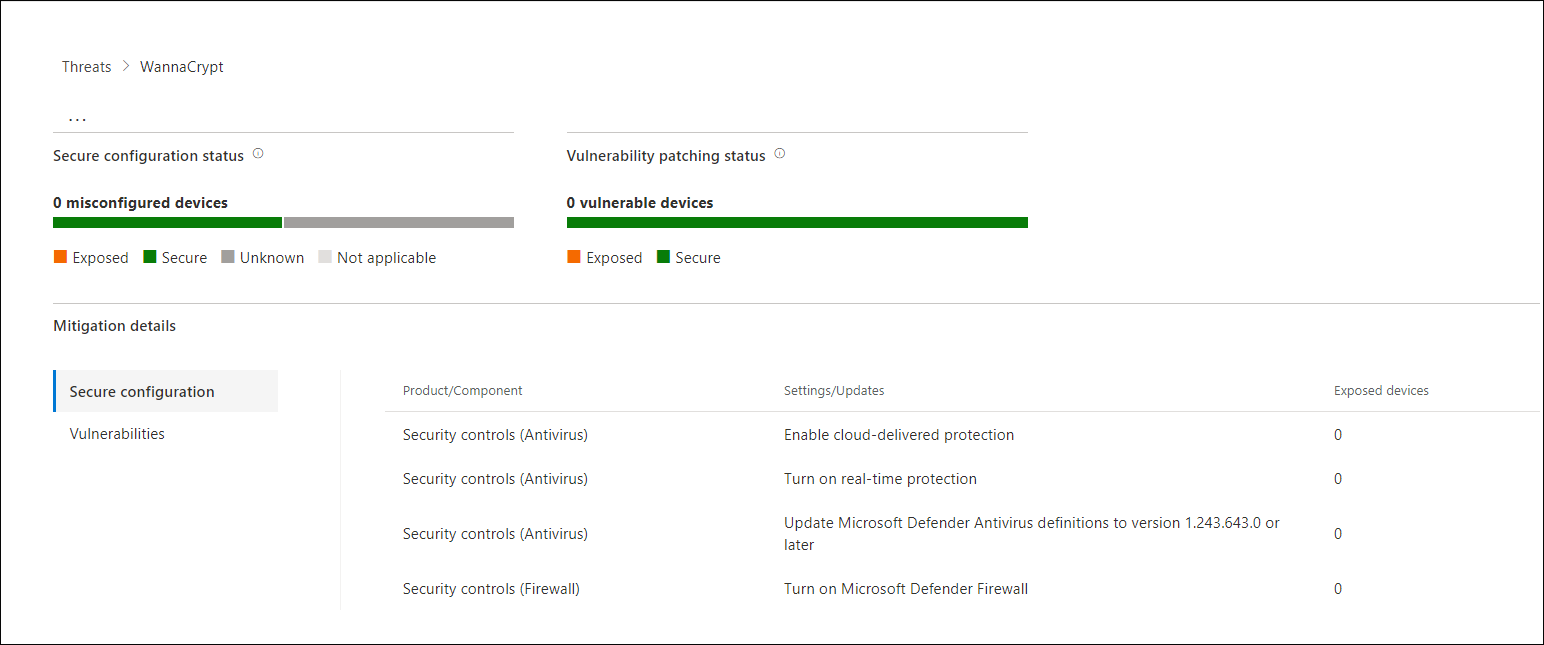

Aanbevolen acties: bekijk de lijst met risicobeperkingen en de status van uw apparaten

Bekijk op het tabblad Aanbevolen acties de lijst met specifieke bruikbare aanbevelingen waarmee u de tolerantie van uw organisatie tegen de bedreiging kunt vergroten. De lijst met bijgehouden risicobeperkingen bevat ondersteunde beveiligingsconfiguraties, zoals:

- Cloudbeveiliging

- Mogelijk ongewenste toepassingsbeveiliging (PUA)

- Realtime-beveiliging

E-mailmeldingen instellen voor rapportupdates

U kunt e-mailmeldingen instellen waarmee u updates over bedreigingsanalyserapporten ontvangt. Als u e-mailmeldingen wilt maken, volgt u de stappen in e-mailmeldingen ophalen voor updates voor bedreigingsanalyse in Microsoft Defender XDR.

Andere rapportdetails en beperkingen

Wanneer u de gegevens van bedreigingsanalyse bekijkt, moet u rekening houden met de volgende factoren:

- In de controlelijst op het tabblad Aanbevolen acties worden alleen aanbevelingen weergegeven die zijn bijgehouden in Microsoft Secure Score. Controleer het tabblad Analistenrapport op meer aanbevolen acties die niet worden bijgehouden in Beveiligingsscore.

- De aanbevolen acties garanderen geen volledige tolerantie en weerspiegelen alleen de best mogelijke acties die nodig zijn om deze te verbeteren.

- Antivirusgerelateerde statistieken zijn gebaseerd op Microsoft Defender Antivirus-instellingen.

Zie ook

- Proactief bedreigingen vinden met geavanceerde opsporing

- Inzicht in de sectie analistenrapport

- Zwakke plekken en blootstellingen in de beveiliging beoordelen en oplossen

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.