Een OpenID Connect-provider voor portals configureren met Azure AD

Notitie

Met ingang van 12 oktober 2022 wordt Power Apps-portals hernoemd tot Power Pages. Meer informatie: Microsoft Power Pages is nu algemeen beschikbaar (blog)

We zullen binnenkort de documentatie voor Power Apps-portals migreren en samenvoegen met Power Pages-documentatie.

In dit artikel leert u hoe u een OpenID Connect-provider configureert voor portals met Azure Active Directory (Azure AD) en multitenant Azure AD.

Notitie

- Portals is niet beperkt tot alleen Azure AD, multitenant Azure AD of Azure AD B2C als de OpenID Connect-providers. U kunt elke andere provider gebruiken die voldoet aan de OpenID Connect-specificatie. Het kan enkele minuten duren voordat de wijzigingen in de verificatie-instellingen zichtbaar zijn in de portal. Start de portal opnieuw met de portalacties als u de wijzigingen onmiddellijk wilt zien.

Azure AD configureren als de OpenID Connect-provider door de stroom Impliciete toekenning te gebruiken

Selecteer Provider toevoegen voor uw portal.

Selecteer als Aanmeldingsprovider de waarde Overig.

Selecteer bij Protocol de optie OpenID Connect.

Voer een providernaam in.

Selecteer Volgende.

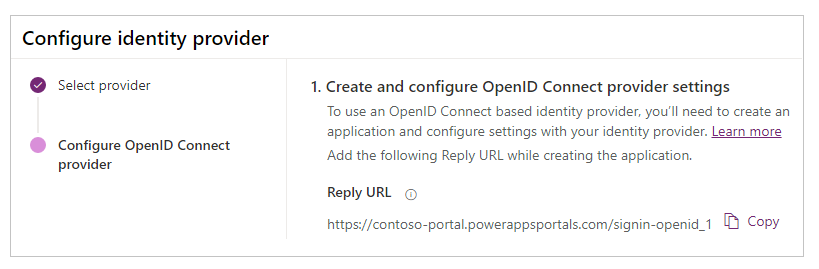

In deze stap maakt u de toepassing en configureert u de instellingen met uw identiteitsprovider.

Notitie

- De Antwoord-URL wordt gebruikt door de app om gebruikers door te leiden naar de portal nadat de verificatie is geslaagd. Als uw portal een aangepaste domeinnaam gebruikt, hebt u mogelijk een andere URL dan hier is opgegeven.

- Meer informatie over het maken van de app-registratie op de Azure-portal is beschikbaar in Snelstartgids: een toepassing registreren bij het Microsoft-identiteitsplatform.

Meld u aan bij de Azure-portal.

Zoek naar en selecteer Azure Active Directory.

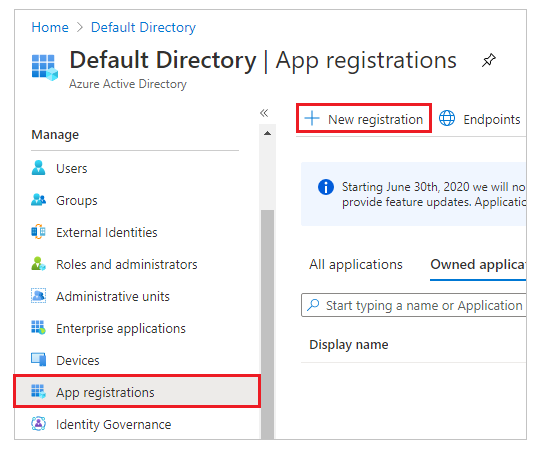

Selecteer App-registraties onder Beheren.

Selecteer Nieuwe registratie.

Voer een naam in.

Selecteer zo nodig een ander Ondersteund accounttype. Meer informatie: Ondersteunde accounttypen

Selecteer onder Omleidings-URI de optie Web (als dat nog niet is gebeurd).

Voer de Antwoord-URL voor uw portal in het tekstvak Omleidings-URI in.

Voorbeeld:https://contoso-portal.powerappsportals.com/signin-openid_1Notitie

Als u de standaard portal-URL gebruikt, kopieert en plakt u de Antwoord-URL zoals weergegeven in de sectie OpenID Connect-providerinstellingen maken en configureren in Azure in het scherm Identiteitsprovider configureren (stap 6 hierboven). Als u een aangepaste domeinnaam voor de portal gebruikt, voert u de aangepaste URL in. Zorg ervoor dat u deze waarde gebruikt wanneer u de Omleidings-URL in uw portalinstellingen configureert wanneer u de OpenID Connect-provider configureert.

Als u bijvoorbeeld de Antwoord-URL in de Azure-portal invoert alshttps://contoso-portal.powerappsportals.com/signin-openid_1,moet u deze in de huidige vorm gebruiken voor de OpenID Connect-configuratie in portals.

Selecteer Registreren.

Selecteer in het linkerdeelvenster onder Beheren de optie Verificatie.

Schakel onder Impliciete toekenning het selectievakje Id-tokens in.

Selecteer Opslaan.

Voer in deze stap de site-instellingen in voor de portalconfiguratie.

Tip

Als u het browservenster hebt gesloten nadat u in de vorige stap de app-registratie hebt geconfigureerd, meld u dan opnieuw aan op de Azure Portal en ga naar de app die u hebt geregistreerd.

Instantie: configureer de instantie-URL met de volgende notatie:

https://login.microsoftonline.com/<Directory (tenant) ID>/Als de Directory-id (tenant) in de Azure Portal bijvoorbeeld

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbbis, is de instantie-URLhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/.Client-id: kopieer de Id van toepassing (client) uit de Azure-portal als de client-id.

Omleidings-URL: bevestig dat de waarden van de site-instelling Omleidings-URL hetzelfde is als de Omleidings-URI die u eerder in de Azure Portal hebt ingesteld.

Notitie

Als u de standaard portal-URL gebruikt, kunt u de Antwoord-URL kopiëren en plakken, zoals getoond in de stap OpenID Connect-provider instellingen maken en kopiëren. Voer de URL handmatig in als u een aangepaste domeinnaam gebruikt. Zorg ervoor dat de waarde die u hier invoert exact dezelfde is als de waarde die u eerder hebt ingevoerd voor Omleidings-URI in de Azure Portal.

Metagegevensadres: ga als volgt te werk om het metagegevensadres te configureren:

Selecteer Overzicht in de Azure Portal.

Selecteer Eindpunten.

Kopieer de URL in het OpenID Connect-metadatadocument.

Plak de gekopieerde document-URL als het Metagegevensadres voor portals.

Bereik: stel de waarden van de site-instelling Bereik in als:

openid emailNotitie

De waarde

openidin Bereik is verplicht. De waardeemailis optioneel. Als u de waardeemailopgeeft in het bereik, zorgt dat ervoor dat het e-mailadres van de portalgebruiker (contactpersoonrecord) automatisch wordt ingevuld en weergegeven op de pagina Profiel nadat de gebruiker zich heeft aangemeld. Zie Aanvullende claims configureren verderop in dit artikel voor informatie over aanvullende claims.Selecteer bij Responstype de optie code id_token.

Selecteer bij Responsmodus de optie form_post.

Selecteer Bevestigen.

Selecteer Sluiten.

Aanvullende claims configureren

Schakel optionele claims in Azure AD in.

Stel in Bereik de aanvullende claims in.

Voorbeeld:openid email profileStel de aanvullende site-instelling Toewijzing van registratieclaims in.

Voorbeeld:firstname=given_name,lastname=family_nameStel de aanvullende site-instelling Toewijzing van aanmeldingsclaims in.

Voorbeeld:firstname=given_name,lastname=family_name

De voornaam, achternaam en e-mailadressen die bij de aanvullende claims worden geleverd, worden bijvoorbeeld de standaardwaarden op de profielpagina in de portal.

Verificatie inschakelen door gebruik te maken van een multitenant Azure AD-toepassing

U kunt uw portal configureren om Azure AD-gebruikers uit een willekeurige tenant te accepteren in Azure en niet alleen een specifieke tenant door de multitenant-toepassing te gebruiken die is geregistreerd in Azure AD. Om multitenancy in te schakelen, werkt u de toepassingsregistratie bij in de Azure AD-toepassing.

Om verificatie met Azure AD te ondersteunen met een multitenant-toepassing, moet u de aanvullende site-instelling Filter van uitgever maken of configureren.

Deze site-instelling is een op jokertekens gebaseerd filter dat overeenkomt met alle uitgevers voor alle tenants. Voorbeeld: https://sts.windows.net/*/

Zie ook

Veelgestelde vragen over het gebruik van OpenID Connect in portals

Notitie

Laat ons uw taalvoorkeuren voor documentatie weten! Beantwoord een korte enquête. (houd er rekening mee dat deze in het Engels is)

De enquête duurt ongeveer zeven minuten. Er worden geen persoonlijke gegevens verzameld (privacyverklaring).