Veelgestelde vragen over Azure Log Integration

In dit artikel vindt u antwoorden op veelgestelde vragen over Azure Log Integration.

Belangrijk

De azure-logboekintegratiefunctie wordt op 15-06-2019 afgeschaft. AzLog-downloads zijn uitgeschakeld op 27 juni 2018. Raadpleeg het artikel Azure Monitor gebruiken om te integreren met SIEM-hulpprogramma's voor hulp bij wat u moet doen.

Azure Log Integration is een Windows-besturingssysteemservice die u kunt gebruiken om onbewerkte logboeken van uw Azure-resources te integreren in uw on-premises SIEM-systemen (Security Information and Event Management). Deze integratie biedt een geïntegreerd dashboard voor al uw assets, on-premises of in de cloud. U kunt vervolgens beveiligingsgebeurtenissen die zijn gekoppeld aan uw toepassingen aggregeren, correleren, analyseren en waarschuwen.

De voorkeursmethode voor het integreren van Azure-logboeken is met behulp van de Azure Monitor-connector van uw SIEM-leverancier en het volgen van deze instructies. Als uw SIEM-leverancier echter geen connector voor Azure Monitor biedt, kunt u mogelijk Azure Log Integration gebruiken als tijdelijke oplossing (als uw SIEM wordt ondersteund door Azure Log Integration) totdat een dergelijke connector beschikbaar is.

Notitie

Het wordt aanbevolen de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Is de Azure Log Integration software gratis?

Ja. Er worden geen kosten in rekening gebracht voor de Azure Log Integration software.

Waar is Azure Log Integration beschikbaar?

Het is momenteel beschikbaar in Azure Commercial en Azure Government en is niet beschikbaar in China of Duitsland.

Hoe kan ik de opslagaccounts zien waaruit Azure Log Integration Azure VM-logboeken ophaalt?

Voer de opdracht AzLog-bronlijst uit.

Hoe weet ik van welk abonnement de Azure Log Integration logboeken afkomstig zijn?

In het geval van auditlogboeken die worden geplaatst in de AzureResourcemanagerJson-mappen , bevindt de abonnements-id zich in de naam van het logboekbestand. Dit geldt ook voor logboeken in de map AzureSecurityCenterJson . Bijvoorbeeld:

20170407T070805_2768037.0000000023. 1111e5e-1111-111b-a11e-1e111e11111dc.json

Azure Active Directory-auditlogboeken bevatten de tenant-id als onderdeel van de naam.

Diagnostische logboeken die worden gelezen vanuit een Event Hub, bevatten de abonnements-id niet als onderdeel van de naam. In plaats daarvan bevatten ze de beschrijvende naam die is opgegeven als onderdeel van het maken van de Event Hub-bron.

Hoe kan ik de proxyconfiguratie bijwerken?

Als uw proxy-instelling niet rechtstreeks toegang tot Azure Storage toestaat, opent u het bestandAZLOG.EXE.CONFIG in c:\Program Files\Microsoft Azure Log Integration. Werk het bestand bij zodat de sectie defaultProxy wordt opgenomen met het proxyadres van uw organisatie. Nadat de update is voltooid, stopt en start u de service met behulp van de opdrachten net stop AzLog en net start AzLog.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<connectionManagement>

<add address="*" maxconnection="400" />

</connectionManagement>

<defaultProxy>

<proxy usesystemdefault="true"

proxyaddress="http://127.0.0.1:8888"

bypassonlocal="true" />

</defaultProxy>

</system.net>

<system.diagnostics>

<performanceCounters filemappingsize="20971520" />

</system.diagnostics>

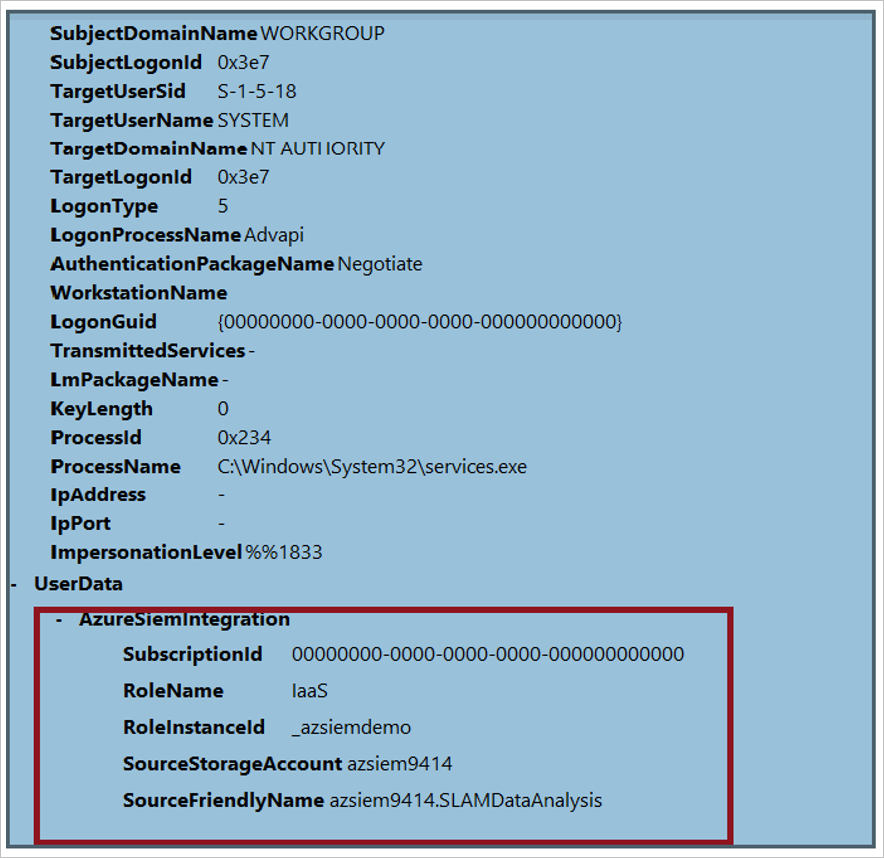

Hoe kan ik de abonnementsgegevens zien in Windows-gebeurtenissen?

Voeg de abonnements-id toe aan de beschrijvende naam tijdens het toevoegen van de bron:

Azlog source add <sourcefriendlyname>.<subscription id> <StorageName> <StorageKey>

De gebeurtenis-XML heeft de volgende metagegevens, waaronder de abonnements-id:

Foutberichten

Waarom krijg ik de volgende fout wanneer ik de opdracht AzLog createazureiduitvoer?

Fout:

Kan de AAD-toepassing niet maken - Tenant 72f988bf-86f1-41af-91ab-2d7cd011db37 - Reason = 'Verboden' - Bericht = 'Onvoldoende bevoegdheden om de bewerking te voltooien.'

De opdracht azlog createazureid probeert een service-principal te maken in alle Azure AD tenants voor de abonnementen waartoe de Azure-aanmelding toegang heeft. Als uw Azure-aanmelding alleen een gastgebruiker is in die Azure AD tenant, mislukt de opdracht met 'Onvoldoende bevoegdheden om de bewerking te voltooien'. Vraag de tenantbeheerder om uw account toe te voegen als gebruiker in de tenant.

Waarom krijg ik de volgende fout wanneer ik de opdracht azlog authorize uitvoer?

Fout:

Waarschuwing bij het maken van roltoewijzing - AuthorizationFailed: de client janedo@microsoft.com' met object-id 'fe9e03e4-4dad-4328-910f-fd24a96660bd2' is niet gemachtigd om uit te voeren actie 'Microsoft.Authorization/roleAssignments/write' over bereik '/subscriptions/70d95299-d689-4c97-b971-0d8ff0000000'.

Met de opdracht azlog authorize wordt de rol van lezer toegewezen aan de Azure AD service-principal (gemaakt met azlog createazureid) aan de opgegeven abonnementen. Als de Azure-aanmelding geen medebeheerder of eigenaar van het abonnement is, mislukt deze met het foutbericht Autorisatie mislukt. Azure Role-Based Access Control (RBAC) van medebeheerder of eigenaar is nodig om deze actie te voltooien.

Waar vind ik de definitie van de eigenschappen in het auditlogboek?

Zie:

- Controlebewerkingen met Azure Resource Manager

- De beheerevenementen in een abonnement weergeven in de Azure Monitor REST API

Waar vind ik details over Azure Security Center waarschuwingen?

Zie Beveiligingswaarschuwingen beheren en erop reageren in Azure Security Center.

Hoe kan ik wijzigen wat wordt verzameld met VM-diagnostische gegevens?

Zie PowerShell gebruiken om Azure Diagnostics in te schakelen op een virtuele machine met Windows voor meer informatie over het ophalen, wijzigen en instellen van de configuratie van de Azure Diagnostics.

In het volgende voorbeeld wordt de configuratie Azure Diagnostics:

Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient

$publicsettings = (Get-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient).PublicSettings

$encodedconfig = (ConvertFrom-Json -InputObject $publicsettings).xmlCfg

$xmlconfig = [System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($encodedconfig))

Write-Host $xmlconfig

$xmlconfig | Out-File -Encoding utf8 -FilePath "d:\WADConfig.xml"

In het volgende voorbeeld wordt de configuratie van de Azure Diagnostics gewijzigd. In deze configuratie worden alleen gebeurtenis-id 4624 en gebeurtenis-id 4625 verzameld uit het beveiligingslogboek. Microsoft Antimalware voor Azure-gebeurtenissen worden verzameld uit het systeemlogboek. Zie Gebeurtenissen gebruiken voor meer informatie over het gebruik van XPath-expressies.

<WindowsEventLog scheduledTransferPeriod="PT1M">

<DataSource name="Security!*[System[(EventID=4624 or EventID=4625)]]" />

<DataSource name="System!*[System[Provider[@Name='Microsoft Antimalware']]]"/>

</WindowsEventLog>

In het volgende voorbeeld wordt de Azure Diagnostics configuratie ingesteld:

$diagnosticsconfig_path = "d:\WADConfig.xml"

Set-AzVMDiagnosticsExtension -ResourceGroupName AzLog-Integration -VMName AzlogClient -DiagnosticsConfigurationPath $diagnosticsconfig_path -StorageAccountName log3121 -StorageAccountKey <storage key>

Nadat u wijzigingen hebt aangebracht, controleert u het opslagaccount om ervoor te zorgen dat de juiste gebeurtenissen worden verzameld.

Als u problemen ondervindt tijdens de installatie en configuratie, opent u een ondersteuningsaanvraag. Selecteer Logboekintegratie als de service waarvoor u ondersteuning aanvraagt.

Kan ik Azure Log Integration gebruiken om Network Watcher logboeken te integreren in mijn SIEM?

Azure Network Watcher genereert grote hoeveelheden logboekgegevens. Deze logboeken zijn niet bedoeld om te worden verzonden naar een SIEM. De enige ondersteunde bestemming voor Network Watcher logboeken is een opslagaccount. Azure Log Integration biedt geen ondersteuning voor het lezen van deze logboeken en het beschikbaar maken ervan voor een SIEM.