Wat is een toegangsbeheerlijst voor eindpunten?

Belangrijk

Azure heeft twee verschillende implementatiemodellen voor het maken van en werken met resources: Resource Manager en klassiek. Dit artikel gaat over het gebruik van het klassieke implementatiemodel. Microsoft raadt aan dat de meeste nieuwe implementaties het Resource Manager-implementatiemodel gebruiken.

Een toegangsbeheerlijst voor eindpunten (ACL) is een beveiligingsverbetering die beschikbaar is voor uw Azure-implementatie. Een ACL biedt de mogelijkheid om verkeer voor een eindpunt van een virtuele machine selectief toe te staan of te weigeren. Deze pakketfilterfunctie biedt een extra beveiligingslaag. U kunt alleen netwerk-ACL's opgeven voor eindpunten. U kunt geen ACL opgeven voor een virtueel netwerk of een specifiek subnet in een virtueel netwerk. Het wordt aanbevolen om waar mogelijk netwerkbeveiligingsgroepen (NSG's) te gebruiken in plaats van ACL's. Wanneer u NSG's gebruikt, wordt de toegangsbeheerlijst voor eindpunten vervangen en niet meer afgedwongen. Zie Overzicht van netwerkbeveiligingsgroepen voor meer informatie over NSG's

ACL's kunnen worden geconfigureerd met behulp van PowerShell of de Azure Portal. Zie Toegangsbeheerlijsten voor eindpunten beheren met behulp van PowerShell als u een netwerk-ACL wilt configureren met behulp van PowerShell. Zie Eindpunten instellen voor een virtuele machine om een netwerk-ACL te configureren met behulp van de Azure Portal.

Met netwerk-ACL's kunt u het volgende doen:

- Inkomend verkeer selectief toestaan of weigeren op basis van het IPv4-adresbereik van het externe subnet naar een invoereindpunt van een virtuele machine.

- IP-adressen op de blokkeringslijst

- Meerdere regels per eindpunt voor virtuele machines maken

- Regelvolgorde gebruiken om ervoor te zorgen dat de juiste set regels wordt toegepast op een bepaald eindpunt van de virtuele machine (van laag naar hoog)

- Geef een ACL op voor een specifiek IPv4-adres van een extern subnet.

Zie het artikel Azure-limieten voor ACL-limieten.

Hoe ACL's werken

Een ACL is een object dat een lijst met regels bevat. Wanneer u een ACL maakt en deze toepast op een eindpunt van een virtuele machine, vindt pakketfiltering plaats op het hostknooppunt van uw VM. Dit betekent dat het verkeer van externe IP-adressen wordt gefilterd op het hostknooppunt voor overeenkomende ACL-regels in plaats van op uw VIRTUELE machine. Dit voorkomt dat uw VIRTUELE machine de kostbare CPU-cycli besteedt aan pakketfiltering.

Wanneer een virtuele machine wordt gemaakt, wordt er een standaard-ACL ingesteld om al het binnenkomende verkeer te blokkeren. Als er echter een eindpunt wordt gemaakt voor (poort 3389), wordt de standaard-ACL aangepast om al het binnenkomende verkeer voor dat eindpunt toe te staan. Binnenkomend verkeer van een extern subnet wordt vervolgens naar dat eindpunt toegestaan en er is geen firewallinrichting vereist. Alle andere poorten worden geblokkeerd voor binnenkomend verkeer, tenzij er eindpunten voor deze poorten worden gemaakt. Uitgaand verkeer is standaard toegestaan.

Voorbeeld van standaard-ACL-tabel

| Regel # | Extern subnet | Eindpunt | Toestaan/weigeren |

|---|---|---|---|

| 100 | 0.0.0.0/0 | 3389 | Toestaan |

Toestaan en weigeren

U kunt selectief netwerkverkeer toestaan of weigeren voor een invoereindpunt voor een virtuele machine door regels te maken die toestaan of weigeren opgeven. Het is belangrijk om te weten dat wanneer een eindpunt wordt gemaakt, standaard al het verkeer naar het eindpunt is toegestaan. Daarom is het belangrijk om te begrijpen hoe u regels voor toestaan/weigeren maakt en deze in de juiste volgorde van prioriteit plaatst als u gedetailleerde controle wilt over het netwerkverkeer dat u wilt toestaan om het eindpunt van de virtuele machine te bereiken.

Aandachtspunten:

- Geen ACL – Wanneer een eindpunt wordt gemaakt, staan we standaard alles toe voor het eindpunt.

- Vergunning- Wanneer u een of meer 'toestaan'-bereiken toevoegt, weigert u standaard alle andere bereiken. Alleen pakketten van het toegestane IP-bereik kunnen communiceren met het eindpunt van de virtuele machine.

- Weigeren- Wanneer u een of meer 'weigeren'-bereiken toevoegt, staat u standaard alle andere verkeersbereiken toe.

- Combinatie van toestaan en weigeren - U kunt een combinatie van 'toestaan' en 'weigeren' gebruiken wanneer u een specifiek IP-bereik wilt uitstrekken dat moet worden toegestaan of geweigerd.

Regels en regelprioriteit

Netwerk-ACL's kunnen worden ingesteld op specifieke eindpunten voor virtuele machines. U kunt bijvoorbeeld een netwerk-ACL opgeven voor een RDP-eindpunt dat is gemaakt op een virtuele machine, waardoor de toegang voor bepaalde IP-adressen wordt vergrendeld. In de onderstaande tabel ziet u een manier om toegang te verlenen aan openbare virtuele IP's (VIP's) van een bepaald bereik om toegang voor RDP toe te staan. Alle andere externe IP-adressen worden geweigerd. We volgen een regelvolgorde met de laagste prioriteit .

Meerdere regels

Als u in het onderstaande voorbeeld alleen toegang tot het RDP-eindpunt wilt toestaan vanuit twee openbare IPv4-adresbereiken (65.0.0.0/8 en 159.0.0.0/8), kunt u dit bereiken door twee regels voor toestaan op te geven. Aangezien RDP in dit geval standaard wordt gemaakt voor een virtuele machine, kunt u de toegang tot de RDP-poort vergrendelen op basis van een extern subnet. In het onderstaande voorbeeld ziet u een manier om toegang te verlenen aan openbare virtuele IP's (VIP's) van een bepaald bereik om toegang voor RDP toe te staan. Alle andere externe IP-adressen worden geweigerd. Dit werkt omdat netwerk-ACL's kunnen worden ingesteld voor een specifiek eindpunt van een virtuele machine en de toegang standaard wordt geweigerd.

Voorbeeld: meerdere regels

| Regel # | Extern subnet | Eindpunt | Toestaan/weigeren |

|---|---|---|---|

| 100 | 65.0.0.0/8 | 3389 | Toestaan |

| 200 | 159.0.0.0/8 | 3389 | Toestaan |

Regelvolgorde

Omdat er meerdere regels kunnen worden opgegeven voor een eindpunt, moet er een manier zijn om regels te ordenen om te bepalen welke regel voorrang heeft. De regelvolgorde geeft prioriteit aan. Netwerk-ACL's volgen een regelvolgorde met de laagste prioriteit . In het onderstaande voorbeeld krijgt het eindpunt op poort 80 selectief toegang tot alleen bepaalde IP-adresbereiken. Om dit te configureren, hebben we een regel voor weigeren (regel 100) voor adressen in de ruimte 175.1.0.1/24. Er wordt vervolgens een tweede regel opgegeven met prioriteit 200 die toegang toestaat tot alle andere adressen onder 175.0.0.0/8.

Voorbeeld : regelprioriteit

| Regel # | Extern subnet | Eindpunt | Toestaan/weigeren |

|---|---|---|---|

| 100 | 175.1.0.1/24 | 80 | Weigeren |

| 200 | 175.0.0.0/8 | 80 | Toestaan |

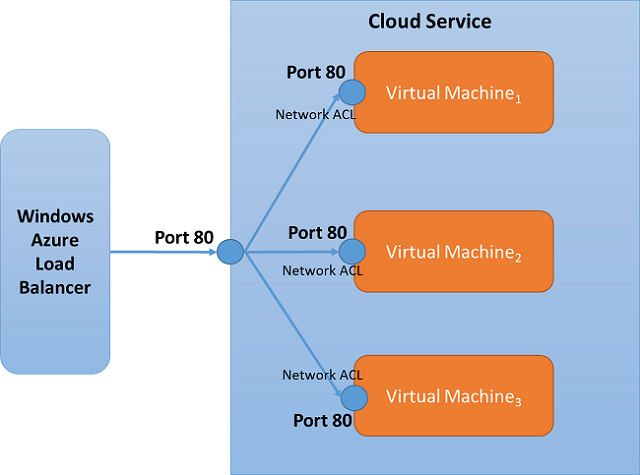

Netwerk-ACL's en sets met gelijke taakverdeling

Netwerk-ACL's kunnen worden opgegeven op een eindpunt van een set met taakverdeling. Als een ACL is opgegeven voor een set met taakverdeling, wordt de netwerk-ACL toegepast op alle virtuele machines in die set met gelijke taakverdeling. Als bijvoorbeeld een set met taakverdeling wordt gemaakt met Poort 80 en de set met taakverdeling 3 VM's bevat, wordt de netwerk-ACL die is gemaakt op eindpunt 'Poort 80' van de ene VM automatisch toegepast op de andere VM's.

Volgende stappen

Toegangsbeheerlijsten voor eindpunten beheren met Behulp van PowerShell