Zichtbaarheid, automatisering en indeling met Zero Trust

![]()

Een van de belangrijke wijzigingen in perspectieven die een kenmerk van een Zero Trust-beveiligingsframework zijn, is het overstappen van vertrouwensrelatie-standaard naar vertrouwens-by-uitzondering. U hebt echter een betrouwbare manier nodig om vertrouwen tot stand te brengen zodra vertrouwen nodig is. Aangezien u er niet langer van uitgaat dat aanvragen betrouwbaar zijn, is het bepalen van een middel om de betrouwbaarheid van de aanvraag te bevestigen essentieel voor het bewijzen van de betrouwbaarheid van het tijdstip. Deze attestation vereist de mogelijkheid om inzicht te krijgen in de activiteiten op en rond de aanvraag.

In onze andere Zero Trust-handleidingen hebben we de aanpak gedefinieerd voor het implementeren van een end-to-end Zero Trust-benadering voor identiteiten, eindpunten en apparaten, gegevens, apps, infrastructuur en netwerk. Al deze investeringen vergroten uw zichtbaarheid, waardoor u betere gegevens krijgt voor het nemen van vertrouwensbeslissingen. Door echter een Zero Trust-benadering te gebruiken in deze zes gebieden, verhoogt u noodzakelijkerwijs het aantal incidenten dat SOC-analisten (Security Operation Centers) moeten beperken. Uw analisten worden drukker dan ooit, op een moment dat er al een talenttekort is. Dit kan leiden tot chronische vermoeidheid van waarschuwingen en analisten die kritieke waarschuwingen missen.

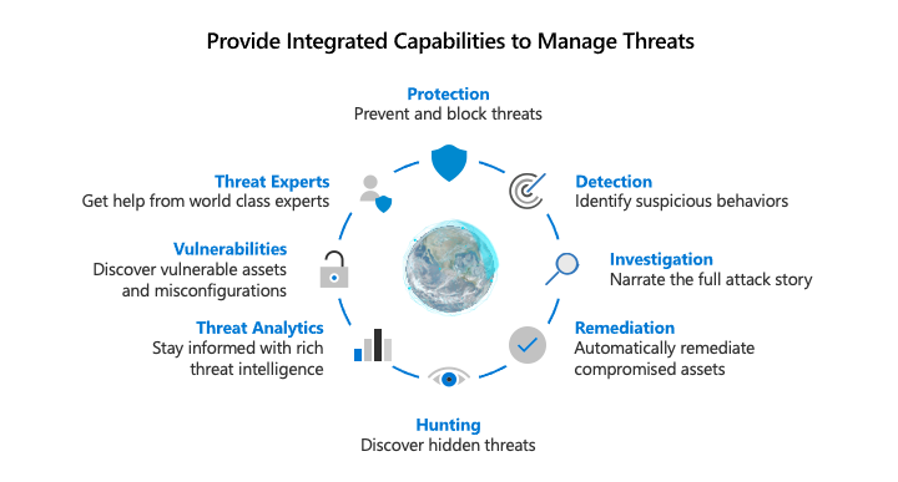

Met elk van deze afzonderlijke gebieden die hun eigen relevante waarschuwingen genereren, hebben we een geïntegreerde mogelijkheid nodig om de resulterende instroom van gegevens te beheren om beter te beschermen tegen bedreigingen en vertrouwen in een transactie te valideren.

U wilt het volgende:

- Bedreigingen en beveiligingsproblemen detecteren.

- Onderzoeken.

- Reageren.

- Jagen.

- Aanvullende context bieden via bedreigingsanalyse.

- Beveiligingsproblemen beoordelen.

- Hulp krijgen van experts van wereldklasse

- Voorkomen of blokkeren dat gebeurtenissen plaatsvinden op de pijlers.

Het beheren van bedreigingen omvat reactieve en proactieve detectie en vereist hulpprogramma's die beide ondersteunen.

Reactieve detectie is wanneer incidenten worden geactiveerd vanuit een van de zes pijlers die kunnen worden onderzocht. Daarnaast biedt een beheerproduct zoals een SIEM waarschijnlijk ondersteuning voor een andere analyselaag die gegevens zal verrijken en correleren, wat resulteert in het markeren van een incident als slecht. De volgende stap zou dan zijn om het volledige verhaal van de aanval te onderzoeken.

Proactieve detectie is wanneer u opsporing toepast op de gegevens om een gecompromitteerde hypothese te bewijzen. Opsporing van bedreigingen begint met de veronderstelling dat u bent geschonden. U zoekt naar bewijs dat er inderdaad sprake is van een inbreuk.

Opsporing van bedreigingen begint met een hypothese op basis van huidige bedreigingen, zoals COVID-19 phishing-aanvallen. Analisten beginnen met deze hypothetische bedreiging, identificeren de belangrijkste indicatoren van inbreuk en doorzoeken de gegevens om te zien of er bewijs is dat de omgeving is aangetast. Als er indicatoren bestaan, kunnen opsporingsscenario's leiden tot analyses die de organisaties op de hoogte stellen als de bepaalde indicatoren zich opnieuw voordoen.

Hoe dan ook, zodra een incident is gedetecteerd, moet u dit onderzoeken om het volledige verhaal van de aanval uit te bouwen. Wat heeft de gebruiker nog meer gedaan? Welke andere systemen waren betrokken? Welke uitvoerbare bestanden zijn uitgevoerd?

Als een onderzoek resulteert in bruikbare lessen, kunt u herstelstappen uitvoeren. Als een onderzoek bijvoorbeeld hiaten in een implementatie van nul vertrouwen ontdekt, kan beleid worden gewijzigd om deze hiaten te verhelpen en toekomstige ongewenste incidenten te voorkomen. Indien mogelijk is het wenselijk om herstelstappen te automatiseren, omdat het de tijd verkort die een SOC-analist nodig heeft om de bedreiging aan te pakken en door te gaan naar het volgende incident.

Een ander belangrijk onderdeel bij de beoordeling van bedreigingen is het opnemen van bekende bedreigingsinformatie voor de opgenomen gegevens. Als een IP-adres, hash, URL, bestand, uitvoerbaar bestand, enzovoort bekend is, kunnen ze worden geïdentificeerd, onderzocht en hersteld.

In de infrastructuurpijler werd tijd besteed aan het aanpakken van beveiligingsproblemen. Als een systeem kwetsbaar is en er een bedreiging van dat beveiligingsprobleem is gemaakt, is dit iets dat kan worden gedetecteerd, onderzocht en hersteld.

Als u deze tactieken wilt gebruiken om bedreigingen te beheren, moet u een centrale console hebben om SOC-beheerders in staat te stellen bedreigingen te detecteren, onderzoeken, herstellen, opsporen, bedreigingsinformatie te gebruiken, bekende beveiligingsproblemen te begrijpen, te leunen op bedreigingsexperts en bedreigingen te blokkeren op een van de zes pijlers. De hulpprogramma's die nodig zijn om deze fasen te ondersteunen, werken het beste als ze zijn geconvergeerd in één werkstroom, wat een naadloze ervaring biedt die de effectiviteit van de SOC-analist verhoogt.

Security Operation Centers implementeren vaak een combinatie van SIEM- en SOAR-technologieën voor het verzamelen, detecteren, onderzoeken en reageren op bedreigingen. Microsoft biedt Microsoft Sentinel aan als siem-as-a-service-aanbieding. Microsoft Sentinel neemt alle gegevens van Microsoft Defender for Identity en derden op.

Microsoft 365 Defender, een sleutelfeed in Azure Sentinel, biedt een geïntegreerde enterprise defense-suite die contextbewuste beveiliging, detectie en respons biedt voor alle Microsoft 365-onderdelen. Door contextbewust en gecoördineerd te zijn, kunnen klanten die Microsoft 365 gebruiken, zichtbaarheid en beveiliging krijgen voor eindpunten, samenwerkingshulpprogramma's, identiteiten en toepassingen.

Het is via deze hiërarchie dat we onze klanten in staat stellen hun focus te maximaliseren. Hoewel contextbewustheid en geautomatiseerd herstel mogelijk is, kan Microsoft 365 Defender veel bedreigingen detecteren en stoppen zonder extra waarschuwingsmoeheid toe te voegen aan al overbelast SOC-personeel. Geavanceerde opsporing binnen Microsoft 365 Defender brengt die context naar de jacht om zich te concentreren op veel belangrijke aanvalspunten. En opsporing en indeling in het hele ecosysteem via Azure Sentinel biedt de mogelijkheid om de juiste zichtbaarheid te krijgen in alle aspecten van een heterogene omgeving, allemaal terwijl de cognitieve overbelasting van de operator wordt geminimaliseerd.

Doelstellingen voor implementatie van Zero Trust voor zichtbaarheid, automatisering en indeling

|

Bij het implementeren van een end-to-end Zero Trust-framework voor zichtbaarheid, automatisering en indeling raden we u aan om u eerst te richten op deze eerste implementatiedoelstellingen: |

|

|

|

|

|

Nadat deze zijn voltooid, richt u zich op deze aanvullende implementatiedoelstellingen: |

|

|

|

III. Schakel aanvullende besturingselementen voor beveiliging en detectie in. |

Implementatiehandleiding voor Zichtbaarheid, automatisering en indeling van Zero Trust

In deze handleiding wordt u begeleid bij de stappen die nodig zijn voor het beheren van zichtbaarheid, automatisering en indeling volgens de principes van een Zero Trust-beveiligingsframework.

|

|

Initiële implementatiedoelstellingen |

i. Zichtbaarheid vaststellen

De eerste stap is het vaststellen van zichtbaarheid door Microsoft Threat Protection (MTP) in te schakelen.

Volg vervolgens deze stappen:

- Meld u aan voor een van de Microsoft 365 Defender-workloads.

- Schakel de workloads in en maak verbinding.

- Configureer detectie op uw apparaten en infrastructuur om direct inzicht te krijgen in activiteiten in de omgeving. Dit geeft u de alles-belangrijke "kiestoon" om de stroom van kritieke gegevens te starten.

- Schakel Microsoft 365 Defender in om zichtbaarheid van meerdere workloads en incidentdetectie te krijgen.

II. Automatisering inschakelen

De volgende belangrijke stap, zodra u zichtbaarheid hebt vastgesteld, is het inschakelen van automatisering.

Geautomatiseerde onderzoeken en herstel

Met Microsoft 365 Defender hebben we zowel onderzoeken als herstel geautomatiseerd, wat in feite een extra SOC-analyse op laag 1 biedt.

Geautomatiseerd onderzoek en herstel (AIR) kan geleidelijk worden ingeschakeld, zodat u een comfortniveau kunt ontwikkelen met de acties die worden uitgevoerd.

Volg vervolgens deze stappen:

- Schakel AIR in voor een testgroep.

- Analyseer de onderzoeksstappen en antwoordacties.

- Stap geleidelijk over op automatische goedkeuring voor alle apparaten om de tijd tot detectie en reactie te verminderen.

Microsoft Purview-gegevensconnectors en relevante producten van derden koppelen aan Microsoft Sentinel

Om inzicht te krijgen in de incidenten die het gevolg zijn van het implementeren van een Zero Trust-model, is het belangrijk om Microsoft 365 Defender, Microsoft Purview-gegevensconnectors en relevante producten van derden te verbinden met Azure Sentinel om een gecentraliseerd platform te bieden voor onderzoek en reactie op incidenten.

Als onderdeel van het gegevensverbindingsproces kunnen relevante analyses worden ingeschakeld om incidenten te activeren en kunnen werkmappen worden gemaakt voor een grafische weergave van de gegevens in de loop van de tijd.

Bedreigingsinformatiegegevens koppelen aan Microsoft Sentinel

Hoewel machine learning- en fusieanalyses standaard worden aangeboden, is het ook handig om bedreigingsinformatiegegevens op te nemen in Microsoft Sentinel om gebeurtenissen te identificeren die betrekking hebben op bekende slechte entiteiten.

|

|

Aanvullende implementatiedoelstellingen |

III. Aanvullende besturingselementen voor beveiliging en detectie inschakelen

Als u extra besturingselementen inschakelt, wordt het signaal dat binnenkomt in Microsoft 365 Defender en Sentinel, verbeterd om uw zichtbaarheid en de mogelijkheid om reacties te organiseren.

Besturingselementen voor het verminderen van kwetsbaarheid voor aanvallen vertegenwoordigen een dergelijke kans. Deze beschermende controles blokkeren niet alleen bepaalde activiteiten die het meest zijn gekoppeld aan malware, maar geven ook pogingen om specifieke benaderingen te gebruiken, die kunnen helpen bij het detecteren van kwaadwillende personen die gebruikmaken van deze technieken eerder in het proces.

Producten die in deze handleiding worden behandeld

Microsoft Azure

Microsoft Defender for Identity

Microsoft 365

De reeks Zero Trust-implementatiehandleidingen