Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Als ontwikkelaar kunt u apps bouwen en integreren die IT-professionals in de onderneming kunnen beveiligen. Dit artikel helpt u te begrijpen hoe u Zero Trust-principes gebruikt om uw app veilig te integreren met Microsoft Entra ID en het Microsoft Identity Platform.

De Microsoft Cloud-service voor identiteits- en toegangsbeheer, Microsoft Entra ID, biedt ontwikkelaars de voordelen van de integratie van toepassingen :

- Toepassingsverificatie en -autorisatie

- Gebruikersverificatie en -autorisatie

- Eenmalige aanmelding (SSO) met federatie of wachtwoord

- Inrichting en synchronisatie van gebruikers

- Op rollen gebaseerd toegangsbeheer

- OAuth-autorisatieservices

- Toepassing publiceren en proxy

- Kenmerken van mapschema-extensie

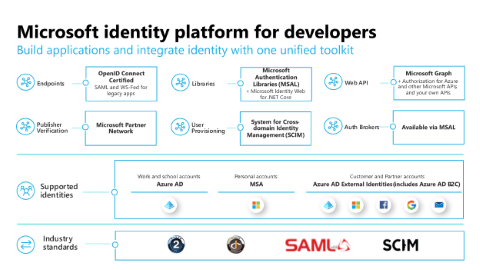

In het voorgaande diagram ziet u de geïntegreerde toolkit van het Microsoft Identity Platform voor ontwikkelaars die ondersteuning bieden voor verschillende identiteiten en industriestandaarden. U kunt toepassingen bouwen en identiteit integreren met eindpunten, bibliotheken, web-API's, verificatie van uitgevers, inrichting van gebruikers en verificatiebrokers.

Aan de slag met app-integratie

De documentatiesite van Het Microsoft Identity Platform is het beste startpunt voor meer informatie over het integreren van uw toepassingen met het Microsoft Identity Platform. U vindt ontwikkelaarsworkshops, workshopmaterialen, koppelingen naar workshop opnamen en informatie over aanstaande live evenementen op https://aka.ms/UpcomingIDLOBDev.

Tijdens het ontwerpen van uw app moet u het volgende doen:

- Identificeer resources waartoe uw app toegang nodig heeft.

- Overweeg of uw app interactieve gebruikers en workloadonderdelen heeft.

- Toegang krijgen tot resources die door Microsoft Entra ID worden beveiligd door apps te bouwen die identiteit beveiligen via machtigingen en toegang.

App-typen die u kunt integreren

Het Microsoft Identity Platform voert alleen identiteits- en toegangsbeheer (IAM) uit voor geregistreerde en ondersteunde toepassingen. Als u wilt integreren met het Microsoft Identity Platform, moet uw app een webbrowseronderdeel kunnen bieden dat verbinding kan maken met de autorisatie-eindpunten van het Microsoft-identiteitsplatform onder het https://login.microsoftonline.com adres. Uw app roept het tokeneindpunt aan onder hetzelfde adres.

Een geïntegreerde app kan vanaf elke locatie worden uitgevoerd, waaronder deze voorbeelden:

- Microsoft Azure

- Andere cloudproviders

- Uw eigen datacenters en servers

- Desktopcomputers

- Mobiele apparaten

- Internet of Things-apparaten

De app of het apparaat, zoals een webbrowser-app die toegang heeft tot het autorisatie-eindpunt, kan systeemeigen vereisten bieden. Samenwerking tussen een niet-verbonden browser en de toepassing voldoet aan de vereisten. Apps die op televisies worden uitgevoerd, kunnen bijvoorbeeld de gebruiker de eerste verificatie laten uitvoeren met een browser op een desktop of mobiel apparaat.

U registreert uw clienttoepassing (web- of systeemeigen app) of web-API om een vertrouwensrelatie tot stand te brengen tussen uw toepassing en het Microsoft Identity Platform. Registratie van Microsoft Entra-toepassingen is essentieel omdat onjuiste configuratie of vervalsen in hygiëne van uw toepassing kan leiden tot downtime of inbreuk. Volg de aanbevolen beveiligingsprocedures voor toepassingseigenschappen in Microsoft Entra ID.

Publiceren naar microsoft Entra-toepassingsgalerie

De Microsoft Entra-toepassingsgalerie is een verzameling SaaS-toepassingen (Software as a Service) in Microsoft Entra ID die vooraf is geïntegreerd met Microsoft Entra ID. Het bevat duizenden toepassingen waarmee eenmalige aanmelding en automatische inrichting van gebruikers eenvoudig kunnen worden geïmplementeerd en geconfigureerd.

Automatische inrichting van gebruikers verwijst naar het maken van gebruikersidentiteiten en -rollen in cloudtoepassingen waartoe gebruikers toegang nodig hebben. Automatische inrichting omvat het onderhouden en verwijderen van gebruikersidentiteiten als status of rollen veranderen. Als u gebruikers wilt inrichten voor SaaS-apps en andere systemen, maakt de Microsoft Entra-inrichtingsservice verbinding met een API-eindpunt voor identiteitsbeheer (SCIM) 2.0 (System for Cross-domain Identity Management) 2.0 dat de leverancier van de toepassing biedt. Met dit SCIM-eindpunt kan Microsoft Entra ID gebruikers programmatisch maken, bijwerken en verwijderen.

Wanneer u apps ontwikkelt voor Microsoft Entra ID, kunt u de SCIM 2.0-gebruikersbeheer-API gebruiken om een SCIM-eindpunt te bouwen dat Microsoft Entra-id voor inrichting integreert. Raadpleeg de zelfstudie Ontwikkelen en plannen voor een SCIM-eindpunt in microsoft Entra ID voor meer informatie.

Publiceer uw toepassing naar de microsoft Entra-toepassingsgalerie en maak ze openbaar beschikbaar voor gebruikers om toe te voegen aan hun tenants door deze taken uit te voeren:

- Voltooi de vereisten.

- Documentatie maken en publiceren.

- Dien uw toepassing in.

- Neem deel aan het Microsoft Partner Network.

Een geverifieerde uitgever worden

Verificatie van uitgever biedt informatie voor app-gebruikers en organisatiebeheerders over authenticiteit van ontwikkelaars die apps publiceren die zijn geïntegreerd met het Microsoft Identity Platform. Wanneer u een geverifieerde uitgever bent, kunnen gebruikers gemakkelijker beslissen of ze uw toepassing willen toestaan zich aan te melden en toegang te krijgen tot hun profielgegevens. Ze kunnen hun beslissing baseren op de informatie en toegang die uw app in tokens aanvraagt.

App-uitgevers verifiëren hun identiteit met Microsoft door hun app-registratie te koppelen aan hun geverifieerde MPN-account (Microsoft Partner Network ). Tijdens de verificatie vraagt Microsoft verificatiedocumentatie aan. Nadat u een geverifieerde uitgever bent geworden, wordt een blauwe geverifieerde badge weergegeven in de Microsoft Entra-toestemmingsprompts en webpagina's van uw app.

Volgende stappen

- Het bouwen van apps met een Zero Trust-benadering voor identiteit biedt een overzicht van machtigingen en aanbevolen procedures voor toegang.

- Met best practices voor autorisatie kunt u de beste autorisatie-, machtigings- en toestemmingsmodellen voor uw toepassingen implementeren.

- Het uitgeversdomein van een app configureren helpt u inzicht te hebben in multitenant-apps en standaardwaarden voor uitgeversdomein.

- Zelfstudies voor SaaS-app-integratie voor gebruik met Microsoft Entra ID helpt u bij het integreren van uw SaaS-toepassingen in de cloud met Microsoft Entra ID.

- Referentietips voor het oplossen van problemen met uitgeversverificatie als u fouten ontvangt of onverwacht gedrag ziet tijdens de publicatie.