Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

![]()

Toepassingen zijn kernhulpprogramma's voor productiviteit voor werknemers. Op een moderne werkplek heeft de acceptatie van SaaS-toepassingen (Software as a Service) in de cloud nieuwe uitdagingen voor IT gecreëerd. Gebrek aan zichtbaarheid en controle over toepassingen, de manier waarop gebruikers met hen communiceren en de gegevens die via hen worden weergegeven, creëren beveiligings- en nalevingsrisico's.

Zero Trust-oplossingen voor de pijler toepassingen gaan over het bieden van zichtbaarheid en controle over app-gebruiksgegevens en -analyses die cyberbedreigingen in cloud-apps en -services identificeren en bestrijden.

Deze richtlijnen zijn bedoeld voor softwareproviders en technologiepartners die hun beveiligingsoplossingen voor toepassingen willen verbeteren door te integreren met Microsoft-producten.

Zero Trust-integratie met toepassingen

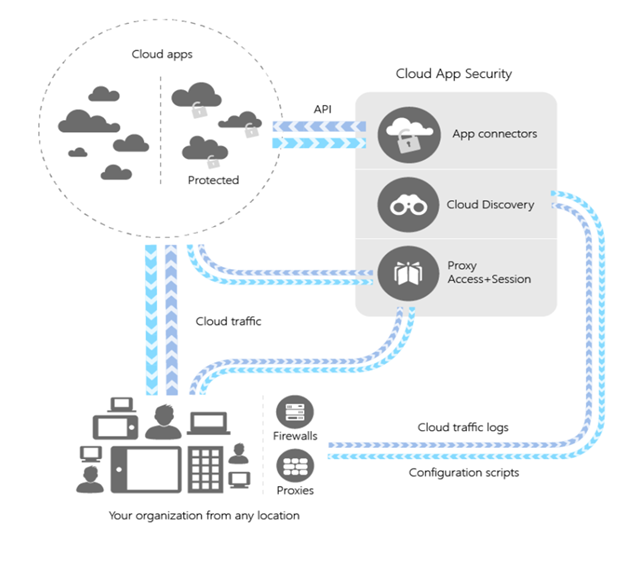

Deze integratiehandleiding bevat instructies voor het integreren met Microsoft Defender voor Cloud Apps). Defender voor Cloud Apps is een CASB (Cloud Access Security Broker) die in meerdere clouds werkt. Het biedt uitgebreide zichtbaarheid, controle over gegevensreizen en geavanceerde analyses om cyberdreigingen in al uw cloudservices te identificeren en te bestrijden.

Microsoft Defender for Cloud Apps

Onafhankelijke softwareleveranciers (ISV's) kunnen worden geïntegreerd met Defender voor Cloud Apps om organisaties te helpen risicovol gebruik of potentiële exfiltratie te detecteren en te beschermen tegen risico's die worden veroorzaakt door het gebruik van schaduwtoepassingen.

De Defender voor Cloud Apps-API biedt programmatische toegang tot Defender voor Cloud Apps via REST API-eindpunten. ISV's kunnen de API gebruiken om lees- en updatebewerkingen uit te voeren op Defender voor Cloud Apps-gegevens en -objecten op schaal. Voorbeeld:

- Logboekbestanden uploaden voor Cloud Discovery

- Blokscripts genereren

- Activiteiten en waarschuwingen weergeven

- Waarschuwingen sluiten of oplossen

Hierdoor kunnen ISV's het volgende doen:

- Gebruik Cloud Discovery om uw cloudomgeving en de cloud-apps die uw organisatie gebruikt, toe te wijzen en te identificeren.

- Apps goedkeuren en niet goedkeuren in uw cloud.

- Implementeer eenvoudig app-connectors die gebruikmaken van provider-API's, voor meer zichtbaarheid en gedetailleerde governance van apps waarmee u verbinding maakt.

- Gebruik app-beheerbeveiliging voor voorwaardelijke toegang om realtime zichtbaarheid en controle te krijgen over toegang en activiteiten binnen uw cloud-apps.

Bekijk de inleiding tot de Defender voor Cloud Rest API voor apps om aan de slag te gaan.

Integratie van Shadow IT-partners

Swg- en Endian Firewall-oplossingen (Secure Web Gateways) en Endian Firewall (EFW) kunnen worden geïntegreerd met Defender voor Cloud Apps om klanten te voorzien van een uitgebreide Shadow IT-detectie, naleving en beveiligingsrisicobeoordeling van de gedetecteerde apps en geïntegreerd toegangsbeheer voor niet-opgegeven apps.

De principes van de integratie zijn:

- Implementatieloos: de leverancier streamt verkeerslogboeken rechtstreeks naar Defender voor Cloud Apps om implementatie en onderhoud van agents te voorkomen.

- Logboekverrijking en app-correlatie: verkeerslogboeken worden verrijkt met de catalogus Defender voor Cloud Apps om elke logboekrecord toe te wijzen aan een bekende app (gekoppeld aan een risicoprofiel)

- Defender voor Cloud Apps-analyse en -rapportage: Defender voor Cloud Apps analyseert en verwerkt de gegevens om een overzicht van het Schaduw-IT-rapport te bieden

- Op risico gebaseerd toegangsbeheer: Defender voor Cloud Apps worden de handtekeningen van de app door de leverancier gesynchroniseerd zodat de klant met risicogebaseerd app-beheer in Defender voor Cloud Apps kan worden afgedwongen door een consistent mechanisme voor toegangsbeheer van de leverancier

U wordt aangeraden de volgende stappen uit te voeren voordat u begint met het ontwikkelen van de integratie:

- Maak een proefversie Defender voor Cloud Apps-tenant met behulp van deze koppeling.

- Upload een voorbeeld van een verkeerslogboek met behulp van de functie voor handmatig uploaden.

- U kunt ook het uploaden op basis van de API gebruiken. Gebruik uw proefreferenties en documentatie voor de Cloud Discovery-API voor gedetailleerde instructies

- API-token genereren

- Het uploaden van logboeken bestaat uit drie fasen:

- Blokscript genereren (dat wil gezegd niet-gelezen apps extraheren)

Kies een van de volgende parseropties bij het uploaden van het logboek:

- Als uw logboekindeling een standaard CEF, W3C, LEEF is, selecteert u deze in de vervolgkeuzelijst met bestaande logboekindelingen

- Zo niet, configureert u een aangepaste logboekparser