Beleidsaanvelingen voor het beveiligen van Teams-chats, -groepen en -bestanden

In dit artikel wordt beschreven hoe u het aanbevolen beleid voor Zero Trust-identiteit en apparaattoegang implementeert om Chats, groepen en inhoud van Microsoft Teams te beveiligen (bijvoorbeeld bestanden en agenda's). Deze richtlijnen zijn gebaseerd op het algemene beleidsregels voor identiteiten en apparaattoegang, met aanvullende informatie die specifiek is voor Teams. Omdat Teams integreert met onze andere producten, raadpleegt u ook beleidsaanaanvelingen voor het beveiligen van SharePoint-sites en -bestanden en beleidsaanaanvelingen voor het beveiligen van e-mail.

Deze aanbevelingen zijn gebaseerd op drie verschillende beveiligings- en beveiligingslagen die kunnen worden toegepast op basis van de granulariteit van uw behoeften: startpunt, enterprise-en gespecialiseerde beveiliging. U past dit beleid toe op basis van de granulariteit van uw behoeften. Zie voor meer informatie aanbevolen beveiligingsbeleid en configuraties inleiding.

In dit artikel vindt u specifieke aanbevelingen voor Teams voor verificatiescenario's, waaronder gebruikers buiten de organisatie. Volg deze richtlijnen voor een volledige beveiligingservaring.

Aan de slag met Teams vóór andere afhankelijke services

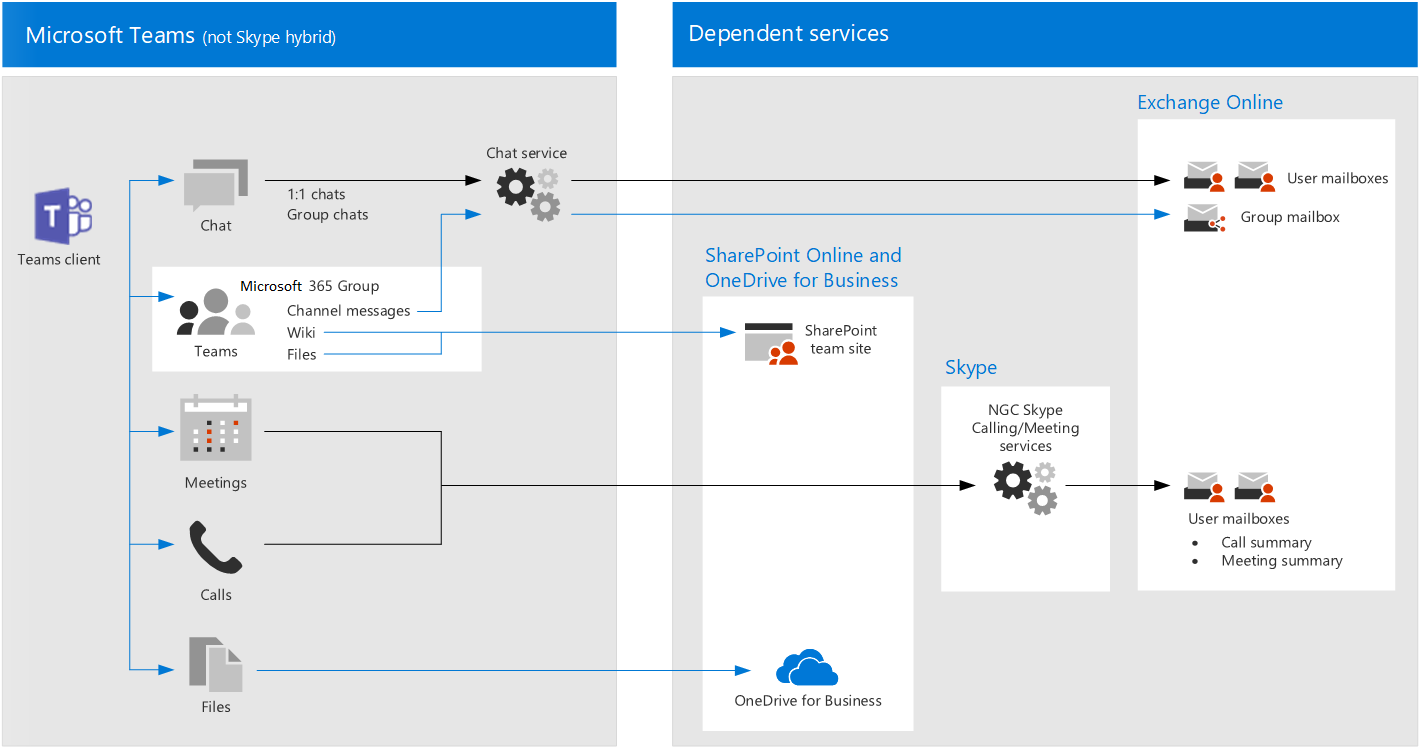

U hoeft afhankelijke services niet in te schakelen om aan de slag te gaan met Microsoft Teams. Deze services werken allemaal gewoon. U moet echter wel voorbereid zijn op het beheren van de volgende servicegerelateerde elementen:

- Exchange Online-postvakken

- Microsoft 365 Groepen

- OneDrive

- SharePoint-teamsites

- Video's en Planner-abonnementen streamen (als deze services zijn ingeschakeld)

Algemene beleidsregels bijwerken om Teams op te nemen

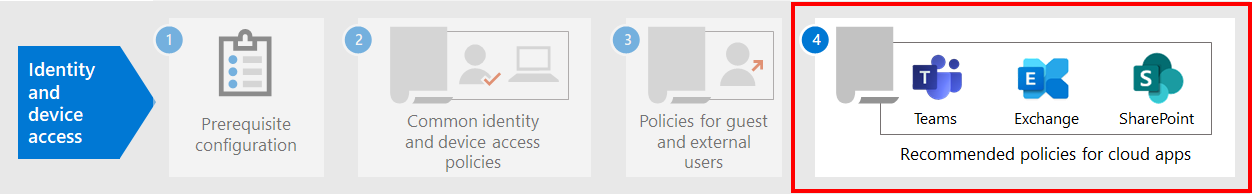

Om chats, groepen en inhoud in Teams te beveiligen, ziet u in het volgende diagram welke beleidsregels moeten worden bijgewerkt van het algemene beleid voor identiteits- en apparaattoegang. Zorg ervoor dat in elk beleid dat een update vereist, Teams en de afhankelijke services in de toewijzing van cloud-apps worden opgenomen.

De afhankelijke services die u moet opnemen, worden beschreven in de volgende lijst:

- Microsoft Teams

- SharePoint en OneDrive

- Exchange Online (postvakken)

- Microsoft Stream (opnamen van vergaderingen)

- Microsoft Planner (Planner-taken en plangegevens)

Controleer de beleidsregels in de volgende tabel en breng de aanbevolen toevoegingen voor Microsoft Teams aan of controleer of deze instellingen al zijn opgenomen. Elk beleid wordt gekoppeld aan de bijbehorende configuratie-instructies in Algemene beleidsregels voor identiteit en apparaattoegang.

| Beveiligingsniveau | Beleid | Meer informatie over de implementatie van Teams |

|---|---|---|

| beginpunt | Meervoudige verificatie (MFA) vereisen wanneer aanmeldingsrisico's gemiddelde of hoge | Zorg ervoor dat Teams en afhankelijke services zijn opgenomen in de lijst met apps. Teams heeft regels voor gasttoegang en externe toegang om rekening mee te houden. Deze worden verderop in dit artikel beschreven. |

| Clients blokkeren die geen ondersteuning bieden voor moderne verificatie | Neem Teams en afhankelijke services op in de toewijzing van cloud-apps. | |

| gebruikers met een hoog risico moeten het wachtwoord wijzigen | Gebruikers van Teams dwingen hun wachtwoord te wijzigen wanneer ze zich aanmelden als er activiteiten met een hoog risico worden gedetecteerd voor hun account. Zorg ervoor dat Teams en afhankelijke services zijn opgenomen in de lijst met apps. | |

| beleid voor app-gegevensbeveiliging toepassen | Zorg ervoor dat Teams en afhankelijke services zijn opgenomen in de lijst met apps. Werk het beleid voor elk platform (iOS/iPadOS, Android en Windows) bij. | |

| Enterprise | MFA vereisen wanneer het aanmeldingsrisico laag, gemiddeld, of hoog is | Teams heeft regels voor gasttoegang en externe toegang om rekening mee te houden. Deze worden verderop in dit artikel beschreven. Neem Teams en afhankelijke services op in dit beleid. |

| Nalevingsbeleid voor apparaten definiëren | Neem Teams en afhankelijke services op in dit beleid. | |

| Compatibele pc's vereisen en mobiele apparaten | Neem Teams en afhankelijke services op in dit beleid. | |

| Gespecialiseerde beveiliging | Vereis altijd MFA | Neem Teams en afhankelijke services op in dit beleid. |

Architectuur van services die afhankelijk zijn van Teams

Ter referentie illustreert het volgende diagram de services waarop Teams afhankelijk is. Zie Microsoft Teams en gerelateerde productiviteitsservices in Microsoft 365 voor IT-architectenvoor meer informatie.

Gast- en externe toegang voor Teams

Microsoft Teams definieert de volgende toegangstypen voor gebruikers buiten de organisatie:

gasttoegang: maakt gebruik van een Microsoft Entra B2B-account voor elke gebruiker die kan worden toegevoegd als lid van een team. Gasttoegang biedt toegang tot Teams-resources en interactie met interne gebruikers in groepsgesprekken, chats en vergaderingen.

Zie Gasttoegang in Microsoft Teamsvoor meer informatie over gasttoegang en hoe u deze implementeert.

externe toegang: gebruikers buiten de organisatie die geen Microsoft Entra B2B-account hebben. Externe toegang kan uitnodigingen en deelname aan gesprekken, chats en vergaderingen omvatten, maar bevat geen teamlidmaatschap of toegang tot de resources van het team. Externe toegang is een manier voor Teams-gebruikers in een extern domein om vergaderingen te zoeken, te bellen, te chatten en in te stellen in Teams met gebruikers in uw organisatie.

Teams-beheerders kunnen aangepast beleid gebruiken om externe toegang te configureren voor de organisatie, groepen gebruikers of afzonderlijke gebruikers. Zie voor meer informatie IT-beheerders : externe vergaderingen beheren en chatten met personen en organisaties met behulp van Microsoft-identiteiten.

Externe toegangsgebruikers hebben minder toegang en functionaliteit dan gasttoegangsgebruikers. Externe toegangsgebruikers kunnen bijvoorbeeld chatten met uw interne gebruikers met Teams, maar geen toegang hebben tot teamkanalen, bestanden of andere bronnen.

Beleid voor voorwaardelijke toegang is alleen van toepassing op gasttoegangsgebruikers in Teams omdat er bijbehorende Microsoft Entra B2B-accounts zijn. Externe toegang maakt geen gebruik van Microsoft Entra B2B-accounts en kan daarom geen beleid voor voorwaardelijke toegang gebruiken.

Zie Beleid voor het toestaan van toegang tot een Gast- en extern B2B-accountvoor aanbevolen beleidsregels voor toegang tot een Microsoft Entra B2B-account.

Teams-beleid

Naast de eerder beschreven algemene beleidsregels zijn er teams-specifieke beleidsregels die u moet configureren voor het beheren van specifieke functies in Teams.

Team- en kanaalbeleid

Beleidsregels zijn beschikbaar om te bepalen wat gebruikers wel en niet kunnen doen in teams en kanalen in Teams. Hoewel er wereldwijde teams beschikbaar zijn, zult u waarschijnlijk kleinere en specifiekere teams en kanalen maken om te voldoen aan de behoeften van uw bedrijf.

U wordt aangeraden het algemene standaardbeleid te wijzigen of aangepaste beleidsregels te maken, zoals beschreven in: Kanaalbeleid beheren in Microsoft Teams.

Beleid voor berichten

U kunt berichten (ook wel chat genoemd) beheren met behulp van het standaard globale beleid of aangepaste beleidsregels. Met deze aanpak kunnen gebruikers communiceren op manieren die geschikt zijn voor uw organisatie. Zie Beleid voor berichten beheren in Teamsvoor meer informatie.

Vergaderbeleid

Met vergaderingen kunnen kleine en grote groepen mensen formeel samenwerken en relevante inhoud delen. Het instellen van het juiste organisatiebeleid voor vergaderingen is essentieel. Zie Vergaderingenvoor meer informatie.

App-machtigingsbeleid

U kunt ook apps in Teams gebruiken, zoals in kanalen of in persoonlijke chats. Beleidsregels die bepalen welke apps kunnen worden gebruikt en waar apps kunnen worden gebruikt, zijn essentieel voor een omgeving met uitgebreide inhoud die ook veilig is.

Zie App-machtigingsbeleid gebruiken voor het beheren van gebruikerstoegang tot appsvoor meer informatie over app-machtigingsbeleid.

Volgende stappen

Beleid voor voorwaardelijke toegang configureren voor: