Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Door Mark Russinovich en Thomas Garnier

Gepubliceerd: 23 juli 2024

Sysmon downloaden(4,6 MB)

Sysmon downloaden(4,6 MB)

Sysmon voor Linux downloaden (GitHub)

Inleiding

System Monitor (Sysmon) is een Windows-systeemservice en -apparaatstuurprogramma dat, nadat deze op een systeem is geïnstalleerd, opnieuw moet worden opgestart voor het bewaken en vastleggen van systeemactiviteit in het Windows-gebeurtenislogboek. Het biedt gedetailleerde informatie over procescreaties, netwerkverbindingen en wijzigingen in de aanmaaktijd van bestanden. Door de gebeurtenissen te verzamelen die worden gegenereerd met windows-gebeurtenissenverzameling of SIEM-agents en deze vervolgens te analyseren, kunt u schadelijke of afwijkende activiteiten identificeren en begrijpen hoe indringers en malware op uw netwerk werken. De service wordt uitgevoerd als een beveiligd proces, waardoor een breed scala aan interacties in de gebruikersmodus niet wordt toegewezen.

Sysmon biedt geen analyse van de gebeurtenissen die worden gegenereerd en probeert zichzelf ook niet te verbergen voor aanvallers.

Overzicht van Sysmon-mogelijkheden

Sysmon bevat de volgende mogelijkheden:

- Registreert proces maken met volledige opdrachtregel voor zowel huidige als bovenliggende processen.

- Registreert de hash van procesafbeeldingsbestanden met BEHULP van SHA1 (de standaardinstelling), MD5, SHA256 of IMPHASH.

- Meerdere hashes kunnen tegelijkertijd worden gebruikt.

- Bevat een proces-GUID in proces maken gebeurtenissen om correlatie van gebeurtenissen mogelijk te maken, zelfs wanneer Windows proces-id's hergebruikt.

- Bevat een sessie-GUID in elke gebeurtenis om correlatie van gebeurtenissen in dezelfde aanmeldingssessie mogelijk te maken.

- Registreert het laden van stuurprogramma's of DLL's met hun handtekeningen en hashes.

- Logboeken worden geopend voor onbewerkte leestoegang tot schijven en volumes.

- Optioneel registreert u netwerkverbindingen, inclusief het bronproces van elke verbinding, IP-adressen, poortnummers, hostnamen en poortnamen.

- Detecteert wijzigingen in de tijd voor het maken van bestanden om te begrijpen wanneer een bestand echt is gemaakt. Aanpassing van tijdstempels voor het maken van bestanden is een techniek die vaak door malware wordt gebruikt om de sporen te bedekken.

- Laad de configuratie automatisch opnieuw als deze is gewijzigd in het register.

- Regelfiltering om bepaalde gebeurtenissen dynamisch op te nemen of uit te sluiten.

- Genereert gebeurtenissen van vroeg in het opstartproces om activiteiten vast te leggen die zijn gemaakt door zelfs geavanceerde kernelmodusmalware.

Schermopnamen

Gebruik

Veelvoorkomend gebruik met eenvoudige opdrachtregelopties voor het installeren en verwijderen van Sysmon, en voor het controleren en wijzigen van de configuratie:

Installeren: sysmon64 -i [<configfile>]

Configuratie bijwerken: sysmon64 -c [<configfile>]

Gebeurtenismanifest installeren: sysmon64 -m

Schema afdrukken: sysmon64 -s

Verwijderen: sysmon64 -u [force]

| Parameter | Description |

|---|---|

| -i | Installeer de service en het stuurprogramma. U kunt eventueel een configuratiebestand maken. |

| -c | Werk de configuratie van een geïnstalleerd Sysmon-stuurprogramma bij of dump de huidige configuratie als er geen ander argument is opgegeven. U kunt eventueel een configuratiebestand gebruiken. |

| -m | Installeer het gebeurtenismanifest (impliciet uitgevoerd bij de installatie van de service). |

| -s | Definitie van het configuratieschema afdrukken. |

| -u | Verwijder de service en het stuurprogramma. Als -u force u ervoor zorgt dat het verwijderen wordt uitgevoerd, zelfs wanneer sommige onderdelen niet zijn geïnstalleerd. |

De service registreert gebeurtenissen onmiddellijk en het stuurprogramma wordt geïnstalleerd als een opstartstuurprogramma om activiteiten vast te leggen vanaf het begin van het opstarten dat de service naar het gebeurtenislogboek schrijft wanneer het wordt gestart.

Op Vista en hoger worden gebeurtenissen opgeslagen in Applications and Services Logs/Microsoft/Windows/Sysmon/Operational.

Op oudere systemen worden gebeurtenissen naar het System gebeurtenislogboek geschreven.

Als u meer informatie nodig hebt over configuratiebestanden, gebruikt u de -? config opdracht.

Geef -accepteula op dat de gebruiksrechtovereenkomst automatisch moet worden geaccepteerd tijdens de installatie, anders wordt u interactief gevraagd deze te accepteren.

Installeren of verwijderen vereist geen herstart.

Voorbeelden

Installeren met standaardinstellingen (procesinstallatiekopieën die zijn gehasht met SHA1 en geen netwerkbewaking)

sysmon -accepteula -i

Sysmon installeren met een configuratiebestand (zoals hieronder wordt beschreven)

sysmon -accepteula -i c:\windows\config.xml

Verwijderen

sysmon -u

De huidige configuratie dumpen

sysmon -c

Een actieve Sysmon opnieuw configureren met een configuratiebestand (zoals hieronder wordt beschreven)

sysmon -c c:\windows\config.xml

De configuratie wijzigen in standaardinstellingen

sysmon -c --

Het configuratieschema weergeven

sysmon -s

gebeurtenis

Op Vista en hoger worden gebeurtenissen opgeslagen in Applications and Services Logs/Microsoft/Windows/Sysmon/Operationalen op oudere systemen worden gebeurtenissen naar het System gebeurtenislogboek geschreven.

Tijdstempels voor gebeurtenissen bevinden zich in de standaardtijd van UTC.

Hier volgen enkele voorbeelden van elk gebeurtenistype dat door Sysmon wordt gegenereerd.

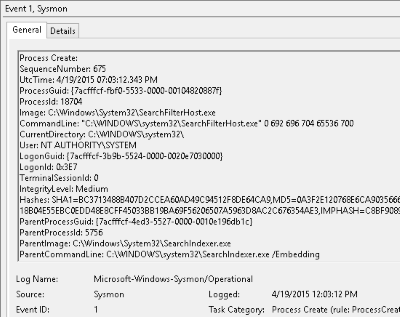

Gebeurtenis-id 1: Proces maken

De gebeurtenis voor het maken van processen biedt uitgebreide informatie over een nieuw gemaakt proces. De volledige opdrachtregel biedt context voor de uitvoering van het proces. Het ProcessGUID veld is een unieke waarde voor dit proces in een domein om de correlatie van gebeurtenissen eenvoudiger te maken. De hash is een volledige hash van het bestand met de algoritmen in het HashType veld.

Gebeurtenis-id 2: Een proces heeft de aanmaaktijd van een bestand gewijzigd

De gebeurtenis voor het maken van het wijzigingsbestand wordt geregistreerd wanneer een aanmaaktijd van een bestand expliciet wordt gewijzigd door een proces. Deze gebeurtenis helpt bij het bijhouden van de realtime aanmaaktijd van een bestand. Aanvallers kunnen de tijd voor het maken van bestanden van een backdoor wijzigen zodat deze eruitziet alsof het is geïnstalleerd met het besturingssysteem. Houd er rekening mee dat veel processen de aanmaaktijd van een bestand legitiem wijzigen; het duidt niet noodzakelijkerwijs op schadelijke activiteiten.

Gebeurtenis-id 3: Netwerkverbinding

De gebeurtenis voor netwerkverbinding registreert TCP/UDP-verbindingen op de computer. Deze optie is standaard uitgeschakeld. Elke verbinding is via de ProcessId velden ProcessGuid gekoppeld aan een proces. De gebeurtenis bevat ook de IP-adressen, poortnummers en IPv6-status van de bron- en doelhost.

Gebeurtenis-id 4: de status van de Sysmon-service is gewijzigd

De gebeurtenis voor het wijzigen van de servicestatus rapporteert de status van de Sysmon-service (gestart of gestopt).

Gebeurtenis-id 5: Proces beëindigd

Het proces beëindigt gebeurtenisrapporten wanneer een proces wordt beëindigd. Het biedt de UtcTime, ProcessGuid en ProcessId van het proces.

Gebeurtenis-id 6: Stuurprogramma geladen

De geladen gebeurtenissen van het stuurprogramma bevatten informatie over een stuurprogramma dat op het systeem wordt geladen. De geconfigureerde hashes worden verstrekt, evenals handtekeninggegevens. De handtekening wordt asynchroon gemaakt om prestatieredenen en geeft aan of het bestand is verwijderd na het laden.

Gebeurtenis-id 7: Afbeelding geladen

De geladen gebeurtenislogboeken van de installatiekopieën wanneer een module in een specifiek proces wordt geladen. Deze gebeurtenis is standaard uitgeschakeld en moet worden geconfigureerd met de optie '–l'. Het geeft het proces aan waarin de module wordt geladen, hashes en handtekeninggegevens. De handtekening wordt asynchroon gemaakt om prestatieredenen en geeft aan of het bestand is verwijderd na het laden. Deze gebeurtenis moet zorgvuldig worden geconfigureerd, omdat het bewaken van alle gebeurtenissen voor het laden van afbeeldingen een aanzienlijke hoeveelheid logboekregistratie genereert.

Gebeurtenis-id 8: CreateRemoteThread

De CreateRemoteThread gebeurtenis detecteert wanneer een proces een thread in een ander proces maakt. Deze techniek wordt gebruikt door malware om code in te voeren en te verbergen in andere processen. De gebeurtenis geeft het bron- en doelproces aan. Het geeft informatie over de code die wordt uitgevoerd in de nieuwe thread: StartAddressen StartModuleStartFunction. Houd er rekening mee dat StartModule en StartFunction velden worden afgeleid, ze mogelijk leeg zijn als het beginadres zich buiten geladen modules of bekende geëxporteerde functies bevindt.

Gebeurtenis-id 9: RawAccessRead

De RawAccessRead gebeurtenis detecteert wanneer een proces leesbewerkingen uitvoert vanaf het station met behulp van de \\.\ aantekening. Deze techniek wordt vaak gebruikt door malware voor gegevensexfiltratie van bestanden die zijn vergrendeld voor lezen, en om controlehulpprogramma's voor bestandstoegang te voorkomen. De gebeurtenis geeft het bronproces en het doelapparaat aan.

Gebeurtenis-id 10: ProcessAccess

Het proces opent gebeurtenisrapporten wanneer een proces een ander proces opent, een bewerking die vaak wordt gevolgd door informatiequery's of het lezen en schrijven van de adresruimte van het doelproces. Dit maakt het mogelijk om hackhulpprogramma's te detecteren die de geheugeninhoud van processen zoals lokale beveiligingsautoriteit (Lsass.exe) lezen om referenties te stelen voor gebruik in Pass-the-Hash-aanvallen. Het inschakelen van logboekregistratie kan aanzienlijke hoeveelheden logboekregistratie genereren als er diagnostische hulpprogramma's actief zijn die herhaaldelijk processen openen om een query uit te voeren op hun status, dus het moet in het algemeen alleen worden gedaan met filters waarmee verwachte toegang wordt verwijderd.

Gebeurtenis-id 11: FileCreate

Bewerkingen voor het maken van bestanden worden vastgelegd wanneer een bestand wordt gemaakt of overschreven. Deze gebeurtenis is handig voor het bewaken van autostartlocaties, zoals de opstartmap, evenals tijdelijke mappen en het downloaden van directory's, die vaak malware druppels tijdens de eerste infectie.

Gebeurtenis-id 12: RegistryEvent (object maken en verwijderen)

Registersleutel en -waarde maken en verwijderen bewerkingen toewijzen aan dit gebeurtenistype, wat handig kan zijn om te controleren op wijzigingen in register autostartlocaties of specifieke wijzigingen in malwareregisters.

Sysmon maakt gebruik van verkorte versies van registerhoofdsleutelnamen, met de volgende toewijzingen:

| Sleutelnaam | Afkorting |

|---|---|

HKEY_LOCAL_MACHINE |

HKLM |

HKEY_USERS |

HKU |

HKEY_LOCAL_MACHINE\System\ControlSet00x |

HKLM\System\CurrentControlSet |

HKEY_LOCAL_MACHINE\Classes |

HKCR |

Gebeurtenis-id 13: RegistryEvent (waardeset)

Dit gebeurtenistype Register identificeert wijzigingen in registerwaarden. De gebeurtenis registreert de waarde die is geschreven voor registerwaarden van het type DWORD en QWORD.

Gebeurtenis-id 14: RegistryEvent (naam van sleutel en waarde wijzigen)

Bewerkingen voor het wijzigen van registersleutels en waarden worden toegewezen aan dit gebeurtenistype, waarbij de nieuwe naam van de sleutel of waarde waarvan de naam is gewijzigd, wordt opgenomen.

Gebeurtenis-id 15: FileCreateStreamHash

Deze gebeurtenis registreert wanneer een benoemde bestandsstroom wordt gemaakt en genereert gebeurtenissen die de hash registreren van de inhoud van het bestand waaraan de stream is toegewezen (de niet-benoemde stream), evenals de inhoud van de benoemde stream. Er zijn malwarevarianten die hun uitvoerbare bestanden of configuratie-instellingen verwijderen via browserdownloads en deze gebeurtenis is gericht op het vastleggen van die op basis van de browser die een Zone.Identifier 'markering van het web' koppelt.

Gebeurtenis-id 16: ServiceConfigurationChange

Met deze gebeurtenis worden wijzigingen in de Sysmon-configuratie vastgelegd, bijvoorbeeld wanneer de filterregels worden bijgewerkt.

Gebeurtenis-id 17: PipeEvent (pijp gemaakt)

Deze gebeurtenis wordt gegenereerd wanneer een benoemde pijp wordt gemaakt. Malware gebruikt vaak benoemde pijpen voor communicatie tussen processen.

Gebeurtenis-id 18: PipeEvent (Pipe Connected)

Deze gebeurtenis registreert wanneer er een benoemde pijpverbinding wordt gemaakt tussen een client en een server.

Gebeurtenis-id 19: WmiEvent (WmiEventFilter-activiteit gedetecteerd)

Wanneer een WMI-gebeurtenisfilter is geregistreerd, wat een methode is die door malware wordt gebruikt om uit te voeren, registreert deze gebeurtenis de WMI-naamruimte, filternaam en filterexpressie.

Gebeurtenis-id 20: WmiEvent (WmiEventConsumer-activiteit gedetecteerd)

Met deze gebeurtenis wordt de registratie van WMI-consumenten geregistreerd, de naam van de consument, het logboek en de bestemming vastgelegd.

Gebeurtenis-id 21: WmiEvent (WmiEventConsumerToFilter-activiteit gedetecteerd)

Wanneer een consument is gebonden aan een filter, registreert deze gebeurtenis de naam van de consument en het filterpad.

Gebeurtenis-id 22: DNSEvent (DNS-query)

Deze gebeurtenis wordt gegenereerd wanneer een proces een DNS-query uitvoert, ongeacht of het resultaat is geslaagd of mislukt, in de cache is opgeslagen of niet. De telemetrie voor deze gebeurtenis is toegevoegd voor Windows 8.1, zodat deze niet beschikbaar is in Windows 7 en eerder.

Gebeurtenis-id 23: FileDelete (gearchiveerd bestand verwijderen)

Er is een bestand verwijderd. Als u de gebeurtenis wilt registreren, wordt het verwijderde bestand ook opgeslagen in de ArchiveDirectory (standaardinstelling C:\Sysmon ). Onder normale bedrijfsomstandigheden kan deze map tot een onredelijke grootte groeien- zie gebeurtenis-id 26: FileDeleteDetected voor vergelijkbaar gedrag, maar zonder de verwijderde bestanden op te slaan.

Gebeurtenis-id 24: KlembordChange (nieuwe inhoud op het klembord)

Deze gebeurtenis wordt gegenereerd wanneer de inhoud van het klembord van het systeem wordt gewijzigd.

Gebeurtenis-id 25: ProcessTampering (wijziging van procesafbeelding)

Deze gebeurtenis wordt gegenereerd wanneer technieken voor het verbergen van processen, zoals 'hol' of 'herpaderp', worden gedetecteerd.

Gebeurtenis-id 26: FileDeleteDetected (geregistreerd bestand verwijderen)

Er is een bestand verwijderd.

Gebeurtenis-id 27: FileBlockExecutable

Deze gebeurtenis wordt gegenereerd wanneer Sysmon het maken van uitvoerbare bestanden (PE-indeling) detecteert en blokkeert.

Gebeurtenis-id 28: FileBlockShredding

Deze gebeurtenis wordt gegenereerd wanneer Sysmon bestands shredding detecteert en blokkeert vanuit hulpprogramma's zoals SDelete.

Gebeurtenis-id 29: FileExecutableDetected

Deze gebeurtenis wordt gegenereerd wanneer Sysmon het maken van een nieuw uitvoerbaar bestand (PE-indeling) detecteert.

Gebeurtenis-id 255: Fout

Deze gebeurtenis wordt gegenereerd wanneer er een fout is opgetreden in Sysmon. Ze kunnen optreden als het systeem zwaar wordt belast en bepaalde taken niet kunnen worden uitgevoerd of als er een fout in de Sysmon-service bestaat, of zelfs als niet aan bepaalde beveiligings- en integriteitsvoorwaarden wordt voldaan. U kunt eventuele bugs melden op het Sysinternals-forum.

Configuratiebestanden

Configuratiebestanden kunnen worden opgegeven na de configuratieswitches -i (installatie) of -c (installatie). Ze maken het eenvoudiger om een vooraf ingestelde configuratie te implementeren en vastgelegde gebeurtenissen te filteren.

Een eenvoudig XML-configuratiebestand ziet er als volgt uit:

<Sysmon schemaversion="4.82">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<!-- Do not log process termination -->

<ProcessTerminate onmatch="include" />

<!-- Log network connection if the destination port equal 443 -->

<!-- or 80, and process isn't InternetExplorer -->

<NetworkConnect onmatch="include">

<DestinationPort>443</DestinationPort>

<DestinationPort>80</DestinationPort>

</NetworkConnect>

<NetworkConnect onmatch="exclude">

<Image condition="end with">iexplore.exe</Image>

</NetworkConnect>

</EventFiltering>

</Sysmon>

Het configuratiebestand bevat een schemaversion-kenmerk in de Sysmon-tag. Deze versie is onafhankelijk van de binaire sysmon-versie en staat het parseren van oudere configuratiebestanden toe. U kunt de huidige schemaversie ophalen met behulp van de opdrachtregel '-? config.' Configuratievermeldingen bevinden zich direct onder de Sysmon tag en filters bevinden zich onder de EventFiltering tag.

Configuratie-vermeldingen

Configuratievermeldingen zijn vergelijkbaar met opdrachtregelswitches en bevatten het volgende

Configuratievermeldingen zijn onder andere:

| Invoer | Weergegeven als | Description |

|---|---|---|

| ArchiveDirectory | String | Naam van mappen op volumewortels waarin bestanden met kopiëren en verwijderen worden verplaatst. De map is beveiligd met een systeem-ACL (u kunt PsExec van Sysinternals gebruiken om toegang te krijgen tot de map met behulp van psexec -sid cmd). Standaardwaarde: Sysmon |

| CheckRevocation | Booleaanse waarde | Hiermee beheert u controles voor het intrekken van handtekeningen. Standaardwaarde: True |

| CopyOnDeletePE | Booleaanse waarde | Behoudt verwijderde uitvoerbare afbeeldingsbestanden. Standaardwaarde: False |

| CopyOnDeleteSIDs | Tekenreeksen | Door komma's gescheiden lijst met account-SID's waarvoor bestand wordt verwijderd, blijven behouden. |

| CopyOnDeleteExtensions | Tekenreeksen | Extensies voor bestanden die behouden blijven bij verwijderen. |

| CopyOnDeleteProcesses | Tekenreeksen | Procesnaam(en) waarvoor bestand wordt verwijderd, blijven behouden. |

| DnsLookup | Booleaanse waarde | Hiermee bepaalt u omgekeerde DNS-zoekacties. Standaardwaarde: True |

| DriverName | String | Maakt gebruik van de opgegeven naam voor installatiekopieën van stuurprogramma's en services. |

| HashAlgorithms | Tekenreeksen | Hash-algoritme(s) die moeten worden toegepast op hashing. Ondersteunde algoritmen zijn MD5, SHA1, SHA256, IMPHASH en * (alle). Standaardwaarde: None |

Opdrachtregelswitches hebben de configuratievermelding die wordt beschreven in de uitvoer van het Sysmon-gebruik. Parameters zijn optioneel op basis van de tag. Als een opdrachtregelswitch ook een gebeurtenis inschakelt, moet deze worden geconfigureerd via de filtertag. U kunt de -s schakeloptie opgeven om sysmon het volledige configuratieschema af te drukken, inclusief gebeurtenistags, evenals de veldnamen en -typen voor elke gebeurtenis. Dit is bijvoorbeeld het schema voor het RawAccessRead gebeurtenistype:

<event name="SYSMON_RAWACCESS_READ" value="9" level="Informational "template="RawAccessRead detected" rulename="RawAccessRead" version="2">

<data name="UtcTime" inType="win:UnicodeString" outType="xs:string"/>

<data name="ProcessGuid" inType="win:GUID"/>

<data name="ProcessId" inType="win:UInt32" outType="win:PID"/>

<data name="Image" inType="win:UnicodeString" outType="xs:string"/>

<data name="Device" inType="win:UnicodeString" outType="xs:string"/>

</event>

Vermeldingen voor gebeurtenisfiltering

Met gebeurtenisfiltering kunt u gegenereerde gebeurtenissen filteren. In veel gevallen kunnen gebeurtenissen luidruchtig zijn en is het verzamelen van alles niet mogelijk. U bent bijvoorbeeld alleen geïnteresseerd in netwerkverbindingen voor een bepaald proces, maar niet allemaal. U kunt de uitvoer op de host filteren waardoor de gegevens worden verminderd die moeten worden verzameld.

Elke gebeurtenis heeft een eigen filtertag onder het EventFiltering-knooppunt in een configuratiebestand:

| Id | Tag | Gebeurtenis |

|---|---|---|

| 1 | ProcessCreate | Proces maken |

| 2 | FileCreateTime | Tijd voor het maken van bestanden |

| 3 | NetworkConnect | Netwerkverbinding gedetecteerd |

| 4 | n.v.t. | Statuswijziging sysmon-service (kan niet worden gefilterd) |

| 5 | ProcessTerminate | Proces beëindigd |

| 6 | DriverLoad | Stuurprogramma geladen |

| 7 | ImageLoad | Afbeelding geladen |

| 8 | CreateRemoteThread | CreateRemoteThread gedetecteerd |

| 9 | RawAccessRead | RawAccessRead gedetecteerd |

| 10 | ProcessAccess | Proces dat wordt geopend |

| 11 | FileCreate | Bestand gemaakt |

| 12 | RegistryEvent | Registerobject toegevoegd of verwijderd |

| 13 | RegistryEvent | Registerwaarde ingesteld |

| 14 | RegistryEvent | Naam van registerobject gewijzigd |

| 15 | FileCreateStreamHash | Bestandsstroom gemaakt |

| 16 | n.v.t. | Configuratiewijziging sysmon (kan niet worden gefilterd) |

| 17 | PipeEvent | Benoemde pijp gemaakt |

| 18 | PipeEvent | Benoemde pijp verbonden |

| 19 | WmiEvent | WMI-filter |

| 20 | WmiEvent | WMI-consument |

| 21 | WmiEvent | WMI-consumentenfilter |

| 22 | DnsQuery | DNS-query |

| 23 | FileDelete | Gearchiveerd bestand verwijderen |

| 24 | Klembordwijziging | Nieuwe inhoud op het klembord |

| 25 | ProcessTampering | Wijziging van procesafbeelding |

| 26 | FileDeleteDetected | Logboekbestand verwijderen |

| 27 | FileBlockExecutable | Uitvoerbaar bestand blokkeren |

| 28 | FileBlockShredding | Bestandsblokkering versnipperen |

| 29 | FileExecutableDetected | Bestand uitvoerbaar gedetecteerd |

U kunt deze tags ook vinden in de logboeken op de taaknaam.

Het onmatch filter wordt toegepast als gebeurtenissen overeenkomen. Deze kan worden gewijzigd met het onmatch kenmerk voor de filtertag. Als de waarde is "include", betekent dit dat alleen overeenkomende gebeurtenissen zijn opgenomen. Als deze optie is ingesteld "exclude", wordt de gebeurtenis opgenomen, behalve als een regel overeenkomt. U kunt zowel een insluitingsfilterset als een uitsluitingsfilterset opgeven voor elke gebeurtenis-id, waarbij uitsluitingsovereenkomsten voorrang hebben.

Elk filter kan nul of meer regels bevatten. Elke tag onder de filtertag is een veldnaam van de gebeurtenis. Regels die een voorwaarde voor dezelfde veldnaam opgeven, gedragen zich als OR-voorwaarden en regels die een andere veldnaam opgeven, gedragen zich als AND-voorwaarden. Veldregels kunnen ook voorwaarden gebruiken om overeen te komen met een waarde. De voorwaarden zijn als volgt (alle zijn niet hoofdlettergevoelig):

| Condition | Beschrijving |

|---|---|

| is | Standaard zijn waarden gelijk aan |

| is een | Het veld is een van de ; gescheiden waarden |

| is niet | Waarden verschillen |

| Bevat | Het veld bevat deze waarde |

| bevat alle | Het veld bevat een van de ; gescheiden waarden |

| bevat alle | Het veld bevat alle ; gescheiden waarden |

| Sluit | Het veld bevat deze waarde niet |

| sluit alle | Het veld bevat geen of meer van de ; gescheiden waarden |

| sluit alle | Het veld bevat geen van de ; gescheiden waarden |

| beginnen met | Het veld begint met deze waarde |

| eindigen met | Het veld eindigt met deze waarde |

| niet beginnen met | Het veld begint niet met deze waarde |

| niet eindigen op | Het veld eindigt niet met deze waarde |

| kleiner dan | Lexicographicale vergelijking is kleiner dan nul |

| ruim | Lexicographical comparison is meer dan nul |

| afbeelding | Komt overeen met een afbeeldingspad (volledig pad of alleen de naam van de installatiekopieën). Bijvoorbeeld: lsass.exe komt overeen met c:\windows\system32\lsass.exe |

U kunt een andere voorwaarde gebruiken door deze op te geven als een kenmerk. Dit sluit netwerkactiviteit uit van processen met iexplore.exe in hun pad:

<NetworkConnect onmatch="exclude">

<Image condition="contains">iexplore.exe</Image>

</NetworkConnect>

Als u wilt dat Sysmon rapporteert welke regel overeenkomt met een gebeurtenis die wordt geregistreerd, voegt u namen toe aan regels:

<NetworkConnect onmatch="exclude">

<Image name="network iexplore" condition="contains">iexplore.exe</Image>

</NetworkConnect>

U kunt zowel regels voor opnemen als uitsluiten voor dezelfde tag gebruiken, waarbij regels voor uitsluiten regels overschrijven. Binnen een regel hebben filtervoorwaarden OR-gedrag.

In de eerder getoonde voorbeeldconfiguratie gebruikt het netwerkfilter zowel een insluitings- als uitsluitingsregel om activiteit vast te leggen op poort 80 en 443 door alle processen, met uitzondering van processen die hun naam hebben iexplore.exe .

Het is ook mogelijk om de manier te overschrijven waarop regels worden gecombineerd met behulp van een regelgroep waarmee het type regelcombinatie voor een of meer gebeurtenissen expliciet kan worden ingesteld op AND of OR.

In het volgende voorbeeld ziet u dit gebruik. In de eerste regelgroep wordt een procesgebeurtenis gegenereerd wanneer deze timeout.exe alleen wordt uitgevoerd met een opdrachtregelargument van 100, maar er wordt een procesbeëindiging gegenereerd voor de beëindiging van ping.exe en timeout.exe.

<EventFiltering>

<RuleGroup name="group 1" groupRelation="and">

<ProcessCreate onmatch="include">

<Image condition="contains">timeout.exe</Image>

<CommandLine condition="contains">100</CommandLine>

</ProcessCreate>

</RuleGroup>

<RuleGroup groupRelation="or">

<ProcessTerminate onmatch="include">

<Image condition="contains">timeout.exe</Image>

<Image condition="contains">ping.exe</Image>

</ProcessTerminate>

</RuleGroup>

<ImageLoad onmatch="include"/>

</EventFiltering>

Sysmon downloaden(4,6 MB)

Sysmon downloaden(4,6 MB)

Wordt uitgevoerd op:

- Client: Windows 10 en hoger.

- Server: Windows Server 2016 en hoger.