Bewaking van Linux-logboekbestanden in System Center Operations Manager

Belangrijk

Deze versie van Operations Manager heeft het einde van de ondersteuning bereikt. U wordt aangeraden een upgrade uit te voeren naar Operations Manager 2022.

Notitie

System Center Operations Manager biedt geen ondersteuning voor de op FluentD gebaseerde bewaking van logboekbestanden na de buitengebruikstelling van de OMS-agent die is gepland voor augustus 2024.

System Center Operations Manager heeft nu verbeterde mogelijkheden voor het bewaken van logboekbestanden voor Linux-servers met behulp van de nieuwste versie van de agent die gebruikmaakt van Fluentd. Deze update biedt de volgende verbeteringen ten opzichte van de bewaking van eerdere logboekbestanden:

- Jokertekens in de naam en het pad van het logboekbestand.

- Nieuwe overeenkomstpatronen voor aanpasbare zoekopdrachten in logboeken, zoals eenvoudige overeenkomst, exclusieve overeenkomst, gecorreleerde overeenkomst, herhaalde correlatie en exclusieve correlatie.

- Ondersteuning voor algemene Fluentd-invoegtoepassingen die zijn gepubliceerd door de Fluentd-community.

Basisbewerking

De basisbewerking van het bewaken van logboekbestanden in Linux omvat de volgende stappen:

- De record wordt geschreven naar een logboek op een Linux-agent.

- Fluentd verzamelt de record en maakt een gebeurtenis op basis van patroonovereenkomst.

- Gebeurtenis wordt verzonden naar de OMED-service op de beheerserver en vastgelegd in het System Center OMED-servicegebeurtenislogboek op de beheerserver. (Het gebeurtenislogboek van de System Center OMED-service wordt alleen gemaakt wanneer een gebeurtenis is verzonden vanuit een Fluentd-agent)

- Regels en monitors in een aangepast management pack verzamelen gebeurtenissen en maken waarschuwingen in Operations Manager.

Overzicht van configuratie

De volgende stappen zijn vereist om bewaking van logboekbestanden op Linux-agents in te schakelen. Deze stappen worden afzonderlijk in detail beschreven in de volgende gedeelten.

- Importeer het meest recente Linux-management pack.

- Installeer de nieuwste versie van de Linux-agent op elke Linux-computer die moet worden bewaakt.

- Maak een Fluentd-configuratiebestand om logboeken te verzamelen.

- Kopieer het configuratiebestand naar Linux-agents.

- Maak regels en monitors met behulp van het voorbeeld management pack om gebeurtenissen uit het logboek te verzamelen en waarschuwingen te maken.

De nieuwste versie van de Linux-agent installeren

De nieuwste versie van de Linux-agent ondersteunt Fluentd, wat vereist is voor verbeterde bewaking van logboekbestanden. Meer informatie en het installatieproces voor de nieuwe agent vindt u in Agent installeren op UNIX en Linux vanaf de opdrachtregel.

Bewaking van Linux-logboekbestanden configureren

De Linux Management Pack-bundel bevat de nieuwste Operations Manager-agent (met Fluentd). Om bewaking van Linux-logboekbestanden te configureren, moeten gebruikers het volgende doen:

- Importeer het meest recente Linux-management pack met behulp van het standaardproces voor het installeren van een management pack.

- Installeer de nieuwe Linux-agent op de Linux-servers. Dit kan worden gedaan via de detectiewizard of handmatig.

- Schakel de OMED-service in op elke beheerserver in de resourcegroep die de Linux-agents beheert.

De OMED-service verzamelt gebeurtenissen van Fluentd en converteert deze naar Operations Manager-gebeurtenissen. Gebruikers moeten een aangepast management pack importeren, waarmee waarschuwingen kunnen worden gegenereerd op basis van de gebeurtenissen die zijn ontvangen van de Linux-servers.

U schakelt de OMED-service in vanuit de Operations-console of handmatig op de beheerserver of gatewayserver.

Vanuit Operations-console

- Ga vanuit de Operations-console naar Status van>OperationsManager-beheerserverbeheerservers>>bewaken.

- Selecteer de beheerserver in het deelvenster Status van beheerservers .

- Selecteer in het deelvenster Takenhealth service-taken>System Center OMED-server inschakelen.

Handmatig

- Selecteer Start, voer in het vak Zoekopdracht startenservices.msc in en druk op Enter.

- Klik in het detailvenster met de rechtermuisknop op de service System Center Operations Manager External DataSource Service en selecteer Eigenschappen.

- Selecteer op het tabblad Algemeen in Opstarttype de optie Automatisch en selecteer OK.

- Klik in het detailvenster met de rechtermuisknop op de service en selecteer Starten.

FluentD-configuratiebestand maken

U configureert fluentd-bewerking met een configuratiebestand. Voor logboekbewaking moet u een configuratiebestand maken dat informatie bevat zoals de naam en het pad van het bronlogboekbestand en filters om te definiëren welke gegevens moeten worden verzameld.

Het fluentd-hoofdconfiguratiebestand omsagent.conf bevindt zich in /etc/opt/microsoft/omsagent/scom/conf/. U kunt de bewakingsconfiguratie voor logboekbestanden rechtstreeks aan dit bestand toevoegen, maar u moet een afzonderlijk configuratiebestand maken om de verschillende instellingen beter te beheren. Vervolgens gebruikt u een @include instructie in het hoofdbestand om uw aangepaste bestand op te nemen.

Als u bijvoorbeeld logmonitoring.conf hebt gemaakt in /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, voegt u een van de volgende regels toe aan fluent.conf:

#Include all configuration files

@include omsagent.d/*.conf

of

#include single configuration file

@include omsagent.d/logmonitoring.conf

Meer informatie over Fluentd-configuratiebestanden vindt u in fluentd-configuratiebestandssyntaxis. In de volgende secties worden instellingen in verschillende instructies beschreven van het configuratiebestand dat uniek is voor logboekbestandbewaking. Elk bevat voorbeeldinstellingen die u in een configuratiebestand kunt plakken en kunt aanpassen aan uw vereisten.

U kunt een volledig voorbeeldconfiguratiebestand voor logboekbewaking bekijken en evalueren voordat u uw eigen configuratiebestand maakt.

Bron

De bron-instructie definieert de bron van de gegevens die u verzamelt. Hier definieert u de details van uw logboekbestand. Fluentd haalt elke record op die naar de bron is geschreven en verzendt een gebeurtenis hiervoor naar de routeringsengine van Fluentd. U moet hier in deze instructie een tag opgeven. De tag is een tekenreeks die wordt gebruikt als de aanwijzingen voor de interne routeringsengine van Fluentd om verschillende instructies te correleren.

In dit voorbeeld ziet u syslog-records die zijn verzameld en gelabeld voor verwerking door Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Match

De overeenkomst-instructie definieert hoe gebeurtenissen die zijn verzameld uit de bron met overeenkomende tags moeten worden verwerkt. Alleen gebeurtenissen met een tag die overeenkomt met het patroon worden verzonden naar de uitvoerbestemming. Wanneer er meerdere patronen worden weergegeven in één overeenkomsttag , kunnen gebeurtenissen overeenkomen met een van de vermelde patronen. De typeparameter die aangeeft welke invoegtoepassing voor deze gebeurtenissen moet worden gebruikt.

In dit voorbeeld worden gebeurtenissen verwerkt met tags die overeenkomen met scom.log.** en scom.alert (** komt overeen met nul of meer tagonderdelen). Hiermee wordt de out_scom-invoegtoepassing opgegeven, waarmee de gebeurtenissen kunnen worden verzameld door het Operations Manager-management pack.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Notitie

Als u Serververificatie wilt uitschakelen op de Linux-computers die Fluentd-communicatie gebruiken, voegt u een parameter enable_server_auth false toe aan de SCOM-out-invoegtoepassing voor Fluentd, zoals:

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filter

De filterrichtlijn heeft dezelfde syntaxis als overeenkomst , maar maakt complexere filtering mogelijk van welke gegevens moeten worden verwerkt. Verzamelde gebeurtenissen moeten overeenkomen met de criteria van alle filters die aan de uitvoer moeten worden toegevoegd.

Er zijn zes filterinvoegtoepassingen voor het bewaken van logboekbestanden die hier worden beschreven. Gebruik een of meer van deze filters om de gebeurtenissen te definiëren die u uit uw logboekbestand wilt verzamelen.

Eenvoudige overeenkomst: filter_scom_simple_match

Neemt maximaal 20 invoerpatronen. Hiermee wordt een gebeurtenis naar Operations Manager verzonden wanneer een patroon overeenkomt.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Exclusieve overeenkomst: filter_scom_excl_match

Gebruikt twee invoerpatronen. Hiermee wordt een gebeurtenis naar Operations Manager verzonden wanneer één record overeenkomt met patroon 1, maar niet overeenkomt met patroon 2.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Herhaalde correlatie: filter_scom_repeated_cor

Er zijn drie invoergegevens nodig: een patroon, een tijdsinterval en veel exemplaren. Wanneer er een overeenkomst wordt gevonden voor het eerste patroon, wordt er een timer gestart. Er wordt een gebeurtenis naar Operations Manager verzonden als het patroon overeenkomt met het opgegeven aantal keren voordat de timer eindigt.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Gecorreleerde overeenkomst: filter_scom_cor_match

Vereist drie invoerwaarden: twee patronen en een tijdsinterval. Wanneer er een overeenkomst wordt gevonden voor het eerste patroon, wordt er een timer gestart. Er wordt een gebeurtenis naar Operations Manager verzonden als er een overeenkomst is voor het tweede patroon voordat de timer eindigt.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Exclusieve correlatie: filter_scom_excl_correlation

Vereist drie invoerwaarden: twee patronen en een tijdsinterval. Wanneer er een overeenkomst wordt gevonden voor het eerste patroon, wordt er een timer gestart. Er wordt een gebeurtenis naar Operations Manager verzonden als er geen overeenkomst is voor het tweede patroon voordat de timer eindigt.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Operations Manager-conversieprogramma: filter_scom_converter

Hiermee wordt een gebeurtenis naar Operations Manager verzonden voor alle records die worden ontvangen. Hiermee verzendt u de opgegeven gebeurtenis-id en beschrijving als onderdeel van de gebeurtenis.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Configuratiebestand kopiëren naar agent

Het fluentd-configuratiebestand moet worden gekopieerd naar /etc/opt/microsoft/omsagent/scom/conf/omsagent.d op alle Linux-computers die u wilt bewaken. U moet ook een @include -instructie toevoegen aan het hoofdconfiguratiebestand, zoals hierboven beschreven.

Regels en monitors maken

De Linux MP biedt geen modules voor het verzamelen van gebeurtenissen van FluentD. De Linux MP is gebundeld met de Linux-agent. Het is de Fluentd-module in de Linux-agent en de OMED-service op de beheer- en gatewayserver die de mogelijkheden biedt voor verbeterde bewaking van logboekbestanden.

U moet uw eigen management pack maken met aangepaste regels en monitors die gebruikmaken van de module Microsoft.Linux.OMED.EventDataSource, waarmee de gebeurtenissen van Fluentd worden verzameld.

De volgende tabel bevat de parameters van Microsoft.Linux.OMED.EventDataSource.

| Parameter | Type | Description |

|---|---|---|

| ComputerName | Tekenreeks | Vereist. Hiermee geeft u de naam van de Linux-computer waarvoor gebeurtenissen moeten worden gelezen. De parameter ComputerName wordt meestal doorgegeven aan de module met behulp van de notatie $Target, hoewel deze kan worden opgegeven als een willekeurige tekenreeks. Deze module probeert gebeurtenissen te lezen die zijn gegenereerd door de opgegeven Linux-computer. |

| ManagedEntityId | Tekenreeks | Vereist. Hiermee geeft u de beheerde entiteits-id van de bewaakte entiteit op. De parameter ManagedEntityId wordt meestal doorgegeven aan de module met behulp van $Target\Id$. |

| EventNumber | Geheel getal | Optioneel. Geeft het gebeurtenisnummer aan van de gebeurtenis die moet worden opgehaald. Als u deze optie weglaat, retourneert de module alle gebeurtenissen die zijn gegenereerd voor die computer en de beheerde entiteit. |

Overzicht van configuratie

De volgende stappen zijn vereist om bewaking van logboekbestanden in te schakelen op Linux-agents. Deze stappen worden afzonderlijk in detail beschreven in de volgende gedeelten.

- Importeer het meest recente Management Pack voor Linux.

- Installeer de nieuwste versie van de Linux-agent op elke Linux-computer die moet worden bewaakt.

- Maak een Fluentd-configuratiebestand om logboeken te verzamelen.

- Kopieer het configuratiebestand naar Linux-agents.

- Maak regels en monitors met behulp van het voorbeeldbeheerpakket om gebeurtenissen uit het logboek te verzamelen en waarschuwingen te maken.

De nieuwste versie van de Linux-agent installeren

De nieuwste versie van de Linux-agent ondersteunt Fluentd, wat vereist is voor verbeterde bewaking van logboekbestanden. Meer informatie en het installatieproces voor de nieuwe agent vindt u in Agent installeren op UNIX en Linux vanaf de opdrachtregel.

Bewaking van Linux-logboekbestanden configureren

De Linux Management Pack-bundel bevat de nieuwste Operations Manager-agent (met Fluentd). Als u bewaking van Linux-logboekbestanden wilt configureren, moeten gebruikers het volgende uitvoeren:

- Importeer het meest recente Linux Management Pack met behulp van het standaardproces voor het installeren van een management pack.

- Installeer de nieuwe Linux-agent op de Linux-servers. Dit kan worden gedaan via de detectiewizard of handmatig.

- Schakel de OMED-service in op elke beheerserver in de resourcegroep die de Linux-agents beheert.

De OMED-service verzamelt gebeurtenissen van Fluentd en converteert deze naar Operations Manager-gebeurtenissen. Gebruikers moeten een aangepast management pack importeren, waarmee waarschuwingen kunnen worden gegenereerd op basis van de gebeurtenissen die zijn ontvangen van de Linux-servers.

U schakelt de OMED-service in vanuit de Operations-console of handmatig op de beheerserver of gatewayserver.

Vanuit de Operations-console

- Ga vanuit de Operations-console naar Status van>OperationsManager-beheerserverservers>>bewaken.

- Selecteer de beheerserver in het deelvenster Status van beheerservers .

- Selecteer in het deelvenster TakenHealth Service-taken>System Center OMED-server inschakelen.

Handmatig

- Selecteer Start, typ services.msc in het vak Zoekopdracht starten en druk op Enter.

- Klik in het detailvenster met de rechtermuisknop op de service System Center Operations Manager External DataSource Service en selecteer Eigenschappen.

- Selecteer op het tabblad Algemeen in Opstarttype de optie Automatisch en selecteer OK.

- Klik in het detailvenster met de rechtermuisknop op de service en selecteer Start.

FluentD-configuratiebestand maken

U configureert fluentd-bewerking met een configuratiebestand. Voor logboekbewaking moet u een configuratiebestand maken dat informatie bevat zoals de naam en het pad van het bronlogboekbestand en filters om te definiëren welke gegevens moeten worden verzameld.

Het master Fluentd-configuratiebestand omsagent.conf bevindt zich in /etc/opt/microsoft/omsagent/scom/conf/. U kunt de configuratie voor het bewaken van logboekbestanden rechtstreeks aan dit bestand toevoegen, maar u moet een afzonderlijk configuratiebestand maken om de verschillende instellingen beter te beheren. Vervolgens gebruikt u een @include instructie in het hoofdbestand om uw aangepaste bestand op te nemen.

Als u bijvoorbeeld logmonitoring.conf hebt gemaakt in /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, voegt u een van de volgende regels toe aan fluent.conf:

#Include all configuration files

@include omsagent.d/*.conf

of

#include single configuration file

@include omsagent.d/logmonitoring.conf

Meer informatie over Fluentd-configuratiebestanden vindt u in De syntaxis van het Fluentd-configuratiebestand. In de volgende secties worden de instellingen in verschillende instructies beschreven van het configuratiebestand dat uniek is voor logboekbestandbewaking. Elk bevat voorbeeldinstellingen die u in een configuratiebestand kunt plakken en kunt aanpassen aan uw vereisten.

U kunt een volledig voorbeeldconfiguratiebestand voor logboekbewaking bekijken en evalueren voordat u uw eigen configuratiebestand maakt.

Bron

De bron-instructie definieert de bron van de gegevens die u verzamelt. Hier definieert u de details van uw logboekbestand. Fluentd haalt elke record op die naar de bron is geschreven en verzendt er een gebeurtenis voor in de routeringsengine van Fluentd. U moet hier in deze instructie een tag opgeven. De tag is een tekenreeks die wordt gebruikt als de aanwijzingen voor de interne routeringsengine van Fluentd om verschillende instructies te correleren.

In dit voorbeeld ziet u syslog-records die zijn verzameld en gelabeld voor verwerking door Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag scom.log.syslog

format /(?<message>.*)/

</source>

Match

De overeenkomst-instructie definieert hoe gebeurtenissen moeten worden verwerkt die zijn verzameld van de bron met overeenkomende tags. Alleen gebeurtenissen met een tag die overeenkomt met het patroon worden verzonden naar de uitvoerbestemming. Wanneer er meerdere patronen worden weergegeven in één overeenkomsttag , kunnen gebeurtenissen overeenkomen met een van de vermelde patronen. De typeparameter die aangeeft welke invoegtoepassing moet worden gebruikt voor deze gebeurtenissen.

In dit voorbeeld worden gebeurtenissen verwerkt met tags die overeenkomen met scom.log.** en scom.alert (** komt overeen met nul of meer tagonderdelen). Hiermee wordt de out_scom-invoegtoepassing opgegeven, waarmee de gebeurtenissen kunnen worden verzameld door het Operations Manager-management pack.

<match scom.log.** scom.event>

# Output plugin to use

type out_scom

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_scom_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Notitie

Als u Serververificatie wilt uitschakelen op de Linux-computers die Fluentd-communicatie gebruiken, voegt u een parameter enable_server_auth false toe aan de SCOM-out-invoegtoepassing voor Fluentd, zoals de volgende:

<match scom.log.** scom.event>

type out_scom

max_retry_wait 9m

enable_server_auth false

</match>

Filter

De filterrichtlijn heeft dezelfde syntaxis als overeenkomst , maar maakt complexere filtering mogelijk van welke gegevens moeten worden verwerkt. Verzamelde gebeurtenissen moeten overeenkomen met de criteria van alle filters die aan de uitvoer moeten worden toegevoegd.

Er zijn zes filterinvoegtoepassingen voor het bewaken van logboekbestanden die hier worden beschreven. Gebruik een of meer van deze filters om de gebeurtenissen te definiëren die u uit uw logboekbestand wilt verzamelen.

Eenvoudige overeenkomst: filter_scom_simple_match

Gebruikt maximaal 20 invoerpatronen. Hiermee wordt een gebeurtenis naar Operations Manager verzonden wanneer er een patroon wordt vergeleken.

<filter tag>

type filter_scom_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Exclusieve overeenkomst: filter_scom_excl_match

Er worden twee invoerpatronen gebruikt. Hiermee wordt een gebeurtenis naar Operations Manager verzonden wanneer één record overeenkomt met patroon 1, maar niet overeenkomt met patroon 2.

<filter tag>

type filter_scom_excl_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

</filter>

Herhaalde correlatie: filter_scom_repeated_cor

Er zijn drie invoergegevens nodig: een patroon, een tijdsinterval en veel exemplaren. Wanneer er een overeenkomst wordt gevonden voor het eerste patroon, wordt er een timer gestart. Er wordt een gebeurtenis naar Operations Manager verzonden als het patroon overeenkomt met het opgegeven aantal keren voordat de timer eindigt.

<filter tag>

type filter_scom_repeated_cor

regexp <key> <pattern>

event_id <event ID>

time_interval <interval in seconds>

num_occurences <number of occurrences>

</filter>

Gecorreleerde overeenkomst: filter_scom_cor_match

Vereist drie invoerwaarden: twee patronen en een tijdsinterval. Wanneer er een overeenkomst wordt gevonden voor het eerste patroon, wordt er een timer gestart. Er wordt een gebeurtenis naar Operations Manager verzonden als er een overeenkomst is voor het tweede patroon voordat de timer eindigt.

<filter tag>

type filter_scom_cor_match

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Exclusieve correlatie: filter_scom_excl_correlation

Vereist drie invoerwaarden: twee patronen en een tijdsinterval. Wanneer er een overeenkomst wordt gevonden voor het eerste patroon, wordt er een timer gestart. Er wordt een gebeurtenis naar Operations Manager verzonden als er geen overeenkomst is voor het tweede patroon voordat de timer eindigt.

<filter tag>

type filter_scom_excl_correlation

regexp1 <key> <pattern1>

regexp2 <key> <pattern2>

event_id <event ID>

time_interval <interval in seconds>

</filter>

Operations Manager-conversieprogramma: filter_scom_converter

Hiermee wordt een gebeurtenis naar Operations Manager verzonden voor alle records die worden ontvangen. Verzendt de opgegeven gebeurtenis-id en beschrijving als onderdeel van de gebeurtenis.

<filter tag>

type filter_scom_converter

event_id <event ID>

event_desc <event description>

</filter>

Configuratiebestand kopiëren naar agent

Het fluentd-configuratiebestand moet worden gekopieerd naar /etc/opt/microsoft/omsagent/scom/conf/omsagent.d op alle Linux-computers die u wilt bewaken. U moet ook een @include -instructie toevoegen aan het hoofdconfiguratiebestand, zoals hierboven beschreven.

Regels en monitors maken

De Linux MP biedt geen modules voor het verzamelen van gebeurtenissen van FluentD. De Linux MP is gebundeld met de Linux-agent. Het is de vloeiende module in de Linux-agent en de OMED-service op de beheer- en gatewayserver die de mogelijkheden biedt voor verbeterde bewaking van logboekbestanden.

U moet uw eigen management pack maken met aangepaste regels en monitors die gebruikmaken van de module Microsoft.Linux.OMED.EventDataSource, waarmee de gebeurtenissen van Fluentd worden verzameld.

De volgende tabel bevat de parameters van Microsoft.Linux.OMED.EventDataSource.

| Parameter | Type | Description |

|---|---|---|

| ComputerName | Tekenreeks | Vereist. Hiermee geeft u de naam op van de Linux-computer waarvoor gebeurtenissen moeten worden gelezen. De parameter ComputerName wordt meestal doorgegeven aan de module met behulp van de $Target notatie, hoewel deze kan worden opgegeven als een willekeurige tekenreeks. Deze module probeert gebeurtenissen te lezen die zijn gegenereerd door de opgegeven Linux-computer. |

| ManagedEntityId | Tekenreeks | Vereist. Hiermee geeft u de beheerde entiteits-id van de bewaakte entiteit op. De parameter ManagedEntityId wordt meestal doorgegeven aan module met behulp van $Target\Id$. |

| EventNumber | Geheel getal | Optioneel. Geeft het gebeurtenisnummer aan van de gebeurtenis die moet worden opgehaald. Als deze optie wordt weggelaten, retourneert de module alle gebeurtenissen die voor die computer en de beheerde entiteit zijn gegenereerd. |

Overzicht van configuratie

Voor het bewaken van logboekbestanden zijn de volgende stappen vereist. Gedetailleerde informatie vindt u in de volgende secties:

- Importeer het meest recente Linux-management pack voor System Center Operations Manager 2019.

- Installeer de nieuwste versie van de Linux-agent op elke Linux-computer die moet worden bewaakt.

- Installeer de meest recente OMSAgent op elke Linux-computer die moet worden bewaakt.

- Maak een Fluentd-configuratiebestand om logboeken te verzamelen.

- Kopieer het configuratiebestand naar Linux-agents.

- Maak regels en monitors met behulp van het voorbeeld management pack om gebeurtenissen uit het logboek te verzamelen en waarschuwingen te maken.

- Importeer het nieuwste System Center Operations Manager 2022 Linux-management pack.

- Installeer de nieuwste versie van de Linux-agent op elke Linux-computer die moet worden bewaakt.

- Installeer de meest recente OMSAgent op elke Linux-computer die moet worden bewaakt.

- Maak een Fluentd-configuratiebestand om logboeken te verzamelen.

- Kopieer het configuratiebestand naar Linux-agents.

- Maak regels en monitors met behulp van het voorbeeld management pack om gebeurtenissen uit het logboek te verzamelen en waarschuwingen te maken.

Het management pack voor logboekbewaking installeren

Installeer het management pack Microsoft.Linux.Log.Monitoring om bewaking van Linux-logboekbestanden in te schakelen.

Notitie

Als u de OMS-agent hebt geconfigureerd en u probeert de UNIX- en LINUX-agent van de console te verwijderen, wordt het OMS-onderdeel niet verwijderd uit de agent.

Bewaking van Linux-logboekbestanden configureren

Voer de volgende stappen uit om bewaking van Linux-logboekbestanden te configureren:

Importeer het nieuwste System Center Operations Manager 2019 Linux-management pack met behulp van het standaardproces voor het installeren van een management pack.

Installeer de nieuwe Linux-agent handmatig op de Linux-servers of [met behulp van de detectiewizard](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Installeer de nieuwste OMSAgent op elke Linux-computer die u wilt controleren. Gebruik de volgende opdrachten:

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shVoer de volgende stappen uit op de Linux-agent:

Importeer het nieuwste System Center Operations Manager 2022 Linux-management pack met behulp van het standaardproces voor het installeren van een management pack.

Installeer de nieuwe Linux-agent handmatig op de Linux-servers of [met behulp van de detectiewizard](/system-center/System Center Operations Manager/manage-deploy-crossplat-agent-console).

Installeer de nieuwste OMSAgent op elke Linux-computer die u wilt controleren. Gebruik de volgende opdrachten:

# Download latest OMS Agent from GitHub wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh # Run onboarding script sh onboard_agent.shVoer de volgende stappen uit op de Linux-agent:

Maak de mappen in de volgende paden met de onderstaande opdrachten:

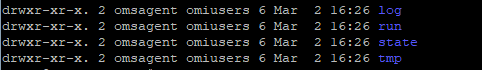

# Create omsagent.d folder mkdir -p /etc/opt/microsoft/omsagent/scom/conf/omsagent.d # Create certs folder mkdir /etc/opt/microsoft/omsagent/scom/certs # Create log folder mkdir -p /var/opt/microsoft/omsagent/scom/log # Create run folder mkdir /var/opt/microsoft/omsagent/scom/run # Create state folder mkdir /var/opt/microsoft/omsagent/scom/state # Create tmp folder mkdir /var/opt/microsoft/omsagent/scom/tmp # Create fluent-logging folder (used for log file position file, this location is flexible) mkdir -p /home/omsagent/fluent-loggingStel het eigendom van elk van de bovenstaande mappen in op

omsagent:omiusers:# Change owner of System Center Operations Manager folder chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom # Change owner of log folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/log # Change owner of run folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/run # Change owner of state folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/state # Change owner of tmp folder chown omsagent:omiusers /var/opt/microsoft/omsagent/scom/tmp # Change owner of fluent-logging folder (used for log file position file, this location is flexible) chown omsagent:omiusers /home/omsagent/fluent-logging

Maak omsagent- en omsconfig-bestanden:

# Create omsadmin.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Create omsagent.conf file touch /etc/opt/microsoft/omsagent/scom/conf/omsagent.confStel het eigendom van elk van de bovenstaande bestanden in op

omsagent:omiusers:# Change owner of omsadmin.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsadmin.conf # Change owner of omsagent.conf file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/conf/omsagent.confBewerk het bestand

/etc/opt/microsoft/omsagent/scom/conf/omsadmin.confen voeg de volgende informatie toe nadat u de gemarkeerde informatie hebt gewijzigd.WORKSPACE_ID=scom System Center Operations Manager_ENDPOINT=https://<mark>\<MSFQDN\></mark>:8886 MONITORING_ID={274F8D7B-DBCA-8FC3-1451-8DCD55092156}Start de OMSAgent opnieuw:

/opt/microsoft/omsagent/bin/service_control restartControleer de status in het omsagentlogboek:

tail -100 /var/opt/microsoft/omsagent/scom/log/omsagent.log

De OMED-service inschakelen

Schakel de OMED-service in op elke beheerserver in de resourcegroep, waarbij de Linux-agents worden beheerd.

De OMED-service verzamelt gebeurtenissen van Fluentd en converteert deze naar Operations Manager-gebeurtenissen. U importeert een aangepast management pack, waarmee waarschuwingen kunnen worden gegenereerd op basis van de gebeurtenissen die zijn ontvangen van de Linux-servers.

U kunt de OMED-service inschakelen vanuit de Operations-console of handmatig op de beheerserver of gatewayserver.

- Ga vanuit de Operations-console naar Status van> OperationsManager-beheerserverbeheerservers>>bewaken.

- Selecteer de beheerserver met de status Beheerservers.

- Selecteer in TakenHealth Service-taken>System Center OMED-server inschakelen.

OMED-firewallregel toevoegen

Als u de OMED-firewallregel wilt inschakelen, hebt u twee opties: voeg de poort (TCP/8886) automatisch toe via PowerShell of handmatig.

Volg deze stappen om een regel automatisch toe te voegen met PowerShell:

Met de volgende opdracht kunt u automatisch de firewallregel toevoegen:

Set-NetFirewallRule -DisplayName "System Center Operations Manager External DataSource Service" -Direction Inbound -Action Allow -Protocol TCP -LocalPort 8886

Een clientcertificaat toewijzen voor OMSAgent

U hebt twee opties bij het toewijzen van het clientcertificaat voor OMSAgent.

- Maak een koppeling naar het ondertekende certificaat van de OMI-agent.

- Genereer handmatig een clientcertificaat voor de OMS-agent.

Selecteer het vereiste tabblad voor stappen om een koppeling te maken naar het ondertekende certificaat van de OMI-agent of om handmatig een clientcertificaat te genereren vanuit de OMS-agent:

Stel het eigendom van het

omi.pembestand enomikey.pemin opomsagent:omiusers:# Change owner of System Center Operations Manager-cert.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Change owner of System Center Operations Manager-key.pem file chown omsagent:omiusers /etc/opt/microsoft/omsagent/scom/certs/scom-key.pemVoer de volgende opdracht uit op uw Linux-computer om het CLIENTcertificaat van de OMS-agent in te stellen op het OMI-certificaat (Operations Manager Linux-agentcertificaat):

# Link file omi.pem to System Center Operations Manager-cert.pem ln -s /etc/opt/omi/ssl/omi.pem /etc/opt/microsoft/omsagent/scom/certs/scom-cert.pem # Link file omikey.pem to System Center Operations Manager-key.pem ln -s /etc/opt/omi/ssl/omikey.pem /etc/opt/microsoft/omsagent/scom/certs/scom-key.pem

Fluentd-configuratiebestand maken

U configureert fluentd-bewerking met behulp van een configuratiebestand. Als u logboekbewaking wilt gebruiken, moet u een configuratiebestand maken. Het configuratiebestand bevat informatie zoals de naam van het bronlogboekbestand, het pad en filters voor het definiëren van de gegevens die moeten worden verzameld.

Het master Fluentd-configuratiebestand omsagent.conf bevindt zich in /etc/opt/microsoft/omsagent/scom/conf/. U kunt de configuratie voor het bewaken van logboekbestanden rechtstreeks aan dit bestand toevoegen, maar u moet een afzonderlijk configuratiebestand maken om de verschillende instellingen beter te beheren. Vervolgens gebruikt u een @include instructie in het hoofdbestand om uw aangepaste bestand op te nemen.

Als u bijvoorbeeld logmonitoring.conf hebt gemaakt in /etc/opt/microsoft/omsagent/scom/conf/omsagent.d, voegt u een van de volgende regels toe aan het bestand omsagent.d :

# Include all configuration files

@include omsagent.d/*.conf

of

# Include single configuration file

@include omsagent.d/logmonitoring.conf

Zie Syntaxis van Fluentd-configuratiebestand voor meer informatie over Fluentd-configuratiebestanden.

In de volgende secties worden instellingen in verschillende instructies van het configuratiebestand beschreven die uniek zijn voor de bewaking van logboekbestanden. Elk bevat voorbeeldinstellingen die u in een configuratiebestand kunt plakken en kunt aanpassen aan uw vereisten.

U kunt een volledig voorbeeldconfiguratiebestand voor logboekbewaking bekijken en evalueren voordat u uw eigen configuratiebestand maakt.

Bron

De bron-instructie definieert de bron van de gegevens die u verzamelt. Hier definieert u de details van uw logboekbestand. Fluentd haalt elke record op die naar de bron is geschreven en verzendt er een gebeurtenis voor in de routeringsengine van Fluentd. Geef hier een tag op in deze instructie. De tag is een tekenreeks die wordt gebruikt als de aanwijzingen voor de interne routeringsengine van Fluentd om verschillende instructies te correleren.

In het volgende voorbeeld ziet u syslog-records die zijn verzameld en gelabeld voor verwerking door Operations Manager.

<source>

# Specifies input plugin. Tail is a fluentd input plugin - http://docs.fluentd.org/v0.12/articles/in\_tail

type tail

# Specify the log file path. Supports wild cards.

path /var/log/syslog

# Recommended so that Fluentd will record the position it last read into this file.

pos_file /home/user1/fluent-test/demo_syslog.log.pos

# Used to correlate the directives.

tag System Center Operations Manager.log.syslog

format /(?<message>.*)/

</source>

Filter

De filterrichtlijn heeft dezelfde syntaxis als Match , maar maakt complexere filtering mogelijk van welke gegevens moeten worden verwerkt. Verzamelde gebeurtenissen moeten overeenkomen met de criteria van alle filters die aan de uitvoer moeten worden toegevoegd.

Er zijn zes filterinvoegtoepassingen voor het bewaken van logboekbestanden die hier worden beschreven. Gebruik een of meer van deze filters om de gebeurtenissen te definiëren die u uit uw logboekbestand wilt verzamelen.

- Eenvoudige overeenkomst: filter_System Center Operations Manager_simple_match

- Exclusieve overeenkomst: filter_System Center Operations Manager_excl_match

- Herhaalde correlatie: filter_System Center Operations Manager_repeated_cor

- Gecorreleerde overeenkomst: filter_System Center Operations Manager_cor_match

- Exclusieve correlatie: filter_System Center Operations Manager_excl_correlation

- Operations Manager-conversieprogramma: filter_System Center Operations Manager_converter

Selecteer het vereiste tabblad om de code voor de betreffende filterinvoegtoepassing te kopiëren:

- Eenvoudige overeenkomst

- Exclusieve overeenkomst

- Herhaalde correlatie

- Gecorreleerde overeenkomst

- Exclusieve correlatie

- Operations Manager-conversieprogramma

Gebruikt maximaal 20 invoerpatronen. Hiermee wordt een gebeurtenis naar Operations Manager verzonden wanneer er een patroon wordt vergeleken.

<filter tag>

type filter_System Center Operations Manager_simple_match

regexp1 <key> <pattern>

event_id1 <event ID>

regexp2 <key> <pattern>

event_id2 <event ID>

.

.

.

regexp20 <key> <pattern>

event_id20 <event ID>

</filter>

Match

De overeenkomst-instructie definieert hoe gebeurtenissen moeten worden verwerkt die zijn verzameld van de bron met overeenkomende tags. Alleen gebeurtenissen met een tag die overeenkomt met het patroon worden verzonden naar de uitvoerbestemming. Wanneer er meerdere patronen worden weergegeven in één overeenkomsttag , kunnen gebeurtenissen overeenkomen met een van de vermelde patronen. De parameter type geeft het type invoegtoepassing aan dat voor deze gebeurtenissen moet worden gebruikt.

In dit voorbeeld worden gebeurtenissen verwerkt met tags die overeenkomen met System Center Operations Manager.log. ** en System Center Operations Manager.alert (** komt overeen met nul of meer tagonderdelen). Hiermee wordt de out_System Center Operations Manager-invoegtoepassing opgegeven, waarmee de gebeurtenissen kunnen worden verzameld door het Management Pack van Operations Manager.

<match System Center Operations Manager.log.** System Center Operations Manager.event>

# Output plugin to use

type out_System Center Operations Manager

log_level trace

num_threads 5

# Size of the buffer chunk. If the top chunk exceeds this limit or the time limit flush_interval, a new empty chunk is pushed to the top of the

queue and bottom chunk is written out.

buffer_chunk_limit 5m

flush_interval 15s

# Specifies the buffer plugin to use.

buffer_type file

# Specifies the file path for buffer. Fluentd must have write access to this directory.

buffer_path /var/opt/microsoft/omsagent/scom/state/out_System Center Operations Manager_common*.buffer

# If queue length exceeds the specified limit, events are rejected.

buffer_queue_limit 10

# Control the buffer behavior when the queue becomes full: exception, block, drop_oldest_chunk

buffer_queue_full_action drop_oldest_chunk

# Number of times Fluentd will attempt to write the chunk if it fails.

retry_limit 10

# If the bottom chunk fails to be written out, it will remain in the queue and Fluentd will retry after waiting retry_wait seconds

retry_wait 30s

# The retry wait time doubles each time until max_retry_wait.

max_retry_wait 9m

</match>

Notitie

Als u Serververificatie wilt uitschakelen op de Linux-computers die Fluentd-communicatie gebruiken, voegt u een parameter enable_server_auth false toe aan de Operations Manager-invoegtoepassing voor Fluentd, zoals de volgende:

<match System Center Operations Manager.log.** System Center Operations Manager.event>

type out_System Center Operations Manager

max_retry_wait 9m

enable_server_auth false

</match>

Configuratiebestand kopiëren naar agent

Het Fluentd-configuratiebestand moet worden gekopieerd naar /etc/opt/microsoft/omsagent/scom/conf/omsagent.d op alle Linux-computers die u wilt bewaken. U moet ook een @include -instructie toevoegen aan het hoofdconfiguratiebestand, zoals hierboven beschreven.

Omsagent opnieuw starten

U kunt de volgende opdracht uitvoeren om de omsagent opnieuw op te starten:

/opt/microsoft/omsagent/bin/service_control restart

Status van System Center Operations Manager-werkruimte controleren

Voer de volgende opdracht uit om de System Center Operations Manager-werkruimte in de OMSAgent te controleren:

sh /opt/microsoft/omsagent/bin/omsadmin.sh -l

Notitie

Zorg ervoor dat op de beheerserver waarop de OMED-service wordt uitgevoerd, de firewall op poort 8886 is geopend en dat het certificaatarchief van de tussenliggende certificeringsinstanties alleen tussenliggende certificeringsinstanties bevat.

Gebeurtenislogboek voor System Center Operations Manager External DataSource-service

Het gebeurtenislogboek van de System Center OMED-service wordt alleen gemaakt wanneer er een gebeurtenis is verzonden naar de Omed-service (External DataSource Service) van System Center Operations Manager.

Regels en monitors maken

Het Linux-management pack biedt geen modules voor het verzamelen van gebeurtenissen van FluentD. Het Linux-management pack wordt gebundeld met de Linux-agent. Het is de Fluentd-module in de Linux-agent en de OMED-service op de beheer- en gatewayserver die de mogelijkheden biedt voor verbeterde bewaking van logboekbestanden.

U moet uw eigen management pack maken met aangepaste regels en monitors die gebruikmaken van de module Microsoft.Linux.OMED.EventDataSource om de gebeurtenissen van Fluentd te verzamelen. Houd er rekening mee dat de computernaam in de gebeurtenis die is verzonden via het gebeurtenislogboek van de System Center OMED-service , moet overeenkomen met de naam van de computer in de weergave UNIX-/Linux-computers. Als de computernaam niet overeenkomt, ontvangt u geen waarschuwing.

De volgende tabel bevat de parameters van Microsoft.Linux.OMED.EventDataSource.

| Parameter | Type | Description |

|---|---|---|

| ComputerName | Tekenreeks | Vereist. Hiermee geeft u de naam van de Linux-computer waarvoor gebeurtenissen moeten worden gelezen. De parameter ComputerName wordt meestal doorgegeven aan de module met behulp van de notatie $Target, hoewel deze kan worden opgegeven als een willekeurige tekenreeks. Deze module probeert gebeurtenissen te lezen die zijn gegenereerd door de opgegeven Linux-computer. |

| ManagedEntityId | Tekenreeks | Vereist. Hiermee geeft u de beheerde entiteits-id van de bewaakte entiteit op. De parameter ManagedEntityId wordt meestal doorgegeven aan de module met behulp van $Target\Id$. |

| EventNumber | Geheel getal | Optioneel. Geeft het gebeurtenisnummer aan van de gebeurtenis die moet worden opgehaald. Als u deze optie weglaat, retourneert de module alle gebeurtenissen die zijn gegenereerd voor die computer en de beheerde entiteit |

Volgende stappen

Als u een aangepaste weergave wilt maken om de bewakingsgegevens van het management pack van uw aangepaste logboekbestand te controleren, raadpleegt u Weergaven gebruiken in Operations Manager.

Raadpleeg Actieve waarschuwingen en details weergeven voor meer informatie over het onderzoeken van problemen die zijn geïdentificeerd door het management pack voor aangepaste logboekbestanden.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor