Ontwerp voor een beheergroep plannen

Belangrijk

Deze versie van Operations Manager heeft het einde van de ondersteuning bereikt. U wordt aangeraden een upgrade uit te voeren naar Operations Manager 2022.

Overzicht

Een beheergroep wordt geïdentificeerd door één operationele database, een of meer beheerservers en één of meer bewaakte agents en apparaten. Door beheergroepen te verbinden, kunnen waarschuwingen en andere bewakingsgegevens worden weergegeven en bewerkt vanaf één console. Taken kunnen ook worden gestart vanuit een lokale beheergroep om op de beheerde objecten van een verbonden beheergroep te worden uitgevoerd.

De eenvoudigste Operations Manager-implementatie bestaat uit één beheergroep. Elke extra groep moet ten minste een eigen operationele database en beheerserver hebben. Elke groep moet ook afzonderlijk worden onderhouden met eigen configuratie-instellingen, management packs en integratie met andere bewakings- en ITSM-oplossingen.

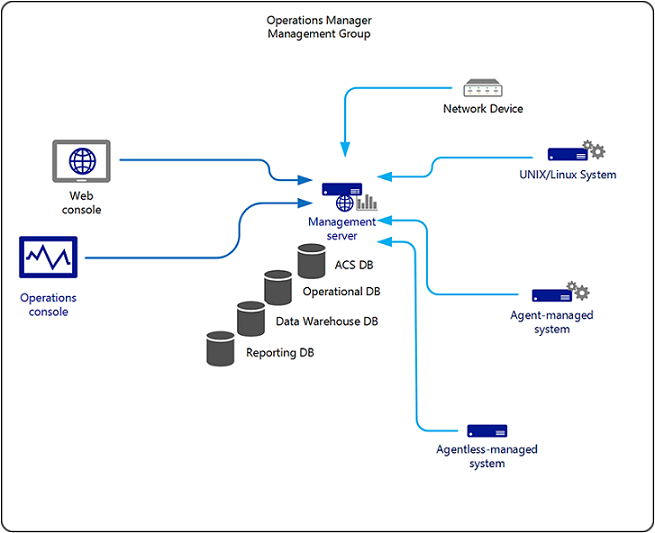

De implementatie van de gedistribueerde beheergroep vormt de basis van 99 procent van Operations Manager-implementaties. Deze implementatie maakt de distributie van functies en servers over meerdere servers mogelijk en tevens, voor sommige functies, schaalbaarheid en redundantie. Het kan alle Operations Manager-serverfuncties bevatten en ondersteunt de bewaking van apparaten over de grenzen van vertrouwensrelaties met behulp van de gatewayserver.

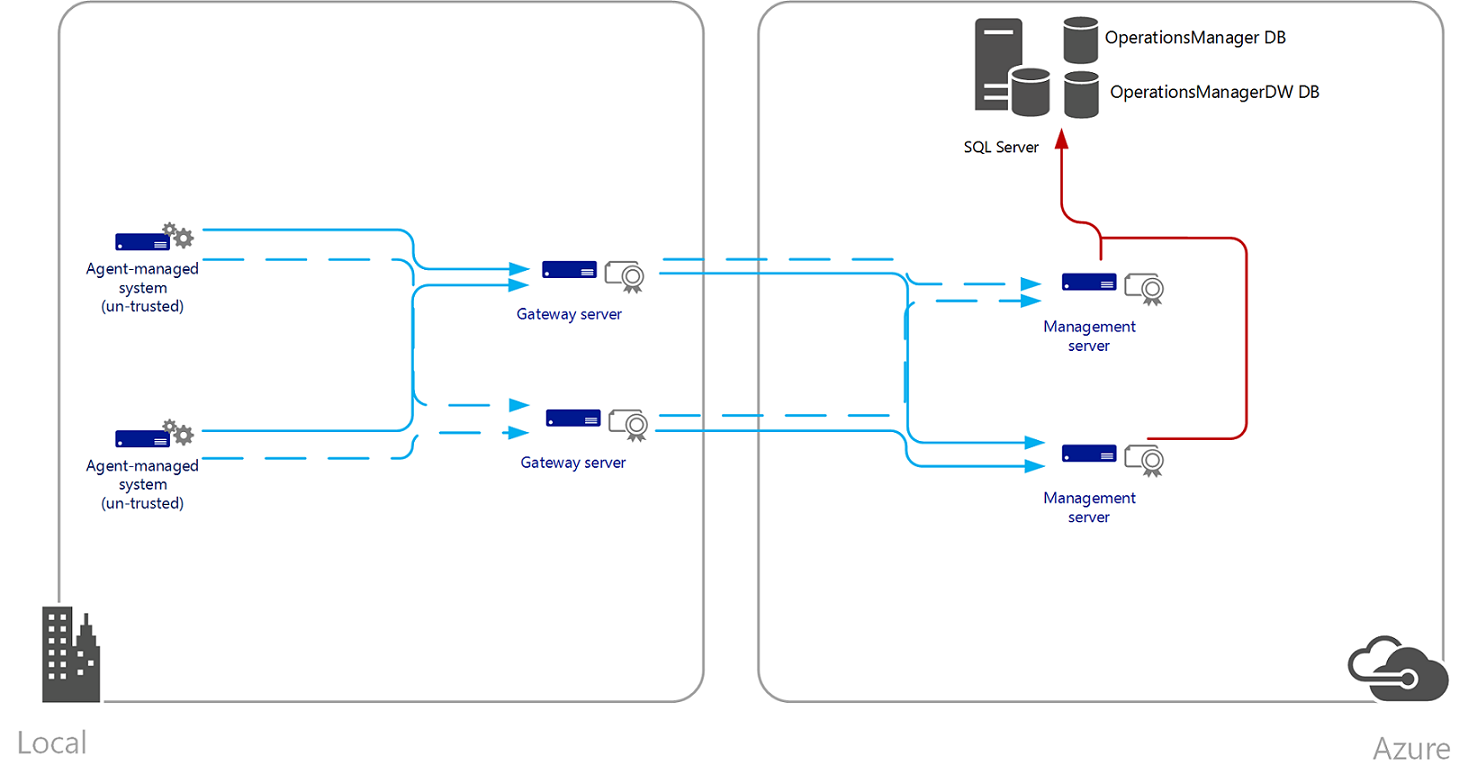

Het volgende diagram toont een van de mogelijke opties voor de topologie van een gedistribueerde beheergroep.

Notitie

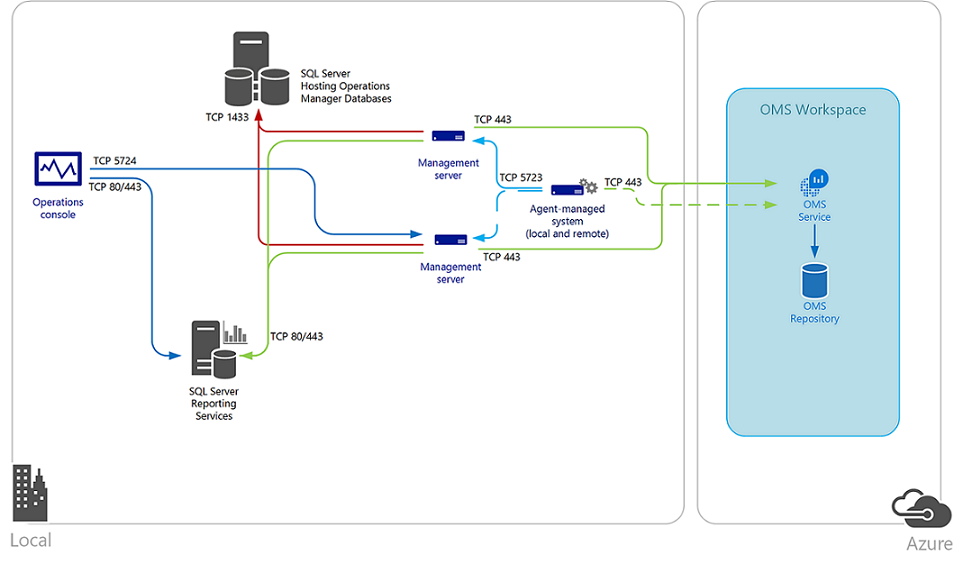

Er is geen directe communicatie tussen de Operations-console en de databases. Alle communicatie wordt omgeleid naar een specifieke beheerserver via TCP-poort 5724 en vervolgens naar de databaseservers met OLE DB op TCP 1433 of een door de gebruiker gedefinieerde poort. Deze wordt opgegeven door de SQL-beheerder tijdens de installatie van het exemplaar van SQL Server-database-engine. Er is echter directe communicatie tussen een Application Diagnostics-console (samen met de webconsole) en de SQL Server die als host fungeert voor de operationele databases en datawarehouse-databases.

Een beheergroep die u in uw omgeving hebt geïmplementeerd, kan worden geïntegreerd met Microsoft Operations Management Suite (OMS) en door gebruik te maken van Log Analytics kunt u prestaties, gebeurtenissen en waarschuwingen verder correleren, visualiseren en erop reageren. Dit biedt u meer zichtbaarheid doordat u aangepaste zoekopdrachten kunt uitvoeren in de hele gegevensset om gegevens te correleren tussen systemen en toepassingen die on-premises of in de cloud worden gehost.

Integratie met Operations Manager breidt zich uit tot andere producten, zoals BMC Remedy, IBM, Netcool of andere bedrijfsbeheeroplossingen die door uw organisatie worden gebruikt. Zie Integration with other management solutions (Integratie met andere beheeroplossingen) voor meer informatie over het plannen van de interoperabiliteit met deze oplossingen.

Onderdelen van beheergroep

Beheerserver

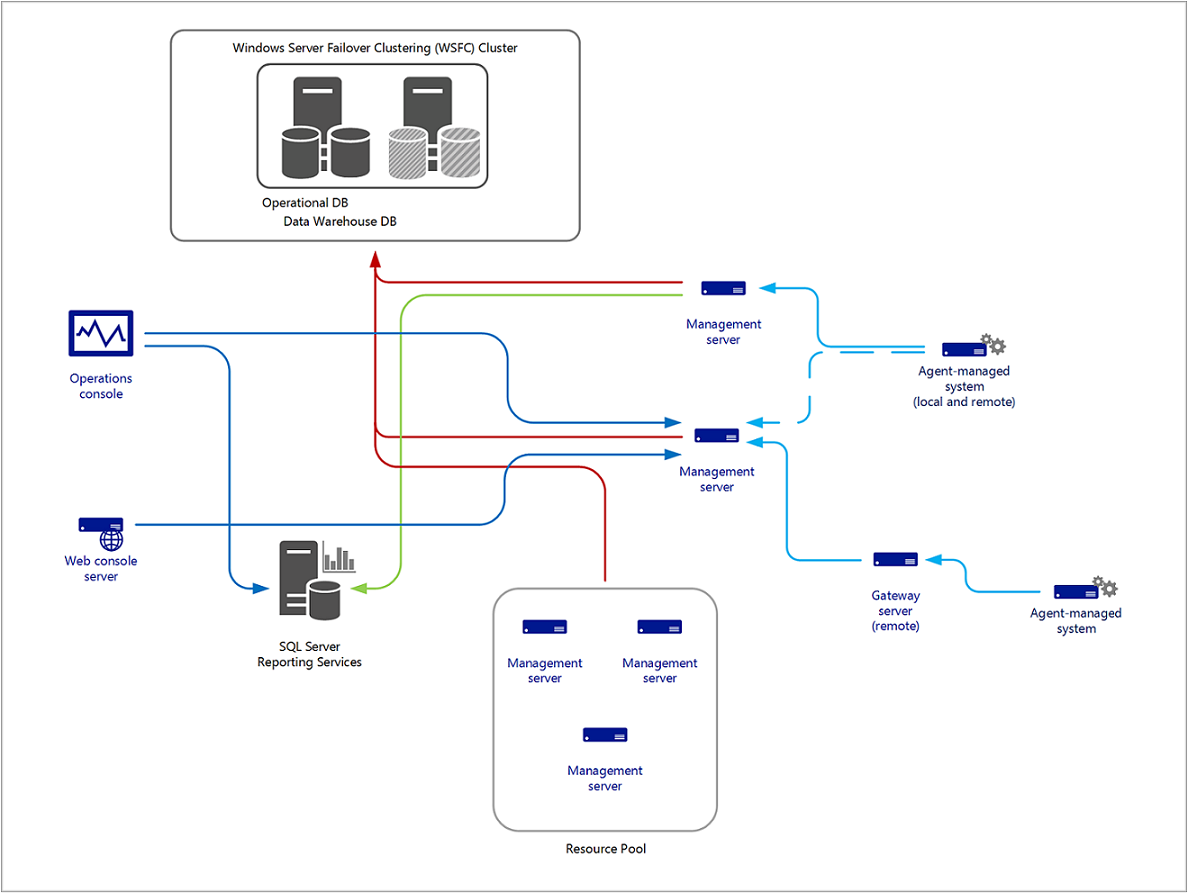

In Operations Manager 2007 was de hoofdbeheerserver (RMS) een speciaal type beheerserver in een beheergroep en de eerste beheerserver die in een beheergroep is geïnstalleerd. De RMS was het centrale punt voor het beheren van de beheergroepconfiguratie, het beheren van en communiceren met agents en het communiceren met de operationele database en andere databases in de beheergroep. De RMS deed ook dienst als het doel van de Operations-console en het voorkeursdoel van de webconsoles. In System Center 2012 R2 – Operations Manager is de rol van de hoofdbeheerserver verwijderd en zijn alle beheerservers nu peers. Deze configuratie blijft bestaan in System Center 2016 en hoger - Operations Manager.

De RMS is niet meer het enige storingspunt, omdat alle beheerservers de services hosten die vroeger alleen door de RMS werden gehost. Rollen worden naar alle beheerservers gedistribueerd. Als een beheerserver niet beschikbaar is, worden de taken ervan automatisch opnieuw gedistribueerd. Een RMS-emulator zorgt voor achterwaartse compatibiliteit voor management packs die bedoeld zijn voor de RMS. Als u geen management packs hebt die eerder op rms zijn gericht, hoeft u geen gebruik te maken van de RMS-emulator.

De beheergroep kan meerdere beheerservers bevatten, om extra capaciteit en voortdurende beschikbaarheid te bieden. Wanneer twee of meer beheerservers aan een beheergroep worden toegevoegd, worden de beheerservers automatisch onderdeel van de drie standaardresourcegroepen en wordt het werk verdeeld over de leden van de groep. Leden worden handmatig toegevoegd voor aangepaste gedefinieerde resourcegroepen. Als een lid van de resourcegroep uitvalt, nemen andere leden van de resourcegroep de werkbelasting over. Wanneer een nieuwe beheerserver wordt toegevoegd, neemt de nieuwe beheerserver automatisch een deel van het werk van de bestaande leden in de resourcegroep op. Bekijk Overwegingen bij het ontwerp van resourcegroepen voor meer informatie over hoe deze werken en de aanbevelingen die van invloed zijn op uw ontwerpplan.

Als een beheerserver om welke reden dan ook niet beschikbaar is, wordt standaard een failover-overschakeling uitgevoerd naar een andere beheerserver. Wanneer u het aantal en de plaatsing van beheerservers selecteert, moet deze failover-overmogelijkheid worden overwogen als hoge beschikbaarheid een vereiste is.

Agents maken verbinding met een beheerserver om te communiceren met alle andere onderdelen van Operations Manager. Een deel van het werk dat door een beheerserver wordt uitgevoerd, bestaat uit het invoegen van de operationele gegevens die door de agents zijn verzonden in de operationele database en het datawarehouse.

Een typische beheerserver handelt ongeveer 3000 agents af. De feitelijke serverprestaties variëren. Dit is afhankelijk van het volume van de verzamelde operationele gegevens. Beheerservers kunnen doorgaans echter elk 3000 agents ondersteunen, zelfs met een relatief groot aantal operationele gegevens.

Er is geen limiet voor het maximum aantal beheerservers per beheergroep. Het is echter een best practice om zo weinig mogelijk beheerservers te gebruiken nadat u de beperkingen voor schaalbaarheid, hoge beschikbaarheid en herstel na noodgevallen hebt aangepakt.

Beheerservers moeten een goede netwerkverbinding hebben met de Operations Manager-database en het datawarehouse, omdat ze vaak grote hoeveelheden gegevens naar deze opslagruimtes verzenden. In het algemeen nemen deze SQL Server-verbindingen meer bandbreedte in beslag en zijn ze gevoeliger voor netwerklatentie. Daarom moeten alle beheerservers zich in hetzelfde LAN bevinden als de operationele database en de datawarehouse-database, en nooit geïmplementeerd zijn in een WAN. Er moet minder dan 10 milliseconden latentie zijn tussen een beheerserver en een SQL Server-exemplaar dat als host fungeert voor de Operations Manager-databases.

Gatewayserver

In Operations Manager moet wederzijdse verificatie tussen agents en beheerservers plaatsvinden voordat er informatie wordt uitgewisseld. Dit verificatieproces wordt versleuteld om de beveiliging te waarborgen. Wanneer de agent en de beheerserver zich in hetzelfde Active Directory-domein bevinden of in Active Directory-domeinen die vertrouwensrelaties tot stand hebben gebracht, maken ze gebruik van Kerberos V5-verificatiemechanismen van Active Directory. Wanneer de agents en beheerservers zich niet binnen dezelfde vertrouwensgrens bevinden, moeten andere mechanismen worden gebruikt om te voldoen aan de vereiste voor veilige wederzijdse verificatie.

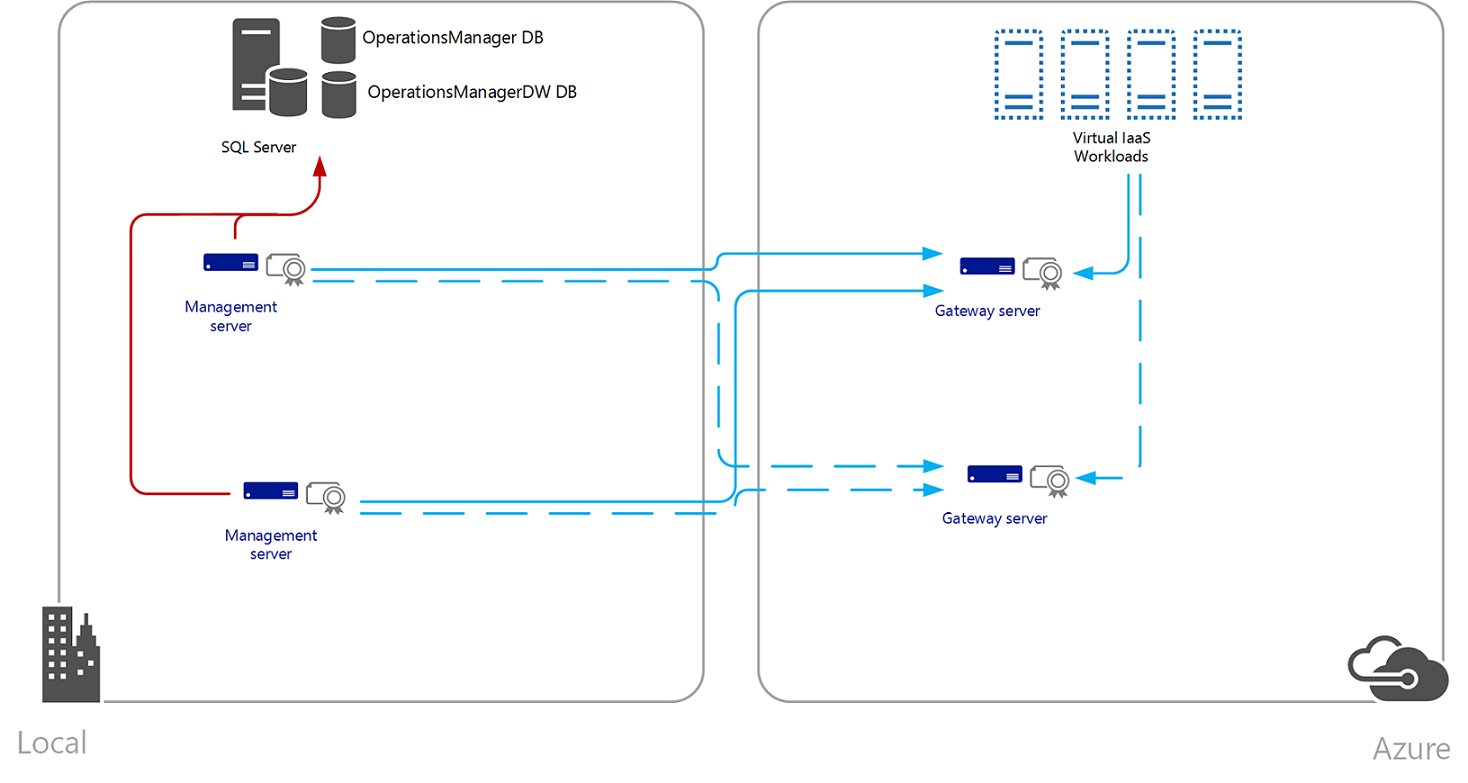

Gatewayservers worden gebruikt wanneer een firewall de agents scheidt van de beheerservers of wanneer de agents zich in een afzonderlijk niet-vertrouwd domein bevinden. De gatewayserver fungeert als een proxy tussen de agents en de beheerserver. Zonder de gatewayserver kunnen de agents nog steeds certificaatverificatie uitvoeren met een beheerserver, maar er moet een X.509-certificaat worden uitgegeven en geïnstalleerd op elke agent met behulp van het hulpprogramma MOMCertImport.exe. Voor elke agent is toegang tot de beheerserver via de firewall vereist. Als de agents zich in hetzelfde domein als de gatewayserver of in een vertrouwd domein bevinden, kunnen ze Kerberos-verificatie gebruiken. In dat geval zijn alleen voor de gatewayserver en de verbonden beheerservers certificaten vereist. Dit omvat bewaking van virtuele machines die worden uitgevoerd in Microsoft Azure Infrastructure as a Service (IaaS), met Operations Manager (hybride cloudbewaking) die niet is gekoppeld aan hetzelfde vertrouwde domein als de rollen die de Operations Manager-beheergroep ondersteunen, of u hebt Operations Manager geïmplementeerd in Azure IaaS (een virtuele machine met SQL Server de operationele databases en een of meer virtuele machines die als host fungeren voor de beheerserverfunctie) en bewaken niet-vertrouwde on-premises workloads.

Dit is een voorbeeld van een implementatie van Operations Manager waarmee Azure IaaS-resources worden bewaakt.

Dit is een voorbeeld van een implementatie van Operations Manager die door Azure IaaS wordt gehost.

Gatewayservers worden doorgaans niet gebruikt voor het beheren van bandbreedtegebruik, omdat het totale volume van gegevens dat van agents naar een beheerserver wordt verzonden, vergelijkbaar is, ongeacht of een gatewayserver wordt gebruikt of niet. Het beoogde doel van een gatewayserver is het verminderen van de inspanning die nodig is voor het beheren van certificaten voor agents in niet-vertrouwde domeinen en het verminderen van het aantal communicatiepaden dat moet worden toegestaan via firewalls.

- Als u meer dan 2000 agents per gatewayserver hebt, kan dit een negatieve invloed hebben op de mogelijkheid om te herstellen in het geval van een aanhoudende storing waardoor de gatewayserver niet kan communiceren met de beheerserver. Er worden meerdere gatewayservers aangeraden als meer dan 2000 agents zijn vereist. Het alternatief, als de hersteltijd van de gatewayserver een probleem is, is om het systeem te testen om ervoor te zorgen dat de gatewayserver de wachtrij snel kan leegmaken na een langdurige storing tussen de gatewayserver en de beheerserver. Daar komt nog bij dat, nadat de wachtrij op de gatewayserver met binnenkomende gegevens is gevuld, de wachtrij op basis van prioriteit wordt verwijderd. Dus een langdurige uitval kan in dit scenario verlies van gegevens betekenen.

- Wanneer er een groot aantal agents via gatewayservers zijn verbonden, kunt u overwegen een speciale beheerserver te gebruiken voor alle gatewayservers. Als alle gatewayservers verbinding maken met één beheerserver zonder andere agents die ermee zijn verbonden, kan de hersteltijd worden versneld in het geval van een aanhoudende storing. De effectieve belasting voor de beheerserver is het totale aantal agents dat eraan rapporteert, hetzij rechtstreeks, hetzij via gatewayservers.

- Om te voorkomen dat de gatewayserver communicatie met een beheerserver start, inclusief wanneer deze is geconfigureerd voor failover tussen meerdere beheerservers voor hoge beschikbaarheid, bevat het hulpprogramma gatewaygoedkeuring het opdrachtregelargument /ManagementServerInitiatesConnection. Hierdoor kan Operations Manager voldoen aan het beveiligingsbeleid van een klant wanneer systemen worden geïmplementeerd in een DMZ of andere netwerkomgeving en communicatie alleen kan worden gestart via het intranet.

Web Console-server

De webconsole biedt een interface voor de beheergroep die toegankelijk is via een webbrowser. Het heeft niet de volledige functionaliteit van de Operations-console en biedt alleen toegang tot de weergaven Bewaking en Mijn werkruimte. De webconsole biedt toegang tot alle bewakingsgegevens en taken die acties zijn die voor bewaakte computers kunnen worden uitgevoerd vanaf de Operations-console. Toegang tot gegevens in de webconsole kent dezelfde beperkingen als toegang tot inhoud in de Operations-console.

Rapportserver

Rapportage voor System Center – Operations Manager is geïnstalleerd op SQL Server Reporting Services (die wordt ondersteund door de versie van Operations Manager die u gebruikt) en de enige geldige configuratie van Reporting Services die wordt ondersteund door Operations Manager-rapportage, is de systeemeigen modus.

Notitie

Als u System Center – Operations Manager Reporting Services installeert, wordt de beveiliging van het SQL Reporting Services-exemplaar geïntegreerd met de op rollen gebaseerde beveiliging van Operations Manager. Installeer geen andere Reporting Services-toepassingen in hetzelfde exemplaar van de SQL Server.

De onderdelen van de Operations Manager-rapportserver kunnen worden geïnstalleerd op dezelfde server waarop SQL Server 2014 of 2016 Reporting Services wordt uitgevoerd, of op een andere computer. Voor optimale prestaties, met name in een bedrijfsomgeving met een groot volume, parallelle rapportgeneratie door gebruikers terwijl interactieve of geplande rapporten gelijktijdig worden verwerkt, moet u omhoog schalen om meer gelijktijdige gebruikers en grotere rapportuitvoeringsbelastingen te verwerken. Het wordt aanbevolen dat de Operations Manager-rapportageservice zich niet op dezelfde SQL Server als het hosten van de datawarehouse-database bevindt en op een toegewezen systeem wordt geïnstalleerd.

Operationele database

De operationele database is een SQL Server-database waarin alle operationele gegevens, configuratiegegevens en bewakingsregels voor een beheergroep zijn opgeslagen. De Operations Manager-database is één foutenbron voor de beheergroep, dus deze kan maximaal beschikbaar worden gemaakt met behulp van ondersteunde clusterconfiguraties.

Door in de instellingen voor opschonen in Operations Manager de periode op te geven gedurende welke gegevens moeten worden bewaard, behoudt deze database een consistente grootte. Deze periode is standaard zeven (7) dagen.

Rapportagedatawarehouse-database

Het rapportagedatawarehouse is een SQL Server-database waarin operationele gegevens voor langetermijnrapportage worden verzameld en opgeslagen. Deze gegevens worden rechtstreeks geschreven op basis van regels die gegevens verzamelen voor rapportage en op basis van processen voor gegevenssynchronisatie in de operationele database. Onderhoud van het datawarehouse, inclusief aggregatie, opschonen en optimalisatie, wordt automatisch uitgevoerd door Operations Manager.

De volgende tabel toont de standaardgegevenstypen en -bewaarperioden na de initiële installatie van de datawarehouse-database.

| Gegevensset | Aggregatietype | Bewaarperiode (in dagen) |

|---|---|---|

| Waarschuwing | Onbewerkt | 400 |

| Clientbewaking | Onbewerkt | 30 |

| Clientbewaking | Dagelijks | 400 |

| gebeurtenis | Onbewerkt | 100 |

| Prestaties | Onbewerkt | 10 |

| Prestaties | Per uur | 400 |

| Prestaties | Dagelijks | 400 |

| Staat | Onbewerkt | 180 |

| Staat | Per uur | 400 |

| Staat | Dagelijks | 400 |

Een datawarehouse kan meerdere beheergroepen verzorgen. Hierdoor kan één rapport gegevens bevatten van alle computers in de organisatie.

De datawarehouse-database kan, net als de Operations Manager-database, worden geclusterd voor maximale beschikbaarheid. Als het niet is geclusterd, moet het zorgvuldig worden bewaakt, zodat eventuele problemen snel kunnen worden opgelost.

ACS-collector

De ACS-collector ontvangt en verwerkt gebeurtenissen van ACS-doorstuurservers en verzendt deze gegevens vervolgens naar de ACS-database. Deze verwerking omvat het demonteren van de gegevens, zodat deze kunnen worden verdeeld over verschillende tabellen in de ACS-database, het minimaliseren van gegevensredundantie en het toepassen van filters, zodat onnodige gebeurtenissen niet worden toegevoegd aan de ACS-database.

ACS-database

De ACS-database is de centrale opslagplaats voor gebeurtenissen die door een controlebeleid in een ACS-implementatie worden gegenereerd. De ACS-database kan op dezelfde computer staan als de ACS-collector, maar voor de beste prestaties moeten de database en de collector op een eigen server worden geïnstalleerd. De bewaarperiode van gegevens is standaard veertien (14) dagen.

ACS-doorstuurserver

De service die wordt uitgevoerd op ACS-doorstuurservers, is opgenomen in de Operations Manager-agent. Deze service wordt standaard geïnstalleerd maar niet ingeschakeld wanneer de Operations Manager-agent wordt geïnstalleerd. U kunt deze service voor meerdere agentcomputers tegelijk inschakelen met de taak Audit Collection Services inschakelen of met PowerShell. Nadat u deze service hebt ingeschakeld, worden alle beveiligingsgebeurtenissen niet alleen naar het lokale beveiligingslogboek verzonden maar ook naar de ACS-collector.

Overwegingen bij het ontwerpen

Houd rekening met de volgende factoren als u één of meerdere beheergroepen wilt implementeren:

- Verhoogde capaciteit. Operations Manager heeft geen ingebouwde beperkingen met betrekking tot het aantal agents dat één beheergroep kan ondersteunen. Afhankelijk van de hardware die u gebruikt en de bewakingsbelasting van de beheergroep (als u meer management packs hebt geïmplementeerd, betekent dit een hogere bewakingsbelasting), hebt u mogelijk meerdere beheergroepen nodig om de prestaties aanvaardbaar te houden.

- Geconsolideerde weergaven. Wanneer er meerdere beheergroepen worden gebruikt voor het bewaken van een omgeving, hebt u een methode nodig om te voorzien in een geconsolideerde weergave van de bewakings- en waarschuwingsgegevens van deze groepen. Dit kan worden bereikt door de implementatie van een extra beheergroep (die al dan niet beschikt over bewakingsverantwoordelijkheid) die toegang heeft tot alle gegevens in alle overige beheergroepen. Van deze beheergroepen wordt gezegd dat ze zijn verbonden. De beheergroep die wordt gebruikt om te voorzien in een geconsolideerde weergave van de gegevens, wordt de lokale beheergroep genoemd. De overige beheergroepen die in gegevens voorzien, worden verbonden beheergroepen genoemd.

- Beveiliging en beheer. Het partitioneren van beheergroepen om beveiligings- en beheerredenen is vergelijkbaar met het delegeren van beheerbevoegdheden via Active Directory-organisatie-eenheden of -domeinen aan verschillende beheergroepen. Mogelijk beschikt uw bedrijf over meerdere IT-groepen, elk met een eigen verantwoordelijkheid. De omgeving kan een specifiek geografisch gebied of een bedrijfsafdeling zijn. In het geval van bijvoorbeeld een holding, kan het een van de dochterbedrijven zijn. Indien dit type volledige delegatie van de beheerautoriteit door de centrale IT-groep bestaat, kan het nuttig zijn een beheergroepsstructuur in elk van deze omgevingen te implementeren. Ze kunnen vervolgens worden geconfigureerd als verbonden beheergroepen voor een lokale beheergroep die zich in het centrale IT-datacenter bevindt.

- Geïnstalleerde talen. Alle servers waarop een Operations Manager-serverrol is geïnstalleerd, moeten worden geïnstalleerd in dezelfde taal. Dat wil zeggen dat u de beheerserver niet kunt installeren met behulp van de Engelse versie van Operations Manager 2012 R2 en vervolgens de Operations Console implementeren met behulp van de Japanse versie. Als voor de bewaking meerdere talen noodzakelijk zijn, dient u te beschikken over een extra beheergroep voor elke taal van de operators.

- Productie- en preproductiefunctionaliteit. In Operations Manager is het een aanbevolen procedure om een productie-implementatie te hebben die wordt gebruikt voor het bewaken van uw productietoepassingen en een preproductie-implementatie met minimale interactie met de productieomgeving. De preproductiebeheergroep wordt gebruikt voor het testen en afstemmen van de functionaliteit van het management pack voordat deze naar de productieomgeving wordt gemigreerd. Sommige bedrijven implementeren daarnaast een faseringsomgeving voor servers. Hierbij worden nieuwe servers gedurende een aanvangsperiode ingezet voordat ze feitelijk worden gebruikt. De preproductiebeheergroep kan worden gebruikt om de faseringsomgeving te bewaken om de status van servers vóór de implementatie van de productie te garanderen.

- Speciale ACS-functionaliteit. Als uw vereisten het verzamelen van gebeurtenissen in het Windows-beveiligingslogboek of UNIX-/Linux-beveiligingsgebeurtenissen omvatten, implementeert u de Audit Collection Service (ACS). Het kan zinvol zijn een beheergroep te implementeren die uitsluitend ondersteuning biedt voor de ACS-functie als de beveiligingsvereisten van uw bedrijf vereisen dat de ACS-functie wordt gecontroleerd en beheerd door een andere beheergroep dan degene die de rest van de productie-omgeving beheert.

- Herstel na noodgevallen. In Operations Manager worden alle interacties met de Operations Manager-database vastgelegd in transactielogboeken voordat ze worden doorgevoerd in de database. Deze transactielogboeken kunnen worden verzonden naar een andere server met Microsoft SQL Server en worden doorgevoerd naar een kopie van de Operations Manager-database daar. Deze functie is een optie om redundantie van de operationele database van Operations Manager te bieden voor twee SQL-servers in dezelfde beheergroep. Als er een gecontroleerde failover moet worden uitgevoerd, is er een registerwijziging van de beheerservers in de beheergroep nodig om te kunnen verwijzen naar en communiceren met de secundaire SQL-server. Er kan een failoverbeheergroep worden geïmplementeerd die overeenkomt met de exacte configuratie van de primaire beheergroep (management packs, onderdrukkingen, meldingsabonnementen, beveiliging, enzovoort) en de agents zijn geconfigureerd om aan beide beheergroepen te rapporteren. Als de primaire beheergroep in zijn geheel om welke reden dan ook niet meer beschikbaar is, is er geen downtime van de bewakingsomgeving. Deze oplossing garandeert een continue service van de beheergroep en 100 % operationele bewaking.

Voordat u System Center Operations Manager implementeert in een productieomgeving, moet u het ontwerp van uw beheergroep plannen. Tijdens de planningsfase moet u inzicht krijgen in de ONDERDELEN van de IT-service (dat wil weten op infrastructuur- en toepassingsniveau) en het aantal systemen en apparaten dat deze ondersteunt, hoe uw processen voor incident- en probleembeheer worden geïntegreerd en ondersteund, en hoe u de gegevens visualiseert voor verschillende ondersteuningslagen voor incidentescalatie, engineering, serviceconsumenten en beheer.

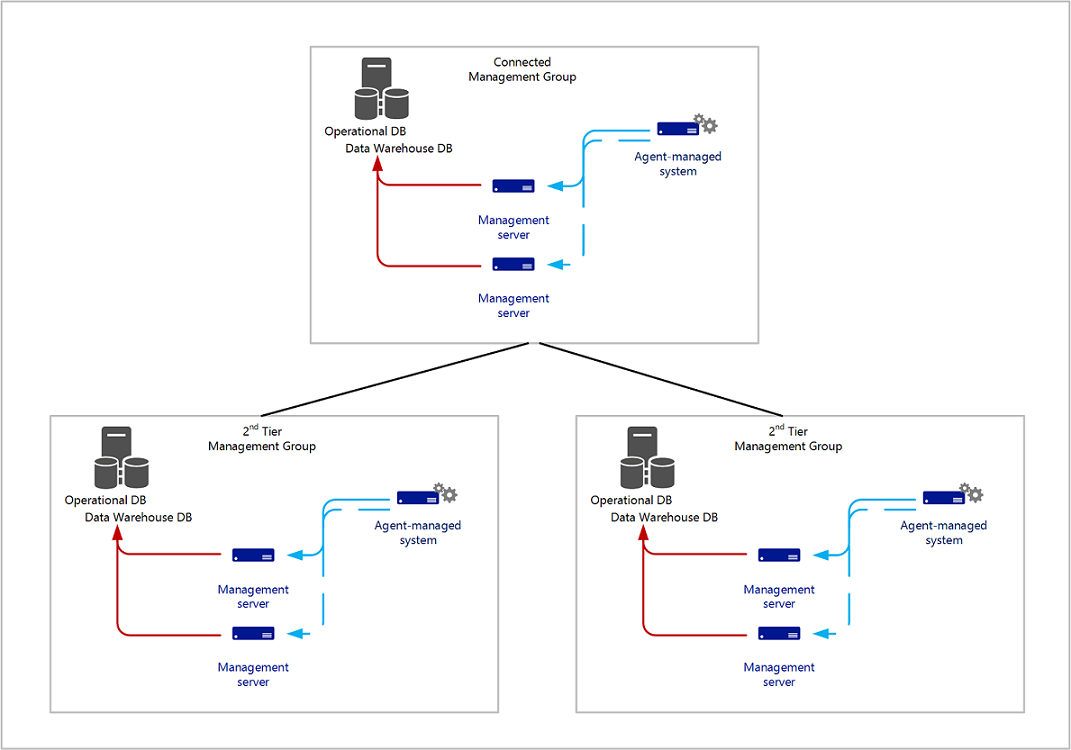

Verbonden beheergroepen

Veel ondernemingen met servers op meerdere geografische locaties willen centrale bewaking van die servers. De configuratie van de verbonden beheergroep, weergegeven in onderstaande afbeelding, bestaat uit een reeks werkstroomprocessen die zijn bedoeld om een hiërarchische systeembeheerinfrastructuur te creëren.

Deze configuratie kan worden gebruikt om een centrale bewaking op te zetten. Het is ontworpen om het weergeven van waarschuwingen en bewakingsgegevens te ondersteunen en om taken te initiëren voor een beheerd object van een verbonden beheergroep.

Door Operations Manager-beheergroepen te verbinden, kan de gecentraliseerde bewakingsfunctionaliteit worden gehandhaafd en tegelijkertijd het volgende worden ingeschakeld:

- Bewaking van een groter aantal beheerobjecten dan mogelijk is met één beheergroep.

- Isolatie van de bewakingsactiviteit volgens logische bedrijfseenheden, bijvoorbeeld Marketing, of fysieke locaties, bijvoorbeeld Rome.

Wanneer u beheergroepen verbindt, implementeert u geen nieuwe servers; In plaats daarvan geeft u de lokale beheergroep toegang tot de waarschuwingen en detectiegegevens die zich in een verbonden beheergroep bevinden. Op die manier kunt u alle waarschuwingen en andere bewakingsgegevens uit meerdere beheergroepen in één Operations-console weergeven en erop reageren. Bovendien kunt u taken uitvoeren op de bewaakte computers van de verbonden beheergroepen. Zie Beheergroepen koppelen in Operations Manager voor informatie over het koppelen van beheergroepen.

Geïnstalleerde talen

Operations Manager-beheergroepen ondersteunen slechts één geïnstalleerde taal. Als de algemene IT-omgeving die u moet bewaken, meer dan één geïnstalleerde taal heeft, is er per taal een afzonderlijke beheergroep nodig.