Veelvoorkomende fouten bij het valideren van invoerparameters oplossen

In dit artikel worden de fouten beschreven die kunnen optreden tijdens het valideren van invoerparameters en hoe u deze kunt oplossen.

Als u problemen ondervindt bij het maken van on-premises parameters, gebruikt u dit script voor hulp.

Dit script is ontworpen om problemen met betrekking tot het maken van on-premises parameters op te lossen. Open het script en gebruik de functies ervan om eventuele problemen op te pakken die kunnen optreden tijdens het maken van on-premises parameters.

Volg deze stappen om het script uit te voeren:

- Download het script en voer het uit met de optie -Help om de parameters op te halen.

- Meld u aan met domeinreferenties bij een computer die lid is van een domein. De computer moet zich in een domein bevinden dat wordt gebruikt voor SCOM Managed Instance. Nadat u zich hebt aangemeld, voert u het script uit met de opgegeven parameters.

- Als een validatie mislukt, voert u de corrigerende acties uit zoals voorgesteld door het script en voert u het script opnieuw uit totdat alle validaties zijn geslaagd.

- Zodra alle validaties zijn geslaagd, gebruikt u dezelfde parameters die in het script worden gebruikt, bijvoorbeeld het maken.

Validatiecontroles en details

| Validatie | Description |

|---|---|

| Controles van Azure-invoervalidatie | |

| Vereisten instellen op de testmachine | 1. Installeer de AD PowerShell-module. 2. Installeer groepsbeleid PowerShell-module. |

| Internetconnectiviteit | Controleert of uitgaande internetverbinding beschikbaar is op de testservers. |

| SQL MI-connectiviteit | Controleert of de opgegeven SQL MI bereikbaar is vanaf het netwerk waarop de testservers zijn gemaakt. |

| DNS-serverconnectiviteit | Controleert of het opgegeven IP-adres van de DNS-server bereikbaar is en wordt omgezet naar een geldige DNS-server. |

| Domeinconnectiviteit | Controleert of de opgegeven domeinnaam bereikbaar is en wordt omgezet in een geldig domein. |

| Validatie van domeindeelname | Controleert of domeindeelname slaagt met behulp van het opgegeven OE-pad en domeinreferenties. |

| Statische IP en LB FQDN-koppeling | Controleert of er een DNS-record is gemaakt voor het opgegeven statische IP-adres op basis van de opgegeven DNS-naam. |

| Validaties van computergroepen | Controleert of de opgegeven computergroep wordt beheerd door de opgegeven domeingebruiker en de manager kan het groepslidmaatschap bijwerken. |

| gMSA-accountvalidaties | Controleert of de opgegeven gMSA: - is ingeschakeld. - De DNS-hostnaam is ingesteld op de opgegeven DNS-naam van de LB. - Heeft een SAM-accountnaam van 15 tekens of minder. - Heeft de juiste SPN's ingesteld. Het wachtwoord kan worden opgehaald door leden van de opgegeven computergroep. |

| Validaties van groepsbeleid | Controleert of het domein (of het OE-pad, dat als host fungeert voor de beheerservers) wordt beïnvloed door groepsbeleid, waardoor de lokale groep Administrators wordt gewijzigd. |

| Opschonen na validatie | Ontkoppelen van het domein. |

Algemene richtlijnen voor het uitvoeren van validatiescript

Tijdens het onboardingproces wordt een validatie uitgevoerd in de validatiefase/het tabblad . Als alle validaties zijn geslaagd, kunt u doorgaan met de laatste fase van het maken van een beheerd SCOM-exemplaar. Als validaties echter mislukken, kunt u niet doorgaan met het maken.

In gevallen waarin meerdere validaties mislukken, kunt u het beste alle problemen tegelijk oplossen door handmatig een validatiescript uit te voeren op een testcomputer.

Belangrijk

Maak in eerste instantie een nieuwe virtuele testmachine (VM) voor Windows Server (2022/2019) in hetzelfde subnet dat is geselecteerd voor het maken van SCOM Managed Instance. Vervolgens kunnen zowel uw AD-beheerder als uw netwerkbeheerder deze VM afzonderlijk gebruiken om de effectiviteit van hun respectieve wijzigingen te controleren. Deze aanpak bespaart aanzienlijk tijd die wordt besteed aan de communicatie tussen de AD-beheerder en de netwerkbeheerder.

Volg deze stappen om het validatiescript uit te voeren:

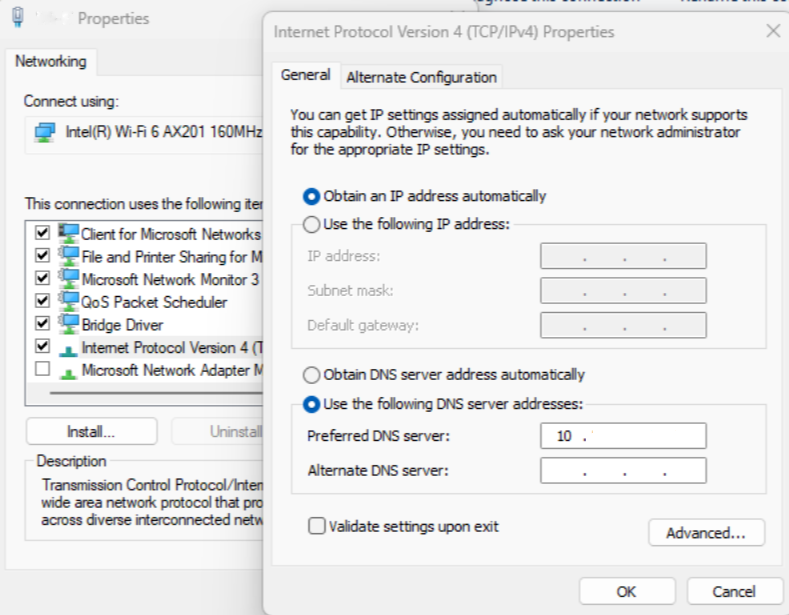

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar. Zie bijvoorbeeld hieronder:

Download het validatiescript naar de test-VM en pak het uit. Het bestaat uit vijf bestanden:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Volg de stappen in het Readme.txt-bestand om de RunValidationAsSCOMAdmin.ps1uit te voeren. Zorg ervoor dat u de waarde voor instellingen in RunValidationAsSCOMAdmin.ps1 vult met toepasselijke waarden voordat u deze uitvoert.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }Over het algemeen voertRunValidationAsSCOMAdmin.ps1 alle validaties uit. Als u een specifieke controle wilt uitvoeren, opent u ScomValidation.ps1 en markeert u alle andere controles aan het einde van het bestand. U kunt ook een onderbrekingspunt toevoegen aan de specifieke controle om fouten in de controle op te sporen en de problemen beter te begrijpen.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

In het validatiescript worden alle validatiecontroles en de bijbehorende fouten weergegeven, waarmee u de validatieproblemen kunt oplossen. Voer voor een snelle oplossing het script uit in PowerShell ISE met een onderbrekingspunt, waardoor het foutopsporingsproces kan worden versneld.

Als alle controles zijn geslaagd, gaat u terug naar de onboardingpagina en start u het onboardingproces opnieuw.

Internetconnectiviteit

Probleem: uitgaande internetverbinding bestaat niet op de testservers

Oorzaak: Treedt op als gevolg van een onjuist IP-adres van de DNS-server of een onjuiste netwerkconfiguratie.

Oplossing:

- Controleer het IP-adres van de DNS-server en controleer of de DNS-server actief is.

- Zorg ervoor dat het VNet, dat wordt gebruikt voor het maken van SCOM Managed Instance, zicht heeft op de DNS-server.

Probleem: kan geen verbinding maken met het opslagaccount om SCOM Managed Instance-productbits te downloaden

Oorzaak: Treedt op als gevolg van een probleem met uw internetverbinding.

Resolutie: Controleer of het VNet dat wordt gebruikt voor het maken van SCOM Managed Instance uitgaande internettoegang heeft door een virtuele testmachine te maken in hetzelfde subnet als het beheerde SCOM-exemplaar en uitgaande connectiviteit vanaf de virtuele testmachine te testen.

Probleem: de internetverbindingstest is mislukt. Vereiste eindpunten zijn niet bereikbaar vanuit het VNet

Oorzaak: Treedt op vanwege een onjuist IP-adres van de DNS-server of een onjuiste netwerkconfiguratie.

Oplossing:

Controleer het IP-adres van de DNS-server en controleer of de DNS-server actief is.

Zorg ervoor dat het VNet, dat wordt gebruikt voor het maken van SCOM Managed Instance, zicht heeft op de DNS-server.

Zorg ervoor dat het beheerde SCOM-exemplaar uitgaande internettoegang heeft en dat de NSG/firewall correct is geconfigureerd om toegang tot de vereiste eindpunten toe te staan, zoals beschreven in firewallvereisten.

Algemene stappen voor probleemoplossing voor internetverbinding

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateStorageConnectivityin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdracht uit om de internetverbinding te controleren:

Test-NetConnection www.microsoft.com -Port 80Met deze opdracht wordt de verbinding met www.microsoft.com op poort 80 geverifieerd. Als dit mislukt, duidt dit op een probleem met uitgaande internetverbinding.

Voer de volgende opdracht uit om de DNS-instellingen te controleren:

Get-DnsClientServerAddressMet deze opdracht worden de IP-adressen van de DNS-server opgehaald die op de computer zijn geconfigureerd. Zorg ervoor dat de DNS-instellingen juist en toegankelijk zijn.

Voer de volgende opdracht uit om de netwerkconfiguratie te controleren:

Get-NetIPConfigurationMet deze opdracht worden de details van de netwerkconfiguratie weergegeven. Controleer of de netwerkinstellingen nauwkeurig zijn en overeenkomen met uw netwerkomgeving.

SQL MI-connectiviteit

Probleem: uitgaande internetverbinding bestaat niet op de testservers

Oorzaak: Treedt op als gevolg van een onjuist IP-adres van de DNS-server of een onjuiste netwerkconfiguratie.

Oplossing:

- Controleer het IP-adres van de DNS-server en controleer of de DNS-server actief is.

- Zorg ervoor dat het VNet, dat wordt gebruikt voor het maken van SCOM Managed Instance, zicht heeft op de DNS-server.

Probleem: Kan db-aanmelding niet configureren voor MSI in een beheerd SQL-exemplaar

Oorzaak: treedt op wanneer MSI niet correct is geconfigureerd voor toegang tot sql Managed Instance.

Oplossing: controleer of MSI is geconfigureerd als Microsoft Entra Beheer in sql Managed Instance. Zorg ervoor dat vereiste Microsoft Entra ID machtigingen worden verstrekt aan sql Managed Instance om MSI-verificatie te laten werken.

Probleem: Kan geen verbinding maken met SQL MI vanuit dit exemplaar

Oorzaak: Treedt op als het SQL MI-VNet niet is gedelegeerd of niet goed is gekoppeld aan het VNet van het beheerde SCOM-exemplaar.

Oplossing:

- Controleer of de SQL MI juist is geconfigureerd.

- Zorg ervoor dat het VNet, dat wordt gebruikt voor het maken van SCOM Managed Instance, zicht heeft op de SQL MI, door zich in hetzelfde VNet te bevinden of door VNet-peering.

Algemene stappen voor probleemoplossing voor SQL MI-connectiviteit

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateSQLConnectivityin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdracht uit om de uitgaande internetverbinding te controleren:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Met deze opdracht wordt de uitgaande internetverbinding gecontroleerd door een verbinding tot stand te brengen met www.microsoft.com op poort 80. Als de verbinding mislukt, duidt dit op een mogelijk probleem met de internetverbinding.

Als u de DNS-instellingen en netwerkconfiguratie wilt controleren, controleert u of de IP-adressen van de DNS-server correct zijn geconfigureerd en valideert u de netwerkconfiguratie-instellingen op de computer waarop de validatie wordt uitgevoerd.

Voer de volgende opdracht uit om de SQL MI-verbinding te testen:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Vervang door

$sqlMiNamede naam van de SQL MI-hostnaam.Met deze opdracht wordt de verbinding met het SQL MI-exemplaar getest. Als de verbinding tot stand is gebracht, geeft dit aan dat de SQL MI bereikbaar is.

DNS-serverconnectiviteit

Probleem: opgegeven DNS-IP (<DNS IP>) is onjuist of de DNS-server is niet bereikbaar

Resolutie: Controleer het IP-adres van de DNS-server en controleer of de DNS-server actief is.

Algemene probleemoplossing voor DNS-serverconnectiviteit

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateDnsIpAddressin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdracht uit om de DNS-resolutie voor het opgegeven IP-adres te controleren:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueVervang door

$ipAddresshet IP-adres dat u wilt valideren.Deze opdracht controleert de DNS-omzetting voor het opgegeven IP-adres. Als de opdracht geen resultaten retourneert of een fout genereert, duidt dit op een mogelijk probleem met DNS-omzetting.

Voer de volgende opdracht uit om de netwerkverbinding met het IP-adres te controleren:

Test-NetConnection -ComputerName $ipAddress -Port 80Vervang door

$ipAddresshet IP-adres dat u wilt testen.Met deze opdracht wordt de netwerkverbinding met het opgegeven IP-adres op poort 80 gecontroleerd. Als de verbinding mislukt, wijst dit op een probleem met de netwerkverbinding.

Domeinconnectiviteit

Probleem: Domeincontroller voor domeinnaam <> is niet bereikbaar vanaf dit netwerk of de poort is niet geopend op ten minste één domeincontroller

Oorzaak: Treedt op als gevolg van een probleem met het opgegeven IP-adres van de DNS-server of uw netwerkconfiguratie.

Oplossing:

- Controleer het IP-adres van de DNS-server en controleer of de DNS-server actief is.

- Zorg ervoor dat de domeinnaamomzetting correct is omgeleid naar de aangewezen domeincontroller (DC) die is geconfigureerd voor Azure of SCOM Managed Instance. Controleer of deze domeincontroller bovenaan de opgeloste DC's wordt vermeld. Als de oplossing wordt omgeleid naar verschillende DC-servers, duidt dit op een probleem met AD-domeinomzetting.

- Controleer de domeinnaam en zorg ervoor dat de configuratie van de domeincontroller voor Azure en SCOM Managed Instance actief is.

Notitie

Poorten 9389, 389/636, 88, 3268/3269, 135, 445 moeten zijn geopend op dc die is geconfigureerd voor Azure of SCOM Managed Instance en alle services op de DC moeten worden uitgevoerd.

Algemene stappen voor probleemoplossing voor domeinconnectiviteit

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateDomainControllerConnectivityin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdracht uit om de bereikbaarheid van de domeincontroller te controleren:

Resolve-DnsName -Name $domainNameVervang door

$domainNamede naam van het domein dat u wilt testen.Zorg ervoor dat de domeinnaamomzetting correct is omgeleid naar de aangewezen domeincontroller (DC) die is geconfigureerd voor Azure of SCOM Managed Instance. Controleer of deze domeincontroller bovenaan de opgeloste DC's wordt vermeld. Als de oplossing wordt omgeleid naar verschillende DC-servers, duidt dit op een probleem met AD-domeinomzetting.

Dns-serverinstellingen controleren:

- Zorg ervoor dat de DNS-serverinstellingen op de computer waarop de validatie wordt uitgevoerd, correct zijn geconfigureerd.

- Controleer of de IP-adressen van de DNS-server nauwkeurig en toegankelijk zijn.

Netwerkconfiguratie valideren:

- Controleer de netwerkconfiguratie-instellingen op de computer waarop de validatie wordt uitgevoerd.

- Zorg ervoor dat de computer is verbonden met het juiste netwerk en de benodigde netwerkinstellingen heeft om te communiceren met de domeincontroller.

Voer de volgende opdracht uit om de vereiste poort op de domeincontroller te testen:

Test-NetConnection -ComputerName $domainName -Port $portToCheckVervang door

$domainNamede naam van het domein dat u wilt testen en$portToCheckdoor elke poort uit het volgende lijstnummer:- 389/636

- 88

- 3268/3269

- 135

- 445

Voer de opgegeven opdracht uit voor alle bovenstaande poorten.

Met deze opdracht wordt gecontroleerd of de opgegeven poort is geopend op de aangewezen domeincontroller die is geconfigureerd voor het maken van azure- of SCOM Managed Instance. Als de opdracht een geslaagde verbinding toont, geeft dit aan dat de benodigde poorten zijn geopend.

Validatie van domeindeelname

Probleem: Testbeheerservers kunnen niet lid worden van het domein

Oorzaak: Treedt op vanwege een onjuist OE-pad, onjuiste referenties of een probleem in de netwerkverbinding.

Oplossing:

- Controleer de referenties die zijn gemaakt in uw sleutelkluis. Het gebruikersnaam- en wachtwoordgeheim moet overeenkomen met de juiste gebruikersnaam en de indeling van de gebruikersnaamwaarde moet domein\gebruikersnaam en wachtwoord zijn, die machtigingen hebben om een computer aan het domein toe te voegen. Standaard kunnen gebruikersaccounts maximaal 10 computers toevoegen aan het domein. Als u wilt configureren, raadpleegt u Standaardlimiet tot aantal als werkstations een gebruiker kan toevoegen aan het domein.

- Controleer of het OE-pad juist is en niet verhindert dat nieuwe computers lid worden van het domein.

Algemene stappen voor probleemoplossing voor validatie van domeindeelname

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateDomainJoinin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voeg de VM toe aan een domein met behulp van het domeinaccount dat wordt gebruikt bij het maken van SCOM Managed Instance. Als u het domein wilt toevoegen aan een computer met behulp van referenties, voert u de volgende opdracht uit:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Vervang de gebruikersnaam, het wachtwoord, $domainName $ouPath door de juiste waarden.

Nadat u de bovenstaande opdracht hebt uitgevoerd, voert u de volgende opdracht uit om te controleren of de computer is toegevoegd aan het domein:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Statische IP en LB FQDN-koppeling

Probleem: tests kunnen niet worden uitgevoerd omdat de servers geen lid kunnen worden van het domein

Resolutie: Zorg ervoor dat de computers lid kunnen worden van het domein. Volg de stappen voor probleemoplossing in de sectie Domeindeelnamevalidatie.

Probleem: DNS-naam <DNS-naam> kan niet worden omgezet

Resolutie: De opgegeven DNS-naam bestaat niet in de DNS-records. Controleer de DNS-naam en controleer of deze correct is gekoppeld aan het opgegeven statische IP-adres.

Probleem: het opgegeven statische IP-adres <> en de Load Balancer DNS DNS-naam><komt niet overeen

Resolutie: Controleer de DNS-records en geef de juiste combinatie van DNS-naam en statisch IP-adres op. Zie Een statisch IP-adres maken en de DNS-naam configureren voor meer informatie.

Algemene stappen voor probleemoplossing voor statische IP en LB FQDN-koppeling

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateStaticIPAddressAndDnsnamein het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voeg de virtuele machine toe aan een domein met behulp van het domeinaccount dat wordt gebruikt bij het maken van SCOM Managed Instance. Als u de virtuele machine wilt toevoegen aan een domein, volgt u de stappen in de sectie Domeindeelnamevalidatie.

Haal het IP-adres en de bijbehorende DNS-naam op en voer de volgende opdrachten uit om te zien of ze overeenkomen. De DNS-naam oplossen en het werkelijke IP-adres ophalen:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressAls de DNS-naam niet kan worden omgezet, controleert u of de DNS-naam geldig is en is gekoppeld aan het werkelijke IP-adres.

Validaties van computergroepen

Probleem: De test kan niet worden uitgevoerd omdat de servers geen lid kunnen worden van het domein

Resolutie: Zorg ervoor dat de computers lid kunnen worden van het domein. Volg de stappen voor probleemoplossing die zijn opgegeven in de sectie Validatie van domeindeelname.

Probleem: Computergroep met naam <computergroepnaam> kan niet worden gevonden in uw domein

Resolutie: Controleer het bestaan van de groep en controleer de opgegeven naam of maak een nieuwe als deze nog niet is gemaakt.

Probleem: de computergroepnaam> van de invoercomputergroep <wordt niet beheerd door de gebruikersnaam van het gebruikersdomein <>

Resolutie: Navigeer naar de groepseigenschappen en stel deze gebruiker in als de manager. Zie Een computergroep maken en configureren voor meer informatie.

Probleem: de gebruikersnaam> van het managerdomein <van de computergroepnaam> van de invoercomputergroep <beschikt niet over de benodigde machtigingen voor het beheren van groepslidmaatschap

Resolutie: Navigeer naar de groepseigenschappen en schakel het selectievakje Beheren kan lidmaatschapslijst bijwerken in. Zie Een computergroep maken en configureren voor meer informatie.

Algemene stappen voor probleemoplossing voor validaties van computergroepen

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateComputerGroupin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Voeg de VM toe aan een domein met behulp van het domeinaccount dat wordt gebruikt bij het maken van SCOM Managed Instance. Als u de virtuele machine wilt toevoegen aan een domein, volgt u de stappen in de sectie Domeindeelnamevalidatie.

Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdracht uit om modules te importeren:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueVoer de volgende opdracht uit om te controleren of de VM is toegevoegd aan het domein:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainVoer de volgende opdracht uit om het bestaan van het domein te controleren en of de huidige computer al lid is van het domein:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsVervang

$usernamedoorpasswordtoepasselijke waarden.Voer de volgende opdracht uit om het bestaan van de gebruiker in het domein te controleren:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsVervang ,

$domainUserCredentialsdoor$usernametoepasselijke waardenVoer de volgende opdracht uit om het bestaan van de computergroep in het domein te controleren:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsVervang

$computerGroupNamedoor$domainUserCredentialstoepasselijke waarden.Als de gebruiker en computergroep bestaan, bepaalt u of de gebruiker de beheerder van de computergroep is.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueAls

managerCanUpdateMembershipwaar is, heeft de domeingebruiker de machtiging lidmaatschap bijwerken voor de computergroep. AlsmanagerCanUpdateMembershiponwaar is, geeft u de machtiging voor het beheren van de computergroep aan de domeingebruiker.

gMSA-accountvalidaties

Probleem: De test wordt niet uitgevoerd omdat de servers geen lid kunnen worden van het domein

Resolutie: Zorg ervoor dat de computers lid kunnen worden van het domein. Volg de stappen voor probleemoplossing die zijn opgegeven in de sectie Validatie van domeindeelname.

Probleem: Computergroep met naam <computergroepnaam> is niet gevonden in uw domein. De leden van deze groep moeten het gMSA-wachtwoord kunnen ophalen

Resolutie: Controleer het bestaan van de groep en controleer de opgegeven naam.

Probleem: gMSA met naamdomein <gMSA> is niet gevonden in uw domein

Resolutie: Controleer het bestaan van het gMSA-account en controleer de opgegeven naam of maak een nieuw account als dit nog niet is gemaakt.

Probleem: gMSA-domein <gMSA> is niet ingeschakeld

Resolutie: Schakel deze in met de volgende opdracht:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Probleem: gMSA-domein <gMSA> moet de DNS-hostnaam hebben ingesteld op <DNS-naam>

Resolutie: De eigenschap gMSA is niet DNSHostName juist ingesteld. Stel de DNSHostName eigenschap in met behulp van de volgende opdracht:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Probleem: De SAM-accountnaam voor gMSA-domein <gMSA> overschrijdt de limiet van 15 tekens

Resolutie: Stel de SamAccountName in met de volgende opdracht:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Probleem: computergroepnaam <> moet worden ingesteld als principalsAllowedToRetrieveManagedPassword voor gMSA-domein <gMSA>

Resolutie: De gMSA is niet PrincipalsAllowedToRetrieveManagedPassword juist ingesteld. Stel de PrincipalsAllowedToRetrieveManagedPassword in met de volgende opdracht:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Probleem: de SPN's zijn niet juist ingesteld voor het gMSA-domein <gMSA>

Resolutie: De gMSA heeft geen juiste service-principalnamen ingesteld. Stel de namen van de service-principals in met behulp van de volgende opdracht:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Algemene stappen voor probleemoplossing voor gMSA-accountvalidaties

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidategMSAAccountin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Voeg de VM toe aan een domein met behulp van het domeinaccount dat wordt gebruikt bij het maken van SCOM Managed Instance. Als u de virtuele machine wilt toevoegen aan een domein, volgt u de stappen in de sectie Domeindeelnamevalidatie.

Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdracht uit om modules te importeren:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueVoer de volgende opdracht uit om te controleren of de servers zijn toegevoegd aan het domein:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainVoer de volgende opdracht uit om het bestaan van de computergroep te controleren:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsVervang gebruikersnaam, wachtwoord en computerGroupName door toepasselijke waarden.

Voer de volgende opdracht uit om het bestaan van het gMSA-account te controleren:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsAls u de eigenschappen van het gMSA-account wilt valideren, controleert u of het gMSA-account is ingeschakeld:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledAls de opdracht False retourneert, schakelt u het account in het domein in.

Voer de volgende opdrachten uit om te controleren of de DNS-hostnaam van het gMSA-account overeenkomt met de opgegeven DNS-naam (LB DNS-naam):

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameAls de opdracht niet de verwachte DNS-naam retourneert, werkt u de DNS-hostnaam van gMsaAccount bij naar LB DNS-naam.

Zorg ervoor dat de SAM-accountnaam voor het gMSA-account de limiet van 15 tekens niet overschrijdt:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthVoer de volgende opdrachten uit om de

PrincipalsAllowedToRetrieveManagedPasswordeigenschap te valideren:Controleer of de opgegeven computergroep is ingesteld als principalsAllowedToRetrieveManagedPassword voor het gMSA-account:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameVervang en

ComputerGroupNamedoorgMSAAccounttoepasselijke waarden.Voer de volgende opdracht uit om de Service Principal Names (SPN's) voor het gMSA-account te valideren:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesControleer of de resultaten Juiste SPN's hebben. Vervang door

$dnsNameLB DNS-naam die is opgegeven bij het maken van het beheerde SCOM-exemplaar. Vervang door$dnsHostNamede korte naam LB DNS. Bijvoorbeeld: MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com en MSOMSdkSvc/ContosoLB zijn service-principalnamen.

Validaties van groepsbeleid

Belangrijk

Als u het GPO-beleid wilt oplossen, werkt u samen met uw Active Directory-beheerder en sluit u System Center Operations Manager uit van de onderstaande beleidsregels:

- Groepsbeleidsobjecten die configuraties voor lokale beheerdersgroepen wijzigen of overschrijven.

- Groepsbeleidsobjecten die netwerkverificatie deactiveren.

- Evalueer GPO's die externe aanmelding voor lokale beheerders belemmeren.

Probleem: deze test kan niet worden uitgevoerd omdat de servers geen lid kunnen worden van het domein

Resolutie: Zorg ervoor dat de computers lid worden van het domein. Volg de stappen voor probleemoplossing in de sectie Domeindeelnamevalidatie.

Probleem: gMSA met naamdomein <gMSA> is niet gevonden in uw domein. Dit account moet een lokale beheerder op de server zijn

Resolutie: Controleer het bestaan van het account en zorg ervoor dat de gMSA- en domeingebruiker deel uitmaken van de lokale beheerdersgroep.

Probleem: de gebruikersnaam> van het accountdomein <en <domein gMSA> kunnen niet worden toegevoegd aan de lokale groep Administrators op de testbeheerservers of zijn niet behouden in de groep na het bijwerken van groepsbeleid

Resolutie: Zorg ervoor dat de opgegeven domeingebruikersnamen en gMSA-invoer juist zijn, inclusief de volledige naam (domein\account). Controleer ook of er groepsbeleid op uw testcomputer is die de lokale groep Administrators overschrijft vanwege beleidsregels die zijn gemaakt op OE- of Domeinniveau. gMSA en domeingebruiker moeten deel uitmaken van de lokale beheerdersgroep om SCOM Managed Instance te laten werken. SCOM Managed Instance-machines moeten worden uitgesloten van elk beleid dat de lokale beheerdersgroep overschrijft (werk met AD-beheerder).

Probleem: SCOM Managed Instance is mislukt

Oorzaak: Een groepsbeleid in uw domein (naam: naam van <groepsbeleid>) overschrijft de lokale groep Administrators op testbeheerservers, op de organisatie-eenheid met de servers of de hoofdmap van het domein.

Resolutie: Zorg ervoor dat de organisatie-eenheid voor SCOM Managed Instance Management Servers (<OE-pad>) niet wordt beïnvloed door geen beleid dat de groep overschrijft.

Algemene stappen voor probleemoplossing voor validaties van groepsbeleid

Genereer een nieuwe virtuele machine (VM) die wordt uitgevoerd op Windows Server 2022 of 2019 binnen het gekozen subnet voor het maken van een beheerd SCOM-exemplaar. Meld u aan bij de VM en configureer de DNS-server voor het gebruik van hetzelfde DNS-IP-adres dat is gebruikt tijdens het maken van het beheerde SCOM-exemplaar.

U kunt de onderstaande stapsgewijze instructies volgen of, als u bekend bent met PowerShell, de specifieke controle uitvoeren die wordt aangeroepen

Invoke-ValidateLocalAdminOverideByGPOin het ScomValidation.ps1-script . Zie Algemene richtlijnen voor het uitvoeren van het validatiescript voor meer informatie over het onafhankelijk uitvoeren van het validatiescript op uw testcomputer.Voeg de VM toe aan een domein met behulp van het domeinaccount dat wordt gebruikt bij het maken van SCOM Managed Instance. Als u de virtuele machine wilt toevoegen aan een domein, volgt u de stappen in de sectie Validatie van domeindeelname.

Open PowerShell ISE in de beheermodus en stel Set-ExecutionPolicy in op Unrestricted.

Voer de volgende opdrachten uit om modules te importeren:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueVoer de volgende opdracht uit om te controleren of de servers zijn toegevoegd aan het domein:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainDe opdracht moet True retourneren.

Voer de volgende opdracht uit om het bestaan van het gMSA-account te controleren:

Get-ADServiceAccount -Identity <GmsaAccount>Voer de volgende opdracht uit om de aanwezigheid van gebruikersaccounts in de lokale groep Administrators te valideren:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameVervang de

<UserName>en<GmsaAccount>door de werkelijke waarden.Voer de volgende opdracht uit om de details van het domein en de organisatie-eenheid (OE) te bepalen:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsVervang de <OuPathDN> door het werkelijke OE-pad.

Voer de volgende opdracht uit om het GPO-rapport (groepsbeleid Object) op te halen uit het domein en te controleren op overschrijvend beleid in de lokale groep Administrators:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Als de uitvoering van het script een waarschuwing geeft als Validatie mislukt, is er beleid (naam zoals in het waarschuwingsbericht) dat de lokale beheerdersgroep overschrijft. Neem contact op met de Active Directory-beheerder en sluit de System Center Operations Manager-beheerserver uit van het beleid.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor