Verkeer doorverbinden tussen netwerken in de SDN-infrastructuur

Belangrijk

Deze versie van Virtual Machine Manager (VMM) heeft het einde van de ondersteuning bereikt. U wordt aangeraden een upgrade uit te voeren naar VMM 2022.

In dit artikel wordt beschreven hoe u verkeer routert tussen netwerken in een SDN-infrastructuur (Software Defined Network) die is ingesteld in de System Center Virtual Machine Manager -infrastructuur (VMM).

Met een SDN RAS-gateway kunt u netwerkverkeer routeren tussen fysieke en virtuele netwerken, ongeacht waar de resources zich bevinden. SDN RAS-gateway is multitenant, Boarder Gateway Protocol (BGP) geschikt en ondersteunt connectiviteit met behulp van site-naar-site virtueel particulier netwerk (VPN) met behulp van IPsec of Generic Routing Encapsulation (GRE) of Layer 3 Forwarding. Meer informatie.

Notitie

- Van VMM 2019 UR1 wordt Het type Verbonden netwerk gewijzigd in Verbonden netwerk.

- VMM 2019 UR2 en hoger ondersteunt IPv6.

- IPv6 wordt ondersteund voor IPSec-tunnel, GRE-tunnel en L3-laagtunnel.

Notitie

- IPv6 wordt ondersteund voor IPSec-tunnel, GRE-tunnel en L3-laagtunnel.

Voordat u begint

Zorg ervoor dat:

SDN-netwerkcontroller, SDN Software Load Balancer en SDN RAS-gateway worden geïmplementeerd.

Er wordt een SDN VM-netwerk met netwerkvirtualisatie gemaakt.

Site-naar-site-VPN-verbindingen configureren met VMM

Met een site-naar-site-VPN-verbinding kunt u veilig twee netwerken op verschillende fysieke locaties verbinden met behulp van internet.

Voor cloudserviceproviders (CSP's) die veel tenants in hun datacenter hosten, biedt SDN RAS-gateway een gatewayoplossing voor meerdere tenants waarmee uw tenants hun resources kunnen openen en beheren via site-naar-site-VPN-verbindingen vanaf externe sites, waardoor netwerkverkeer tussen virtuele resources in uw datacenter en hun fysieke netwerk wordt toegestaan.

VMM 2022 ondersteunt dual stack (Ipv4 + Ipv6) voor SDN-onderdelen.

Als u IPv6 wilt inschakelen voor een site-naar-site-VPN-verbinding, moet het routeringssubnet zowel IPv4 als IPv6 zijn. Als de gateway in IPv6 werkt, geeft u IPv4- en IPv6-adressen op, gescheiden door puntkomma's (;) en geeft u het IPv6-adres op in het externe eindpunt. Bijvoorbeeld 192.0.2.1/23; 2001:0db8:85a3:0000:0000:8a2e:0370::/64. Gebruik voor het opgeven van het VIP-bereik niet de verkorte vorm van het IPv6-adres; gebruik de indeling '2001:db8:0:200:0:0:0:7' in plaats van '2001:db8:0:200::7'.

IPSec-verbinding configureren

Gebruik de volgende procedure:

- Selecteer het VM-netwerk waarvoor u een site-naar-site-IPSec-verbinding wilt configureren en selecteer Connectiviteit.

- Selecteer Maak verbinding met een ander netwerk via een VPN-tunnel. Optioneel kunt u, als u BGP-peering in uw datacenter wilt inschakelen, Border Gateway Protocol (BGP) inschakelen selecteren.

- Selecteer de netwerkcontrollerservice voor het gatewayapparaat.

- Selecteer het VPN-Connections>Toevoegen>IPSec-tunnel toevoegen.

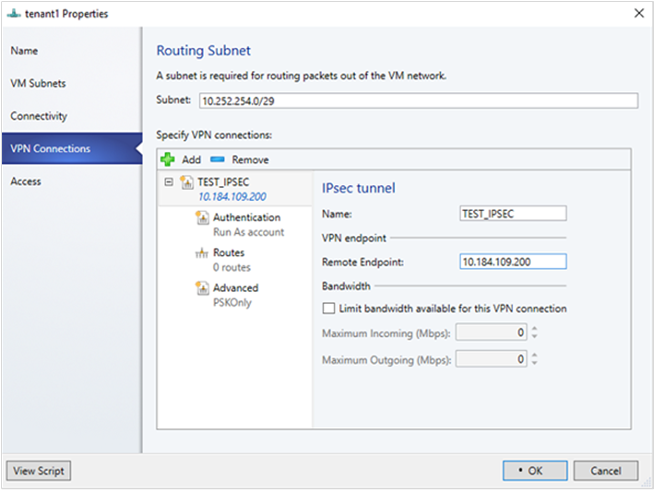

- Typ een subnet, zoals weergegeven in het volgende diagram. Dit subnet wordt gebruikt om pakketten het VM-netwerk uit te routeren. U hoeft dit subnet niet vooraf te configureren in uw datacenter.

- Typ een naam voor de verbinding en het IP-adres van het externe eindpunt. Configureer indien nodig de bandbreedte.

- Selecteer bij Verificatie het type verificatie dat u wilt gebruiken. Als u wilt verifiëren met een Uitvoeren als-account, maakt u een gebruikersaccount met een gebruikersnaam en de IPsec-sleutel als wachtwoord voor het account.

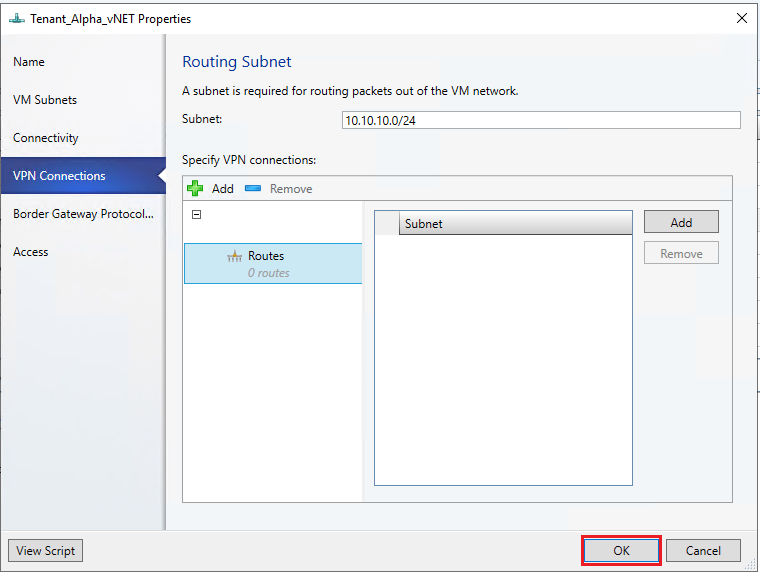

- Typ in Routes alle externe subnetten waarmee u verbinding wilt maken. Als u Border Gateway Protocol (BGP) inschakelen hebt geselecteerd op de pagina Connectiviteit , zijn routes niet vereist.

- Accepteer de standaardinstellingen op het tabblad Geavanceerd.

- Als u Border Gateway Protocol (BGP) inschakelen hebt geselecteerd op de pagina Connectiviteit, kunt u uw ASN, peer-BGP-IP en de bijbehorende ASN invullen op de pagina van de wizard Border Gateway Protocol , zoals hieronder wordt weergegeven:

- Als u de verbinding wilt valideren, probeert u het IP-adres van het externe eindpunt te pingen vanaf een van de virtuele machines in uw VM-netwerk.

GRE-tunneling configureren

GRE-tunnels maken connectiviteit mogelijk tussen virtuele tenantnetwerken en externe netwerken. Omdat het GRE-protocol lichtgewicht is en ondersteuning voor GRE beschikbaar is op de meeste netwerkapparaten, wordt het een ideale keuze voor tunneling waarbij versleuteling van gegevens niet vereist is. GRE-ondersteuning in S2S-tunnels (sit-to-site) vereenvoudigt het doorsturen van verkeer tussen virtuele tenantnetwerken en externe tenantnetwerken.

Gebruik de volgende procedure:

- Selecteer het VM-netwerk waar u een S2S GRE-verbinding wilt configureren en selecteer Connectiviteit.

- Selecteer Maak verbinding met een ander netwerk via een VPN-tunnel. Optioneel kunt u, als u BGP-peering in uw datacenter wilt inschakelen, Border Gateway Protocol (BGP) inschakelen selecteren.

- Selecteer de netwerkcontrollerservice voor het gatewayapparaat.

- Selecteer VPN-Connections>Toevoegen>GRE-tunnel toevoegen.

- Typ een subnet, zoals weergegeven in het volgende diagram. Dit subnet wordt gebruikt om pakketten het VM-netwerk uit te routeren. Dit subnet hoeft niet vooraf te zijn geconfigureerd in uw datacenter.

- Typ de naam van een verbinding en geef het IP-adres van het externe eindpunt op.

- Typ de GRE-sleutel.

- Optioneel kunt u de andere velden op dit scherm invullen; deze waarden zijn niet nodig om een verbinding in te stellen.

- Voeg in Routes alle externe subnetten toe waarmee u verbinding wilt maken. Als u Border Gateway Protocol (BGP) inschakelen hebt geselecteerd in Connectiviteit, kunt u dit scherm leeg laten en in plaats daarvan uw ASN-, peer-BGP-IP- en ASN-velden voltooien op het tabblad Border Gateway Protocol .

- Voor de resterende instellingen kunt u de standaardwaarden gebruiken.

- Voor het valideren van de verbinding pingt u het IP-adres van het externe eindpunt vanaf een van de virtuele machines in het VM-netwerk.

IPsec- en GRE-verbindingen configureren op de externe site

Gebruik op het externe peerapparaat het IP-adres van het VM-netwerkeindpunt uit de VMM-gebruikersinterface als doeladres tijdens het instellen van de IPSec\GRE-verbinding.

Doorsturen via L3 configureren

Doorsturen met L3 maakt connectiviteit mogelijk tussen de fysieke infrastructuur in het datacenter en de gevirtualiseerde infrastructuur in de Hyper-V-netwerkvirtualisatiecloud.

Met L3 doorsturen kunnen virtuele machines van het tenantnetwerk verbinding maken met een fysiek netwerk via de Windows Server 2016 SDN-gateway, die al is geconfigureerd in een SDN-omgeving. In dit geval fungeert de SDN-gateway als een router tussen het gevirtualiseerde netwerk en het fysieke netwerk.

Lees voor meer informatie de volgende artikelen: Windows server gateway as a forwarding gateway (Windows Server-gateway als doorstuurgateway) en RAS gateway high availability (Hoge beschikbaarheid van de RAS-gateway).

Controleer het volgende voordat u L3 configureert:

- Controleer of u bent aangemeld als Administrator op de VMM-server.

- U moet een uniek logisch netwerk configureren voor de volgende hop, met een unieke VLAN-id, voor elk tenant-VM-netwerk waarvoor L3-doorsturen moet worden ingesteld. Er moet een 1:1-toewijzing zijn tussen een tenantnetwerk en het bijbehorende fysieke netwerk (met een unieke VLAN-id).

Gebruik de volgende stappen om het logische netwerk van de volgende hop te maken in SCVMM:

Selecteer logische netwerken in de VMM-console, klik met de rechtermuisknop en selecteer Logisch netwerk maken.

Kies op de pagina Instellingende optie Eén verbonden netwerk en schakel het selectievakje Een VM-netwerk met dezelfde naam maken in, zodat virtuele machines rechtstreeks toegang hebben tot dit logische netwerk en Beheerd door Microsoft Network Controller

Maak een IP-adresgroep voor dit nieuwe logische netwerk.

HET IP-adres van deze groep is vereist in het script voor het instellen van doorsturen via L3.

De volgende tabel bevat voorbeelden van dynamische en statische L3-verbindingen.

| Parameter | Details/voorbeeldwaarden |

|---|---|

| L3VPNConnectionName | Door de gebruiker gedefinieerde naam voor de netwerkverbinding met doorsturen via L3. Voorbeeld: Contoso_L3_GW |

| VmNetworkName | Naam van het virtuele tenantnetwerk dat bereikbaar is via een L3-netwerkverbinding. Dit netwerk moet bestaan wanneer het script wordt uitgevoerd. Voorbeeld: ContosoVMNetwork |

| NextHopVMNetworkName | Door de gebruiker gedefinieerde naam voor het VM-netwerk van de volgende hop, dat als vereiste is gemaakt. Dit vertegenwoordigt het fysieke netwerk dat wil communiceren met het tenant-VM-netwerk. Dit netwerk moet bestaan wanneer dit script wordt uitgevoerd. Voorbeeld: Contoso_L3_Network |

| LocalIPAddresses | IP-adressen die moeten worden geconfigureerd op de L3-netwerkinterface van de SDN-gateway. Dit IP-adres moet deel uitmaken van het logische netwerk van de volgende hop dat u hebt gemaakt. U moet ook het subnetmasker opgeven. Voorbeeld: 10.127.134.55/25 |

| PeerIPAddresses | IP-adres van de fysieke netwerkgateway, bereikbaar via logisch L3-netwerk. Dit IP-adres moet deel uitmaken van het logische netwerk van de volgende hop dat u in de vereisten hebt gemaakt. Dit IP-adres fungeert als de volgende hop zodra verkeer dat is bestemd voor het fysieke netwerk van het tenant-VM-netwerk de SDN-gateway bereikt. Voorbeeld: 10.127.134.65 |

| GatewaySubnet | Subnet dat moet worden gebruikt voor routering tussen de HNV-gateway en het virtuele tenantnetwerk. U kunt elk subnet gebruiken, zorg ervoor dat dit niet overlapt met het logische netwerk van de volgende hop. Voorbeeld:192.168.2.0/24 |

| RoutingSubnets | Statische routes die op de L3-interface van de HNV-gateway moeten staan. Deze routes zijn voor de subnetten van het fysieke netwerk, die bereikbaar moeten zijn vanaf het tenant-VM-netwerk via de L3-verbinding. |

| EnableBGP | Optie om BGP in te schakelen. Standaardinstelling: false. |

| TenantASNRoutingSubnets | ASN-nummer van de tenantgateway, alleen als BGP is ingeschakeld. |

Voer het volgende script uit om doorsturen via L3 in te stellen. Raadpleeg de bovenstaande tabel om te controleren wat elke scriptparameter identificeert.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

Doorsturen via L3 configureren

Doorsturen met L3 maakt connectiviteit mogelijk tussen de fysieke infrastructuur in het datacenter en de gevirtualiseerde infrastructuur in de Hyper-V-netwerkvirtualisatiecloud.

Met behulp van de L3-doorstuurverbinding kunnen virtuele machines van het tenantnetwerk verbinding maken met een fysiek netwerk via de sdn-gateway Windows Server 2016/2019, die al is geconfigureerd in een SDN-omgeving. In dit geval fungeert de SDN-gateway als een router tussen het gevirtualiseerde netwerk en het fysieke netwerk.

Met behulp van de L3-doorstuurverbinding kunnen virtuele machines van het tenantnetwerk verbinding maken met een fysiek netwerk via de SDN-gateway Windows Server 2016/2019/2022, die al is geconfigureerd in een SDN-omgeving. In dit geval fungeert de SDN-gateway als een router tussen het gevirtualiseerde netwerk en het fysieke netwerk.

Lees voor meer informatie de volgende artikelen: Windows server gateway as a forwarding gateway (Windows Server-gateway als doorstuurgateway) en RAS gateway high availability (Hoge beschikbaarheid van de RAS-gateway).

Zorg voor het volgende voordat u de L3-verbinding probeert te configureren:

- Controleer of u bent aangemeld als Administrator op de VMM-server.

- U moet een uniek logisch netwerk voor de volgende hop configureren, met een unieke VLAN-id, voor elk tenant-VM-netwerk waarvoor L3-doorsturen moet worden ingesteld. Er moet een 1:1-toewijzing zijn tussen een tenantnetwerk en het bijbehorende fysieke netwerk (met een unieke VLAN-id).

Gebruik de volgende stappen om het volgende logische netwerk in VMM te maken:

Selecteer logische netwerken in de VMM-console, klik met de rechtermuisknop en selecteer Logisch netwerk maken.

Kies op de pagina Instellingende optie Eén verbonden netwerk en selecteer Een VM-netwerk met dezelfde naam maken om virtuele machines rechtstreeks toegang te geven tot dit logische netwerk en Beheerd door Microsoft-netwerkcontroller.

Notitie

Van VMM 2019 UR1 wordt Eén verbonden netwerktype gewijzigd als Verbonden netwerk.

- Maak een IP-adresgroep voor dit nieuwe logische netwerk. HET IP-adres van deze groep is vereist voor het instellen van doorsturen via L3.

Gebruik de volgende stappen om doorsturen via L3 te configureren:

Notitie

U kunt de bandbreedte in de L3 VPN-verbinding niet beperken.

Selecteer in de VMM-console het virtuele tenantnetwerk dat u via de L3-gateway wilt verbinden met het fysieke netwerk.

Klik met de rechtermuisknop op het geselecteerde virtuele tenantnetwerk en selecteer Eigenschappen>Connectiviteit.

Selecteer Maak verbinding met een ander netwerk via een VPN-tunnel. Optioneel kunt u, als u BGP-peering in uw datacenter wilt inschakelen, Border Gateway Protocol (BGP) inschakelen selecteren.

Selecteer de netwerkcontrollerservice voor het gatewayapparaat.

Selecteer op de pagina VPN Connectionsde> optieAdd Layer 3 tunnel.

Geef een subnet op in de CIDR-notatienotatie voor Routeringssubnet. Dit subnet wordt gebruikt om pakketten het VM-netwerk uit te routeren. U hoeft dit subnet niet vooraf te configureren in uw datacenter.

Gebruik de volgende informatie en configureer de L3-verbinding:

| Parameter | Details |

|---|---|

| Name | Door de gebruiker gedefinieerde naam voor de netwerkverbinding met doorsturen via L3. |

| VM-netwerk (NextHop) | Door de gebruiker gedefinieerde naam voor het VM-netwerk van de volgende hop, dat als vereiste is gemaakt. Dit vertegenwoordigt het fysieke netwerk dat wil communiceren met het tenant-VM-netwerk. Wanneer u Bladeren selecteert, is alleen de One Connected VM Networks managed by Network service beschikbaar voor selectie. |

| IP-adres van peer | IP-adres van de fysieke netwerkgateway, bereikbaar via logisch L3-netwerk. Dit IP-adres moet deel uitmaken van het logische netwerk van de volgende hop dat u hebt gemaakt als vereiste. Dit IP-adres fungeert als de volgende hop, zodra het verkeer dat is bestemd voor het fysieke netwerk van het tenant-VM-netwerk de SDN-gateway bereikt. Dit moet een IPv4-adres zijn. Er kunnen meerdere peer-IP-adressen zijn. Deze moeten worden gescheiden door komma's. |

| Lokale IP-adressen | IP-adressen die moeten worden geconfigureerd op de L3-netwerkinterface van de SDN-gateway. Deze IP-adressen moeten deel uitmaken van het logische netwerk van de volgende hop dat u als vereiste hebt gemaakt. U moet ook het subnetmasker opgeven. Voorbeeld: 10.127.134.55/25. Dit moet een IPv4-adres zijn en moet de CIDR-notatie hebben. Peer-IP-adres en lokale IP-adressen moeten uit dezelfde groep komen. Deze IP-adressen moeten deel uitmaken van het subnet dat is gedefinieerd in de definitie van logisch netwerk van VM-netwerk. |

Als u statische routes gebruikt, typt u alle externe subnetten waarmee u verbinding wilt maken in Routes.

Notitie

U moet routes in uw fysieke netwerk configureren voor de subnetten van het virtuele tenantnetwerk, met de volgende hop als het IP-adres van de L3-interface op de SDN-gateway (lokaal IP-adres dat wordt gebruikt bij het maken van de L3-verbinding). Dit is om ervoor te zorgen dat het retourverkeer naar het virtuele tenantnetwerk correct wordt gerouteerd via de SDN-gateway.

Als u BGP gebruikt, moet u ervoor zorgen dat BGP-peering tot stand is gebracht tussen het IP-adres van de interne interface van de SDN-gateway, dat aanwezig is in een ander compartiment op de gateway-VM (niet het standaardvak) en het peerapparaat in het fysieke netwerk.

BGP werkt alleen als u de volgende stappen uitvoert:

Voeg BGP-peer toe voor de L3-verbinding. Voer uw ASN, peer-BGP-IP en de bijbehorende ASN in op de pagina Border Gateway Protocol .

Bepaal het interne adres van de SDN-gateway zoals beschreven in de volgende sectie.

Maak BGP-peer aan de externe zijde (fysieke netwerkgateway). Gebruik tijdens het maken van de BGP-peer het interne adres van de SDN-gateway (zoals bepaald in de vorige stap) als het IP-adres van de peer.

Configureer een route op het fysieke netwerk met de bestemming als het interne adres van de SDN-gateway en de volgende hop als het IP-adres van de L3-interface (lokale IP-adreswaarde die wordt gebruikt bij het maken van een L3-verbinding).

Notitie

Nadat u de L3-verbinding hebt geconfigureerd, moet u routes in uw fysieke netwerk configureren voor de subnetten van het virtuele tenantnetwerk, met de volgende hop als het IP-adres van de L3-interface op de SDN-gateway (parameter LocalIpAddresses in het script). Dit is om ervoor te zorgen dat het retourverkeer naar het virtuele tenantnetwerk correct wordt gerouteerd via de SDN-gateway.

U kunt ervoor kiezen om statische routes of dynamische routes (via BGP) te configureren met de L3-verbinding. Als u statische routes gebruikt, kunt u deze toevoegen met Behulp van Add-SCNetworkRoute , zoals beschreven in het onderstaande script.

Als u BGP met een L3-tunnelverbinding gebruikt, moet BGP-peering tot stand worden gebracht tussen het IP-adres van de interne interface van de SDN-gateway, dat aanwezig is in een ander compartiment op de gateway-VM (niet het standaardvak) en het peerapparaat in het fysieke netwerk.

BGP werkt alleen als u de volgende stappen gebruikt:

Voeg BGP-peer toe voor de L3-verbinding met behulp van de cmdlet Add-SCBGPPeer .

Voorbeeld: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Bepaal het interne adres van de SDN-gateway zoals beschreven in de volgende sectie.

Maak BGP-peer aan de externe zijde (fysieke netwerkgateway). Gebruik tijdens het maken van de BGP-peer het interne adres van de SDN-gateway (bepaald in stap 2 hierboven) als het IP-adres van de peer.

Configureer een route op het fysieke netwerk met de bestemming als het interne adres van de SDN-gateway en de volgende hop als het IP-adres van de L3-interface (parameter LocalIPAddresses in het script).

Het interne adres van de SDN-gateway bepalen

Gebruik de volgende procedure:

Voer de volgende PowerShell-cmdlets uit op een netwerkcontroller geïnstalleerde computer of een computer die is geconfigureerd als een netwerkcontrollerclient:

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

De resultaten van deze opdracht kunnen meerdere virtuele gateways weergeven, afhankelijk van hoeveel tenants gatewayverbindingen zijn geconfigureerd. Elke virtuele gateway kan meerdere verbindingen hebben (IPSec, GRE, L3).

Zoals u het IP-adres van de L3-interface (LocalIPAddresses) van de verbinding al kent, kunt u de juiste verbinding identificeren op basis van dat IP-adres. Nadat u de juiste netwerkverbinding hebt, voert u de volgende opdracht uit (op de bijbehorende virtuele gateway) om het IP-adres van de BGP-router van de virtuele gateway op te halen.

$gateway.Properties.BgpRouters.Properties.RouterIp

Het resultaat van deze opdracht geeft het IP-adres dat u moet configureren op de externe router als het peer-IP-adres.

De verkeersselector instellen vanuit VMM PowerShell

Gebruik de volgende procedure:

Notitie

Waarden die worden gebruikt, zijn alleen voorbeelden.

Maak de verkeersselector met behulp van de volgende parameters.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Configureer de bovenstaande verkeersselector met behulp van de -LocalTrafficSelectors-parameter van Add-SCVPNConnection of Set-SCVPNConnection.