Implementatieopties overwegen

Als u de proof-of-concept-omgeving wilt implementeren, moet u eerst de mogelijkheden en implementatieoverwegingen van Microsoft Sentinel begrijpen.

Microsoft Sentinel gebruiken om gegevens op te halen en incidenten te bewaken

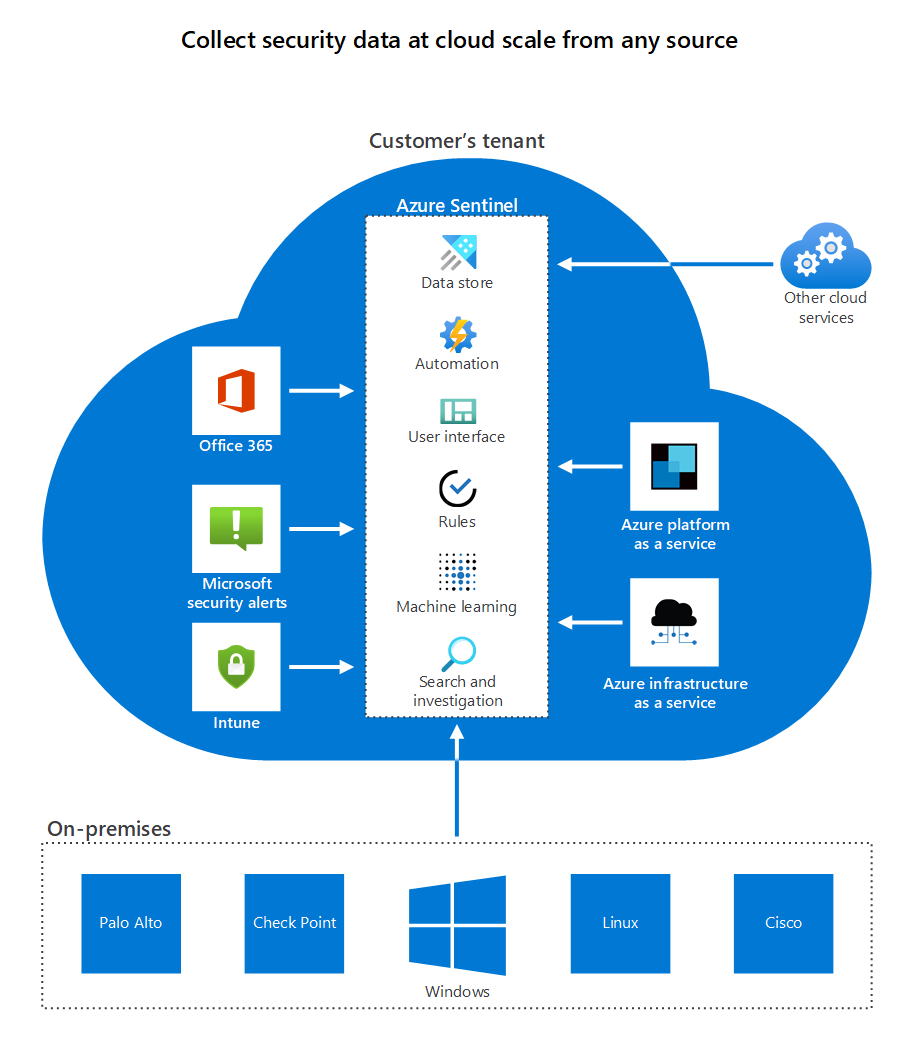

Microsoft Sentinel detecteert gegevensincidenten uit verbonden bronnen en waarschuwt u wanneer er actie nodig is. U kunt Microsoft Sentinel-overzichten, dashboards en aangepaste query's gebruiken om inzicht te krijgen in onbewerkte gegevens en mogelijk schadelijke gebeurtenissen.

Implementeer connectors van Microsoft Sentinel naar services om gegevens op te halen uit verschillende gegevensbronnen die het beheer van de organisatie wil bewaken. Nadat Microsoft Sentinel de logboekgegevens van de services heeft opgehaald, wordt correlatie tussen gegevensbronnen uitgevoerd. U kunt deze gegevens beheren met behulp van de Azure Monitor Log Analytics-werkruimte.

Microsoft Sentinel maakt gebruik van machine learning en AI om het volgende uit te voeren:

- Detectie van bedreigingen

- Detectie van waarschuwingen

- Snelle reacties op een incident

Microsoft Sentinel onboarden

Als u Microsoft Sentinel wilt onboarden, moet u deze inschakelen en vervolgens uw gegevensbronnen verbinden.

Microsoft Sentinel wordt geleverd met oplossingen en zelfstandige inhoud met out-of-the-box-gegevensconnectors voor Microsoft en producten. Er zijn connectors voor:

- Microsoft Defender for Cloud

- Microsoft 365-bronnen, waaronder Office 365

- Microsoft Entra ID

- Microsoft Defender for Cloud Apps

- Partneroplossingen

- Amazon Web Services

Daarnaast zijn er out-of-the-box-connectors voor het bredere beveiligingsecosysteem voor niet-Microsoft-oplossingen. U kunt ook Common Event Format (CEF), Syslog of een REST API gebruiken om uw gegevensbronnen te verbinden met Microsoft Sentinel. In de volgende afbeelding ziet u deze connectiviteitsmogelijkheden.

Belangrijke factoren voor de implementatie van Microsoft Sentinel

De hoofdsysteemtechnicus van de organisatie heeft onderzoek verricht en heeft de volgende belangrijke punten vastgesteld:

- Microsoft Sentinel heeft toegang nodig tot een Log Analytics-werkruimte. Het proces is het maken van een Log Analytics-werkruimte en het inschakelen van Microsoft Sentinel boven op die werkruimte.

- Microsoft Sentinel is een betaalde service.

- Gegevensretentie voor een aangepaste werkruimte is gebaseerd op de prijscategorie van de werkruimte. Als de Log Analytics-werkruimte wordt gebruikt met Microsoft Sentinel, zijn de eerste 90 dagen retentie gratis.

- Om Microsoft Sentinel in te schakelen, hebt u inzendersmachtigingen nodig voor het abonnement waarin de Microsoft Sentinel-werkruimte zich bevindt.

- Als u out-of-the-box-oplossing en zelfstandige inhoud wilt installeren en beheren, zoals gegevensconnectors, analyseregels en meer, hebt u de machtigingen sjabloonspecificatiebijdrager nodig voor de resourcegroep waartoe de werkruimte behoort.

- Als u Microsoft Sentinel wilt gebruiken, hebt u inzender- of lezermachtigingen nodig voor de resourcegroep waartoe de werkruimte behoort.

Microsoft Sentinel wordt uitgevoerd op werkruimten in de meeste regio's waar Log Analytics algemeen beschikbaar is. Het kan enige tijd duren voordat de Microsoft Sentinel-service is geïmplementeerd in regio's waarin Log Analytics nieuw beschikbaar is. Bepaalde gegevens die door Microsoft Sentinel worden gegenereerd, kunnen klantgegevens bevatten die afkomstig zijn uit deze werkruimten. Denk hierbij bijvoorbeeld aan incidenten, bladwijzers en waarschuwingsregels. Deze gegevens worden in Europa opgeslagen voor Europese werkruimten, in Australië voor Australische werkruimten of in US - oost voor werkruimten in andere regio’s.

Microsoft Sentinel implementeren

Volg deze stappen om Microsoft Sentinel in te schakelen:

Meld u aan bij de Azure-portal.

Selecteer het abonnement waarin Microsoft Sentinel moet worden gemaakt. Dit account moet beschikken over het volgende:

Inzendermachtigingen voor het abonnement waarin de Microsoft Sentinel-werkruimte wordt gemaakt.

Inzender- of lezermachtigingen voor de resourcegroep waartoe de Microsoft Sentinel-werkruimte behoort.

Zoek en selecteer Microsoft Sentinel en selecteer vervolgens Toevoegen. Het bericht Geen Microsoft Sentinel-werkruimte om het deelvenster weer te geven wordt weergegeven.

Selecteer Microsoft Sentinel maken. De pagina Microsoft Sentinel toevoegen aan een werkruimte wordt weergegeven.

Selecteer Een nieuwe werkruimte maken. Het deelvenster Log Analytics-werkruimte maken wordt weergegeven.

Gebruik op het tabblad Basisbeginselen de vervolgkeuzelijsten om de volgende waarden te selecteren:

Instelling Weergegeven als Projectgegevens Abonnement Het abonnement met Sentinel als betaalde service Resourcegroep De resourcegroep met inzender- of lezermachtigingen Exemplaardetails Naam Een unieke naam die u wilt gebruiken voor de Log Analytics-werkruimte Regio Selecteer in de vervolgkeuzelijst de geografische locatie die van toepassing is op het Sentinel-serviceabonnement Selecteer Volgende: Prijscategorie

Selecteer de prijscategorie.

Selecteer Beoordelen en maken, wacht tot Azure de instellingen voor uw Log Analytics-werkruimte valideert en selecteer vervolgens Maken.

Het kan enige tijd duren voordat uw werkruimte is gemaakt. Wanneer de werkruimte is geïmplementeerd in uw resourcegroep, ontvangt u een melding en wordt de naam van uw werkruimte weergegeven in de lijst Met werkruimten. Selecteer het meldingspictogram in de rechterbovenhoek van de Azure-werkbalk en selecteer vervolgens Vastmaken aan dashboard.

Selecteer in het deelvenster Vastmaken aan dashboard de optie Nieuwe maken, geef een naam op voor uw dashboard en selecteer vervolgens Toevoegen onderaan het deelvenster. Het Microsoft Sentinel-dashboard voor uw werkruimte wordt weergegeven.

Selecteer Overzicht in het linkermenu.

Gegevensfeeds bewaken

De hoofdsysteemtechnicus van de organisatie heeft ontdekt dat u, nadat u beveiligingsbronnen hebt verbonden, gegevensfeeds kunt bewaken.

Laten we eens kijken naar de basisstructuur van deze Sentinel-werkruimte. Sentinel is een cloudeigen SIEM-engine (Security Information And Event Management) met vooraf gedefinieerde grafieken, grafieken en automatiseringsprogramma's. De indeling biedt een bovenste rij met een overzicht van bewaakte gebeurtenissen, waarschuwingen en incidenten en een vervolgkeuzelijst om het rapportagebereik dynamisch te wijzigen. Hieronder ziet u drie panelen met vooraf gedefinieerde grafische grafieken voor gebeurtenissen en incidenten. Het linkermenu, zoals beschreven in de onderstaande tabel, bevat een uitgebreid assortiment ingebouwde hulpprogramma's voor het aanpassen en configureren van gegevensverbindingen.

| Menu-item | Beschrijving |

|---|---|

| Algemeen | |

| Overzicht | De samengestelde grafische weergave van gebeurtenissen en incidenten die u hebt geconfigureerd. |

| Logboeken | Vooraf gedefinieerde query's die u kunt uitvoeren voor alle aspecten van uw Azure-werkruimte, van toepassingen tot virtuele machines tot virtuele netwerken. |

| Nieuws en richtlijnen | Wat is er nieuw, handleiding aan de slag en informatie over gratis proefversies. |

| Zoeken | Zoek naar gebeurtenissen in al uw logboeken. Filter gebeurtenissen die overeenkomen met uw criteria. |

| Beveiligingsbeheer | |

| Incidenten | Praktische toegang om alle of een geselecteerde groep waarschuwingen en incidenten weer te geven die u hebt geconfigureerd. |

| Werkmappen | Bewaak gegevens met behulp van Microsoft Sentinel-werkmappen. |

| Zoeken | Gebruik de krachtige opsporingsfuncties voor zoeken en query's die zijn gebaseerd op het MITRE ATT&CK-framework. Gebruik deze hulpprogramma's om beveiligingsrisico's proactief te zoeken in de gegevensbronnen van uw organisatie. |

| Notebooks | Selecteer uit tientallen door de community geleverde zelfstudies en sjablonen in alle categorieën SIEM en maak uw eigen bibliotheek. |

| Gedrag van entiteit | Gebeurtenissen weergeven op basis van account, host of IP-adres |

| Informatie over bedreigingen | Gebruik de hulpprogramma's voor grondig onderzoek om inzicht te krijgen in het bereik en om de hoofdoorzaak van potentiële beveiligingsrisico's te vinden. |

| MITRE ATT&CK | Visualiseer de aard en dekking van de beveiligingsstatus van uw organisatie op basis van de openbaar toegankelijke knowledge base van tactieken en technieken die vaak door aanvallers worden gebruikt. |

| Inhoudsbeheer | |

| Inhoudshub | Out-of-the-box-oplossingen en zelfstandige inhoud installeren en beheren. |

| Opslagplaatsen | Aangepaste inhoud voor Microsoft Sentinel implementeren en beheren als code. |

| Community | Ontvang communitynieuws en koppelingen naar de Microsoft Sentinel-blog en -forums. |

| Configuratie | |

| Gegevensconnectors | Stel verbindingen met uw beveiligingsbronnen in met behulp van een groot aantal apparaten en platforms. Selecteer bijvoorbeeld Azure-activiteit om in realtime het Azure-activiteitenlogboek weer te geven. |

| Analyses | Microsoft Sentinel maakt gebruik van analyses om waarschuwingen te correleren met incidenten. Met Analytics kunt u de ruis verminderen en het aantal waarschuwingen beperken dat u wilt controleren en onderzoeken. |

| Watchlist | Maak aangepaste volglijsten om waarschuwingen te filteren of onderdrukken om gerichte incidentrapportage in Sentinel te bieden. |

| Automatisering | Automatiseer veelvoorkomende taken en vereenvoudig de beveiligingsindeling met playbooks die te gebruiken zijn met Azure-services. Deze kunnen samenwerken met bestaande hulpprogramma's. |

| Instellingen | Zoek prijsgegevens, functie-instellingen en werkruimte-instellingen. |

In de volgende schermopname ziet u het deelvenster Microsoft Sentinel - Overzicht . Microsoft Sentinel kan realtime grafieken en grafieken weergeven om u inzicht te geven in gebeurtenissen, waarschuwingen en incidenten voor beveiligingsbewerkingen.