Verbinding maken met gegevensbronnen

Nadat u Microsoft Sentinel hebt ingeschakeld, is de volgende stap het verbinden met de services die u wilt gebruiken.

Service-naar-service-gegevensconnectors

Er zijn meer dan 200 out-of-the-box-gegevensconnectors ter ondersteuning van algemene gegevensbronintegraties. Deze connectors worden geclassificeerd als service-to-service- omdat een communicatieservicelaag is ingebouwd in deze toepassingen. Met de communicatieservicelaag kan de connectorservice in Microsoft Sentinel communiceren met de communicatieservice van de gekozen toepassing.

Systeemeigen service-naar-service-connectors

Microsoft Sentinel werkt systeemeigen samen met veel Azure- en niet-Azure-services en -producten, zoals de volgende:

- Azure-activiteit

- Microsoft Entra-id (auditlogboeken en aanmeldingslogboeken)

- Microsoft Defender for Cloud

- Microsoft Entra ID-beveiliging

- Amazon Web Services CloudTrail

- Microsoft Defender for Cloud Apps

- Windows DNS

- Office 365

- Microsoft Defender XDR

- Azure Web Application Firewall

- Windows Defender Firewall

- Windows-beveiligingsgebeurtenissen

Omdat deze oplossingen de Basis van Azure gebruiken voor out-of-the-box-interoperabiliteit, kunt u Microsoft Sentinel met slechts een paar stappen verbinden.

Verbindingen met externe oplossingen via API's

Sommige gegevensbronnen worden verbonden met behulp van API's die door de verbonden gegevensbron worden geleverd. De meeste beveiligingstechnologieën bieden een set API's waarmee gebeurtenislogboeken kunnen worden opgehaald. Deze API's maken bijvoorbeeld verbinding met Microsoft Sentinel, verzamelen specifieke gegevenstypen en slaan de gegevens op in de geselecteerde Azure Monitor Log Analytics-werkruimte:

- F5 BIG-IP

- Forcepoint DLP

- Perimeter 81-activiteitenlogboeken

- Symantec ICDx

- Zimperium Mobile Threat Defense

Verbinding maken naar Microsoft Entra-id

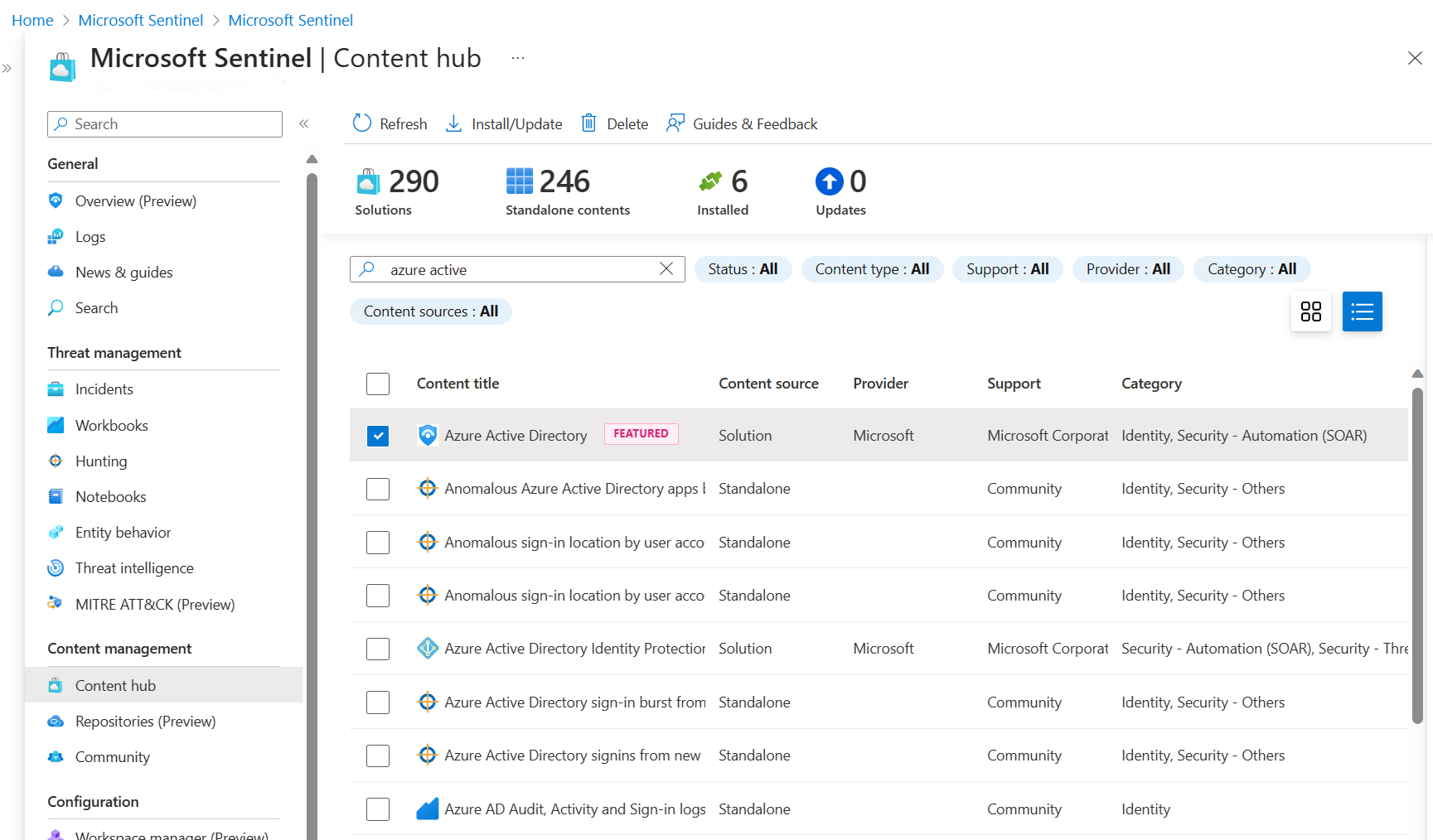

De meest directe manier om gegevens te verzamelen is door de gegevensconnectors te gebruiken die beschikbaar zijn als onderdeel van een oplossing of als zelfstandige inhoud van de inhoudshub in Microsoft Sentinel.

In dit voorbeeld maken we verbinding met Microsoft Entra-id vanuit Microsoft Sentinel:

Zoek en selecteer Microsoft Sentinel in Azure Portal.

Selecteer in Microsoft Sentinel onder de sectie Inhoudsbeheer de optie Inhoudshub.

Zoek en selecteer de oplossing voor Microsoft Entra ID.

Selecteer

Installeren/bijwerken op de bovenste werkbalk.

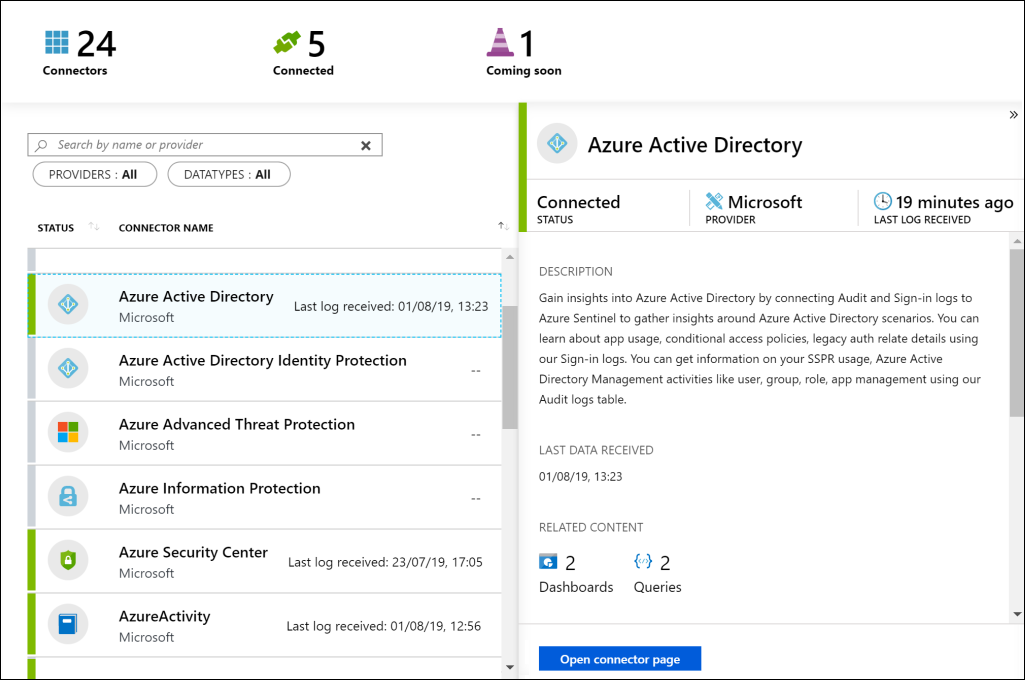

Installeren/bijwerken op de bovenste werkbalk.Selecteer in het menu aan de linkerkant, onder de sectie Configuratie, Gegevens Verbinding maken ors. Op deze pagina worden alle geïnstalleerde gegevensconnectors en hun status weergegeven.

Selecteer op de pagina Data Verbinding maken ors de tegel Microsoft Entra ID. De microsoft Sentinel Microsoft Entra ID-connectorpagina wordt geopend.

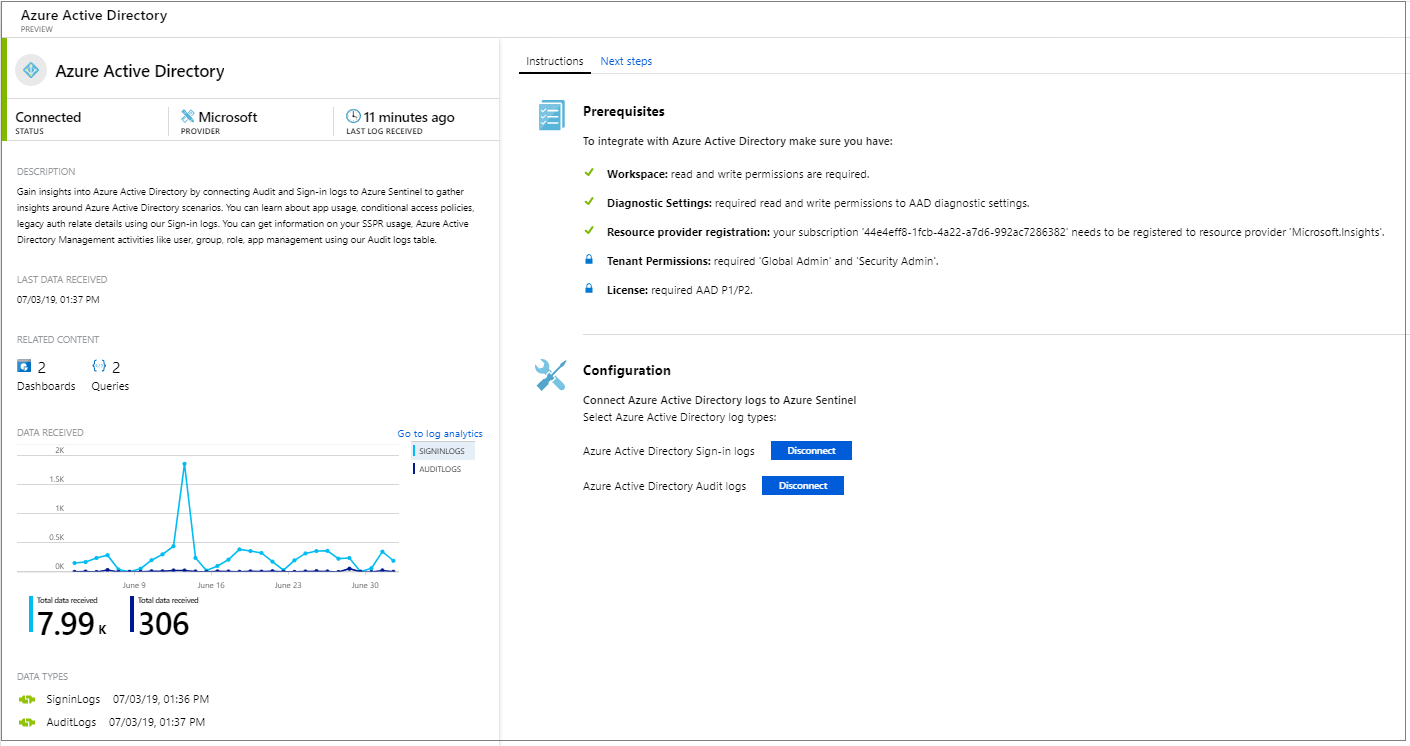

Lees de vereisten en zorg ervoor dat u hieraan voldoet. Volg vervolgens de instructies om verbinding te maken met de gegevensbron.

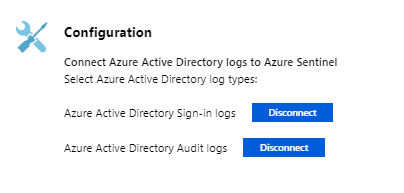

Selecteer zowel Microsoft Entra-aanmeldingslogboeken als Microsoft Entra-auditlogboeken.

De verbinding met uw gegevensbron valideren

Nadat u uw gegevensbronnen hebt verbonden met Microsoft Sentinel, krijgt u gegevensvisualisaties en -analyse, zodat u kunt weten wat er gebeurt in al uw verbonden gegevensbronnen.

Ga naar Azure Portal om te controleren of uw connectors werken. Selecteer Microsoft Sentinel in Azure Portal en selecteer vervolgens de werkruimte die u hebt gebruikt toen u Microsoft Sentinel hebt ingeschakeld.

De hoofdtekst van de overzichtspagina biedt inzicht in de beveiligingsstatus van uw werkruimte. In de volgende schermopname wordt de sectie met gebeurtenissen en waarschuwingen in de loop van de tijd weergegeven.

In de sectie met gebeurtenissen en waarschuwingen in de loop van de tijd wordt het aantal gebeurtenissen weergegeven en hoeveel waarschuwingen er zijn gemaakt op basis van deze gebeurtenissen. Als er gebeurtenissen worden geregistreerd, weet u dat uw connectors werken.

Afhankelijk van de service waarmee de beheerder van de organisatie in eerste instantie verbinding heeft gemaakt, kan er een vertraging optreden voordat bepaalde waarschuwingen worden weergegeven. Informatieve waarschuwingen worden als eerste weergegeven.

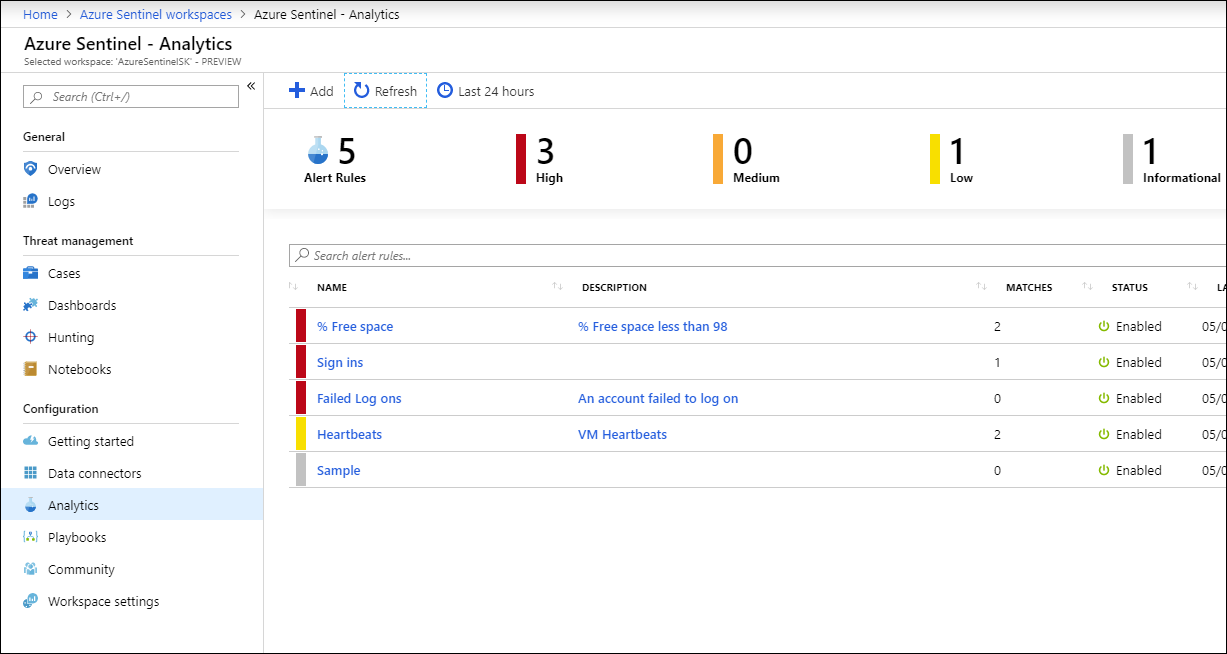

Regelsjablonen voor de detectie van bedreigingen

Nadat u uw gegevensbronnen hebt verbonden met Microsoft Sentinel, wilt u een melding ontvangen wanneer er iets verdachts gebeurt. Hiervoor biedt Microsoft Sentinel regelsjablonen voor bedreigingsdetectie die u als zodanig kunt gebruiken of aanpassen. Deze sjablonen zijn ontworpen door beveiligingsexperts en analisten van Microsoft. Ze zijn gebaseerd op bekende bedreigingen, veelvoorkomende aanvalsvectoren en verdachte escalatieketens.

Met regels die op basis van deze sjablonen worden gemaakt, wordt uw omgeving automatisch doorzocht op alle activiteiten die er verdacht uitzien. U kunt veel van de sjablonen aanpassen om te zoeken naar activiteiten of ze filteren op basis van uw behoeften.

Microsoft Sentinel maakt gebruik van een fusietechnologie om de waarschuwingen te correleren die deze regels genereren in incidenten. Incidenten zijn groepen gerelateerde waarschuwingen die samen een incident vormen waarvoor een actie kan worden uitgevoerd en die u in uw omgeving toewijst en onderzoekt. U kunt de logboeken bekijken op de ingebouwde dashboards en query's bouwen in Log Analytics om de gegevens te onderzoeken.

Out-of-the-box-werkmappen

Microsoft Sentinel biedt werkmappen die analyses bieden voor uw logboeken en query's. Ze gebruiken de hulpprogramma's die al beschikbaar zijn in Azure, naast de ingebouwde tabellen en grafieken. U kunt out-of-the-box-werkmappen gebruiken, een bestaande werkmap aanpassen of een nieuwe werkmap helemaal zelf maken.

De out-of-the-box-werkmappen bieden geïntegreerde gegevens uit uw verbonden gegevensbronnen. Hiermee kunt u de gebeurtenissen onderzoeken die door deze services worden gegenereerd. De werkmappen omvatten Microsoft Entra-id, Azure-activiteitengebeurtenissen en on-premises gebeurtenissen. Deze on-premises gebeurtenissen kunnen gegevens bevatten van Windows-gebeurtenissen van servers of van Microsoft-waarschuwingen.

Gebeurtenissen kunnen ook worden verzameld vanuit services die niet van Microsoft zijn. Deze gebeurtenissen zijn onder andere verkeerslogboeken van de firewall, Office 365 en protocollen die niet zijn beveiligd en die zijn gebaseerd op Windows-gebeurtenissen.