Problemen met virtual WAN in Microsoft Azure oplossen

Er zijn twee typen virtuele WAN's van Azure:

Basic: alleen site-naar-site-VPN.

Standard: kan ExpressRoute, Gebruikers-VPN (P25), VPN (site-naar-site), inter-hub en VNet naar VNet-doorvoer, Azure Firewall en NVA in een virtueel WAN omvatten.

Notitie

U kunt upgraden van Basic naar Standard, maar niet andersom.

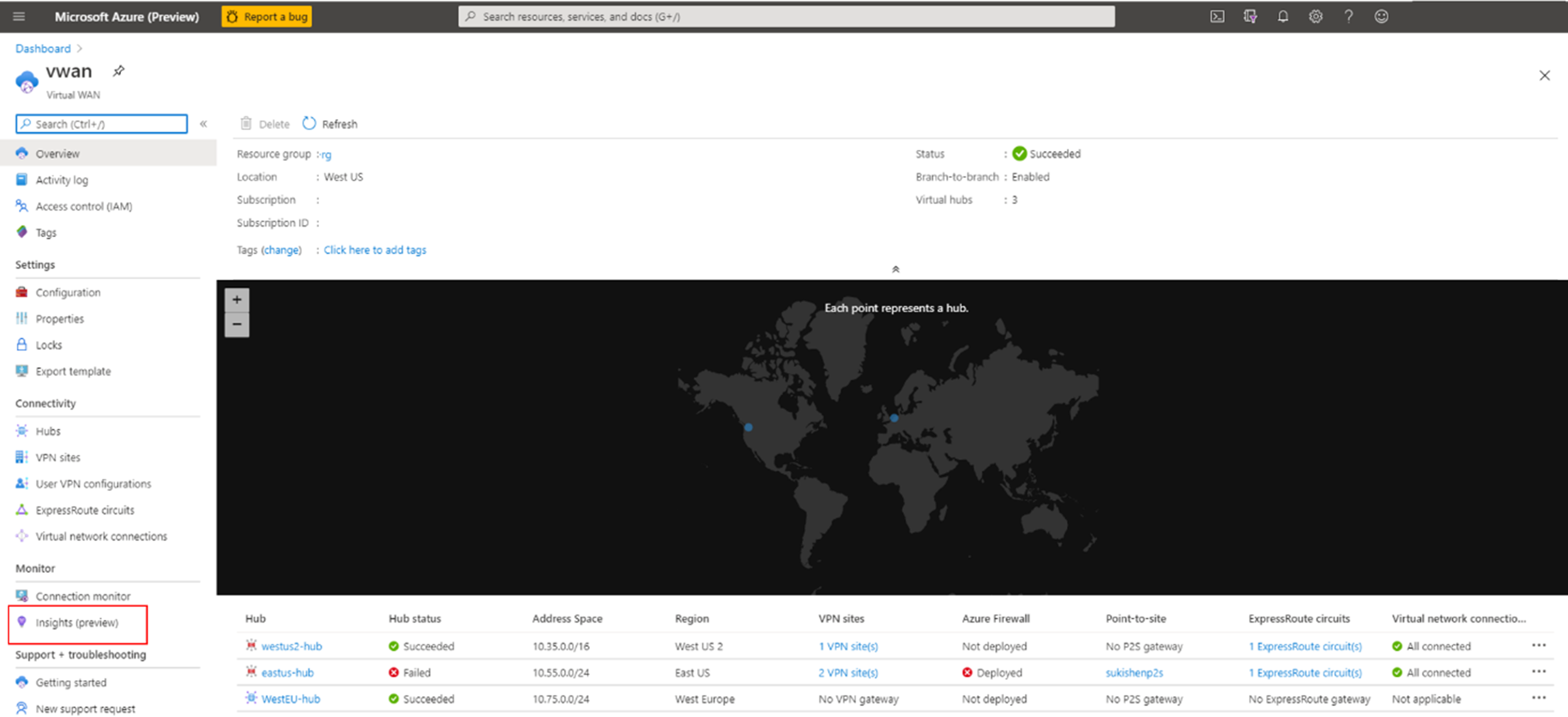

Virtuele WAN's bewaken

Als u de status van een virtueel WAN wilt weergeven, gebruikt u Azure Monitor Insights voor Azure Virtual WAN. Hiermee wordt de status weergegeven van de onderdelen van uw virtuele WAN, inclusief voor elke hub, VPN-sites, firewalls, verbindingen en NVA's van derden. U kunt de algehele status van het virtuele WAN zien en naar specifieke resources navigeren.

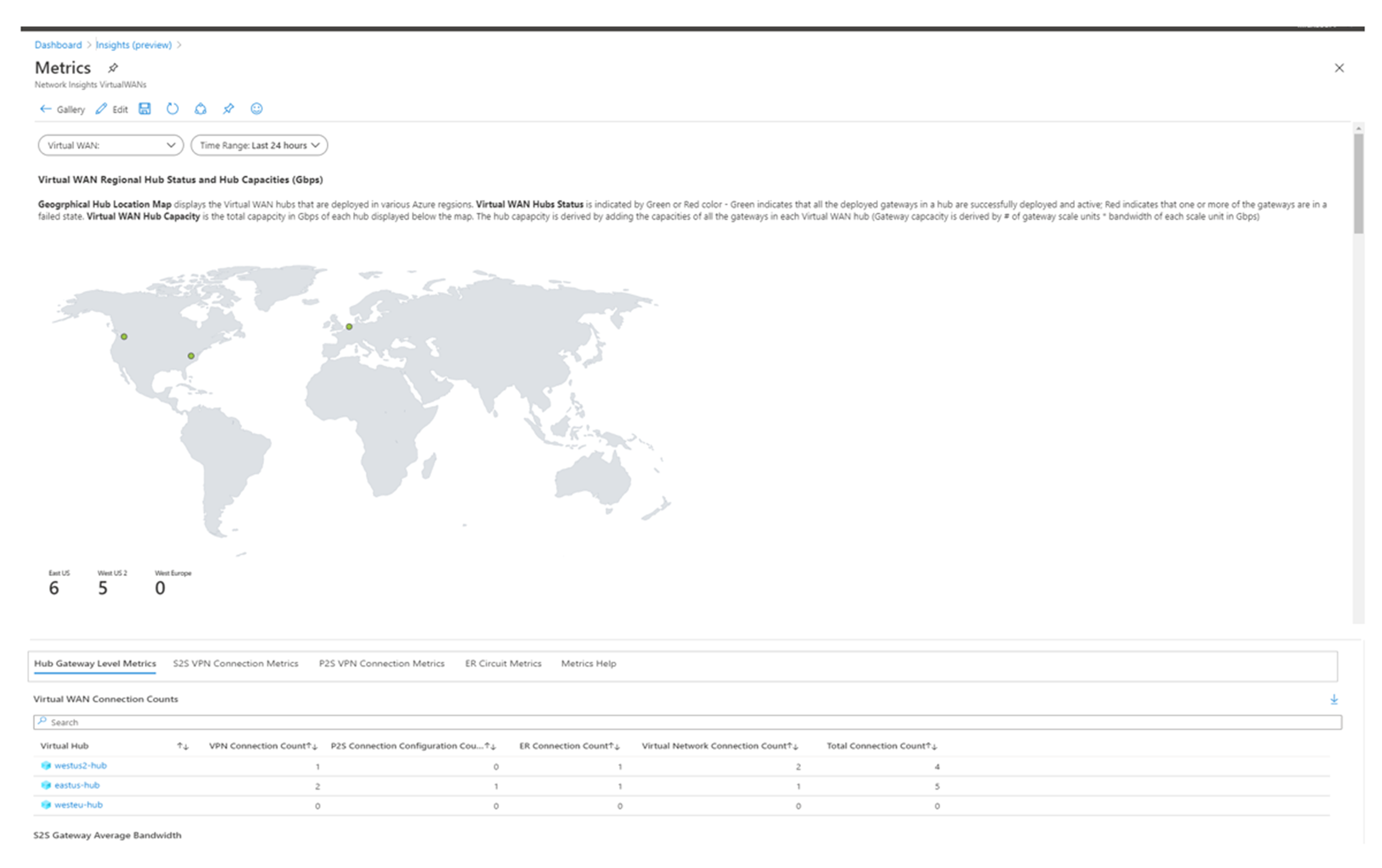

Metrische gegevens op resourceniveau worden weergegeven in een werkmap met metrische gegevens van virtual WAN. Hiermee worden metrische gegevens voor verschillende niveaus weergegeven:

Virtuele WAN

Hub

Gateway

Connection

Toegang krijgen tot Azure Monitor Insights voor Azure Virtual WAN:

Selecteer Virtual WAN in de Azure-portal.

Selecteer Inzichten (preview)onder Bewaking. De weergave Inzichten wordt weergegeven.

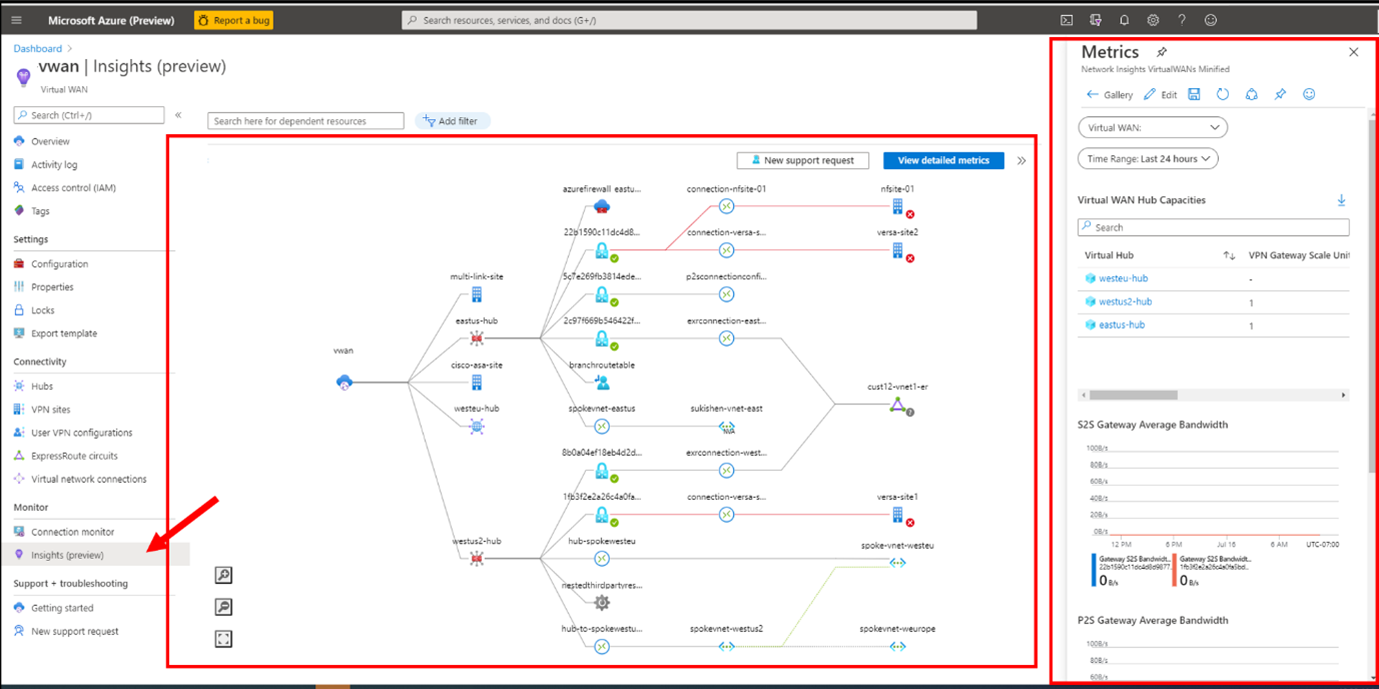

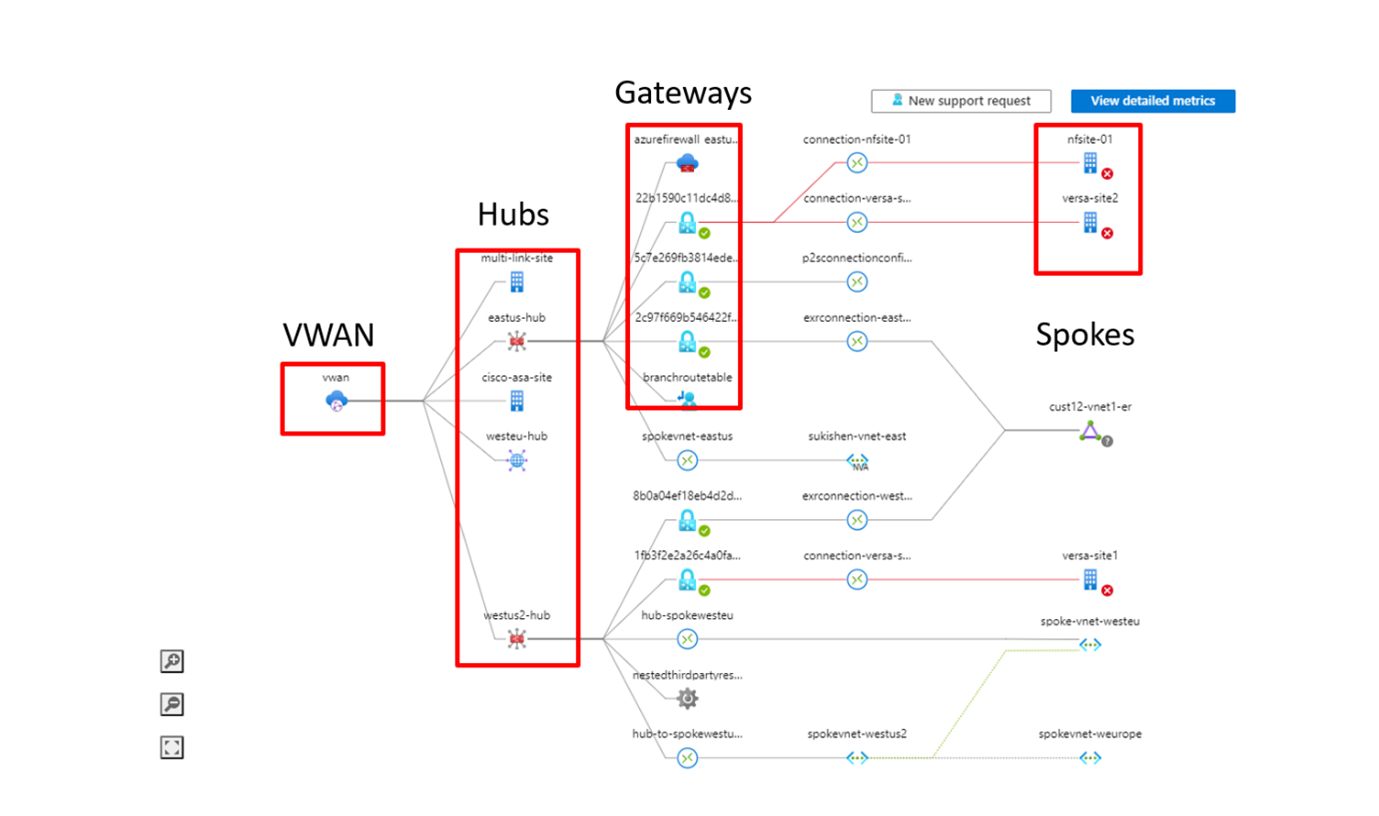

In de weergave Inzichten worden de virtuele WAN-resources weergegeven met gekleurde symbolen om hun status aan te geven. Wanneer u een resource selecteert, wordt de weergave Inzichten weergegeven.

De inzichtenweergave is diagrammatisch, waarbij elke kleur van de resourcestatus is gecodeerd. Metrische gegevens worden weergegeven in een miniwerkmap aan de rechterkant.

In de afhankelijkheidskaart wordt het volgende weergegeven:

Resources in een verbonden grafiek met gekleurde statussymbolen.

Indirect verbonden virtuele netwerken die zijn gekoppeld aan virtuele WAN-spoke-netwerken.

U kunt:

Beweeg de muisaanwijzer over elke resource om configuratie-instellingen weer te geven.

Klik met de rechtermuisknop om toegang te krijgen tot de azure-portalpagina voor die resource.

Selecteer Gedetailleerde metrische gegevens weergeven om informatie weer te geven over de capaciteit, prestaties en het gebruik van uw virtuele WAN-resources op virtueel WAN-niveau, hubniveau en voor afzonderlijke verbindingen.

Bepalen of sites correct zijn geconfigureerd

Verbinding maken iviteit tussen VNets in een virtueel WAN wordt beheerd met een virtuele hub via een virtuele netwerkverbinding. Transitconnectiviteit tussen de VNets in Standard Virtual WAN wordt mogelijk gemaakt door de aanwezigheid van een router in elke virtuele hub. Deze router wordt geïnstantieerd wanneer de virtuele hub voor het eerst wordt gemaakt.

Geef de routeringsstatus weer door naar de pagina Virtuele hub in Azure Portal te gaan. De router kan een van de vier statussen hebben:

Ingericht: geeft aan dat de virtuele hub is geïnstantieerd.

Inrichten: geeft aan dat de virtuele hub bezig is met het inrichten.

Geen : geeft aan dat de virtuele hub de router niet kon maken. Dit kan gebeuren als het virtuele WAN van het type Basic is of als de virtuele hub is geïmplementeerd voordat de service beschikbaar werd gesteld.

Mislukt : geeft aan dat er een fout is opgetreden tijdens het instantiëring. Als u de router opnieuw wilt instellen, gaat u naar de pagina Overzicht van de virtuele hub en selecteert u de optie Router opnieuw instellen. Opnieuw instellen is een manier om mislukte resources, zoals routetabellen, de hubrouter of de virtuele hubresource, weer terug te brengen naar de inrichtingsstatus.

Elke virtuele hubrouter ondersteunt een geaggregeerde doorvoer tot 50 Gbps.

Verbinding maken iviteit tussen de virtuele netwerkverbindingen wordt uitgegaan van een maximum van 2000 VM-workload voor alle VNets die zijn verbonden met één virtuele hub. Deze limiet kan echter worden verhoogd tegen extra kosten.

Problemen met transitroutering oplossen

Verbinding maken iviteit tussen VNets in een virtueel WAN is via een virtuele hub, die de virtuele netwerken verbindt. In een Standard Virtual WAN heeft elke virtuele hub een router die wordt geïnstantieerd wanneer de virtuele hub wordt gemaakt.

Deze router kan een van de vier statussen hebben:

Ingericht.

Provisioning.

Mislukt: de router is mislukt tijdens het instantiëring. Gebruik de optie Router opnieuw instellen op de overzichtspagina van de virtuele hub in Azure Portal.

Geen: de router is niet ingericht, bijvoorbeeld als het virtuele WAN van het type Basic is of als de virtuele hub is geïmplementeerd voordat de service beschikbaar was.

U kunt de routeringsstatus bekijken, op de pagina Virtuele hub, in Azure Portal.

Elke virtuele hubrouter ondersteunt een geaggregeerde doorvoer tot 50 Gbps.

Problemen met beveiligde virtuele hubs oplossen

Een beveiligde virtuele hub verschilt van een virtuele hub omdat er beveiligings- en routeringsbeleid is geconfigureerd door Azure Firewall Manager. Beveiligde virtuele hubs worden gebruikt voor het maken van hub-and-spoke- en transitieve architecturen met ingebouwde beveiliging.

U gebruikt een beveiligde virtuele hub om geautomatiseerde routering te bieden voor het filteren van verkeer tussen:

Virtuele netwerken (V2V).

Virtuele netwerken en filialen (B2V).

Verkeer naar internet (B2I/V2I).

U hoeft door de gebruiker gedefinieerde routes (UDR's) niet te configureren om verkeer via uw firewall te routeren.

Beveiligde virtuele hubs kunnen worden gemaakt als beveiligde virtuele hubs of worden geconverteerd vanuit een bestaande virtuele hub.

Wanneer u problemen met beveiligde virtuele hubs oplost, moet u rekening houden met de volgende beperkingen:

Een beveiligde hub biedt geen ondersteuning voor B2B-filtering (branch-to-branch) en filteren op meerdere hubs.

U kunt niet meer dan één beveiligde hub per Azure-regio configureren.

Lokaal beleid moet worden gemaakt in dezelfde regio als het basisbeleid. Een beleid dat in de ene regio is gemaakt, kan echter worden toegepast op een beveiligde hub in een andere regio.

Communicatiefiltering tussen beveiligde virtuele hubs wordt niet ondersteund. Hub-naar-hub-communicatie werkt echter nog steeds als filteren van privéverkeer via Azure Firewall niet is ingeschakeld.

Beveiligde virtuele hubs die hetzelfde virtuele WAN delen, moeten zich in dezelfde resourcegroep bevinden.

De firewall van de beveiligde hub krijgt de status Mislukt als u meerdere openbare IP-adressen toevoegt.

DDoS Protection wordt niet ondersteund met beveiligde virtuele hubs.

Activiteitenlogboeken worden niet volledig ondersteund.