Verificatie en identiteiten beschrijven

Zowel on-premises SQL Server-installaties als SQL Server-installaties binnen Azure Virtual Machines ondersteunen twee verificatiemodi: SQL Server-verificatie en Windows-verificatie. Wanneer u SQL Server-verificatie gebruikt, worden sql Server-specifieke aanmeldingsnaam en wachtwoordgegevens opgeslagen in SQL Server, in de hoofddatabase of in het geval van ingesloten gebruikers, in de gebruikersdatabase. Met Behulp van Windows-verificatie kunnen gebruikers verbinding maken met de SQL Server met hetzelfde Active Directory-account dat ze gebruiken om zich aan te melden bij hun computer (evenals toegang tot bestandsshares en toepassingen).

Active Directory-verificatie wordt beschouwd als veiliger omdat MET SQL Server-verificatie aanmeldingsgegevens in tekst zonder opmaak kunnen worden weergegeven terwijl ze via het netwerk worden doorgegeven. Daarnaast maakt Active Directory-verificatie het eenvoudiger om de omzet van gebruikers te beheren. Als een gebruiker het bedrijf verlaat en u Windows-verificatie gebruikt, hoeft de beheerder slechts één Windows-account van die gebruiker te vergrendelen in plaats van elk exemplaar van een SQL-aanmelding te identificeren.

Azure SQL Database ondersteunt op dezelfde manier twee verschillende verificatiemodi, SQL Server-verificatie en Microsoft Entra-verificatie. SQL Server-verificatie is dezelfde verificatiemethode die is ondersteund in SQL Server sinds deze voor het eerst is geïntroduceerd, waarbij gebruikersreferenties worden opgeslagen in de hoofddatabase of de gebruikersdatabase. Met verificatie via Microsoft Entra-id kan de gebruiker dezelfde gebruikersnaam en hetzelfde wachtwoord invoeren, die wordt gebruikt voor toegang tot andere resources, zoals Azure Portal of Microsoft 365.

Zoals hierboven vermeld, kan de Microsoft Entra-id worden geconfigureerd voor synchronisatie met de on-premises Active Directory. Met deze optie kunnen gebruikers dezelfde gebruikersnamen en wachtwoorden hebben voor toegang tot on-premises resources als Azure-resources. Microsoft Entra ID voegt extra beveiligingsmaatregelen toe door de beheerder in staat te stellen om meervoudige verificatie (MFA) eenvoudig te configureren.

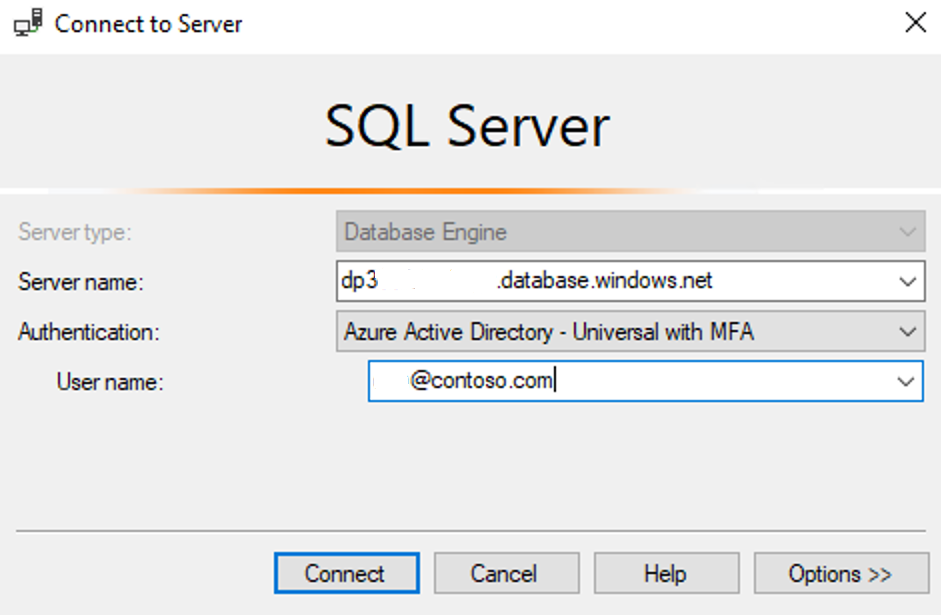

Als MFA is ingeschakeld voor een account, is een tweede verificatieniveau vereist nadat de juiste gebruikersnaam en het juiste wachtwoord zijn opgegeven. Standaard kan MFA worden geconfigureerd voor het gebruik van de Windows Authenticator-toepassing, die vervolgens een pushmelding naar de telefoon verzendt. Aanvullende opties voor de standaard MFA-actie zijn het verzenden van een sms-bericht met een toegangscode of het invoeren van een toegangscode die door de gebruiker is gegenereerd met de Microsoft Authenticator-toepassing. Als MFA is ingeschakeld voor een gebruiker, moet deze de optie Universele verificatie met MFA gebruiken in Azure Data Studio en SQL Server Management Studio.

Zowel Azure SQL Database for SQL Server als Azure Database for PostgreSQL biedt ondersteuning voor het configureren van de server die als host fungeert voor Microsoft Entra-verificatie.

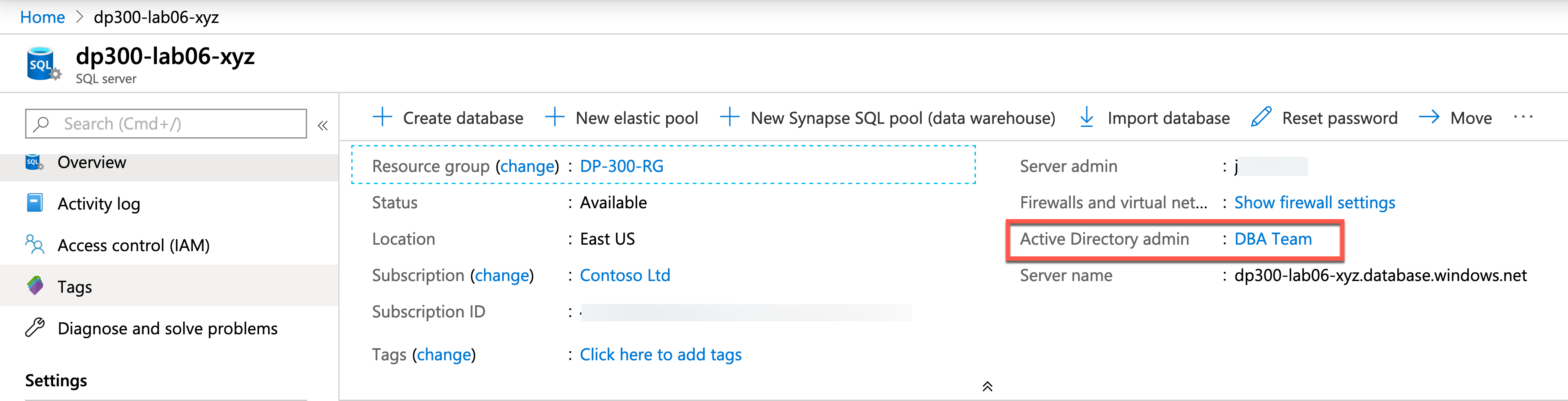

Met deze aanmelding heeft de beheerder toegang tot alle databases op de server. Het is een best practice om van dit account een Microsoft Entra-groep te maken, dus toegang is niet afhankelijk van één aanmelding. In de bovenstaande afbeelding is die groep DBA-team genoemd. Het Microsoft Entra Beheer-account verleent speciale machtigingen en staat het account of de groep toe die die machtiging heeft om sysadmin te hebben, zoals toegang tot de server en alle databases binnen de server. Het beheerdersaccount wordt alleen ingesteld met Behulp van Azure Resource Manager en niet op databaseniveau. Als u het account of de groep wilt wijzigen, moet u Azure Portal, PowerShell of CLI gebruiken.