Een netwerkbasislijn maken

Azure-netwerkservices maximaliseren standaard flexibiliteit, beschikbaarheid, tolerantie, beveiliging en integriteit. Netwerkconnectiviteit is mogelijk tussen resources die zich in Azure bevinden, tussen on-premises en door Azure gehoste resources, en van en naar internet en Azure.

Aanbevelingen voor Azure-netwerkbeveiliging

In de volgende secties worden de aanbevelingen voor Azure-netwerken beschreven die zich in CIS Microsoft Azure Foundations Security Benchmark v. 3.0.0 bevinden. Inbegrepen bij elke aanbeveling zijn de basisstappen die u in Azure Portal moet uitvoeren. Voer deze stappen uit voor uw eigen abonnement en gebruik uw eigen resources om elke beveiligingsaanaanveling te valideren. Houd er rekening mee dat opties op Niveau 2 mogelijk beperkingen tot gevolg kunnen hebben voor bepaalde functies of activiteiten. Het is dan ook belangrijk dat u zorgvuldig te werk gaat bij het bepalen van de beveiligingsopties die u wilt afdwingen.

RDP- en SSH-toegang vanaf internet beperken - Niveau 1

U kunt azure-VM's bereiken met behulp van Remote Desktop Protocol (RDP) en het SSH-protocol (Secure Shell). U kunt deze protocollen gebruiken om VM's vanaf externe locaties te beheren. De protocollen zijn standaard in datacentercomputing.

Het mogelijke beveiligingsprobleem met het gebruik van RDP en SSH via internet is dat aanvallers beveiligingstechnieken kunnen gebruiken om toegang te krijgen tot Virtuele Azure-machines. Nadat de aanvallers toegang hebben, kunnen ze uw VIRTUELE machine gebruiken als een startpad om andere machines in uw virtuele netwerk in gevaar te brengen of zelfs netwerkapparaten buiten Azure aan te vallen.

We raden u aan directe RDP- en SSH-toegang vanaf internet uit te schakelen voor uw Virtuele Azure-machines. Voer de volgende stappen uit voor elke VIRTUELE machine in uw Azure-abonnement.

Meld u aan bij het Azure-portaal. Zoek en selecteer virtuele machines.

Selecteer een virtuele machine.

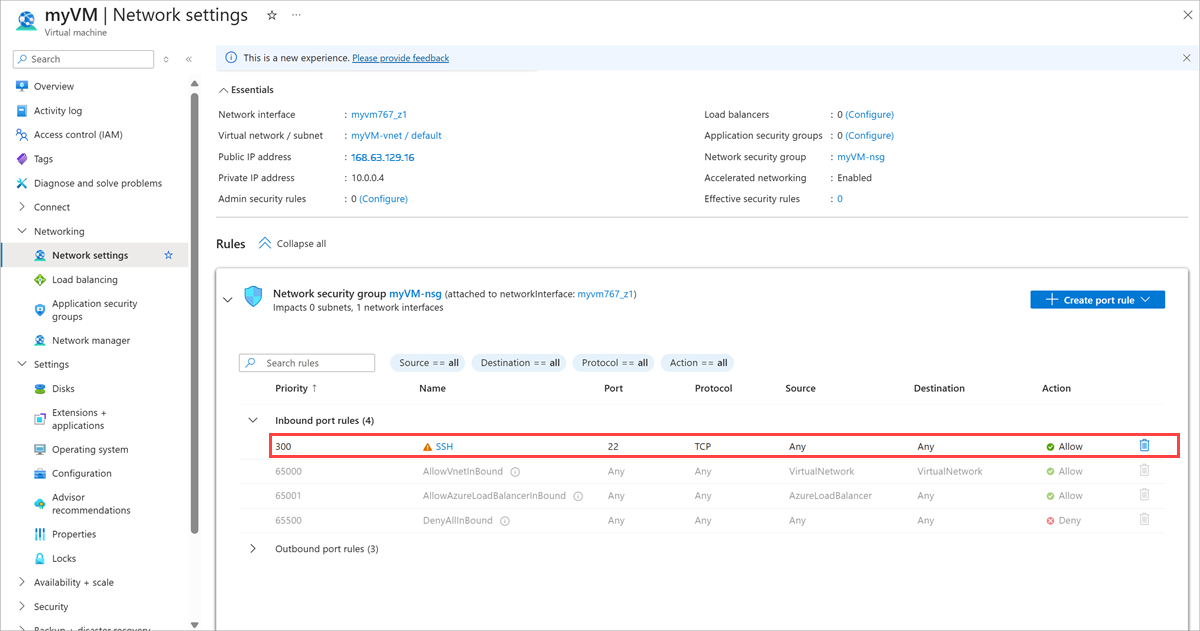

Selecteer Netwerkinstellingen in het linkermenu onder Netwerken.

Controleer of de sectie Regels voor binnenkomende poorten geen regel voor RDP heeft, bijvoorbeeld:

port=3389, protocol = TCP, Source = Any or InternetU kunt het pictogram Verwijderen gebruiken om de regel te verwijderen.Controleer of de sectie Regels voor binnenkomende poort geen regel voor SSH heeft, bijvoorbeeld:

port=22, protocol = TCP, Source = Any or Internet. U kunt het pictogram Verwijderen gebruiken om de regel te verwijderen.

Wanneer directe RDP- en SSH-toegang vanaf internet zijn uitgeschakeld, hebt u andere opties die u kunt gebruiken om toegang te krijgen tot deze VM's voor extern beheer:

- Punt-naar-site-VPN

- Site-naar-site-VPN

- Azure ExpressRoute

- Azure Bastion-host

SQL Server-toegang beperken vanaf internet - Niveau 1

Firewallsystemen helpen onbevoegde toegang tot computerresources te voorkomen. Als een firewall is ingeschakeld, maar niet juist is geconfigureerd, worden pogingen om verbinding te maken met SQL Server mogelijk geblokkeerd.

Als u toegang wilt krijgen tot een exemplaar van SQL Server via een firewall, moet u de firewall configureren op de computer waarop SQL Server wordt uitgevoerd. Het toestaan van inkomend verkeer voor het IP-bereik 0.0.0.0/0 (begin-IP van 0.0.0.0 en eind-IP van 0.0.0.0) biedt open toegang tot alle verkeer, waardoor de SQL Server-database mogelijk kwetsbaar is voor aanvallen. Zorg ervoor dat geen SQL Server-databases toegang vanaf internet toestaan. Voer de volgende stappen uit voor elk SQL Server-exemplaar.

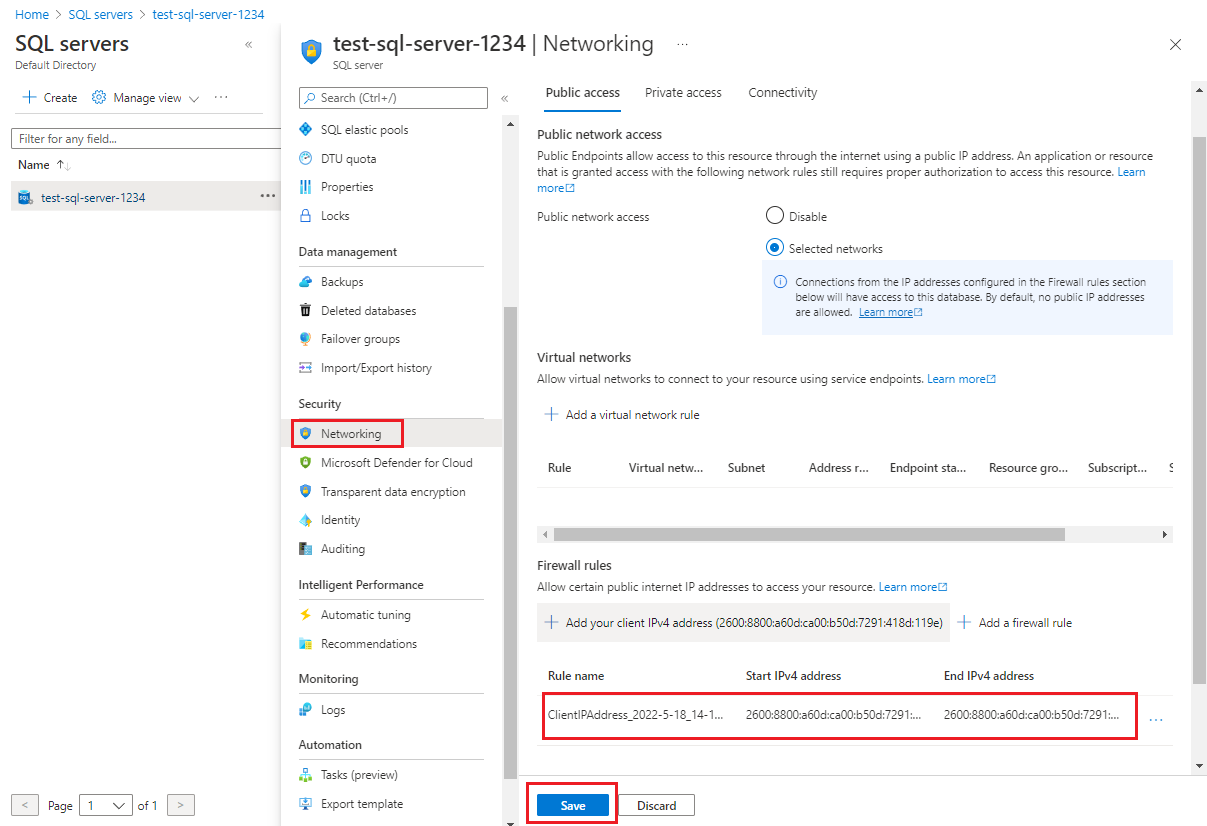

Meld u aan bij het Azure-portaal. Zoek en selecteer SQL-servers.

Selecteer Netwerken in het menuvenster onder Beveiliging.

Controleer in het deelvenster Netwerken op het tabblad Openbare toegang of er een firewallregel bestaat. Zorg ervoor dat er geen regel een van

0.0.0.0of een andere combinatie heeft die toegang biedt tot bredere openbare IP-bereiken.Als u instellingen wijzigt, selecteert u Opslaan.

Network Watcher inschakelen - Niveau 1

NSG-stroomlogboeken zijn een Azure Network Watcher-functie waarmee u informatie krijgt over inkomend IP-verkeer en uitgaand verkeer via een NSG. Stroomlogboeken worden geschreven in JSON-indeling en tonen:

- Uitgaande en binnenkomende stromen per regel.

- De netwerkinterface (NIC) waar de stroom op van toepassing is.

- 5-tuple-informatie over het verkeer: bron- en doel-IP-adressen, bron- en doelpoorten en het gebruikte protocol.

- Of het verkeer werd toegestaan of geweigerd.

- In versie 2, doorvoergegevens zoals bytes en pakketten.

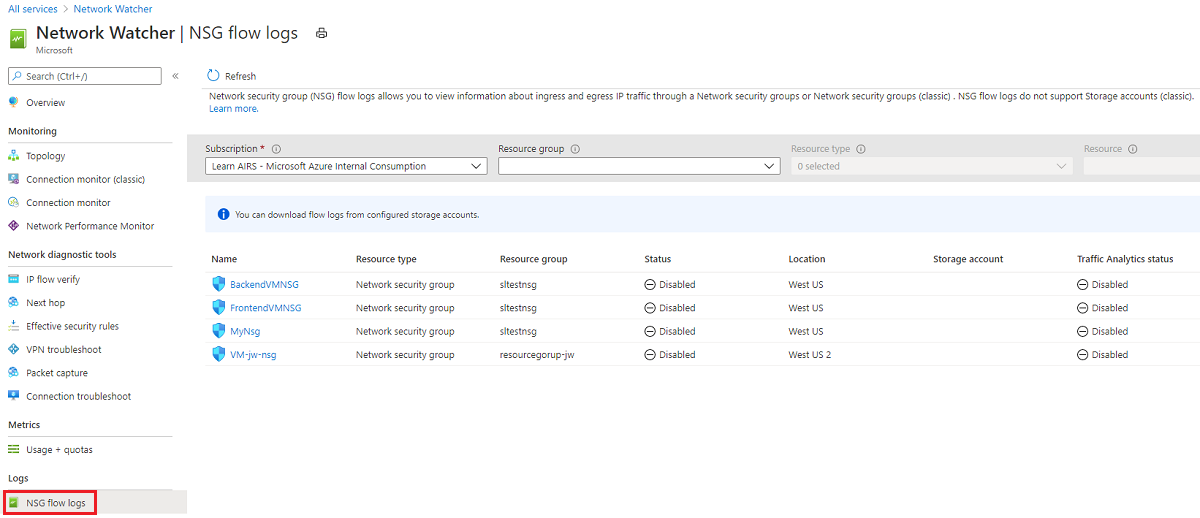

Meld u aan bij het Azure-portaal. Zoek en selecteer Network Watcher.

Selecteer Network Watcher voor uw abonnement en locatie.

Als er geen NSG-stroomlogboeken voor uw abonnement bestaan, maakt u een NSG-stroomlogboek.

Bewaarperiode voor NSG-stroomlogboeken instellen op meer dan 90 dagen - Niveau 2

Wanneer u een virtueel netwerk in uw abonnement maakt of bijwerkt, wordt Network Watcher automatisch ingeschakeld in de regio van uw virtuele netwerk. Uw resources worden niet beïnvloed en er worden geen kosten in rekening gebracht wanneer Network Watcher automatisch wordt ingeschakeld.

U kunt NSG-stroomlogboeken gebruiken om te controleren op afwijkingen en om inzicht te krijgen in verdachte schendingen.

Meld u aan bij het Azure-portaal. Zoek en selecteer Network Watcher.

Selecteer NSG-stroomlogboeken in het linkermenu onder Logboeken.

Selecteer een NSG-stroomlogboek.

Zorg ervoor dat retentie (dagen) groter is dan 90 dagen.

Als u instellingen wijzigt, selecteert u Opslaan in de menubalk.