Azure ExpressRoute verkennen

Met ExpressRoute kunt u uw on-premises netwerken in de Microsoft Cloud uitbreiden via een persoonlijke verbinding met de hulp van een connectiviteitsprovider. Met ExpressRoute kunt u verbindingen tot stand brengen met verschillende Microsoft-cloudservices, zoals Microsoft Azure en Microsoft 365. Via een connectiviteitsprovider in een colocatiefaciliteit is connectiviteit mogelijk vanuit een any-to-any (IP VPN) netwerk, een point-to-point Ethernet-netwerk of een virtuele overlappende verbinding. Omdat ExpressRoute-verbindingen niet via het openbare internet gaan, kunnen ExpressRoute-verbindingen met deze methode meer betrouwbaarheid, snellere snelheden, consistente latenties en hogere beveiliging bieden.

ExpressRoute-mogelijkheden

Enkele belangrijke voordelen van ExpressRoute zijn:

- Laag 3-connectiviteit tussen uw on-premises netwerk en de Microsoft Cloud via een connectiviteitsprovider

- Verbinding maken iviteit kan afkomstig zijn van een any-to-any (IPVPN)-netwerk, een punt-naar-punt Ethernet-verbinding of via een virtuele cross-connection via een Ethernet-uitwisseling

- Verbinding maken iviteit van Microsoft-cloudservices in alle regio's in de geopolitieke regio

- Wereldwijde connectiviteit met Microsoft-services in alle regio's met de ExpressRoute Premium-invoegtoepassing

- Ingebouwde redundantie op elke peeringlocatie voor een hogere betrouwbaarheid

Azure ExpressRoute wordt gebruikt om particuliere verbindingen te maken tussen Azure-datacenters en -infrastructuur binnen uw onderneming of in een co-locatie-omgeving. ExpressRoute-verbindingen gaan niet via het openbare internet en bieden meer betrouwbaarheid, snellere snelheden en lagere latenties dan gewone internetverbinding.

Use cases voor Azure ExpressRoute begrijpen

Snellere en betrouwbare verbinding met Azure-services : organisaties die gebruikmaken van Azure-services zoeken naar betrouwbare verbindingen met Azure-services en -datacenters. Openbaar internet is afhankelijk van veel factoren en is mogelijk niet geschikt voor een bedrijf. Azure ExpressRoute wordt gebruikt voor het maken van privéverbindingen tussen Azure-datacenters en infrastructuur on-premises of in een colocatieomgeving. Het gebruik van ExpressRoute-verbindingen om gegevens over te dragen tussen on-premises systemen en Azure kan ook aanzienlijke kostenvoordelen opleveren.

Opslag, back-up en herstel : back-up en herstel zijn belangrijk voor een organisatie voor bedrijfscontinuïteit en het herstellen van storingen. ExpressRoute biedt een snelle en betrouwbare verbinding met Azure met bandbreedten tot 100 Gbps, waardoor het uitstekend is voor scenario's zoals periodieke gegevensmigratie, replicatie voor bedrijfscontinuïteit, herstel na noodgevallen en andere strategieën voor hoge beschikbaarheid.

Breidt datacentrummogelijkheden uit: ExpressRoute kan worden gebruikt om verbinding te maken en reken- en opslagcapaciteit toe te voegen aan uw bestaande datacenters. Met hoge doorvoer en snelle latenties voelt Azure zich als een natuurlijke uitbreiding naar of tussen uw datacenters, zodat u kunt profiteren van de schaal en economie van de openbare cloud zonder dat u inbreuk hoeft te maken op de netwerkprestaties.

Voorspelbare, betrouwbare en hoge doorvoerverbindingen: met voorspelbare, betrouwbare en hoge doorvoerverbindingen die worden aangeboden door ExpressRoute, kunnen ondernemingen toepassingen bouwen die on-premises infrastructuur en Azure omvatten zonder de privacy of prestaties in gevaar te brengen. Voer bijvoorbeeld een bedrijfsintranettoepassing uit in Azure die uw klanten verifieert met een on-premises Active Directory-service en al uw zakelijke klanten bedienen zonder dat verkeer ooit via het openbare internet wordt gerouteerd.

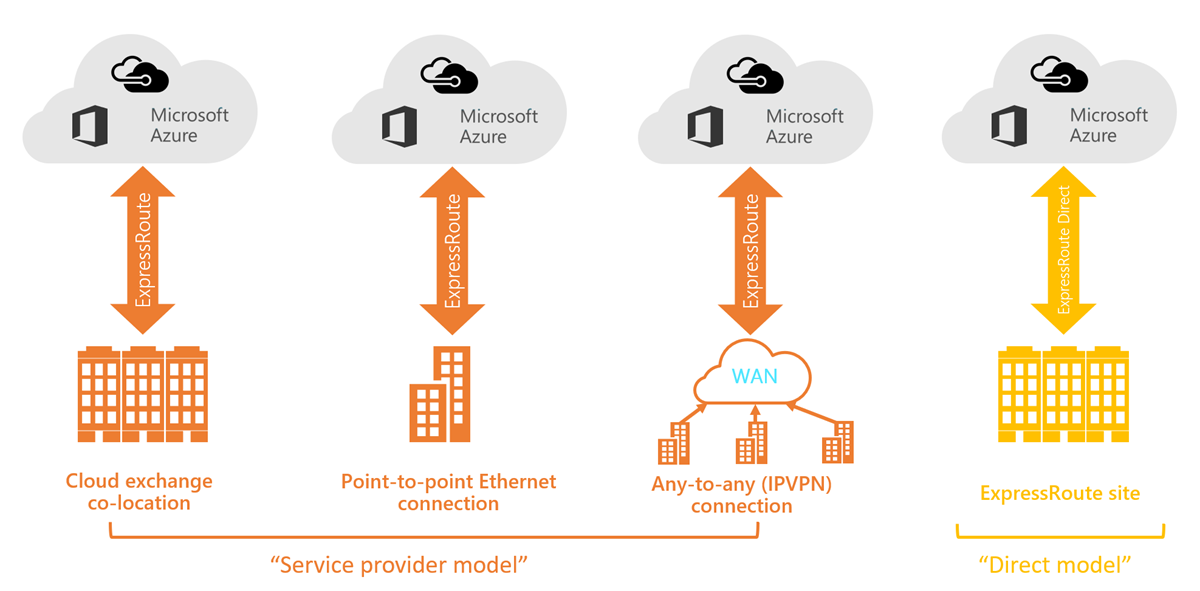

ExpressRoute-connectiviteitsmodellen

U kunt op vier verschillende manieren een verbinding maken tussen uw on-premises netwerk en de Microsoft-cloud, CloudExchange Co-locatie, Point-to-Point Ethernet-Verbinding maken ion, Any-to-any (IPVPN) Verbinding maken ion en ExpressRoute Direct. Verbinding maken iviteitsproviders kunnen een of meer connectiviteitsmodellen aanbieden.

Co-locatie bij een clouduitwisseling

Als u zich bevindt op dezelfde locatie als een exchange-cloud, kunt u virtuele overlappende verbindingen met de Microsoft Cloud aanvragen via de Ethernet exchange van de co-locatieprovider. Co-locatieproviders kunnen Laag-2-overlappende verbindingen of beheerde Laag-3 overlappende verbindingen tussen uw infrastructuur in de co-locatiefaciliteit en de Microsoft Cloud aanbieden.

Point-to-point Ethernet-verbindingen

U kunt uw on-premises datacenters/kantoren met de Microsoft Cloud verbinden via point-to-point Ethernet-koppelingen. Point-to-point Ethernet-providers kunnen Laag-2-verbindingen of beheerde Laag-3-verbindingen bieden tussen uw locatie en de Microsoft Cloud.

Any-to-any (IPVPN)-netwerken

U kunt uw WAN integreren met de Microsoft Cloud. IPVPN-providers (doorgaans MPLS VPN) bieden any-to-any connectiviteit tussen uw filialen en datacenters. De Microsoft Cloud kan ook worden verbonden met uw WAN, zodat het er net zo uitziet als een filiaal. WAN-providers bieden doorgaans beheerde Laag-3-connectiviteit.

Direct vanaf ExpressRoute-sites

U kunt rechtstreeks verbinding maken met het wereldwijde netwerk van Microsoft op een peeringlocatie die strategisch over de hele wereld is verdeeld. ExpressRoute Direct biedt dubbele connectiviteit van 100 Gbps of 10 Gbps, die ondersteuning biedt voor actieve/actieve connectiviteit op schaal.

Ontwerpoverwegingen voor ExpressRoute-implementaties

Bij het plannen van een ExpressRoute-implementatie zijn er veel beslissingen te nemen. In deze sectie worden enkele belangrijke gebieden besproken die u moet overwegen bij het ontwerpen van uw implementatie.

Kiezen tussen provider en direct model (ExpressRoute Direct)

ExpressRoute Direct

ExpressRoute Direct biedt u de mogelijkheid om rechtstreeks verbinding te maken met het wereldwijde netwerk van Microsoft op peeringlocaties die strategisch over de hele wereld zijn gedistribueerd. ExpressRoute Direct biedt dubbele connectiviteit van 100 Gbps of 10 Gbps, die ondersteuning biedt voor actieve/actieve connectiviteit op schaal. U kunt met elke serviceprovider voor ExpressRoute Direct werken.

Belangrijke functies die ExpressRoute Direct biedt, zijn onder andere:

- Massale gegevensopname in services als Storage en Cosmos DB

- Fysieke isolatie voor branches die gereguleerd zijn en speciale en geïsoleerde connectiviteit vereisen, zoals: Banking, Government en Retail

- Gedetailleerde controle van circuitdistributie op basis van bedrijfsonderdelen

ExpressRoute direct versus een serviceprovider gebruiken

| ExpressRoute met behulp van een serviceprovider | ExpressRoute Direct |

|---|---|

| Maakt gebruik van serviceproviders om snelle onboarding en connectiviteit in bestaande infrastructuur mogelijk te maken | Vereist 100 Gbps/10 Gbps-infrastructuur en volledig beheer van alle lagen |

| Integreert met honderden providers, waaronder Ethernet en MPLS | Directe/toegewezen capaciteit voor gereguleerde branches en enorme gegevensopname |

| Circuits-SKU's van 50 Mbps tot 10 Gbps | De klant kan een combinatie van de volgende circuit-SKU's selecteren op 100 Gbps ExpressRoute Direct: 5 Gbps 10 Gbps 40 Gbps 100 Gbps Klant kan een combinatie van de volgende circuit-SKU's selecteren op 10-Gbps ExpressRoute Direct: 1 Gbps 2 Gbps 5 Gbps 10 Gbps 10 Gbps |

| Geoptimaliseerd voor één tenant | Geoptimaliseerd voor één tenant met meerdere bedrijfseenheden en meerdere werkomgevingen |

Route-advertentie

Wanneer Microsoft-peering wordt geconfigureerd op uw ExpressRoute-circuit, stellen de Microsoft Edge-routers twee BGP-sessies (Border Gateway Protocol) vast met uw edge-routers via uw connectiviteitsprovider. Er worden geen routes geadverteerd naar uw netwerk. Als u dit wel wilt doen, moet u een routefilter koppelen.

Een routefilter koppelen:

- U moet een actief ExpressRoute-circuit hebben waarvoor Microsoft-peering is ingericht.

- Maak een ExpressRoute-circuit en laat het circuit inschakelen door de connectiviteitsprovider voordat u verdergaat. Het ExpressRoute-circuit moet zijn ingericht en ingeschakeld.

- Maak Microsoft-peering als u de BGP-sessie rechtstreeks beheert. Of zorg ervoor dat de connectiviteitsprovider Microsoft-peering inricht voor het circuit.

Een lijst met BGP-communitywaarden ophalen

BGP-communitywaarden die zijn gekoppeld aan services die toegankelijk zijn via Microsoft-peering, zijn beschikbaar op de pagina ExpressRoute-routeringsvereisten.

Maak een lijst met de waarden die u wilt gebruiken

Maak een lijst met de BGP-communitywaarden die u wilt gebruiken in het routefilter.

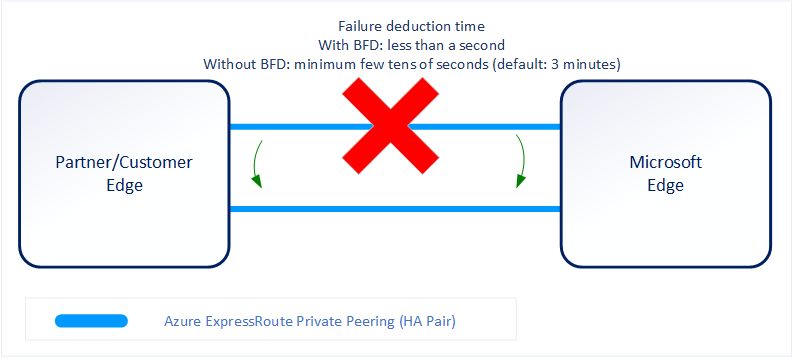

Detectie van doorsturen in twee richtingen

ExpressRoute ondersteunt BFD (Bidirectional Forwarding Detection), zowel via privé- als Microsoft-peering. Wanneer u BFD via ExpressRoute inschakelt, kunt u de detectie van koppelingsfouten versnellen tussen Microsoft Enterprise Edge (MSEE)-apparaten en de routers waarop uw ExpressRoute-circuit wordt geconfigureerd (CE/PE). U kunt ExpressRoute configureren via uw Edge-routeringsapparaten of uw Partner Edge-routeringsapparaten (als u de beheerde laag-3-verbindingsservice gebruikt). In deze sectie wordt u begeleid bij de noodzaak van BFD en het inschakelen van BFD via ExpressRoute.

U kunt een ExpressRoute-circuit inschakelen door Laag 2-verbindingen of beheerde Laag 3-verbindingen. Als er in beide gevallen meer dan één Laag-2-apparaat in het ExpressRoute-verbindingspad staat, ligt de verantwoordelijkheid voor het detecteren van koppelingsfouten in het pad bij de overliggende BGP-sessie.

Op de MSEE-apparaten worden BGP-keep-alive en hold-time doorgaans geconfigureerd als respectievelijk 60 en 180 seconden. Daarom kan het tot drie minuten duren voordat er een koppelingsfout optreedt en het verkeer overschakelt naar een alternatieve verbinding.

U kunt de BGP-timers beheren door een lagere BGP-keep-alive en hold-time te configureren op uw edge-peeringapparaat. Als de BGP-timers niet hetzelfde zijn tussen de twee peeringapparaten, wordt de BGP-sessie tot stand gebracht met behulp van de lagere tijdwaarde. De BGP-keep-alive kan zo laag als drie seconden worden ingesteld en de wachttijd zo laag als 10 seconden. Het instellen van een zeer agressieve BGP-timer wordt echter niet aanbevolen omdat het protocol procesintensief is.

In dit scenario kan BFD helpen. BFD biedt foutdetectie met een lage overheadkoppeling in een interval van een tweede keer.

In het volgende diagram ziet u het voordeel van het inschakelen van BFD via een ExpressRoute-circuit:

BFD inschakelen

BFD is standaard geconfigureerd onder alle zojuist gemaakte persoonlijke ExpressRoute-peeringinterfaces op de MSA's. Als u BFD wilt inschakelen, hoeft u alleen BFD te configureren op zowel uw primaire als secundaire apparaten. Het configureren van BFD bestaat uit twee stappen. U configureert de BFD op de interface en koppelt deze vervolgens aan de BGP-sessie.

Wanneer u een peering uitschakelt, wordt de BGP-sessie (Border Gateway Protocol) voor zowel de primaire als de secundaire verbinding van uw ExpressRoute-circuit afgesloten. Wanneer u een peering inschakelt, wordt de BGP-sessie op zowel de primaire als de secundaire verbinding van uw ExpressRoute-circuit hersteld.

Notitie

De eerste keer dat u de peering configureert op uw ExpressRoute-circuit, worden de peerings standaard ingeschakeld.

Het opnieuw instellen van uw ExpressRoute-peerings kan handig zijn in de volgende scenario's:

U test uw ontwerp en implementatie voor herstel na noodgevallen. Stel dat u twee ExpressRoute-circuits hebt. U kunt de peerings van het ene circuit uitschakelen en uw netwerkverkeer dwingen om het andere circuit te gebruiken.

U wilt BFD (Bidirectional Forwarding Detection) inschakelen op persoonlijke Azure-peering of Microsoft-peering. Als uw ExpressRoute-circuit vóór 1 augustus 2018 is gemaakt op persoonlijke Azure-peering of vóór 10 januari 2020, is BFD niet standaard ingeschakeld voor Microsoft-peering. Stel de peering opnieuw in om BFD in te schakelen.

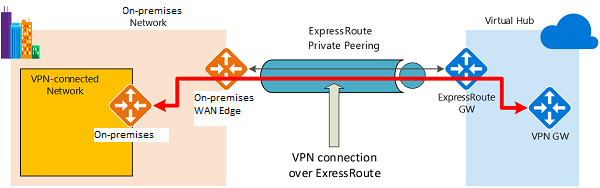

Versleuteling configureren via ExpressRoute

In deze sectie wordt beschreven hoe u Azure Virtual WAN gebruikt om een IPsec/IKE VPN-verbinding tot stand te brengen van uw on-premises netwerk naar Azure via de persoonlijke peering van een Azure ExpressRoute-circuit. Deze techniek kan een versleutelde overdracht bieden tussen de on-premises netwerken en virtuele Azure-netwerken via ExpressRoute, zonder via het openbare internet of via openbare IP-adressen te gaan.

Topologie en routering

In het volgende diagram ziet u een voorbeeld van VPN-connectiviteit via persoonlijke ExpressRoute-peering:

In het diagram ziet u een netwerk binnen het on-premises netwerk dat is verbonden met de Azure Hub VPN-gateway via persoonlijke ExpressRoute-peering. De connectiviteitsinstelling is eenvoudig:

- ExpressRoute-connectiviteit tot stand brengen met een ExpressRoute-circuit en persoonlijke peering.

- De VPN-verbinding tot stand brengen.

Een belangrijk aspect van deze configuratie is routering tussen de on-premises netwerken en Azure via de ExpressRoute- en VPN-paden.

Verkeer van on-premises netwerken naar Azure

Voor verkeer van on-premises netwerken naar Azure worden de Azure-voorvoegsels (inclusief de virtuele hub en alle virtuele spoke-netwerken die zijn verbonden met de hub) geadverteerd via zowel de ExpressRoute-privé-peering BGP als de VPN BGP. Dit resulteert in twee netwerkroutes (paden) naar Azure vanuit de on-premises netwerken:

- Eén via het met IPsec beveiligde pad

- Eén rechtstreeks via ExpressRoute zonder IPsec-beveiliging

Als u versleuteling wilt toepassen op de communicatie, moet u ervoor zorgen dat voor het vpn-verbonden netwerk in het diagram de Azure-routes via de on-premises VPN-gateway de voorkeur krijgen via het directe ExpressRoute-pad.

Verkeer van Azure naar on-premises netwerken

Dezelfde vereiste geldt voor het verkeer van Azure naar on-premises netwerken. Om ervoor te zorgen dat het IPsec-pad de voorkeur heeft boven het directe ExpressRoute-pad (zonder IPsec), hebt u twee opties:

- Meer specifieke voorvoegsels adverteren op de VPN BGP-sessie voor het vpn-verbonden netwerk. U kunt een groter bereik adverteren dat het vpn-verbonden netwerk omvat via persoonlijke ExpressRoute-peering en vervolgens specifiekere bereiken in de VPN BGP-sessie. U kunt bijvoorbeeld 10.0.0.0/16 adverteren via ExpressRoute en 10.0.1.0/24 via VPN.

- Adverteren van niet-aaneengesloten voorvoegsels voor VPN en ExpressRoute. Als de vpn-verbonden netwerkbereiken niet aan elkaar zijn gekoppeld vanuit andere expressRoute-verbonden netwerken, kunt u de voorvoegsels in respectievelijk de VPN- en ExpressRoute BGP-sessies adverteren. U kunt bijvoorbeeld 10.0.0.0/24 adverteren via ExpressRoute en 10.0.1.0/24 via VPN.

In beide voorbeelden verzendt Azure verkeer naar 10.0.1.0/24 via de VPN-verbinding in plaats van rechtstreeks via ExpressRoute zonder VPN-beveiliging.

[! WAARSCHUWING]

Als u dezelfde voorvoegsels adverteert via zowel ExpressRoute- als VPN-verbindingen, gebruikt Azure het ExpressRoute-pad rechtstreeks zonder VPN-beveiliging.

Ontwerpredundantie voor een ExpressRoute-implementatie

Er zijn twee manieren waarop redundantie kan worden gepland voor een ExpressRoute-implementatie.

- ExpressRoute en site-naar-site naast elkaar bestaande verbindingen configureren

- Een zoneredundante VNET-gateway maken in Azure-beschikbaarheidszones

ExpressRoute en site-naar-site naast elkaar bestaande verbindingen configureren

Deze sectie helpt u bij het configureren van ExpressRoute- en site-naar-site-VPN-verbindingen die naast elkaar bestaan. De mogelijkheid om site-naar-site-VPN en ExpressRoute te configureren heeft verschillende voordelen. U kunt site-naar-site-VPN configureren als een beveiligd failoverpad voor ExpressRoute of site-naar-site-VPN's gebruiken om verbinding te maken met sites die niet zijn verbonden via ExpressRoute.

Configuratie van gelijktijdige site-naar-site-VPN- en ExpressRoute-verbindingen heeft verschillende voordelen:

- U kunt een site-naar-site-VPN configureren als een beveiligd failoverpad voor ExpressRoute.

- U kunt ook site-naar-site-VPN's gebruiken om verbinding te maken met sites die niet zijn verbonden via ExpressRoute.

U kunt beide gateways eerst configureren. Normaal gesproken treedt er geen downtime op bij het toevoegen van een nieuwe gateway of gatewayverbinding.

Netwerklimieten en -beperkingen

- Alleen een op route gebaseerde VPN-gateway wordt ondersteund. U moet een op route gebaseerde VPN-gateway gebruiken. U kunt ook een op route gebaseerde VPN-gateway gebruiken met een VPN-verbinding die is geconfigureerd voor op beleid gebaseerde verkeersselectors.

- De ASN van Azure VPN Gateway moet zijn ingesteld op 65515. Azure VPN Gateway ondersteunt het BGP-routeringsprotocol. Als ExpressRoute en Azure VPN samenwerken, moet u het autonome systeemnummer van uw Azure VPN-gateway behouden op de standaardwaarde 65515. Als u eerder een andere ASN dan 65515 hebt geselecteerd en u de instelling wijzigt in 65515, moet u de VPN-gateway opnieuw instellen om de instelling van kracht te laten worden.

- Het gatewaysubnet moet /27 of een korter voorvoegsel zijn (zoals /26, /25) of u ontvangt een foutbericht wanneer u de gateway van het virtuele ExpressRoute-netwerk toevoegt.

- Co-existentie in een VNet met dubbele stack wordt niet ondersteund. Als u expressRoute IPv6-ondersteuning en een ExpressRoute-gateway met twee stacks gebruikt, is co-existentie met VPN Gateway niet mogelijk.

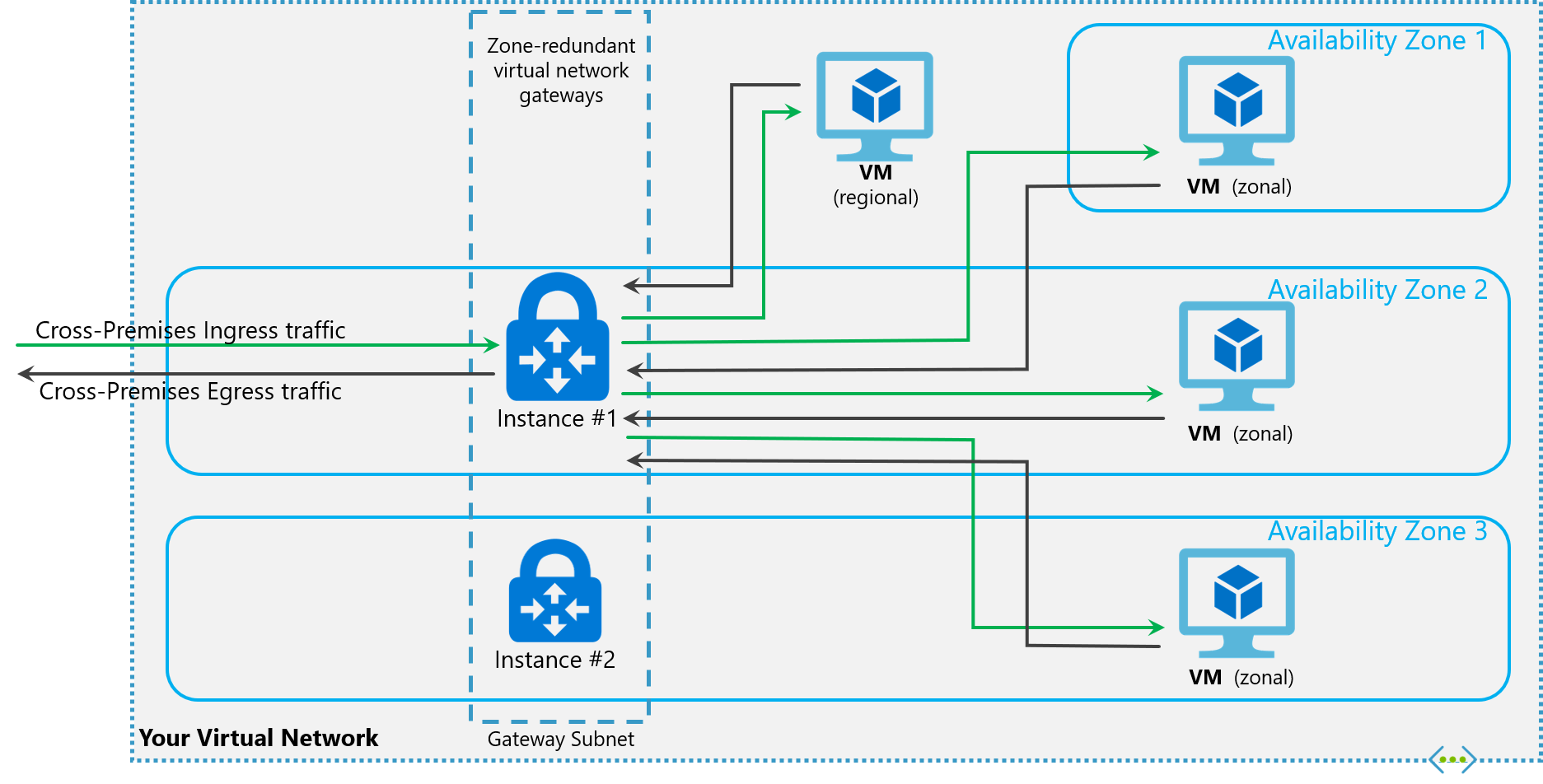

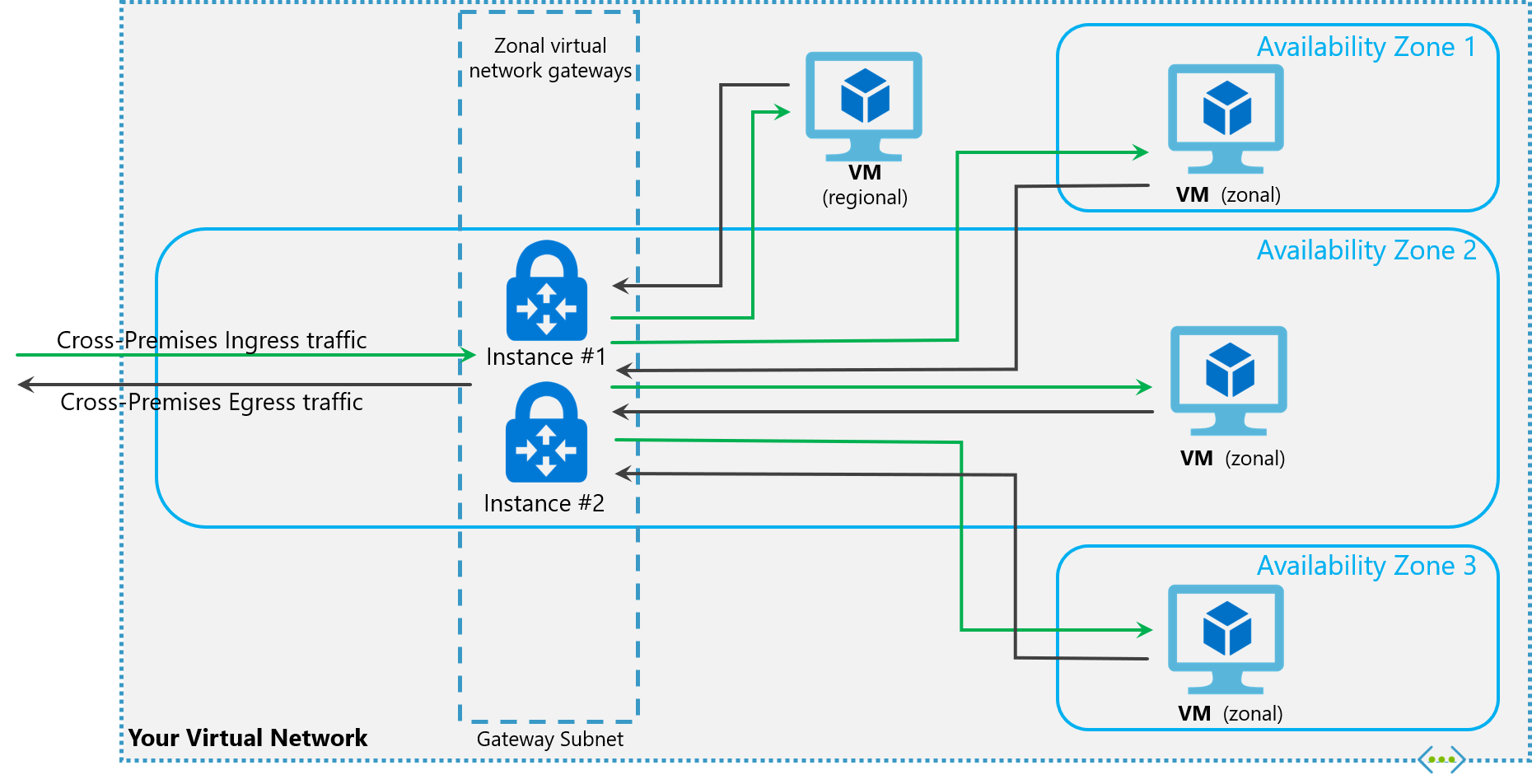

Een zoneredundante VNet-gateway maken in Azure-beschikbaarheidszones

U kunt VPN- en ExpressRoute-gateways implementeren in Azure Beschikbaarheidszones. Dit zorgt in een virtuele netwerkgateway voor tolerantie, schaalbaarheid en hoge beschikbaarheid. Gateways fysiek en logisch implementeren in Azure-beschikbaarheidszones scheidt gateways binnen een regio, terwijl uw on-premises netwerkconnectiviteit met Azure wordt beschermd tegen fouten op zoneniveau.

Zone-redundante gateways

Als u uw virtuele netwerkgateways automatisch wilt implementeren in beschikbaarheidszones, kunt u zone-redundante virtuele netwerkgateways gebruiken. Met zone-redundante gateways kunt u profiteren van zonetolerantie voor toegang tot uw bedrijfskritieke, schaalbare services in Azure.

Zonegebonden gateways

Als u gateways in een specifieke zone wilt implementeren, kunt u zonegebonden gateways gebruiken. Wanneer u een zonegebonden gateway implementeert, worden alle exemplaren van de gateway geïmplementeerd in dezelfde beschikbaarheidszone.

Gateway-SKU's

Zone-redundante en zonegebonden gateways zijn beschikbaar als gateway-SKU's. Er zijn nieuwe gateway-SKU's voor virtuele netwerken in Azure AZ-regio's. Deze SKU's zijn vergelijkbaar met de bijbehorende bestaande SKU's voor ExpressRoute en VPN Gateway, behalve dat ze specifiek zijn voor zone-redundante en zonegebonden gateways. U kunt deze SKU's identificeren door de 'AZ' in de SKU-naam.

Openbare IP-SKU's

Zone-redundante gateways en zonegebonden gateways zijn beide afhankelijk van de standaard-SKU van de openbare IP-resource van Azure. De configuratie van de openbare IP-resource van Azure bepaalt of de gateway die u implementeert zone-redundant of zonegebonden is. Als u een openbare IP-resource met een basic-SKU maakt, heeft de gateway geen zoneredundantie en zijn de gatewayresources regionaal.

Zone-redundante gateways

- Wanneer u een openbaar IP-adres maakt met behulp van de standaard openbare IP-SKU zonder een zone op te geven, verschilt het gedrag, afhankelijk van of de gateway een VPN-gateway of een ExpressRoute-gateway is.

- Voor een VPN-gateway worden de twee gatewayexemplaren geïmplementeerd in een van deze drie zones om zoneredundantie te bieden.

- Voor een ExpressRoute-gateway, omdat er meer dan twee exemplaren kunnen zijn, kan de gateway alle drie de zones omvatten.

Zonegebonden gateways

- Wanneer u een openbaar IP-adres maakt met behulp van de standaard openbare IP-SKU en de zone (1, 2 of 3) opgeeft, worden alle gateway-exemplaren in dezelfde zone geïmplementeerd.

Regionale gateways

- Wanneer u een openbaar IP-adres maakt met behulp van de openbare BASIC IP-SKU, wordt de gateway geïmplementeerd als een regionale gateway en is er geen zoneredundantie ingebouwd in de gateway.

Een site-naar-site-VPN configureren als een failoverpad voor ExpressRoute

U kunt een site-naar-site-VPN-verbinding configureren als een back-up voor ExpressRoute. Deze verbinding geldt alleen voor virtuele netwerken die zijn gekoppeld aan het pad voor Azure Privépeering. Er is geen op VPN gebaseerde failoveroplossing voor services die toegankelijk zijn via Azure Microsoft-peering. Het ExpressRoute-circuit is altijd de primaire koppeling. Gegevens worden alleen via het site-naar-site-VPN-pad geleid als het ExpressRoute-circuit niet beschikbaar is. Om asymmetrische routering te voorkomen, moet ook in uw lokale netwerkconfiguratie de voorkeur zijn gegeven aan het ExpressRoute-circuit via de site-naar-site-VPN. U kunt het ExpressRoute-pad de voorkeur geven door een hogere lokale voorkeur in te stellen voor de routes die de ExpressRoute heeft ontvangen.

Notitie

Als ExpressRoute Microsoft-peering is ingeschakeld, kunt u het openbare IP-adres van uw Azure VPN-gateway ontvangen op de ExpressRoute-verbinding. Als u uw site-naar-site-VPN-verbinding wilt instellen als back-up, moet u uw on-premises netwerk zo configureren dat de VPN-verbinding naar internet wordt gerouteerd.

Notitie

Hoewel een ExpressRoute-circuit de voorkeur heeft boven site-naar-site-VPN wanneer beide routes hetzelfde zijn, gebruikt Azure de langste voorvoegselovereenkomst om de route naar de bestemming van het pakket te kiezen.