Aanbevelingen voor netwerkbeveiliging ophalen met Microsoft Defender voor Cloud

Netwerkbeveiliging omvat een groot aantal technologieën, apparaten en processen. Het biedt een set regels en configuraties die zijn ontworpen om de integriteit, vertrouwelijkheid en toegankelijkheid van computernetwerken en -gegevens te beschermen. Elke organisatie, ongeacht de grootte, industrie of infrastructuur, vereist een zekere mate van netwerkbeveiligingsoplossingen om deze te beschermen tegen de steeds groter wordende risico's van aanvallen.

Voor Microsoft Azure is het beveiligen of bieden van de mogelijkheid om resources, zoals microservices, VM's, gegevens en andere, te beveiligen. Microsoft Azure zorgt ervoor dat deze wordt uitgevoerd via een gedistribueerde virtuele firewall.

Een virtueel netwerk in Microsoft Azure is geïsoleerd van andere netwerken en communiceert via privé-IP-adressen.

Netwerkbeveiliging

Netwerkbeveiliging omvat besturingselementen voor het beveiligen en beveiligen van Azure-netwerken, waaronder het beveiligen van virtuele netwerken, het tot stand brengen van privéverbindingen, het voorkomen en beperken van externe aanvallen en het beveiligen van DNS. Volledige beschrijving van de besturingselementen vindt u in Security Control V3: Network Security on Microsoft Docs.

NS-1: netwerksegmentatiegrenzen vaststellen

Beveiligingsprincipe: zorg ervoor dat de implementatie van uw virtuele netwerk is afgestemd op uw bedrijfssegmentatiestrategie die is gedefinieerd in het beveiligingsbeheer van GS-2. Elke workload die een hoger risico voor de organisatie kan opleveren, moet zich in geïsoleerde virtuele netwerken bevinden. Voorbeelden van workload met een hoog risico zijn:

- Een toepassing die zeer gevoelige gegevens opslaat of verwerkt.

- Een externe netwerkgerichte toepassing die toegankelijk is voor het publiek of gebruikers buiten uw organisatie.

- Een toepassing die gebruikmaakt van onveilige architectuur of beveiligingsproblemen die niet eenvoudig kunnen worden hersteld.

Beperk of bewaak verkeer tussen interne resources met behulp van netwerkbeheer om uw bedrijfssegmentatiestrategie te verbeteren. Voor specifieke, goed gedefinieerde toepassingen (zoals een app met drie lagen) kan dit een zeer veilige benadering 'standaard weigeren, toestaan op uitzondering' zijn door de poorten, protocollen, bron- en doel-IP-adressen van het netwerkverkeer te beperken. Als er veel toepassingen en eindpunten met elkaar communiceren, kan het blokkeren van verkeer mogelijk niet goed worden geschaald en kunt u mogelijk alleen verkeer bewaken.

Azure-richtlijnen: Maak een virtueel netwerk (VNet) als een fundamentele segmentatiebenadering in uw Azure-netwerk, zodat resources zoals VM's kunnen worden geïmplementeerd in het VNet binnen een netwerkgrens. Als u het netwerk verder wilt segmenteren, kunt u subnetten binnen VNet maken voor kleinere subnetwerken.

Gebruik netwerkbeveiligingsgroepen (NSG) als netwerklaagbeheer om verkeer te beperken of te bewaken op poort, protocol, bron-IP-adres of doel-IP-adres.

U kunt ook toepassingsbeveiligingsgroepen (ASG's) gebruiken om complexe configuratie te vereenvoudigen. In plaats van beleid te definiëren op basis van expliciete IP-adressen in netwerkbeveiligingsgroepen, kunt u met ASG's netwerkbeveiliging configureren als een natuurlijke uitbreiding van de structuur van een toepassing, zodat u virtuele machines kunt groeperen en netwerkbeveiligingsbeleid kunt definiëren op basis van deze groepen.

NS-2: Cloudservices beveiligen met netwerkbesturingselementen

Beveiligingsprincipe: cloudservices beveiligen door een privétoegangspunt voor de resources tot stand te brengen. U moet de toegang van het openbare netwerk ook indien mogelijk uitschakelen of beperken.

Azure-richtlijnen: Implementeer privé-eindpunten voor alle Azure-resources die de private link-functie ondersteunen, om een privétoegangspunt voor de resources tot stand te brengen. U moet ook de toegang tot openbare netwerken uitschakelen of beperken tot services waar mogelijk.

Voor bepaalde services hebt u ook de mogelijkheid om VNet-integratie te implementeren voor de service, waar u het VNET kunt beperken om een privétoegangspunt voor de service tot stand te brengen.

NS-3: Firewall implementeren aan de rand van het bedrijfsnetwerk

Beveiligingsprincipe: Implementeer een firewall om geavanceerd filteren uit te voeren op netwerkverkeer van en naar externe netwerken. U kunt ook firewalls tussen interne segmenten gebruiken ter ondersteuning van een segmentatiestrategie. Gebruik indien nodig aangepaste routes voor uw subnet om de systeemroute te overschrijven wanneer u wilt afdwingen dat het netwerkverkeer via een netwerkapparaat gaat voor beveiligingsbeheer.

Blokkeer minimaal bekende ongeldige IP-adressen en protocollen met een hoog risico, zoals extern beheer (bijvoorbeeld RDP en SSH) en intranetprotocollen (bijvoorbeeld SMB en Kerberos).

Azure-richtlijnen: Gebruik Azure Firewall om een volledig stateful toepassingslaagverkeersbeperking (zoals URL-filtering) en/of centraal beheer te bieden voor een groot aantal bedrijfssegmenten of spokes (in een stertopologie).

Als u een complexe netwerktopologie hebt, zoals een hub/spoke-installatie, moet u mogelijk door de gebruiker gedefinieerde routes (UDR) maken om ervoor te zorgen dat het verkeer de gewenste route doorloopt. U kunt bijvoorbeeld een UDR gebruiken om uitgaand internetverkeer om te leiden via een specifieke Azure Firewall of een virtueel netwerkapparaat.

NS-4: Inbraakdetectie/inbraakpreventiesystemen (IDS/IPS) implementeren

Beveiligingsprincipe: gebruik inbraakdetectie en inbraakpreventiesystemen (IDS/IPS) om het netwerk- en nettoladingverkeer naar of van uw workload te inspecteren. Zorg ervoor dat IDS/IPS altijd is afgestemd op het bieden van waarschuwingen van hoge kwaliteit voor uw SIEM-oplossing.

Gebruik voor uitgebreidere detectie- en preventiemogelijkheden op hostniveau host-id's/IPS of een EDR-oplossing (hostgebaseerde eindpuntdetectie en -respons) in combinatie met de netwerk-id's/IPS.

Azure-richtlijnen: gebruik de IDPS-mogelijkheid van Azure Firewall in uw netwerk om verkeer naar en/of verkeer naar en van bekende schadelijke IP-adressen en domeinen te blokkeren.

Voor uitgebreidere detectie- en preventiemogelijkheden op hostniveau implementeert u host-id's/IPS of een EDR-oplossing (hostgebaseerde eindpuntdetectie en -respons), zoals Microsoft Defender voor Eindpunt, op VM-niveau in combinatie met de netwerk-id's/IPS.

NS-5: DDOS-beveiliging implementeren

Beveiligingsprincipe: DDoS-beveiliging (Distributed Denial of Service) implementeren om uw netwerk en toepassingen te beschermen tegen aanvallen.

Azure-richtlijnen: Schakel DDoS Network Protection-plan in op uw VNet om resources te beveiligen die beschikbaar zijn voor de openbare netwerken.

NS-6: Web Application Firewall implementeren

Beveiligingsprincipe: Implementeer een WEB Application Firewall (WAF) en configureer de juiste regels om uw webtoepassingen en API's te beveiligen tegen toepassingsspecifieke aanvallen.

Azure-richtlijnen: Gebruik WAF-mogelijkheden (Web Application Firewall) in Azure-toepassing Gateway, Azure Front Door en Azure Content Delivery Network (CDN) om uw toepassingen, services en API's te beschermen tegen aanvallen op de toepassingslaag aan de rand van uw netwerk. Stel uw WAF in 'detectie' of 'preventiemodus' in, afhankelijk van uw behoeften en bedreigingslandschap. Kies een ingebouwde regelset, zoals OWASP Top 10-beveiligingsproblemen en stem deze af op uw toepassing.

NS-7: Netwerkbeveiligingsconfiguratie vereenvoudigen

Beveiligingsprincipe: Bij het beheren van een complexe netwerkomgeving gebruikt u hulpprogramma's om het netwerkbeveiligingsbeheer te vereenvoudigen, te centraliseren en te verbeteren.

Azure-richtlijnen: gebruik de volgende functies om de implementatie en het beheer van de NSG- en Azure Firewall-regels te vereenvoudigen:

- Gebruik Microsoft Defender voor Cloud Adaptive Network Hardening om NSG-beveiligingsregels aan te bevelen die poorten, protocollen en bron-IP's verder beperken op basis van bedreigingsinformatie en het resultaat van verkeersanalyse.

- Gebruik Azure Firewall Manager om het firewallbeleid en routebeheer van het virtuele netwerk te centraliseren. Om de implementatie van firewallregels en netwerkbeveiligingsgroepen te vereenvoudigen, kunt u ook de ARM-sjabloon (Azure Firewall Manager) (Azure Resource Manager) gebruiken.

NS-8: onveilige services en protocollen detecteren en uitschakelen

Beveiligingsprincipe: onveilige services en protocollen detecteren en uitschakelen op de laag besturingssysteem, toepassing of softwarepakket. Compenserende besturingselementen implementeren als het uitschakelen van onveilige services en protocollen niet mogelijk is.

Azure-richtlijnen: gebruik de ingebouwde Werkmap voor insecure Protocol van Azure Sentinel om het gebruik van onveilige services en protocollen zoals SSL/TLSv1, SSHv1, SMBv1, LM/NTLMv1, wDigest, Unsigned LDAP Binds en zwakke coderingen in Kerberos te detecteren. Schakel onveilige services en protocollen uit die niet voldoen aan de juiste beveiligingsstandaard.

Notitie

Als het uitschakelen van onveilige services of protocollen niet mogelijk is, gebruikt u compenserende besturingselementen zoals het blokkeren van de toegang tot de resources via een netwerkbeveiligingsgroep, Azure Firewall of Azure Web Application Firewall om de kwetsbaarheid voor aanvallen te verminderen.

NS-9: Verbinding maken on-premises of cloudnetwerk privé

Beveiligingsprincipe: gebruik privéverbindingen voor beveiligde communicatie tussen verschillende netwerken, zoals datacenters van cloudserviceproviders en on-premises infrastructuur in een colocatieomgeving.

Azure-richtlijnen: gebruik privéverbindingen voor beveiligde communicatie tussen verschillende netwerken, zoals datacenters van cloudserviceproviders en on-premises infrastructuur in een colocatieomgeving.

Voor een lichtgewicht connectiviteit tussen site-naar-site of punt-naar-site gebruikt u VPN (Virtual Private Network) van Azure om een beveiligde verbinding te maken tussen uw on-premises site- of eindgebruikerapparaat met het virtuele Azure-netwerk.

Voor hoogwaardige verbindingen op ondernemingsniveau gebruikt u Azure ExpressRoute (of Virtual WAN) om Azure-datacenters en on-premises infrastructuur te verbinden in een co-locatieomgeving.

Wanneer u twee of meer virtuele Azure-netwerken met elkaar verbindt, gebruikt u peering van virtuele netwerken. Netwerkverkeer tussen gekoppelde virtuele netwerken is privé en wordt bewaard in het Backbone-netwerk van Azure.

NS-10: Dns-beveiliging (Domain Name System) garanderen

Beveiligingsprincipe: zorg ervoor dat de dns-beveiligingsconfiguratie (Domain Name System) beschermt tegen bekende risico's:

- Gebruik vertrouwde gezaghebbende en recursieve DNS-services in uw cloudomgeving om ervoor te zorgen dat de client (zoals besturingssystemen en toepassingen) het juiste omzettingsresultaat ontvangt.

- Scheid de openbare en persoonlijke DNS-resolutie zodat het DNS-omzettingsproces voor het privénetwerk kan worden geïsoleerd van het openbare netwerk.

- Zorg ervoor dat uw DNS-beveiligingsstrategie ook oplossingen bevat voor veelvoorkomende aanvallen, zoals zwevende DNS- en DNS-amplificaties-aanvallen, DNS-vergiftiging en spoofing, enzovoort.

Azure-richtlijnen: Gebruik recursieve DNS van Azure of een vertrouwde externe DNS-server in uw workload recursieve DNS-installatie, zoals in het besturingssysteem van de VIRTUELE machine of in de toepassing.

Gebruik Azure Privé-DNS voor het instellen van privé-DNS-zones waarbij het DNS-omzettingsproces het virtuele netwerk niet verlaat. Gebruik een aangepaste DNS om de DNS-resolutie te beperken die alleen de vertrouwde omzetting naar uw client toestaat.

Gebruik Azure Defender voor DNS voor geavanceerde beveiliging tegen de volgende beveiligingsrisico's voor uw workload of uw DNS-service:

- Gegevensexfiltratie van uw Azure-resources met behulp van DNS-tunneling

- Malware die communiceert met de opdracht-en-beheerserver

- Communicatie met schadelijke domeinen als phishing en crypto mining

- DNS-aanvallen in communicatie met kwaadwillende DNS-resolvers

U kunt azure Defender voor App Service ook gebruiken om zwevende DNS-records te detecteren als u een App Service-website buiten gebruik stelt zonder het aangepaste domein van uw DNS-registrar te verwijderen.

Microsoft-benchmark voor cloudbeveiliging

Microsoft heeft vastgesteld dat het gebruik van beveiligingsbenchmarks u kan helpen bij het snel beveiligen van cloudimplementaties. Een uitgebreid framework voor aanbevolen beveiligingsprocedures van cloudserviceproviders kan u een startpunt bieden voor het selecteren van specifieke beveiligingsconfiguratie-instellingen in uw cloudomgeving, voor meerdere serviceproviders en u kunt deze configuraties bewaken met één deelvenster glas.

De Microsoft Cloud Security Benchmark (MCSB) bevat een verzameling beveiligingsaanbevelingen die u kunt gebruiken om uw cloudservices in één of meerdere cloudomgevingen te beveiligen. MCSB-aanbevelingen omvatten twee belangrijke aspecten:

- Beveiligingscontroles: deze aanbevelingen zijn algemeen van toepassing op uw cloudworkloads. Elke aanbeveling identificeert een lijst met belanghebbenden die doorgaans betrokken zijn bij het plannen, goedkeuren of implementeren van de benchmark.

- Servicebasislijnen: deze passen de besturingselementen toe op afzonderlijke cloudservices om aanbevelingen te doen voor de beveiligingsconfiguratie van die specifieke service. We hebben momenteel alleen servicebasislijnen beschikbaar voor Azure.

Microsoft Cloud Security Benchmark implementeren

- Plan uw MCSB-implementatie door de documentatie voor de bedrijfscontroles en servicespecifieke basislijnen te raadplegen om uw controleframework te plannen en hoe deze wordt toegewezen aan richtlijnen zoals Controles voor Internet Security (CIS), National Institute of Standards and Technology (NIST) en het PCI-DSS-framework (Payment Card Industry Data Security Standard).

- Bewaak uw naleving met MCSB-status (en andere controlesets) met behulp van het Microsoft Defender voor Cloud - Dashboard Naleving van regelgeving voor uw omgeving met meerdere clouds.

- Stel kaders in om beveiligde configuraties te automatiseren en naleving van MCSB (en andere vereisten in uw organisatie) af te dwingen met behulp van functies zoals Azure Blueprints, Azure Policy of de equivalente technologieën van andere cloudplatforms.

Terminologie

De termenbeheer en de basislijn worden vaak gebruikt in de microsoft-documentatie voor cloudbeveiligingsbenchmarks en het is belangrijk om te begrijpen hoe Azure deze termen gebruikt.

| Term | Beschrijving | Voorbeeld |

|---|---|---|

| Control | Een besturingselement is een beschrijving op hoog niveau van een functie of activiteit die moet worden aangepakt en die niet specifiek is voor een technologie of implementatie. | Gegevensbescherming is een van de beveiligingscontrolefamilies. Gegevensbescherming bevat specifieke acties die moeten worden aangepakt om ervoor te zorgen dat gegevens worden beveiligd. |

| Basislijn | Een basislijn is de implementatie van de controle op de afzonderlijke Azure-services. Elke organisatie bepaalt een benchmarkaanbeveling en bijbehorende configuraties zijn nodig in Azure. Opmerking: momenteel zijn er alleen servicebasislijnen beschikbaar voor Azure. | Het Contoso-bedrijf zoekt ernaar om Azure SQL-beveiligingsfuncties in te schakelen door de configuratie te volgen die wordt aanbevolen in de Azure SQL-beveiligingsbasislijn. |

Microsoft Defender voor Cloud gebruiken voor naleving van regelgeving

Met Microsoft Defender voor Cloud kunt u ervoor zorgen dat het proces voldoet aan de wettelijke vereisten met behulp van het dashboard naleving van regelgeving.

Het dashboard naleving van regelgeving toont de status van alle evaluaties in uw omgeving voor uw gekozen standaarden en regelgeving. Terwijl u reageert op de aanbevelingen en u de risicofactoren in uw omgeving verkleint, wordt uw nalevingspostuur verbeterd.

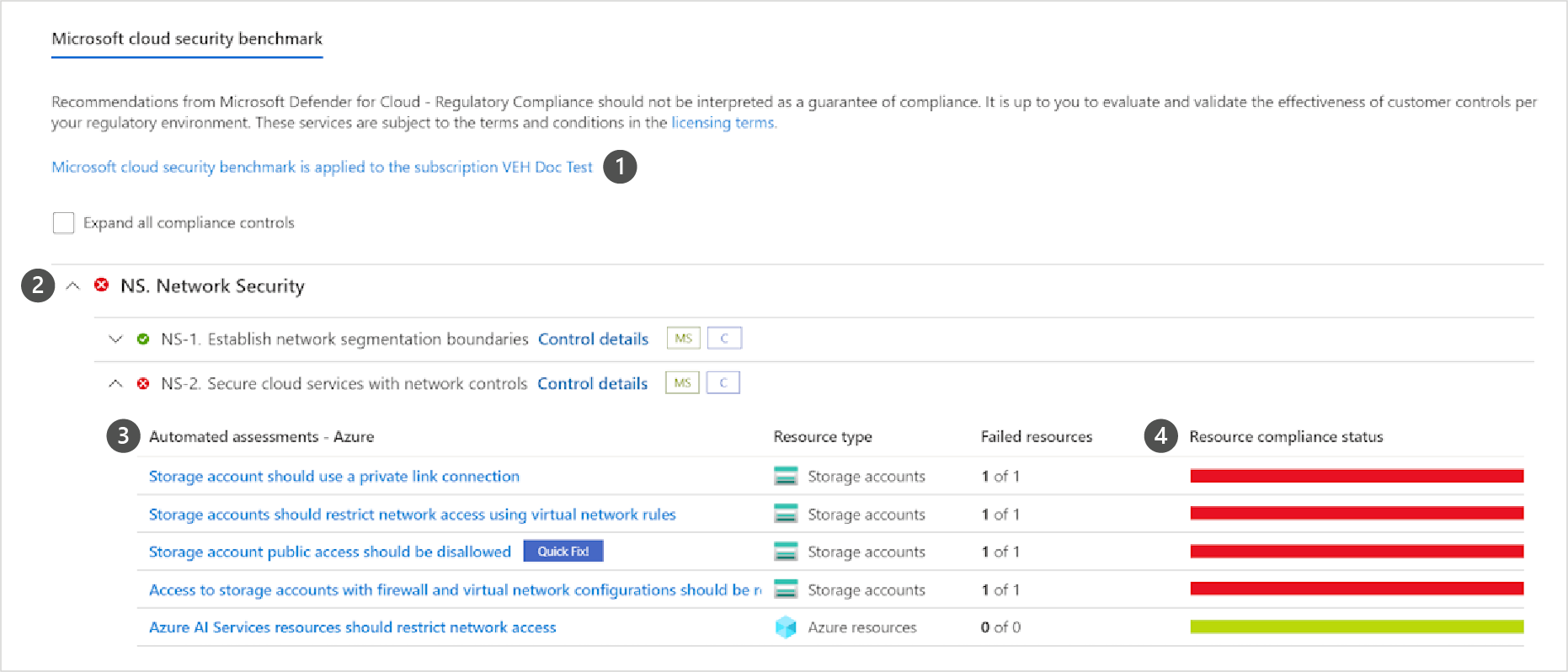

Dashboard voor naleving van regelgeving

Het dashboard toont een overzicht van uw nalevingsstatus met de set ondersteunde nalevingsregels. U ziet uw algehele nalevingsscore en het aantal geslaagde versus mislukte evaluaties die aan elke standaard zijn gekoppeld.

Nalevingsbesturingselementen

- Abonnementen waarop de standaard is toegepast.

- Lijst met alle besturingselementen voor die standaard.

- Bekijk de details van geslaagde en mislukte evaluaties die aan dat besturingselement zijn gekoppeld.

- Aantal betrokken resources.

Sommige besturingselementen worden grijs weergegeven. Aan deze besturingselementen zijn geen Microsoft Defender voor Cloud evaluaties gekoppeld. Controleer de vereisten en beoordeel ze in uw omgeving. Sommige hiervan kunnen procesgerelateerd zijn in plaats van technisch.

De details van naleving met een specifieke standaard verkennen

Als u een PDF-rapport wilt genereren met een samenvatting van uw huidige nalevingsstatus voor een bepaalde standaard, selecteert u Rapport downloaden.

Het rapport biedt een algemeen overzicht van uw nalevingsstatus voor de geselecteerde standaard op basis van Microsoft Defender voor Cloud evaluatiegegevens. Het rapport is ingedeeld volgens de besturingselementen van die standaard. Het rapport kan worden gedeeld met relevante belanghebbenden en kan bewijs leveren aan interne en externe auditors.

Waarschuwingen in Microsoft Defender voor Cloud

Microsoft Defender voor Cloud verzamelt, analyseert en integreert logboekgegevens van uw Azure-resources, het netwerk en verbonden partneroplossingen, zoals firewall- en eindpuntbeveiligingsoplossingen, om echte bedreigingen te detecteren en fout-positieven te verminderen. Er wordt een lijst met beveiligingswaarschuwingen met prioriteit weergegeven in Microsoft Defender voor Cloud samen met de informatie die u nodig hebt om het probleem snel te onderzoeken en stappen om een aanval te verhelpen.

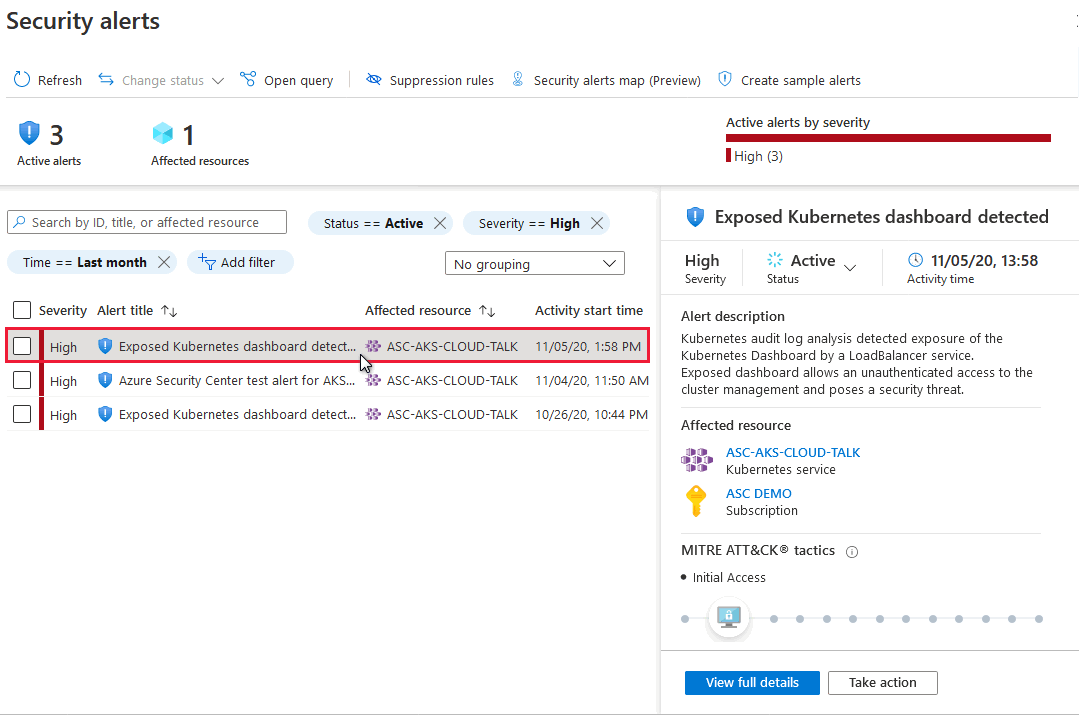

Uw beveiligingswaarschuwingen beheren

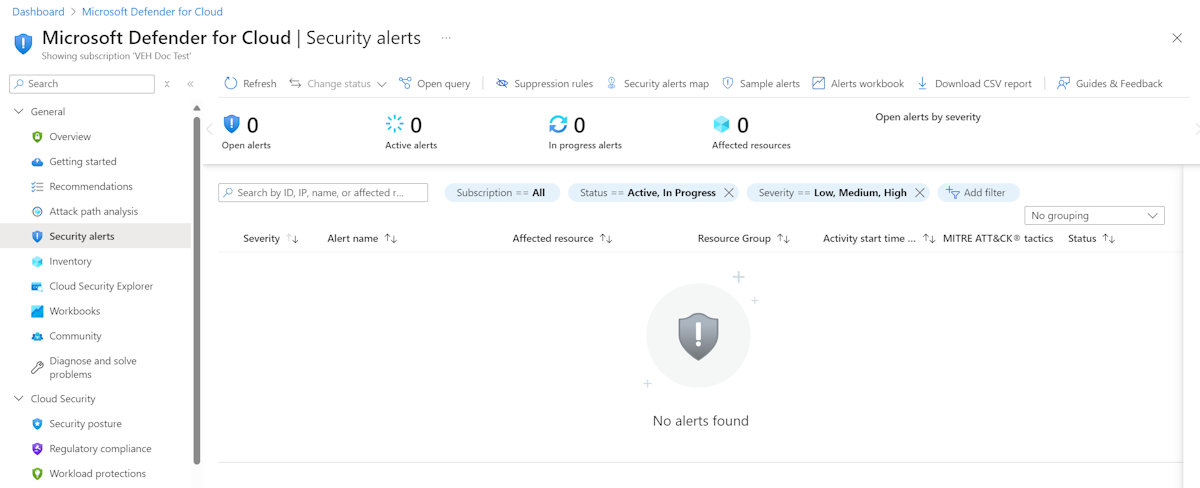

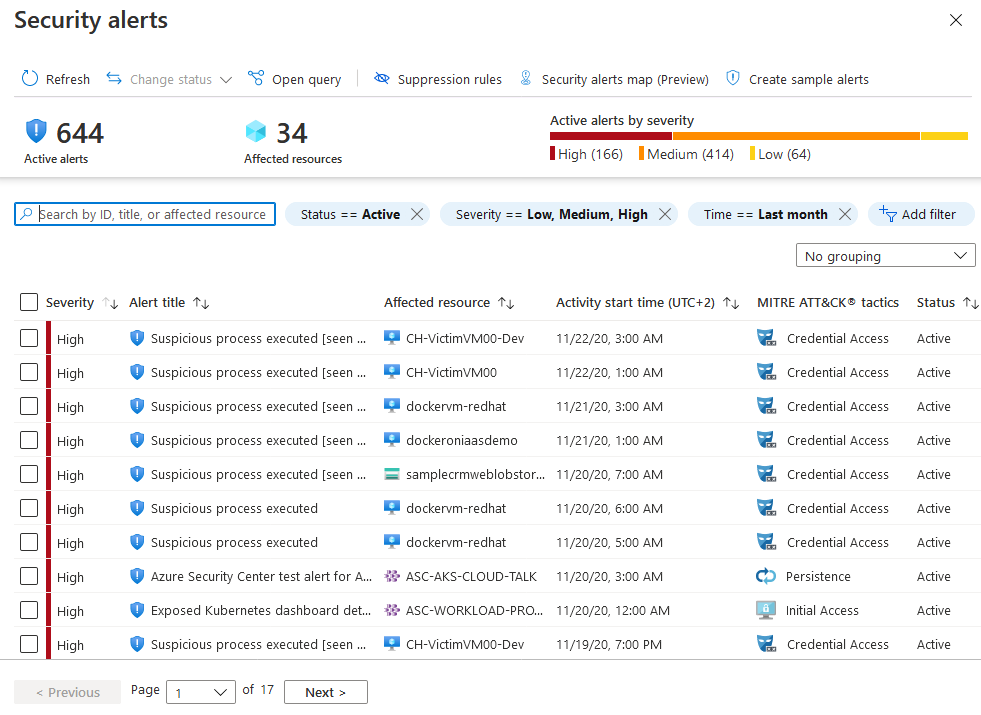

Op de Microsoft Defender voor Cloud overzichtspagina ziet u de tegel Beveiligingswaarschuwingen boven aan de pagina en als koppeling vanaf de zijbalk.

Op de pagina beveiligingswaarschuwingen worden de actieve waarschuwingen weergegeven. U kunt de lijst sorteren op ernst, waarschuwingstitel, betrokken resource, begintijd van activiteit. MITRE ATTACK-tactieken en status.

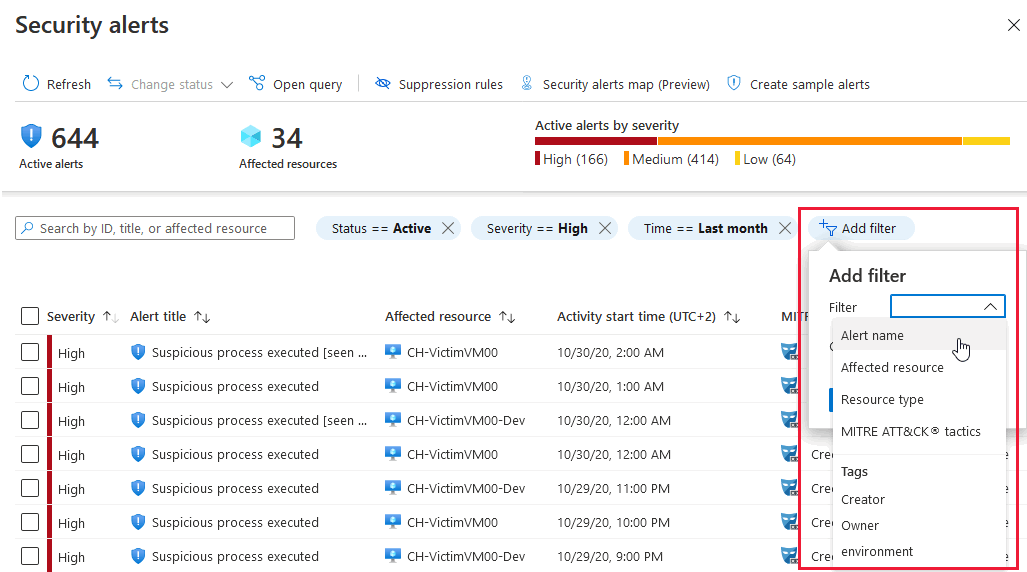

Als u de lijst met waarschuwingen wilt filteren, selecteert u een van de relevante filters. U kunt verdere filters toevoegen met de optie Filter toevoegen.

De lijst wordt bijgewerkt op basis van de filteropties die u hebt geselecteerd. Filteren kan erg nuttig zijn. U kunt bijvoorbeeld beveiligingswaarschuwingen aanpakken die in de afgelopen 24 uur zijn opgetreden, omdat u een mogelijke inbreuk in het systeem onderzoekt.

Reageren op beveiligingswaarschuwingen

Selecteer een waarschuwing in de lijst met beveiligingswaarschuwingen. Er wordt een zijvenster geopend met een beschrijving van de waarschuwing en alle betrokken resources.

Volledige details weergeven geeft meer informatie weer, zoals wordt weergegeven in de volgende afbeelding:

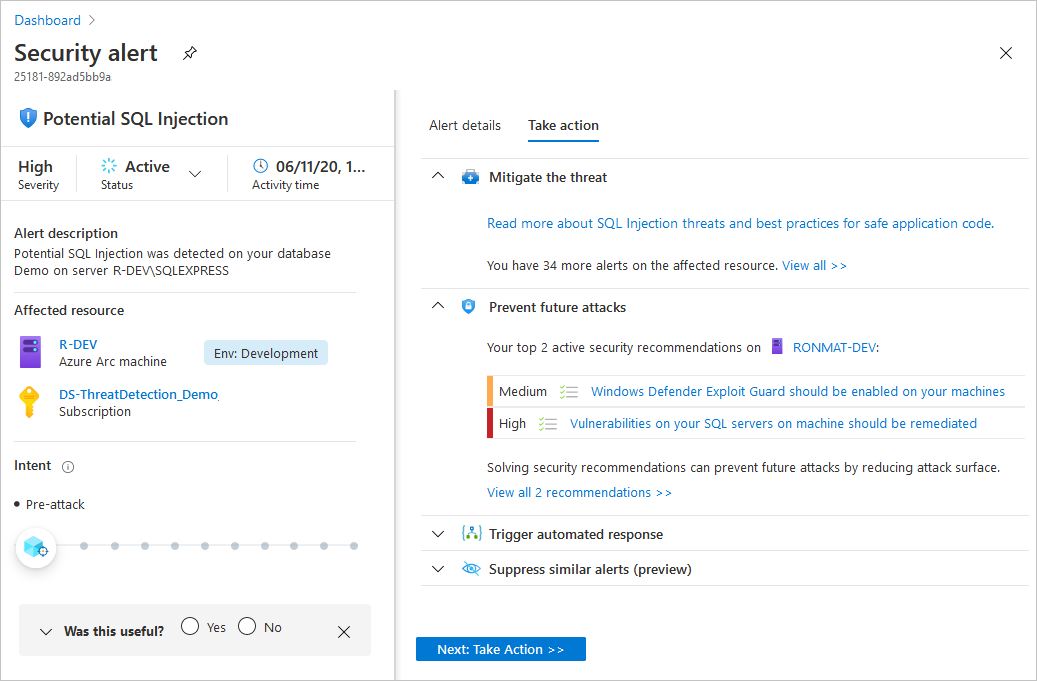

In het linkerdeelvenster van de pagina met beveiligingswaarschuwingen ziet u informatie op hoog niveau met betrekking tot de beveiligingswaarschuwing: titel, ernst, status, activiteitstijd, beschrijving van de verdachte activiteit en de betreffende resource. Naast de betrokken resource zijn de Azure-tags die relevant zijn voor de resource. Gebruik deze om de organisatiecontext van de resource af te stellen bij het onderzoeken van de waarschuwing.

Het rechterdeelvenster bevat het tabblad Waarschuwingsgegevens met verdere details van de waarschuwing om u te helpen het probleem te onderzoeken: IP-adressen, bestanden, processen en meer.

In het rechterdeelvenster vindt u ook het tabblad Actie ondernemen. Gebruik dit tabblad om verdere acties uit te voeren met betrekking tot de beveiligingswaarschuwing. Acties zoals:

- De bedreiging beperken: biedt handmatige herstelstappen voor deze beveiligingswaarschuwing.

- Toekomstige aanvallen voorkomen: biedt aanbevelingen voor beveiliging om het kwetsbaarheid voor aanvallen te verminderen, de beveiligingspostuur te verhogen en zo toekomstige aanvallen te voorkomen.

- Geautomatiseerde reactie activeren: biedt de optie om een logische app te activeren als reactie op deze beveiligingswaarschuwing.

- Vergelijkbare waarschuwingen onderdrukken: biedt de optie om toekomstige waarschuwingen met vergelijkbare kenmerken te onderdrukken als de waarschuwing niet relevant is voor uw organisatie.