Typen identiteiten beschrijven

In Microsoft Entra ID zijn er verschillende typen identiteiten die worden ondersteund. De termen die u in deze les hoort en worden geïntroduceerd, zijn gebruikersidentiteiten, workloadidentiteiten, apparaatidentiteiten, externe identiteiten en hybride identiteiten. Elk van deze termen wordt uitgebreid beschreven in de volgende secties.

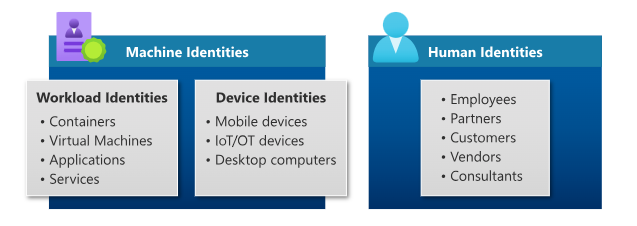

Wanneer u de vraag stelt, wat kan ik een identiteit toewijzen in Microsoft Entra ID, zijn er drie categorieën.

- U kunt identiteiten toewijzen aan personen (mensen). Voorbeelden van identiteiten die zijn toegewezen aan personen zijn werknemers van een organisatie die doorgaans zijn geconfigureerd als interne gebruikers en externe gebruikers die klanten, consultants, leveranciers en partners omvatten. Voor onze doeleinden verwijzen we naar deze identiteiten als gebruikersidentiteiten.

- U kunt identiteiten toewijzen aan fysieke apparaten, zoals mobiele telefoons, desktopcomputers en IoT-apparaten.

- Ten slotte kunt u identiteiten toewijzen aan op software gebaseerde objecten, zoals toepassingen, virtuele machines, services en containers. Deze identiteiten worden workloadidentiteiten genoemd.

In deze eenheid beschouwen we elk type Microsoft Entra-identiteit.

User

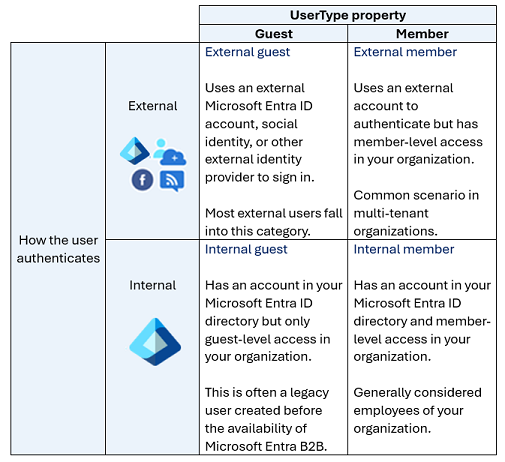

Gebruikersidentiteiten vertegenwoordigen personen zoals werknemers en externe gebruikers (klanten, consultants, leveranciers en partners). In Microsoft Entra ID worden gebruikersidentiteiten gekenmerkt door de manier waarop ze worden geverifieerd en de eigenschap van het gebruikerstype.

Hoe de gebruiker wordt geverifieerd, wordt gevraagd ten opzichte van de Microsoft Entra-tenant van de hostorganisatie en kan intern of extern zijn. Interne verificatie betekent dat de gebruiker een account heeft op de Microsoft Entra-id van de hostorganisatie en dat account gebruikt voor verificatie bij Microsoft Entra-id. Externe verificatie betekent dat de gebruiker wordt geverifieerd met behulp van een extern Microsoft Entra-account dat deel uitmaakt van een andere organisatie, een id van een sociaal netwerk of een andere externe id-provider.

De eigenschap gebruikerstype beschrijft de relatie van de gebruiker met de organisatie of meer specifiek, de tenant van de hostorganisatie. De gebruiker kan een gast of lid zijn van de Microsoft Entra-tenant van de organisatie. Standaard hebben gasten van de organisatie beperkte bevoegdheden in de adreslijst van de organisatie ten opzichte van leden van de organisatie.

- Intern lid: Deze gebruikers worden doorgaans beschouwd als werknemers van uw organisatie. De gebruiker verifieert intern via de Microsoft Entra-id van de organisatie en het gebruikersobject dat is gemaakt in de microsoft Entra-resourcemap heeft een UserType of Member.

- Externe gast: Externe gebruikers of gasten, waaronder consultants, leveranciers en partners, vallen doorgaans in deze categorie. De gebruiker verifieert met behulp van een extern Microsoft Entra-account of een externe id-provider (zoals een sociale identiteit). Het gebruikersobject dat is gemaakt in de microsoft Entra-resourcemap heeft een UserType of Guest, waardoor ze beperkte machtigingen op gastniveau hebben.

- Extern lid: Dit scenario is gebruikelijk in organisaties die bestaan uit meerdere tenants. Overweeg het scenario waarin de Contoso Microsoft Entra-tenant en de Fabrikam Microsoft Entra-tenant tenants zijn binnen één grote organisatie. Gebruikers van de Contoso-tenant hebben toegang op lidniveau nodig tot resources in Fabrikam. In dit scenario worden Contoso-gebruikers geconfigureerd in de directory Fabrikam Microsoft Entra, zodat ze zich verifiëren met hun Contoso-account, dat zich buiten Fabrikam bevindt, maar een userType van lid hebben om toegang op lidniveau tot de organisatieresources van Fabrikam mogelijk te maken.

- Interne gast: dit scenario bestaat wanneer organisaties die samenwerken met distributeurs, leveranciers en leveranciers interne Microsoft Entra-accounts voor deze gebruikers instellen, maar deze als gasten aanwijzen door het gebruikersobject UserType in te stellen op Gast. Als gast hebben ze beperkte machtigingen in de map. Dit wordt beschouwd als een verouderd scenario, omdat het nu gebruikelijker is om B2B-samenwerking te gebruiken. Met B2B-samenwerking kunnen gebruikers hun eigen referenties gebruiken, zodat hun externe id-provider verificatie en de levenscyclus van hun account kan beheren.

Externe gasten en externe leden zijn B2B-samenwerkingsgebruikers (business-to-business) die vallen onder de categorie externe identiteiten in Microsoft Entra-id en worden uitgebreid beschreven in de volgende les.

Workloadidentiteiten

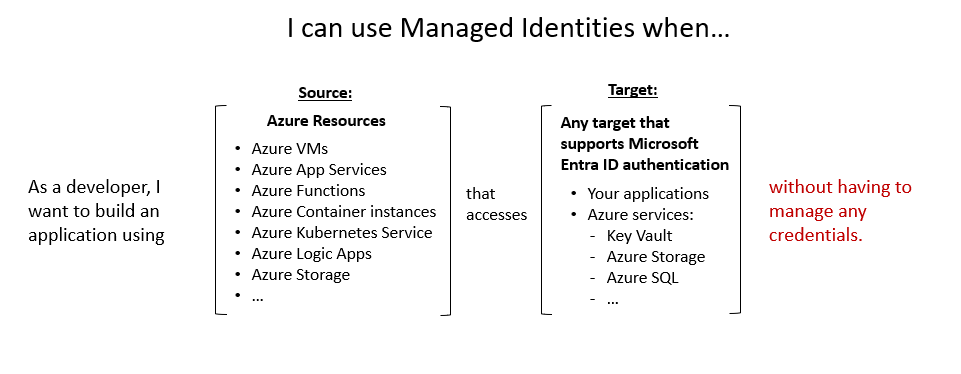

Een workloadidentiteit is een identiteit die u toewijst aan een softwareworkload. Hierdoor kan de softwareworkload worden geverifieerd voor en toegang krijgen tot andere services en resources. Dit helpt uw workload te beveiligen. In Microsoft Entra zijn workloadidentiteiten toepassingen, service-principals en beheerde identiteiten.

Toepassingen en service-principals

Een service-principal is in wezen een identiteit voor een toepassing. Een toepassing moet eerst zijn identiteit en toegangsfuncties delegeren aan Microsoft Entra ID om de integratie van de toepassing mogelijk te maken. Zodra een toepassing is geregistreerd, wordt er een service-principal gemaakt in elke Microsoft Entra-tenant waarin de toepassing wordt gebruikt. De service-principal maakt kernfuncties mogelijk, zoals verificatie en autorisatie van de toepassing, voor resources die worden beveiligd door de Microsoft Entra-tenant.

Voor de service-principals die toegang hebben tot resources die zijn beveiligd door de Microsoft Entra-tenant, moeten toepassingsontwikkelaars de referenties beheren en beveiligen. Als dit niet correct wordt gedaan, kan dit beveiligingsproblemen veroorzaken. Beheerde identiteiten helpen bij het laden van die verantwoordelijkheid van de ontwikkelaar.

Beheerde identiteiten

Beheerde identiteiten zijn een type service-principal dat automatisch wordt beheerd in Microsoft Entra ID en waardoor ontwikkelaars geen referenties hoeven te beheren. Beheerde identiteiten bieden een identiteit die toepassingen kunnen gebruiken bij het maken van verbinding met Azure-resources die ondersteuning bieden voor Microsoft Entra-verificatie en kunnen zonder extra kosten worden gebruikt.

Raadpleeg de sectie Meer informatie van de eenheid Samenvatting en resources voor een lijst met Azure-services die beheerde identiteiten ondersteunen.

Er zijn twee typen beheerde identiteiten: door het systeem toegewezen en door de gebruiker toegewezen.

Door het systeem toegewezen. Met sommige Azure-resources, zoals virtuele machines, kunt u een beheerde identiteit rechtstreeks op de resource inschakelen. Wanneer u een door het systeem toegewezen beheerde identiteit inschakelt, wordt er een identiteit gemaakt in Microsoft Entra die is gekoppeld aan de levenscyclus van die Azure-resource. Omdat de identiteit is gekoppeld aan de levenscyclus van die Azure-resource wanneer de resource wordt verwijderd, wordt de identiteit automatisch voor u verwijderd. Een voorbeeld waarin u een door het systeem toegewezen identiteit kunt vinden, is wanneer een workload zich in één Azure-resource bevindt, zoals een toepassing die op één virtuele machine wordt uitgevoerd.

Door de gebruiker toegewezen. U kunt ook een beheerde identiteit maken als een zelfstandige Azure-resource. Zodra u een door de gebruiker toegewezen beheerde identiteit hebt gemaakt, kunt u deze toewijzen aan een of meer exemplaren van een Azure-service. Een door de gebruiker toegewezen beheerde identiteit kan bijvoorbeeld worden toegewezen aan meerdere VM's. Met door de gebruiker toegewezen beheerde identiteiten wordt de identiteit afzonderlijk beheerd van de resources die deze gebruiken. Als u de resources verwijdert die gebruikmaken van de door de gebruiker toegewezen beheerde identiteit, wordt de identiteit niet verwijderd. De door de gebruiker toegewezen beheerde identiteit moet expliciet worden verwijderd. Dit is handig in een scenario waarin u mogelijk meerdere VM's hebt die allemaal dezelfde set machtigingen hebben, maar vaak gerecycled kunnen worden. Het verwijderen van een van de VM's heeft geen invloed op de door de gebruiker toegewezen beheerde identiteit. Op dezelfde manier kunt u een nieuwe VIRTUELE machine maken en deze toewijzen aan de bestaande door de gebruiker toegewezen beheerde identiteit.

Apparaat

Een apparaat is een stuk hardware, zoals mobiele apparaten, laptops, servers of printers. Een apparaat-id geeft beheerders informatie die ze kunnen gebruiken bij het nemen van beslissingen over toegang of configuratie. Apparaat-id's kunnen op verschillende manieren worden ingesteld in Microsoft Entra-id.

- Geregistreerde Microsoft Entra-apparaten. Het doel van geregistreerde Microsoft Entra-apparaten is om gebruikers ondersteuning te bieden voor BYOD-scenario's (Bring Your Own Device) of mobiele apparaten. In deze scenario's heeft een gebruiker toegang tot de resources van uw organisatie met behulp van een persoonlijk apparaat. Geregistreerde Microsoft Entra-apparaten registreren zich bij Microsoft Entra-id zonder dat er een organisatieaccount nodig is om zich aan te melden bij het apparaat.

- Microsoft Entra is toegevoegd. Een apparaat dat is toegevoegd aan Microsoft Entra is een apparaat dat is gekoppeld aan Microsoft Entra ID via een organisatieaccount, dat vervolgens wordt gebruikt om u aan te melden bij het apparaat. Aan Microsoft Entra gekoppelde apparaten zijn over het algemeen eigendom van de organisatie.

- Hybride apparaten van Microsoft Entra. Organisaties met bestaande on-premises Active Directory-implementaties kunnen profiteren van de functionaliteit van Microsoft Entra ID door hybride apparaten van Microsoft Entra te implementeren. Deze apparaten zijn gekoppeld aan uw on-premises Active Directory en Microsoft Entra ID waarvoor organisatieaccounts moeten worden aangemeld bij het apparaat.

Door apparaten te registreren en toe te voegen aan Microsoft Entra ID, krijgen gebruikers eenmalige aanmelding (SSO) voor cloudresources. Daarnaast profiteren apparaten die lid zijn van Microsoft Entra, van de SSO-ervaring voor resources en toepassingen die afhankelijk zijn van on-premises Active Directory.

IT-beheerders kunnen hulpprogramma's zoals Microsoft Intune gebruiken, een cloudservice die zich richt op Mobile Device Management (MDM) en Mobile Application Management (MAM) om te bepalen hoe de apparaten van een organisatie worden gebruikt. Zie Microsoft Intune voor meer informatie.

Groepen

Als u in Microsoft Entra ID meerdere identiteiten met dezelfde toegangsbehoeften hebt, kunt u een groep maken. U gebruikt groepen om toegangsmachtigingen te verlenen aan alle leden van de groep, in plaats van afzonderlijke toegangsrechten toe te wijzen. Het beperken van de toegang tot Microsoft Entra-resources tot alleen de identiteiten die toegang nodig hebben, is een van de belangrijkste beveiligingsprincipes van Zero Trust.

Er zijn twee groepstypen:

Beveiliging: Een beveiligingsgroep is het meest voorkomende type groep en wordt gebruikt voor het beheren van gebruikers- en apparaattoegang tot gedeelde resources. U kunt bijvoorbeeld een beveiligingsgroep maken voor een specifiek beveiligingsbeleid, zoals selfservice voor wachtwoordherstel of voor gebruik met een beleid voor voorwaardelijke toegang om MFA te vereisen. Leden van een beveiligingsgroep kunnen gebruikers (inclusief externe gebruikers), apparaten, andere groepen en service-principals bevatten. Voor het maken van beveiligingsgroepen is een Microsoft Entra-beheerdersrol vereist.

Microsoft 365: Een Microsoft 365-groep, die ook wel een distributiegroep wordt genoemd, wordt gebruikt voor het groeperen van gebruikers op basis van samenwerkingsbehoeften. U kunt bijvoorbeeld leden van de groep toegang geven tot een gedeeld postvak, agenda, bestanden van SharePoint-sites en meer. Leden van een Microsoft 365-groep kunnen alleen gebruikers bevatten, inclusief gebruikers buiten uw organisatie. Omdat Microsoft 365-groepen bedoeld zijn voor samenwerking, is de standaardinstelling dat gebruikers Microsoft 365-groepen kunnen maken, zodat u geen beheerdersrol nodig hebt.

Groepen kunnen zo worden geconfigureerd dat leden kunnen worden toegewezen, die handmatig zijn geselecteerd of die kunnen worden geconfigureerd voor dynamisch lidmaatschap. Dynamisch lidmaatschap maakt gebruik van regels om identiteiten automatisch toe te voegen en te verwijderen.