Uw hub-spoke-netwerk beveiligen

Azure biedt veel services waarmee een organisatie de cloudinfrastructuur kan beveiligen en beveiligen. Uw organisatie moet weten hoe ze hun nieuwe netwerk moeten beveiligen en welke andere Azure-services beschikbaar zijn.

In deze les verkent u beveiligde netwerken in het Azure-platform en ziet u een overzicht van Azure Firewall. U leert ook hoe u virtuele netwerken beveiligt met behulp van netwerkbeveiligingsgroepen.

Netwerkontwerp op Azure beveiligen

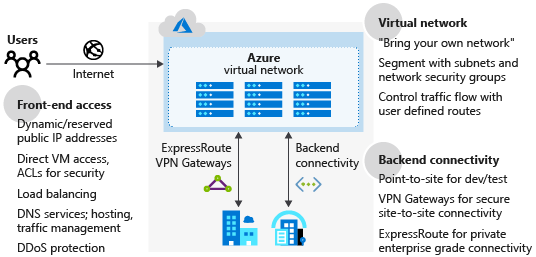

In het voorgaande diagram ziet u de Azure-netwerkinfrastructuur en de methoden waarmee u veiliger verbinding kunt maken met uw on-premises omgeving, door Azure gehoste resources en het openbare internet.

Er zijn diverse functies waarover u kunt nadenken als onderdeel van de beveiliging van een netwerkontwerp:

- Azure Virtual Network: biedt een basisbeveiligingslaag door uw omgevingen in Azure logisch te isoleren om onbevoegde of ongewenste toegang te voorkomen.

- Azure DNS: een hostingservice voor uw domeinnamen. Azure DNS is een veilige service voor het beheren en omzetten van domeinnamen in uw virtuele netwerk.

- Azure-toepassing Gateway: een toegewezen virtueel apparaat dat een toepassingsleveringscontroller als een service biedt, met inbegrip van een Web Application Firewall (WAF).

- Azure Traffic Manager: een service voor het beheren van de distributie van gebruikersverkeer in Azure.

- Azure Load Balancer: biedt hoge beschikbaarheid en netwerkprestaties voor uw Azure-toepassingen.

- Perimeternetwerk: Segmenteer assets tussen uw virtuele Azure-netwerk en internet.

Overweeg daarnaast een aantal van de volgende elementen in uw netwerkarchitectuur op te nemen om de netwerkbeveiliging te verbeteren:

- Besturingselementen voor netwerktoegang. Deze besturingselementen zorgen ervoor dat uw Azure-services alleen toegankelijk zijn voor de gebruikers en apparaten die u wilt.

- Netwerkbeveiligingsgroepen als een firewall voor pakketfiltering, om het virtuele-netwerkverkeer te beheren.

- Routebeheer, en afgedwongen tunneling, om aangepaste routes via uw infrastructuur te definiëren en ervoor te zorgen dat services geen verbinding kunnen maken met een internetapparaat.

- Het inschakelen van een virtueel-netwerkbeveiligingsapparaat via Azure Marketplace.

- Gebruik Azure ExpressRoute voor een toegewezen WAN-koppeling om uw on-premises netwerken veilig uit te breiden naar Azure.

- Microsoft Defender voor Cloud om bedreigingen voor uw Azure-services te voorkomen, te detecteren en erop te reageren.

- Azure Firewall als een netwerkbeveiligingsservice.

Er is een groot aantal beveiligingsoplossingen voor uw organisatie, die elkaar aanvullen om meer beveiligingslagen te bieden. Uw organisatie moet overeenkomen met de aanbevolen procedures van Microsoft. Vervolgens implementeert u alle functies die u nodig hebt om aan de interne beveiligingsvereisten van uw organisatie te voldoen.

Basisonderdelen van Azure-beveiliging voor stertopologieën

U wilt ervoor zorgen dat resources zijn beschermd tegen onbevoegde toegang, of een aanval, die het beheer van uw netwerkverkeer overneemt. In het hub-spoke-model zijn er verschillende onderdelen die u moet implementeren:

Netwerkbeveiligingsgroep

Voor elk subnet binnen de topologie is een netwerkbeveiligingsgroep geconfigureerd. Met behulp van de netwerkbeveiligingsgroepen worden beveiligingsregels geïmplementeerd, die ervoor zorgen dat netwerkverkeer van en naar elke resource in de topologie wordt toegestaan of geweigerd.

Perimeternetwerk

Configureer een perimeternetwerk in zijn eigen subnet in het virtuele netwerk van de hub voor de routering van extern verkeer. Het perimeternetwerk is ontworpen als host voor virtuele netwerkapparaten om de beveiligingsfunctionaliteit, zoals firewalls en pakketinspecties, te bieden. U kunt het uitgaande verkeer van het perimeternetwerk routeren via virtuele apparaten. Het verkeer wordt vervolgens bewaakt, beveiligd en gecontroleerd.

Virtueel netwerkapparaat

Virtuele netwerkapparaten (NVA's) bieden een veilige netwerkbegrenzing door al het inkomende en uitgaande netwerkverkeer te controleren. Vervolgens wordt door de NVA alleen het verkeer doorgevoerd dat aan netwerkbeveiligingsregels voldoet, waardoor het in feite als een firewall fungeert.

Azure Firewall kan enkele onderdelen vervangen die in dit artikel zijn besproken, om de toegang tot Azure-netwerkbronnen te beheren. Zie de sectie Azure Firewall voor meer informatie.

Azure ExpressRoute

Met ExpressRoute wordt een toegewezen privé-WAN-koppeling tot stand gebracht tussen on-premises resources en een Azure-gatewaysubnet in het virtuele netwerk van de hub. U voegt een netwerkbeveiligingsapparaat toe tussen het on-premises netwerk en de randrouters van de ExpressRoute-provider. Dit apparaat beperkt de stroom van niet-geautoriseerd verkeer van het virtuele netwerk.

Azure Firewall

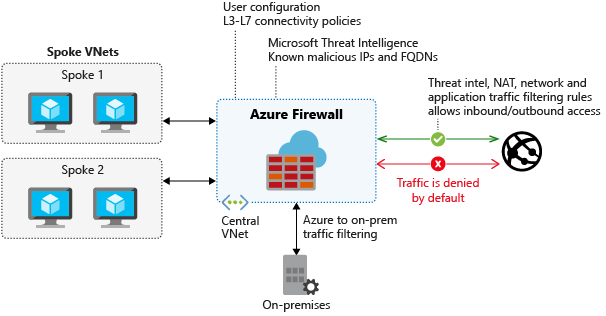

Microsoft beheert deze netwerkbeveiligingsservice. Het beschermt virtuele Azure-netwerken en hun resources door u connectiviteitsbeleidsregels centraal te laten beheren en afdwingen. Azure Firewall maakt gebruik van een statisch openbaar IP-adres voor virtuele-netwerkresources zodat externe firewalls verkeer van uw virtuele netwerk kunnen identificeren.

Azure Firewall is een volledig stateful netwerkfirewall waarmee de operationele status en de kenmerken van netwerkverbindingen die deze firewall passeren, worden bijgehouden. Met behulp van Azure Firewall kunt u alle netwerkcommunicatie via afgedwongen beleid centraal beheren. Deze beleidsregels kunnen in alle virtuele netwerken, regio's en Azure-abonnementen worden afgedwongen. In een hub-spoke-topologie wordt Azure Firewall doorgaans ingericht in de hub voor volledige controle over verkeer via het netwerk.

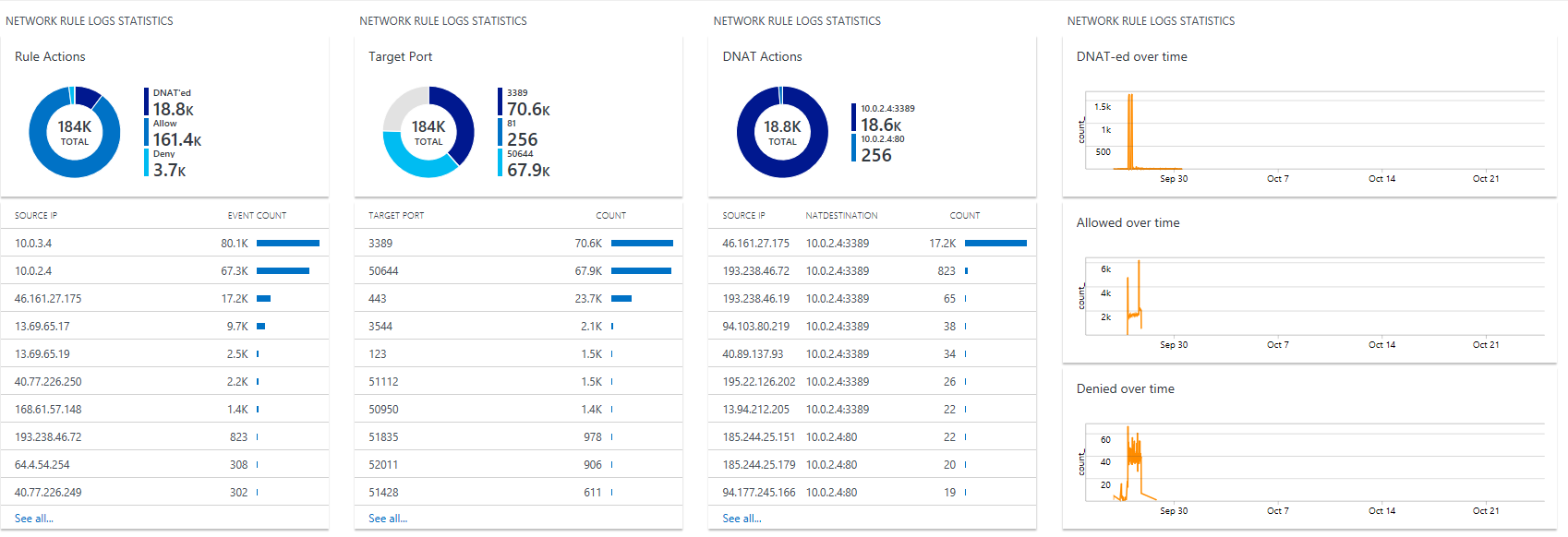

De bewaking van Azure Firewall bestaat uit het beoordelen van de firewall en activiteitenlogboeken. Omdat Azure Firewall is geïntegreerd met Azure Monitor-logboeken, kunt u daarin de volledige logboeken weergeven. Een aantal logboeken is ook beschikbaar in Azure Portal.

De logboeken kunnen worden opgeslagen in een Azure Storage-account, naar Azure Event Hubs worden gestreamd of naar Azure Monitor-logboeken worden verzonden.

Netwerkbeveiliging met netwerkbeveiligingsgroepen

Met behulp van netwerkbeveiligingsgroepen (NSG's) kunt u netwerkverkeersregels afdwingen en beheren. De toegang wordt beheerd door communicatie tussen werkbelastingen in een virtueel netwerk toe te staan of te weigeren. NSG's zijn gebaseerd op regels en evalueren verkeer met behulp van een methode met vijf tuples. Om te bepalen of verkeer is toegestaan of geweigerd, evalueren NSG's verkeer met behulp van:

- Bron-IP

- Bronpoort

- Doel-IP

- Doelpoort

- Protocol

Beveiligingsregels definiëren

Beveiligingsregels in een NSG bieden een mechanisme waarmee het beheer van verkeersstromen wordt gedefinieerd. Een NSG beschikt standaard over een set met regels. Deze regels kunnen niet worden verwijderd, maar u kunt deze met uw eigen aangepaste regels overschrijven. De standaardregels zijn:

- Verkeer dat afkomstig is van, en eindigt in, een virtueel netwerk is toegestaan.

- Uitgaand verkeer naar internet is toegestaan, maar binnenkomend verkeer wordt geblokkeerd.

- Het is toegestaan om met Azure Load Balancer de status van virtuele machines, of rolinstanties, te testen.

Andere beveiligingsoverwegingen

De mogelijkheid om te bepalen op welke manier verkeer via uw resources wordt gerouteerd, is een belangrijke beveiligingsmaatregel om te nemen. Azure helpt u de beveiliging van uw algemene infrastructuur te verbeteren door u andere services aan te bieden:

- Toepassingsbeveiligingsgroepen: biedt centraal beleid en beveiligingsbeheer voor uw toepassingen. Gebruik toepassingsbeveiligingsgroepen om gedetailleerde beleidsregels voor netwerkbeveiliging te definiëren met behulp van een koppelingspad. U kunt vervolgens een 'zero trust'-methode gebruiken, waarbij alleen opgegeven stromen zijn toegestaan.

- Azure Network Watcher: hiermee kunt u inzicht krijgen in de logboekregistratie en diagnostische gegevens van uw netwerk. Met Network Watcher krijgt u informatie over de status en prestaties van uw Azure-netwerken.

- Service-eindpunten voor virtuele netwerken: breidt de privéadresruimte van uw virtuele netwerk uit om deze beschikbaar te maken voor Azure-services. Met de eindpunten kunt u toegang tot Azure-resources beperken.

- Azure DDoS Protection: hiermee kunt u volumetrische, protocol- en resourcelaagaanvallen beperken.