Het maken en beheren van opsporingsquery's voor bedreigingen verkennen

Microsoft Sentinel bevat krachtige queryhulpprogramma's waarmee u, als onderdeel van het Security Operations Center-team, beveiligingsrisico's en ongewenste activiteiten in de omgeving van Contoso kunt vinden en isoleren.

Zoeken met behulp van ingebouwde query's

U kunt de zoek- en queryhulpprogramma's in Microsoft Sentinel gebruiken om te zoeken naar beveiligingsrisico's en tactieken in uw hele omgeving. Met deze hulpprogramma's kunt u filteren op grote hoeveelheden gebeurtenissen en beveiligingsgegevensbronnen om mogelijke bedreigingen te identificeren of bekende of verwachte bedreigingen op te sporen.

De opsporingspagina in Microsoft Sentinel bevat ingebouwde query's waarmee u het opsporingsproces kunt begeleiden en de juiste opsporingspaden kunt volgen om problemen in uw omgeving te ontdekken. Opsporingsquery's kunnen problemen blootstellen die niet significant genoeg zijn om zelf een waarschuwing te genereren, maar die na verloop van tijd vaak genoeg zijn gebeurd om onderzoek te rechtvaardigen.

De opsporingspagina bevat een lijst met alle opsporingsquery's. U kunt query's filteren en sorteren op naam, provider, gegevensbron, resultaten en tactieken. U kunt query's opslaan door het sterpictogram Favorieten voor de query in de lijst te selecteren.

Tip

Wanneer een query als favoriet wordt geselecteerd, wordt deze automatisch uitgevoerd telkens wanneer u de opsporingspagina opent.

Opsporingsquery's beheren

Wanneer u een query selecteert in de lijst, worden de querygegevens weergegeven in een nieuw deelvenster met een beschrijving, code en andere informatie over de query. Deze informatie bevat gerelateerde entiteiten en geïdentificeerde tactieken. U kunt een query interactief uitvoeren door Query uitvoeren te selecteren in het detailvenster.

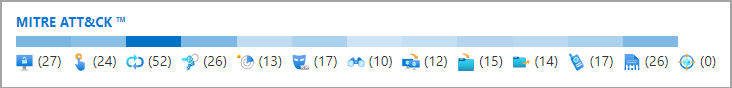

Bedreigingen opsporen met behulp van het MITRE ATT&CK-framework

Microsoft Sentinel maakt gebruik van het MITRE ATT&CK-framework om query's te categoriseren en te ordenen op tactiek. ATT&CK is een knowledge base van tactieken en technieken die worden gebruikt en waargenomen in het wereldwijde bedreigingslandschap. U kunt MITRE ATT&CK gebruiken om uw modellen en methoden voor het opsporen van bedreigingen in Microsoft Sentinel te ontwikkelen en te informeren. Wanneer u opsporing van bedreigingen in Microsoft Sentinel uitvoert, kunt u het ATT&CK-framework gebruiken om query's te categoriseren en uit te voeren met behulp van de miTRE ATT&CK-tactiektijdlijn.

Notitie

U kunt afzonderlijke MITRE ATT&CK-tactieken selecteren in de tijdlijn op de opsporingspagina .

Als u een tactiek selecteert, worden de beschikbare query's gefilterd op basis van de geselecteerde tactiek. De volgende opsporingstactieken zijn afkomstig van de Matrices atT&CK Enterprise en ICS (Industrial Control Systems):

- Reconnaissance. Tactieken die de aanvaller gebruikt om informatie te vinden die ze kunnen gebruiken om toekomstige bewerkingen te plannen.

- Resourceontwikkeling. Tactieken die de kwaadwillende gebruiker gebruikt om resources vast te stellen die ze kunnen gebruiken om bewerkingen te ondersteunen. Resources omvatten infrastructuur, accounts of mogelijkheden.

- Initiële toegang. Tactieken die de kwaadwillende gebruiker gebruikt om toegang te krijgen tot een netwerk, door misbruik te maken van beveiligingsproblemen of configuratieproblemen in openbare systemen. Een voorbeeld is gerichte spear-phishing.

- Uitvoering. Tactieken die ertoe leiden dat een indringer code op een doelsysteem uitvoert. Een kwaadwillende hacker kan bijvoorbeeld een PowerShell-script uitvoeren om meer hulpprogramma's voor aanvallers te downloaden en/of andere systemen te scannen.

- Persistentie. Tactieken waarmee een kwaadwillende persoon toegang tot een doelsysteem kan behouden, zelfs nadat het opnieuw is opgestart en referenties zijn gewijzigd. Een voorbeeld van een persistentietechniek is een aanvaller die een geplande taak maakt waarmee de code op een bepaald tijdstip of bij het opnieuw opstarten wordt uitgevoerd.

- Escalatie van bevoegdheden. Tactieken die een kwaadwillende gebruiker gebruikt om bevoegdheden op een hoger niveau op een systeem te krijgen, zoals lokale beheerder of hoofdmap.

- Omzeiling van de beveiliging. Tactieken die aanvallers gebruiken om detectie te voorkomen. Omzeilingstactieken omvatten het verbergen van schadelijke code in vertrouwde processen en mappen, versleuteling of verdoezeling van vijandige code, of het uitschakelen van beveiligingssoftware.

- Toegang tot referenties. Tactieken die worden geïmplementeerd op systemen en netwerken om gebruikersnamen en referenties te stelen voor hergebruik.

- Detectie. Tactieken die aanvallers gebruiken om informatie te verkrijgen over systemen en netwerken die ze willen misbruiken of gebruiken voor hun tactische voordeel.

- Zijdelingse verplaatsing. Tactieken waarmee een aanvaller van het ene naar het andere systeem kan overstappen binnen een netwerk. Veelvoorkomende technieken zijn pass-the-hash-methoden voor het verifiëren van gebruikers en misbruik van het Remote Desktop Protocol.

- Verzameling. Tactieken die een kwaadwillende gebruiker gebruikt om de informatie te verzamelen en samen te voegen die ze als onderdeel van hun doelstellingen hadden gericht.

- Command and Control (C2). Tactieken die een aanvaller gebruikt om te communiceren met een systeem onder hun controle. Een voorbeeld is een aanvaller die communiceert met een systeem via een ongebruikelijke of hooggenummerde poort om detectie te omzeilen door beveiligingsapparaten of proxy's.

- Exfiltratie. Tactieken die worden gebruikt om gegevens van het aangetaste netwerk te verplaatsen naar een systeem of netwerk dat volledig onder controle is van de aanvaller.

- Beïnvloeding. Tactieken die een aanvaller gebruikt om de beschikbaarheid van systemen, netwerken en gegevens te beïnvloeden. Methoden in deze categorie zijn denial-of-service-aanvallen en schijf-wiping of data-wiping software.

- Besturingselement voor procesbeperking. Tactieken die de aanvaller gebruikt om fysieke controleprocessen te manipuleren, uit te schakelen of te beschadigen.

- Reactiefunctie remmen. Tactieken die de aanvaller gebruikt om te voorkomen dat uw veiligheids-, beschermings-, kwaliteitsgarantie- en operator-interventiefuncties reageren op een storing, gevaar of onveilige status.

- Geen.

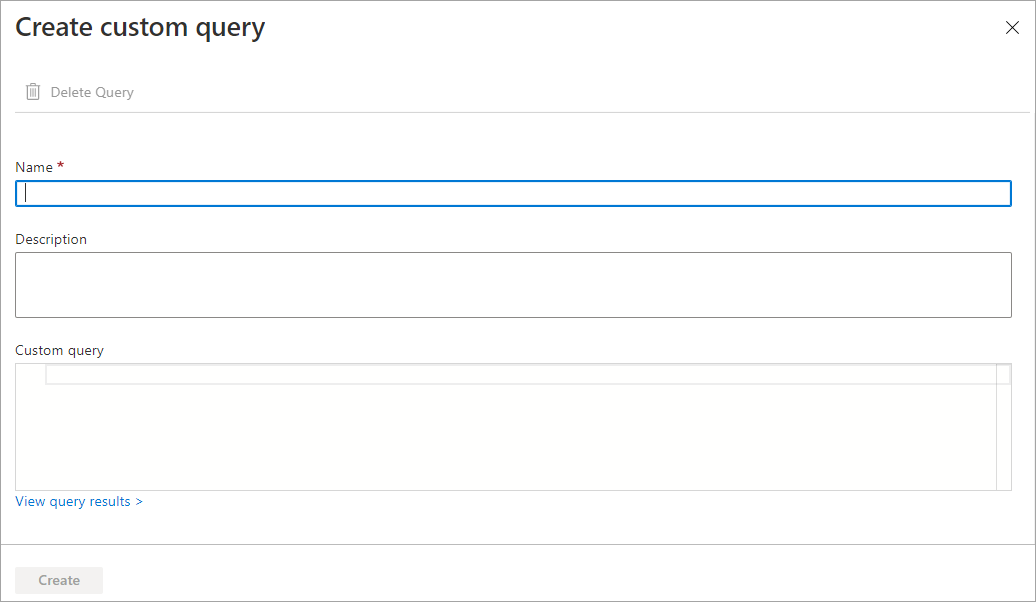

Aangepaste query's maken om de opsporing van bedreigingen te verfijnen

Alle Opsporingsquery's van Microsoft Sentinel gebruiken Kusto-querytaal syntaxis (KQL) die wordt gebruikt in Log Analytics. U kunt een query wijzigen in het detailvenster en de nieuwe query uitvoeren. U kunt deze ook opslaan als een nieuwe query die opnieuw kan worden gebruikt in uw Microsoft Sentinel-werkruimte.

U kunt ook uw eigen aangepaste query's maken met behulp van KQL-code om bedreigingen op te sporen.

Met aangepaste query's kunt u het volgende definiëren:

| Queryparameter | Description |

|---|---|

| Naam | Geef een naam op voor de aangepaste query. |

| Beschrijving | Geef een beschrijving van de functionaliteit van uw query. |

| Aangepaste query | Uw KQL-opsporingsquery. |

| Entiteitstoewijzing | Wijs entiteitstypen toe aan kolommen uit het queryresultaat om uw queryresultaten te vullen met meer bruikbare informatie. U kunt ook entiteiten toewijzen met behulp van code in uw KQL-query. |

| Tactieken en technieken | Geef de tactieken op die uw query is ontworpen om beschikbaar te maken. |

Aangepaste query's worden naast ingebouwde query's weergegeven om beheerredenen.

Microsoft Sentinel verkennen op GitHub

De Microsoft Sentinel-opslagplaats bevat out-of-the-box-detecties, verkenningsquery's, opsporingsquery's, werkmappen, playbooks en meer om u te helpen uw omgeving te beveiligen en bedreigingen op te sporen. Microsoft en de Microsoft Sentinel-community dragen bij aan deze opslagplaats.

De opslagplaats bevat mappen met bijgedragen inhoud voor verschillende gebieden van microsoft Sentinel-functionaliteit, waaronder opsporingsquery's. U kunt de code van deze query's gebruiken om aangepaste query's te maken in uw Microsoft Sentinel-werkruimte.

Kies het beste antwoord voor de volgende vraag en selecteer vervolgens Uw antwoorden controleren.