Id-providers configureren

Directe federatie wordt nu SAML-/WS-Fed-id-providerfederatie (IdP) genoemd. U kunt federatie instellen voor elke organisatie waarvan de id-provider (IdP) het PROTOCOL Security Assertion Markup Language (SAML) 2.0 of WS-Federation (WS-Fed) ondersteunt. Wanneer u SAML/WS-Fed IdP-federatie instelt met idP van een partner, kunnen nieuwe gastgebruikers uit dat domein hun eigen door IdP beheerde organisatieaccount gebruiken om u aan te melden bij uw Microsoft Entra-tenant en met u samen te werken. De gastgebruiker hoeft geen afzonderlijk Microsoft Entra-account te maken.

Wanneer wordt een gastgebruiker geverifieerd met SAML/WS-Fed IdP-federatie?

Nadat u federatie hebt ingesteld met de SAML/WS-Fed IdP van een organisatie, worden alle nieuwe gastgebruikers die u uitnodigt geverifieerd met behulp van die SAML/WS-Fed IdP. Het is belangrijk om op te merken dat met het instellen van federatie de verificatiemethode niet wordt gewijzigd voor gastgebruikers die al een uitnodiging van u hebben gebruikt. Hieronder volgen een aantal voorbeelden:

- Gastgebruikers hebben al uitnodigingen van u ingewisseld en vervolgens hebt u later federatie ingesteld met de SAML/WS-Fed IdP van de organisatie. Deze gastgebruikers blijven dezelfde verificatiemethode gebruiken die ze hebben gebruikt voordat u federatie instelt.

- U stelt federatie in met de SAML/WS-Fed IdP van een organisatie en nodigt gastgebruikers uit en vervolgens wordt de partnerorganisatie later verplaatst naar Microsoft Entra-id. De gastgebruikers die al uitnodigingen hebben ingewisseld, blijven de federatieve SAML/WS-Fed IdP gebruiken, zolang het federatiebeleid in uw tenant bestaat.

- U verwijdert federatie met de SAML/WS-Fed IdP van een organisatie. Gastgebruikers die momenteel de SAML/WS-Fed IdP gebruiken, kunnen zich niet aanmelden.

In een van deze scenario's kunt u de verificatiemethode van een gastgebruiker bijwerken door de inwisselingsstatus opnieuw in te stellen. SAML/WS-Fed IdP-federatie is gekoppeld aan domeinnaamruimten, zoals contoso.com en fabrikam.com. Wanneer de beheerder federatie met AD FS of een idP van derden tot stand brengt, koppelen organisaties een of meer domeinnaamruimten aan deze ID's.

Ervaring voor de eindgebruiker

Met SAML/WS-Fed IdP-federatie melden gastgebruikers zich aan bij uw Microsoft Entra-tenant met hun eigen organisatieaccount. Wanneer ze toegang hebben tot gedeelde resources en worden gevraagd om zich aan te melden, worden gebruikers omgeleid naar hun IdP. Na een geslaagde aanmelding worden gebruikers teruggezet naar De Microsoft Entra-id voor toegang tot resources. Als de Microsoft Entra-sessie verloopt of ongeldig wordt en de federatieve IdP eenmalige aanmelding heeft ingeschakeld, SSO voor de gebruikerservaring. Als de sessie van de federatieve gebruiker geldig is, wordt de gebruiker niet gevraagd zich opnieuw aan te melden. Anders wordt de gebruiker omgeleid naar de IdP voor aanmelding.

Security Assertion Markup Language 2.0-configuratie

Microsoft Entra B2B kan worden geconfigureerd om te federeren met id-providers die gebruikmaken van het SAML-protocol met specifieke vereisten die hieronder worden vermeld.

Notitie

Het doeldomein voor directe federatie mag niet dns-geverifieerd zijn op Microsoft Entra-id.

Vereiste kenmerken en claims van Security Assertion Markup Language 2.0

De volgende tabellen bevatten vereisten voor specifieke kenmerken en claims die moeten worden geconfigureerd bij de id-provider van derden. Als u directe federatie wilt instellen, moeten de volgende kenmerken worden ontvangen in het SAML 2.0-antwoord van de id-provider. Deze kenmerken kunnen worden geconfigureerd door een koppeling te maken naar het XML-bestand van de online beveiligingstokenservice of door ze handmatig in te voeren.

Vereiste kenmerken voor het SAML 2.0-antwoord van de IdP:

| Kenmerk | Value |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Doelgroep | urn:federation:MicrosoftOnline |

| Verlener | De verlener-URI van de partner-IdP, bijvoorbeeld https://www.example.com/exk10l6w90DHM0yi... |

Vereiste claims voor het SAML 2.0-token dat is uitgegeven door de IdP:

| Kenmerk | Value |

|---|---|

| NameID-indeling | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

WS-Federation-configuratie

Microsoft Entra B2B kan worden geconfigureerd om te federeren met id-providers die gebruikmaken van het WS-Fed-protocol met een aantal specifieke vereisten, zoals hieronder wordt vermeld. Momenteel zijn de twee WS-Fed-providers getest op compatibiliteit met Microsoft Entra ID zijn AD FS en Shibboleth.

Het doeldomein voor directe federatie mag niet dns-geverifieerd zijn op Microsoft Entra-id. Het domein van de verificatie-URL moet overeenkomen met het doeldomein of het domein van een toegestane id-provider.

Vereiste WS-Federation-kenmerken en -claims

De volgende tabellen bevatten vereisten voor specifieke kenmerken en claims die moeten worden geconfigureerd bij de externe WS-Fed-id-provider. Als u directe federatie wilt instellen, moeten de volgende kenmerken worden ontvangen in het WS-Fed-bericht van de id-provider. Deze kenmerken kunnen worden geconfigureerd door een koppeling te maken naar het XML-bestand van de online beveiligingstokenservice of door ze handmatig in te voeren.

Vereiste kenmerken in het WS-Fed bericht van de IdP:

| Kenmerk | Value |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Doelgroep | urn:federation:MicrosoftOnline |

| Verlener | De verlener-URI van de partner-IdP, bijvoorbeeld https://www.example.com/exk10l6w90DHM0yi... |

Vereiste claims voor het WS-Fed token dat is uitgegeven door de IdP:

| Kenmerk | Value |

|---|---|

| ImmutableID | https://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Google toevoegen als een id-provider voor B2B-gastgebruikers

Door een federatie met Google in te stellen, kunt u toestaan dat uitgenodigde gebruikers zich aanmelden bij uw gedeelde apps en resources met hun eigen Gmail-accounts, zonder dat ze Microsoft-accounts hoeven te maken.

Notitie

Google-federatie is specifiek ontworpen voor Gmail-gebruikers. Als u wilt federeren met G Suite-domeinen, gebruikt u directe federatie.

Wat is de ervaring voor de Google-gebruiker?

Wanneer u een uitnodiging verzendt naar Google Gmail-gebruikers, moeten de gastgebruikers toegang krijgen tot uw gedeelde apps of resources met behulp van een koppeling die de tenantcontext bevat. Hun ervaring varieert, afhankelijk van of ze al zijn aangemeld bij Google:

- Gastgebruikers die niet zijn aangemeld bij Google worden gevraagd dit te doen.

- Gastgebruikers die al zijn aangemeld bij Google worden gevraagd het account te kiezen dat ze willen gebruiken. Ze moeten het account kiezen dat u hebt gebruikt om hen uit te nodigen.

Gastgebruikers die een header te lang zien, kunnen hun cookies wissen of een privé- of incognitovenster openen en zich opnieuw proberen aan te melden.

Afschaffing van aanmeldingsondersteuning voor WebView

Google wordt ingesloten ondersteuning voor aanmelden voor webweergave afgeschaft (vanaf 30 september 2021). Als uw apps gebruikers verifiëren met een ingesloten webweergave en u Google-federatie gebruikt met Microsoft Entra B2C of Microsoft Entra B2B voor uitnodigingen voor externe gebruikers of selfserviceregistratie, kunnen Google Gmail-gebruikers zich niet verifiëren.

Hier volgen bekende scenario's die van invloed zijn op Gmail-gebruikers:

- Microsoft-apps (bijvoorbeeld Teams en Power Apps) in Windows.

- Windows-apps die gebruik maken van het besturingselement WebView, WebView2 of het oudere WebBrowser-besturingselement voor verificatie. Deze apps moeten worden gemigreerd naar het gebruik van de WAM-stroom (Web Account Manager).

- Android-toepassingen die gebruikmaken van het element WebView UI.

- iOS-toepassingen die gebruikmaken van UIWebView/WKWebview.

- Apps die gebruikmaken van Microsoft Authentication Library.

Deze wijziging heeft geen invloed op:

- Web-apps

- Microsoft 365-services die toegankelijk zijn via een website (bijvoorbeeld SharePoint Online, Office-web-apps en Teams-web-app)

- Mobiele apps die systeemwebweergaven gebruiken voor verificatie (SFSafariViewController in iOS, aangepaste tabbladen op Android).

- Google Workspace-identiteiten, bijvoorbeeld wanneer u gebruikmaakt van federatie op basis van SAML met Google Workspace.

- Windows-apps die gebruik maken van Web Account Manager (WAM) of Web Authentication Broker (WAB).

Aanmeldingseindpunten

Teams biedt volledige ondersteuning voor Google-gastgebruikers op alle apparaten. Google-gebruikers kunnen zich aanmelden bij Teams vanaf een gemeenschappelijk eindpunt, zoals https://teams.microsoft.com.

De algemene eindpunten van andere toepassingen bieden mogelijk geen ondersteuning voor Google-gebruikers. Google-gastgebruikers moeten zich aanmelden met behulp van een koppeling die uw tenantgegevens bevat. Hier volgen enkele voorbeelden:

https://myapps.microsoft.com/?tenantid= your tenant IDhttps://portal.azure.com/ your tenant IDhttps://myapps.microsoft.com/ your verified domain .onmicrosoft.com

Als Google-gastgebruikers een koppeling proberen te gebruiken, https://myapps.microsoft.comhttps://portal.azure.comkrijgen ze een foutmelding.

U kunt Google-gastgebruikers ook een directe koppeling naar een toepassing of resource geven, zolang de koppeling uw tenantgegevens bevat. Bijvoorbeeld: https://myapps.microsoft.com/signin/Twitter/ application ID?tenantId= your tenant ID

Stap 1: Een Google-ontwikkelaarsproject configureren

Maak eerst een nieuw project in de Google Developers-console om een client-id en een clientgeheim te verkrijgen dat u later kunt toevoegen aan Microsoft Entra ID.

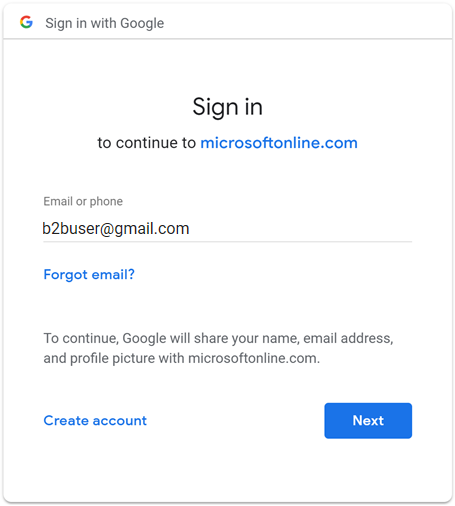

Ga naar de Google-API's op https://console.developers.google.comen meld u aan met uw Google-account. Het is aanbevolen een Google-account voor een gedeeld team te gebruiken.

Accepteer de servicevoorwaarden als u hierom wordt gevraagd.

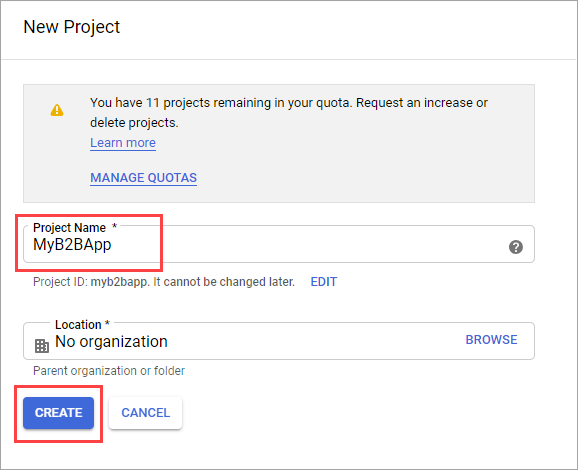

Maak een nieuw project: selecteer Project maken op het dashboard, geef het project een naam op (bijvoorbeeld Microsoft Entra B2B) en selecteer vervolgens Maken:

Selecteer Weergeven onder uw nieuwe project op de pagina API's en services.

Selecteer Ga naar API's-overzicht op de API-kaart. Selecteer het scherm Voor toestemming van OAuth.

Selecteer Extern en selecteer vervolgens Maken.

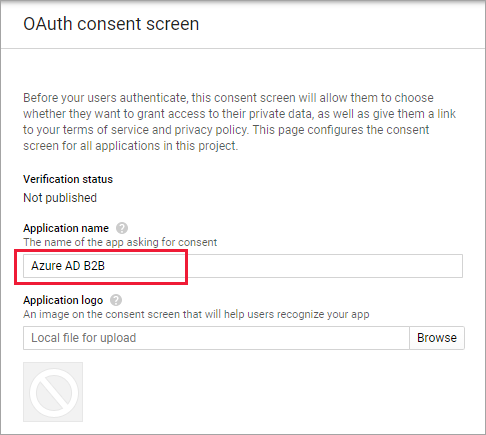

Voer in het scherm voor OAuth-toestemming een toepassingsnaam in:

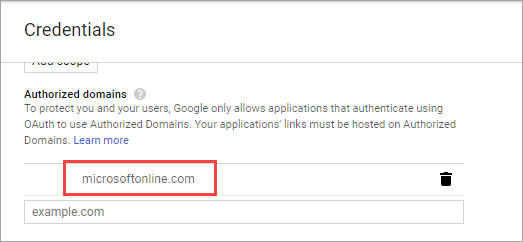

Schuif naar de sectie Geautoriseerde domeinen en voer microsoftonline.com in:

Selecteer Opslaan.

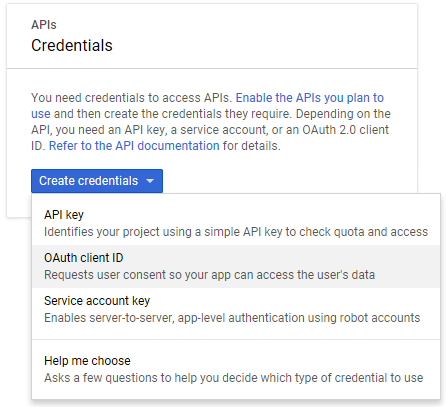

Selecteer Referenties. Selecteer in het menu Referenties maken de OAuth-client-id:

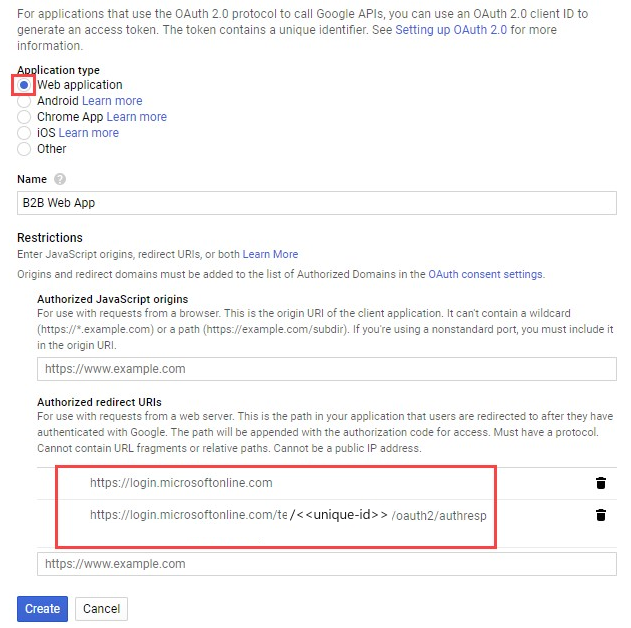

Selecteer onder Toepassingstype de optie Webtoepassing. Geef de toepassing een geschikte naam, zoals Microsoft Entra B2B. Voer onder Geautoriseerde omleidings-URI's de volgende URI's in:

https://login.microsoftonline.comhttps://login.microsoftonline.com/te/ tenant ID /oauth2/authresp(waarbij tenant-id uw tenant-id is in Azure)

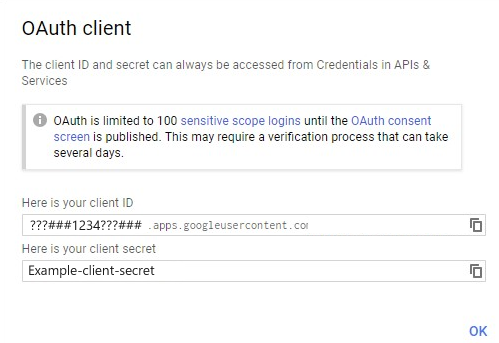

Selecteer Maken. Kopieer de client-id en het clientgeheim. U zult deze gebruiken wanneer u de id-provider toevoegt in de Azure Portal.

Stap 2: Google-federatie configureren in Microsoft Entra-id

U stelt nu de Google-client-id en het clientgeheim in. Hiervoor kunt u Azure Portal of PowerShell gebruiken. Zorg ervoor dat u uw Google-federatieconfiguratie test door uzelf uit te nodigen. Gebruik een Gmail-adres en probeer de uitnodiging in te wisselen met uw uitgenodigde Google-account.

Google-federatie configureren in de Azure-portal

Ga naar de Azure-portal. Selecteer in het linkerdeelvenster Microsoft Entra-id.

Selecteer External Identities.

Selecteer Alle id-providers en selecteer vervolgens de Google-knop.

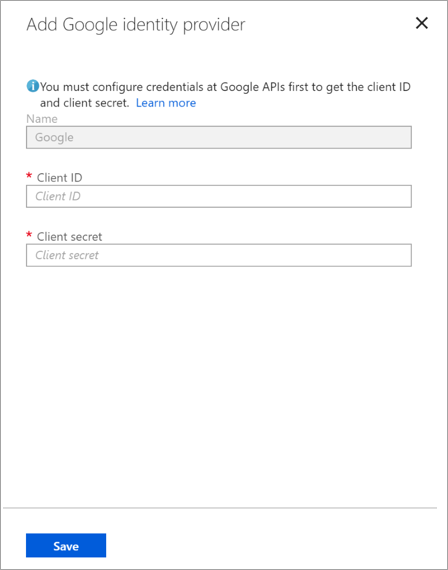

Voer de client-id en het clientgeheim in die u eerder hebt verkregen. Selecteer Opslaan:

Hoe kan ik Google-federatie verwijderen?

U kunt de federatie-instellingen van Google verwijderen. Als u dit doet, kunnen Google-gastgebruikers die hun uitnodigingen al hebben ingewisseld, zich niet aanmelden. U kunt ze echter opnieuw toegang geven tot uw resources door ze uit de map te verwijderen en opnieuw te activeren.

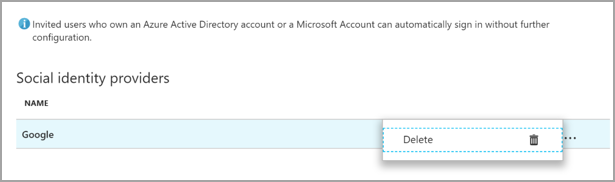

Google-federatie verwijderen in Microsoft Entra-id

Ga naar de Azure-portal. Selecteer in het linkerdeelvenster Microsoft Entra-id.

Selecteer External Identities.

Selecteer Alle id-providers.

Selecteer op de Google-regel de knop met het beletselteken (...) en selecteer vervolgens Verwijderen.

Selecteer Ja om de verwijdering te bevestigen.

Facebook toevoegen als id-provider voor externe identiteiten

U kunt Facebook toevoegen aan uw gebruikersstromen voor selfserviceregistratie (preview), zodat gebruikers zich kunnen aanmelden bij uw toepassingen met hun eigen Facebook-account. Gebruikers toestaan zich aan te melden met Facebook, moet u selfserviceregistratie inschakelen voor uw tenant. Nadat u Facebook als id-provider hebt toegevoegd, stelt u een gebruikersstroom in voor de toepassing en selecteert u Facebook als een van de aanmeldingsopties.

Notitie

Gebruikers kunnen hun Facebook-account alleen gebruiken om zich te registreren via apps met behulp van selfserviceregistratie en gebruikersstromen. Gebruikers kunnen niet worden uitgenodigd en geen uitnodiging inwisselen met een Facebook-account.

Een app maken in de Facebook-ontwikkelaarsconsole

Als u een Facebook-account als een id-provider wilt gebruiken, moet u een toepassing maken in de Facebook-ontwikkelaarsconsole. Als u nog geen Facebook-account hebt, kunt u dit maken op https://www.facebook.com/.

Notitie

Gebruik de volgende URL's in de onderstaande stappen 9 en 16.

- Voer bij Site-URL het adres van uw toepassing in, zoals

https://contoso.com. - Voer in Valid OAuth redirect URIs

https://login.microsoftonline.com/te/ tenant-id /oauth2/authrespin. U vindt uwtenant-IDgegevens in het scherm Overzicht van Microsoft Entra ID.

- Meld u aan bij Facebook for developers (Facebook voor ontwikkelaars) met de referenties van uw Facebook-account.

- Als u dit nog niet hebt gedaan, moet u zich registreren als Facebook-ontwikkelaar. Selecteer Aan de slag in de rechterbovenhoek van de pagina, accepteer het beleid van Facebook en voltooi de registratiestappen.

- Selecteer My Apps en vervolgens Create App.

- Voer een weergavenaam en een geldig e-mailadres van de contactpersoon in.

- Selecteer App-id maken. U moet het Facebook-platformbeleid accepteren en een onlinebeveiligingscontrole voltooien.

- Selecteer Instellingen en selecteer Vervolgens Basic.

- Kies een categorie, bijvoorbeeld Bedrijf en Pagina's. Deze waarde is vereist voor Facebook, maar niet gebruikt voor Microsoft Entra-id.

- Selecteer onder aan de pagina Add platform en selecteer vervolgens Website.

- Voer bij Site-URL de juiste URL in (hierboven vermeld).

- Voer bij URL privacybeleid de URL in voor de pagina waar u privacygegevens voor uw toepassing bewaart, bijvoorbeeld https://www.contoso.com.

- Selecteer Save Changes.

- Bovenaan de pagina kopieert u de waarde van App-id.

- Selecteer Weergeven en kopieer de waarde van App-geheim. U gebruikt ze allebei voor het configureren van Facebook als een id-provider in uw tenant. App-geheim is een essentiële beveiligingsreferentie.

- Selecteer het plusteken naast PRODUCTEN en selecteer vervolgens Instellen onder Aanmelden bij Facebook.

- Selecteer onder Facebook-aanmelding de optie Instellingen.

- Voer in Geldige OAuth-omleidings-URI's de juiste URL in (hierboven vermeld).

- Selecteer Wijzigingen opslaan onder aan de pagina.

- Als u uw Facebook-toepassing beschikbaar wilt maken voor Microsoft Entra ID, selecteert u de statuskiezer in de rechterbovenhoek van de pagina en schakelt u deze in om de toepassing openbaar te maken en selecteert u de schakelmodus. Op dit moment moet de status worden gewijzigd van Development in Live.

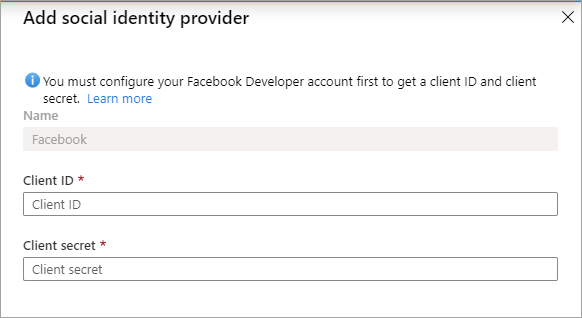

Een Facebook-account configureren als id-provider

Nu stelt u de Facebook-client-id en het clientgeheim in door het in te voeren in het Microsoft Entra-beheercentrum of met behulp van PowerShell. U kunt uw Facebook-configuratie testen door u te registreren via een gebruikersstroom op een app die is ingeschakeld voor selfserviceregistratie.

Facebook-federatie configureren in het scherm Microsoft Entra-id

Meld u aan bij Azure Portal als globale beheerder van uw Microsoft Entra-tenant.

Selecteer microsoft Entra-id onder Azure-services.

Selecteer Externe identiteiten in het linkermenu.

Selecteer Alle id-providers en vervolgens Facebook.

Voer voor Client-id de app-id in van de Facebook-toepassing die u eerder hebt gemaakt.

Voer voor Clientgeheim het app-geheim in dat u hebt genoteerd.

Selecteer Opslaan.

Hoe kan ik de Facebook-federatie verwijderen?

U kunt de federatie-instellingen van Facebook verwijderen. Als u dit doet, kunnen gebruikers die zich hebben geregistreerd via gebruikersstromen met hun Facebook-account, zich niet meer aanmelden.

Facebook-federatie verwijderen in Microsoft Entra-id:

- Ga naar de Azure-portal. Selecteer Microsoft Entra ID in het linkerdeelvenster.

- Selecteer External Identities.

- Selecteer Alle id-providers.

- Selecteer op de Facebook-regel het contextmenu (...) en selecteer vervolgens Verwijderen.

- Selecteer Ja om het verwijderen te bevestigen.