Externe samenwerking beheren

Externe Identiteiten van Microsoft Entra is een functie waarmee u personen buiten uw organisatie toegang kunt geven tot uw apps en resources. Uw partners, distributeurs, leveranciers, leveranciers en andere gastgebruikers kunnen hun eigen identiteit meenemen. Of ze nu een door het bedrijf of de overheid uitgegeven digitale identiteit hebben, of een onbeheerde sociale identiteit zoals Google of Facebook, ze kunnen hun eigen referenties gebruiken om zich aan te melden. De id-provider van de externe gebruiker beheert hun identiteit en u beheert de toegang tot uw apps met Microsoft Entra-id om uw resources beveiligd te houden.

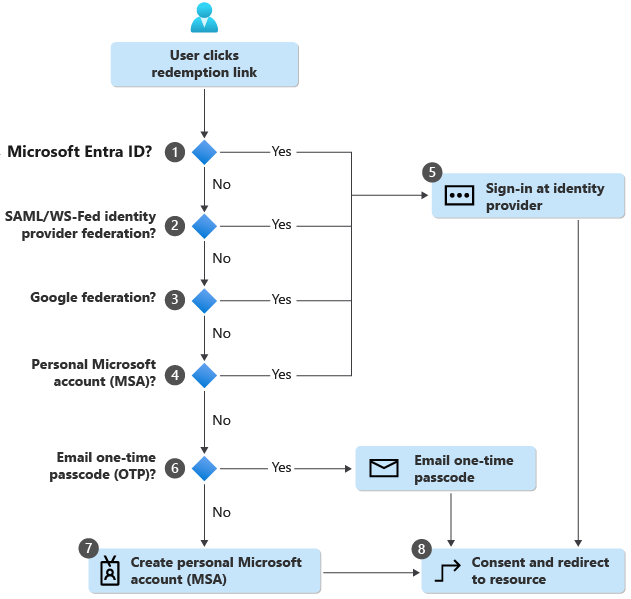

Inwisselingsstroom voor uitnodigingen

- Microsoft Entra ID voert op gebruikers gebaseerde detectie uit om te bepalen of de gebruiker al bestaat in een beheerde Microsoft Entra-tenant. (Niet-beheerde Microsoft Entra-accounts kunnen niet meer worden gebruikt voor inwisseling.) Als de UPN (User Principal Name) van de gebruiker overeenkomt met zowel een bestaand Microsoft Entra-account als een persoonlijke MSA, wordt de gebruiker gevraagd om te kiezen met welk account ze willen inwisselen.

- Als een beheerder SAML/WS-Fed IdP-federatie heeft ingeschakeld, controleert Microsoft Entra ID of het domeinachtervoegsel van de gebruiker overeenkomt met het domein van een geconfigureerde SAML/WS-Fed-id-provider en wordt de gebruiker omgeleid naar de vooraf geconfigureerde id-provider.

- Als een beheerder Google-federatie heeft ingeschakeld, controleert Microsoft Entra-id of het domeinachtervoegsel van de gebruiker gmail.com is of googlemail.com en de gebruiker omleidt naar Google.

- Het inwisselproces controleert of de gebruiker een bestaande persoonlijke MSA heeft. Als de gebruiker al een bestaande MSA heeft, melden ze zich met de bestaande MSA aan.

- Zodra de basismap van de gebruiker is geïdentificeerd, wordt de gebruiker naar de bijbehorende id-provider gestuurd om zich aan te melden.

- Als er geen basismap wordt gevonden en de functie voor eenmalige wachtwoordcode voor e-mail is ingeschakeld voor gasten, wordt er een wachtwoordcode naar de gebruiker verzonden via de uitgenodigde e-mail. De gebruiker haalt deze wachtwoordcode op en voert deze in op de aanmeldingspagina van Microsoft Entra.

- Als er geen basismap wordt gevonden en de eenmalige wachtwoordcode voor gasten per e-mail wordt uitgeschakeld, wordt de gebruiker gevraagd om een consument MSA te maken met de uitgenodigde e-mail. We ondersteunen het maken van een MSA met zakelijke e-mailberichten in domeinen die niet zijn geverifieerd in Microsoft Entra-id.

- De gebruiker wordt, na verificatie bij de juiste id-provider, omgeleid naar Microsoft Entra-id om de toestemmingservaring te voltooien.

Scenario's voor externe identiteiten

Externe Identiteiten van Microsoft Entra richten zich minder op de relatie van een gebruiker met uw organisatie en meer op de wijze waarop de gebruiker zich wil aanmelden bij uw apps en resources. Binnen dit framework ondersteunt Microsoft Entra ID verschillende scenario's.

Met een B2B-samenwerkingsscenario kunt u externe gebruikers uitnodigen voor uw eigen tenant als gastgebruikers waaraan u machtigingen kunt toewijzen (voor autorisatie), terwijl ze hun bestaande referenties (voor verificatie) kunnen gebruiken. Gebruikers melden zich aan bij de gedeelde resources met behulp van een eenvoudige uitnodiging en een inwisselproces met hun werk- of school-account of een andere e-mailaccount. U kunt microsoft Entra-rechtenbeheer ook gebruiken om beleidsregels te configureren waarmee de toegang voor externe gebruikers wordt beheerd. En nu met de beschikbaarheid van selfservicegebruikersstromen voor registratie kunt u externe gebruikers zich laten registreren voor toepassingen zelf. De ervaring kan worden aangepast om aanmelding met een werk-, school- of sociale identiteit (zoals Google of Facebook) toe te staan. U kunt ook informatie over de gebruiker verzamelen tijdens het registratieproces.

In de volgende lijst wordt een voorbeeld van een B2B-samenwerkingsscenario geïdentificeerd en worden enkele van de mogelijkheden beschreven die het biedt:

- Primair scenario: samenwerking met Behulp van Microsoft-toepassingen (Microsoft 365, Teams, enzovoort) of uw eigen toepassingen (SaaS-apps, aangepaste apps, enzovoort).

- Bedoeld voor : samenwerken met zakenpartners van externe organisaties, zoals leveranciers, partners, leveranciers. Gebruikers worden weergegeven als gastgebruikers in uw directory.

- Ondersteunde id-providers: externe gebruikers kunnen samenwerken met werkaccounts, schoolaccounts, elk e-mailadres, SAML- en WS-Fed-id-providers, Gmail en Facebook.

- Extern gebruikersbeheer: externe gebruikers worden beheerd in dezelfde directory als werknemers, maar worden meestal geannoteerd als gastgebruikers. Gastgebruikers kunnen op dezelfde manier als werknemers worden beheerd, worden toegevoegd aan dezelfde groepen, enzovoort.

- Eenmalige aanmelding (SSO) - SSO voor alle met Microsoft Entra verbonden apps wordt ondersteund. U kunt bijvoorbeeld toegang bieden voor Microsoft 365 of on-premises apps en andere SaaS-apps, zoals Salesforce of Workday.

- Beveiligingsbeleid en naleving: beheerd door de host/uitnodigende organisatie (bijvoorbeeld met beleid voor voorwaardelijke toegang).

- Huisstijl: het merk van de host/uitnodigende organisatie wordt gebruikt.

Instellingen voor externe samenwerking beheren in Microsoft Entra-id

In deze les wordt beschreven hoe u Microsoft Entra B2B-samenwerking inschakelt. Vervolgens verkennen we de mogelijkheid om aan te geven wie gasten kan uitnodigen en de machtigingen te bepalen die gasten hebben.

Standaard kunnen alle gebruikers en gasten in uw directory gasten uitnodigen, zelfs als ze niet zijn toegewezen aan een beheerdersrol. Met instellingen voor externe samenwerking kunt u gastuitnodigingen in- of uitschakelen voor verschillende soorten gebruikers in uw organisatie. U kunt uitnodigingen ook delegeren aan afzonderlijke gebruikers door rollen toe te wijzen waarmee zij gasten kunnen uitnodigen.

Met Microsoft Entra ID kunt u beperken wat externe gastgebruikers kunnen zien in uw Microsoft Entra-directory. Gastgebruikers krijgen standaard een beperkt machtigingsniveau. De gasten kunnen geen gebruikers, groepen of andere adreslijstbronnen weergeven, maar de gasten kunnen het lidmaatschap van niet-verborgen groepen zien. Beheer s kunnen de instelling voor gastmachtigingen wijzigen, zodat u de gasttoegang nog verder kunt beperken, zodat gasten alleen hun eigen profielgegevens kunnen bekijken. Zie Machtigingen voor gasttoegang beperken voor meer informatie.

Instellingen voor externe samenwerking tussen bedrijven configureren

Met samenwerking van Microsoft Entra B2B (Business to Business) kan een tenantbeheerder het volgende uitnodigingsbeleid instellen:

- Uitnodigingen uitschakelen (er kunnen geen externe gebruikers worden uitgenodigd)

- Alleen beheerders en gebruikers in de rol Gastnodiger kunnen uitnodigen (alleen beheerders en gebruikers in de rol Gastnodiger kunnen uitnodigen)

- Beheer s, de rol Gastnodiger en leden kunnen uitnodigen (hetzelfde als de bovenstaande instelling, maar uitgenodigde leden kunnen ook externe gebruikers uitnodigen)

- Alle gebruikers, inclusief gasten, kunnen uitnodigen (zoals de naam al aangeeft, kunnen alle gebruikers in de tenant externe gebruikers uitnodigen)

Standaard kunnen alle gebruikers, inclusief gasten, gastgebruikers uitnodigen.