Microsoft Entra-Verbinding maken plannen, ontwerpen en implementeren

Microsoft Entra Verbinding maken is een oplossing die een organisatie on-premises Active Directory overbrugt met uw Microsoft Entra-id in de cloud. IT kan identiteiten van on-premises synchroniseren met Azure en zorgt voor een consistente identiteit op beide platforms. Met deze verbinding kunt u services zoals wachtwoord-hashsynchronisatie, passthrough-verificatie en naadloze eenmalige aanmelding (SSO) inschakelen.

Microsoft Entra Verbinding maken is het Microsoft-hulpprogramma dat is ontworpen om te voldoen aan uw hybride identiteitsdoelen en deze te bereiken. Het biedt de volgende mogelijkheden:

- Synchronisatie: verantwoordelijk voor het maken van gebruikers, groepen en andere objecten. Zorg er vervolgens voor dat identiteitsgegevens voor uw on-premises gebruikers en groepen overeenkomen met de cloud. Deze synchronisatie bevat ook wachtwoord-hashes.

- Wachtwoord-hashsynchronisatie: een aanmeldingsmethode waarmee een hash van het on-premises AD-wachtwoord van een gebruiker wordt gesynchroniseerd met Microsoft Entra-id.

- Passthrough-verificatie: een aanmeldingsmethode waarmee gebruikers hetzelfde wachtwoord on-premises en in de cloud kunnen gebruiken, maar waarvoor geen extra infrastructuur van een federatieve omgeving is vereist.

- Federatie-integratie - Federatie is een optioneel onderdeel van Microsoft Entra Verbinding maken en kan worden gebruikt om een hybride omgeving te configureren met behulp van een on-premises AD FS-infrastructuur. Het biedt ook AD FS-beheermogelijkheden, zoals certificaatvernieuwing en meer AD FS-serverimplementaties.

- Statuscontrole - Microsoft Entra Verbinding maken-Health biedt robuuste bewaking.

Waarom Microsoft Entra Verbinding maken gebruiken?

Als u uw on-premises mappen integreert met Microsoft Entra ID, worden uw gebruikers productiever door een gemeenschappelijke identiteit te bieden voor toegang tot zowel cloudresources als on-premises resources. Met Microsoft Entra Verbinding maken kunnen gebruikers één identiteit gebruiken voor toegang tot on-premises toepassingen en cloudservices zoals Microsoft 365. Daarnaast kunnen organisaties een eenvoudige implementatie-ervaring bieden voor synchronisatie en aanmelding met behulp van één hulpprogramma. Microsoft Entra Verbinding maken vervangt oudere versies van hulpprogramma's voor identiteitsintegratie; en is opgenomen in uw Microsoft Entra ID-abonnement.

Een verificatiemethode selecteren

Identiteit is het nieuwe besturingsvlak van IT-beveiliging, dus verificatie is de toegangsbeveiliging van een organisatie voor de nieuwe cloudwereld. Organisaties hebben een identiteitsbeheervlak nodig dat hun beveiliging versterkt en hun cloud-apps beschermt tegen indringers. Wanneer de hybride identiteitsoplossing van Microsoft Entra uw nieuwe besturingsvlak is, vormt verificatie de basis van cloudtoegang. Het kiezen van de juiste verificatiemethode is een cruciale eerste beslissing bij het instellen van een hybride identiteitsoplossing van Microsoft Entra. Bij het kiezen van een verificatiemethode moet u rekening houden met de tijd, bestaande infrastructuur, complexiteit en kosten voor het implementeren van uw keuze. Deze factoren zijn voor elke organisatie verschillend en kunnen in de loop der tijd veranderen.

Cloudverificatie

Wanneer u deze verificatiemethode kiest, verwerkt Microsoft Entra ID het aanmeldingsproces van gebruikers. Wanneer u koppelt aan naadloze eenmalige aanmelding (SSO), kunnen gebruikers zich aanmelden bij cloud-apps zonder hun referenties opnieuw in te voeren. Cloudverificatie laat u kiezen uit twee opties:

Wachtwoord-hashsynchronisatie (PHS) van Microsoft Entra. De eenvoudigste manier om verificatie in te schakelen voor on-premises adreslijstobjecten in Microsoft Entra. Gebruikers kunnen dezelfde gebruikersnaam en hetzelfde wachtwoord gebruiken als on-premises zonder dat ze meer infrastructuur hoeven te implementeren.

- Inspanning. Hash-synchronisatie wachtwoord vereist de minste inspanning met betrekking tot implementatie, onderhoud en infrastructuur. Dit niveau van inspanning is doorgaans van toepassing op organisaties die alleen hun gebruikers nodig hebben om zich aan te melden bij Microsoft 365-, SaaS-apps en andere op Microsoft Entra ID gebaseerde resources. Wanneer dit is ingeschakeld, maakt wachtwoord-hashsynchronisatie deel uit van het Synchronisatieproces van Microsoft Entra Verbinding maken en wordt elke twee minuten uitgevoerd.

- Gebruikerservaring. Implementeer naadloze eenmalige aanmelding met hash-synchronisatie wachtwoord om de aanmeldingservaring van gebruikers te verbeteren. Naadloze eenmalige aanmelding elimineert onnodige prompts wanneer gebruikers zijn aangemeld.

- Geavanceerde scenario's. Als organisaties ervoor kiezen, is het mogelijk om inzichten uit identiteiten te gebruiken met Microsoft Entra Identity Protection-rapporten met Microsoft Entra ID Premium P2. Een voorbeeld hiervan is het rapport met gelekte aanmeldingsgegevens. Windows Hello voor Bedrijven heeft specifieke vereisten wanneer u hash-synchronisatie wachtwoord gebruikt. Microsoft Entra Domain Services vereist wachtwoord-hashsynchronisatie om gebruikers te maken met hun bedrijfsreferenties in het beheerde domein.

- Bedrijfscontinuïteit. Het gebruik van hash-synchronisatie wachtwoord met cloudverificatie is maximaal beschikbaar als een cloudservice die wordt geschaald naar alle Microsoft-datacenters. Implementeer een tweede Microsoft Entra Verbinding maken-server in de faseringsmodus in een stand-byconfiguratie om ervoor te zorgen dat wachtwoord-hashsynchronisatie gedurende langere perioden niet uitvalt.

- Overwegingen. Op dit moment worden met hash-synchronisatie wachtwoord niet onmiddellijk wijzigingen in de statussen van on-premises accounts afgedwongen. In dit geval heeft een gebruiker toegang tot cloud-apps totdat de status van het gebruikersaccount wordt gesynchroniseerd met Microsoft Entra-id. Organisaties willen deze beperking mogelijk overwinnen door een nieuwe synchronisatiecyclus uit te voeren nadat beheerders bulksgewijs updates hebben uitgevoerd naar de statussen van on-premises gebruikersaccounts. Een voorbeeld is het uitschakelen van accounts.

PassThrough-verificatie (PTA) van Microsoft Entra. Biedt een eenvoudige wachtwoordvalidatie voor Microsoft Entra-verificatieservices met behulp van een softwareagent die wordt uitgevoerd op een of meer on-premises servers. De servers valideren de gebruikers rechtstreeks met uw on-premises Active Directory, waardoor de wachtwoordvalidatie niet in de cloud plaatsvindt. Bedrijven met een beveiligingsvereiste voor het onmiddellijk afdwingen van statussen, wachtwoordbeleid en aanmeldingsuren van on-premises gebruikersaccounts kunnen gebruikmaken van deze verificatiemethode.

- Inspanning. Voor passthrough-verificatie hebt u een of meer (we raden aan drie) lichtgewicht agents nodig die zijn geïnstalleerd op bestaande servers. Deze agents moeten toegang hebben tot uw on-premises Active Directory Domain Services, inclusief uw on-premises AD-domeincontrollers. Ze hebben uitgaande toegang tot internet en toegang tot uw domeincontrollers nodig. Daarom wordt het niet ondersteund om de agents in een perimeternetwerk te implementeren.

- Gebruikerservaring. Implementeer naadloze eenmalige aanmelding met passthrough-verificatie om de aanmeldingservaring van gebruikers te verbeteren. Naadloze eenmalige aanmelding elimineert onnodige prompts nadat gebruikers zich hebben aangemeld.

- Geavanceerde scenario's. Pass-through-verificatie dwingt het beleid voor on-premises accounts af op het moment van aanmelden. De toegang wordt bijvoorbeeld geweigerd wanneer de accountstatus van een on-premises gebruiker is uitgeschakeld, vergrendeld of het wachtwoord verloopt. Toegang kan ook worden geweigerd als de aanmeldingspoging buiten de uren valt waarop de gebruiker zich mag aanmelden.

- Bedrijfscontinuïteit. U wordt aangeraden twee extra passthrough-verificatieagents te implementeren. Deze extra's zijn naast de eerste agent op de Microsoft Entra Verbinding maken-server. Deze implementatie zorgt voor hoge beschikbaarheid van verificatieaanvragen. Wanneer u drie agents hebt geïmplementeerd, kan één agent nog steeds mislukken wanneer een andere agent niet beschikbaar is voor onderhoud.

- Overwegingen. U kunt wachtwoord-hashsynchronisatie gebruiken als back-upverificatiemethode voor passthrough-verificatie wanneer de agents de referenties van een gebruiker niet kunnen valideren vanwege een aanzienlijke on-premises fout. Failover naar wachtwoord-hashsynchronisatie vindt niet automatisch plaats en u moet Microsoft Entra Verbinding maken gebruiken om de aanmeldingsmethode handmatig over te schakelen.

Federatieve verificatie

Wanneer u deze verificatiemethode kiest, geeft Microsoft Entra ID het verificatieproces af aan een afzonderlijk vertrouwd verificatiesysteem, zoals on-premises Active Directory Federation Services (AD FS), om het wachtwoord van de gebruiker te valideren. Het verificatiesysteem kan andere geavanceerde verificatievereisten bieden. Voorbeelden zijn verificatie op basis van smartcards of meervoudige verificatie van derden.

Inspanning. Een federatief verificatiesysteem is afhankelijk van een extern vertrouwd systeem om gebruikers te verifiëren. Sommige bedrijven willen hun bestaande federatieve systeeminvesteringen opnieuw gebruiken met hun hybride identiteitsoplossing van Microsoft Entra. Het onderhoud en beheer van het federatieve systeem valt buiten de controle van Microsoft Entra-id. Het is aan de organisatie om er met behulp van het federatieve systeem voor te zorgen dat het veilig wordt geïmplementeerd en de verificatiebelasting kan verwerken.

Gebruikerservaring. De gebruikerservaring van federatieve verificatie is afhankelijk van de implementatie van de functies, topologie en configuratie van de federatiefarm. Sommige organisaties hebben deze flexibiliteit nodig om de toegang tot de federatiefarm aan te passen en te configureren aan de hand van hun beveiligingsvereisten. Het is bijvoorbeeld mogelijk om intern verbonden gebruikers en apparaten te configureren om gebruikers automatisch aan te melden, zonder hen om aanmeldingsgegevens te vragen. Deze configuratie werkt omdat ze al zijn aangemeld bij hun apparaten. Indien nodig maken sommige geavanceerde beveiligingsfuncties het aanmeldingsproces van gebruikers moeilijker.

Geavanceerde scenario's. Een federatieve verificatieoplossing is vereist wanneer klanten een verificatievereiste hebben die microsoft Entra-id geen systeemeigen ondersteuning biedt.

- Verificatie waarvoor smartcards of certificaten zijn vereist.

- On-premises MFA-servers of externe multifactorproviders waarvoor een federatieve id-provider is vereist.

- Verificatie met behulp van verificatieoplossingen van derden.

- Aanmelden waarvoor een sAMAccountName is vereist, bijvoorbeeld DOMAIN\username, in plaats van een User Principal Name (UPN), bijvoorbeeld user@domain.com.

Bedrijfscontinuïteit. Federatieve systemen vereisen doorgaans een matrix met taakverdeling van servers, ook wel een farm genoemd. Deze farm is geconfigureerd in een interne netwerk- en perimeternetwerktopologie om hoge beschikbaarheid voor verificatieaanvragen te garanderen.

Overwegingen. Federatieve systemen vereisen doorgaans een aanzienlijke investering in de on-premises infrastructuur. De meeste organisaties kiezen deze optie als ze al een on-premises federatie-investering hebben. En als het een sterke bedrijfsvereiste is om een provider met één identiteit te gebruiken. Federatie is complexer om mee te werken en problemen voor op te lossen in vergelijking met cloudverificatieoplossingen.

Architectuurdiagrammen

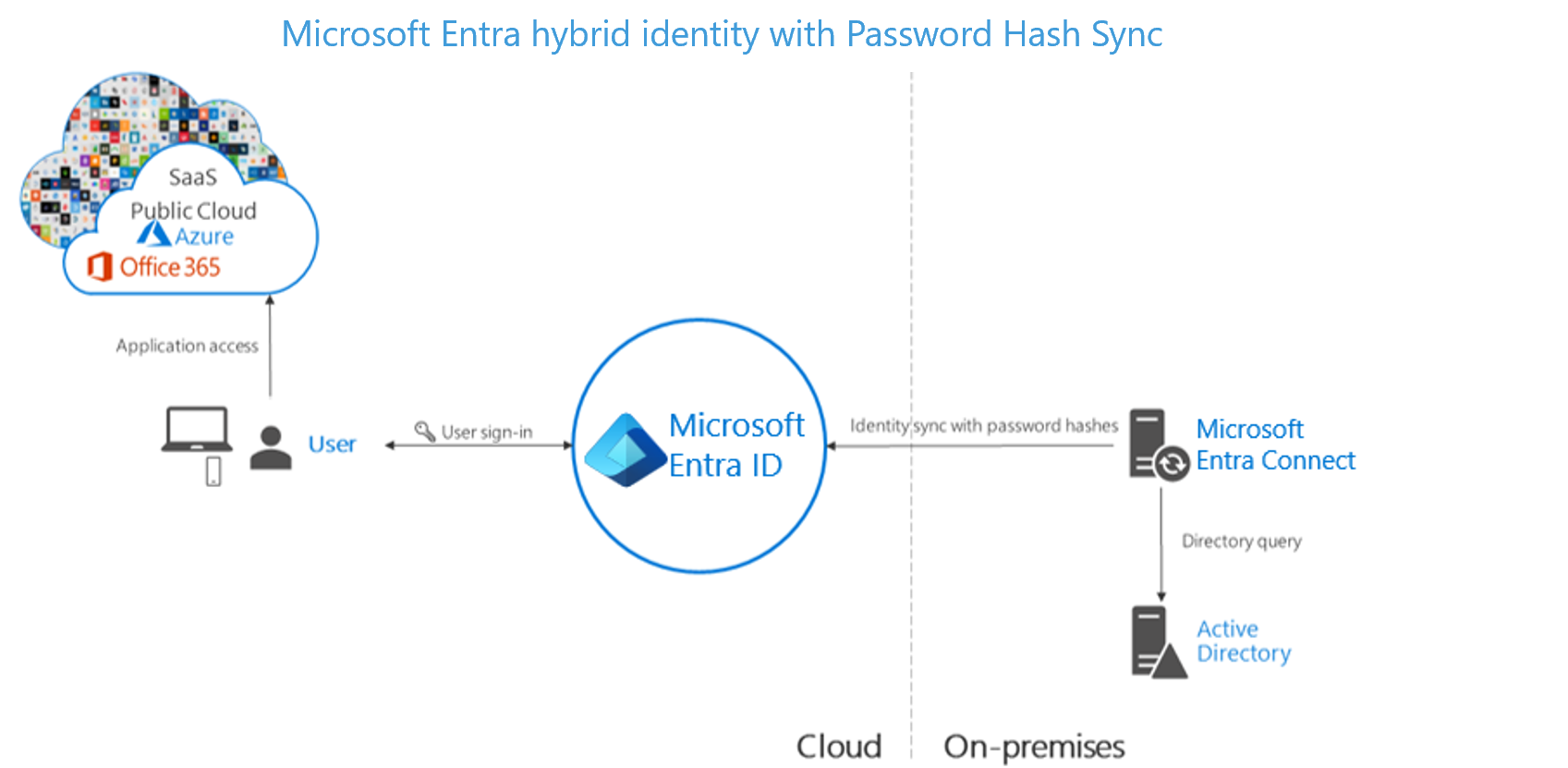

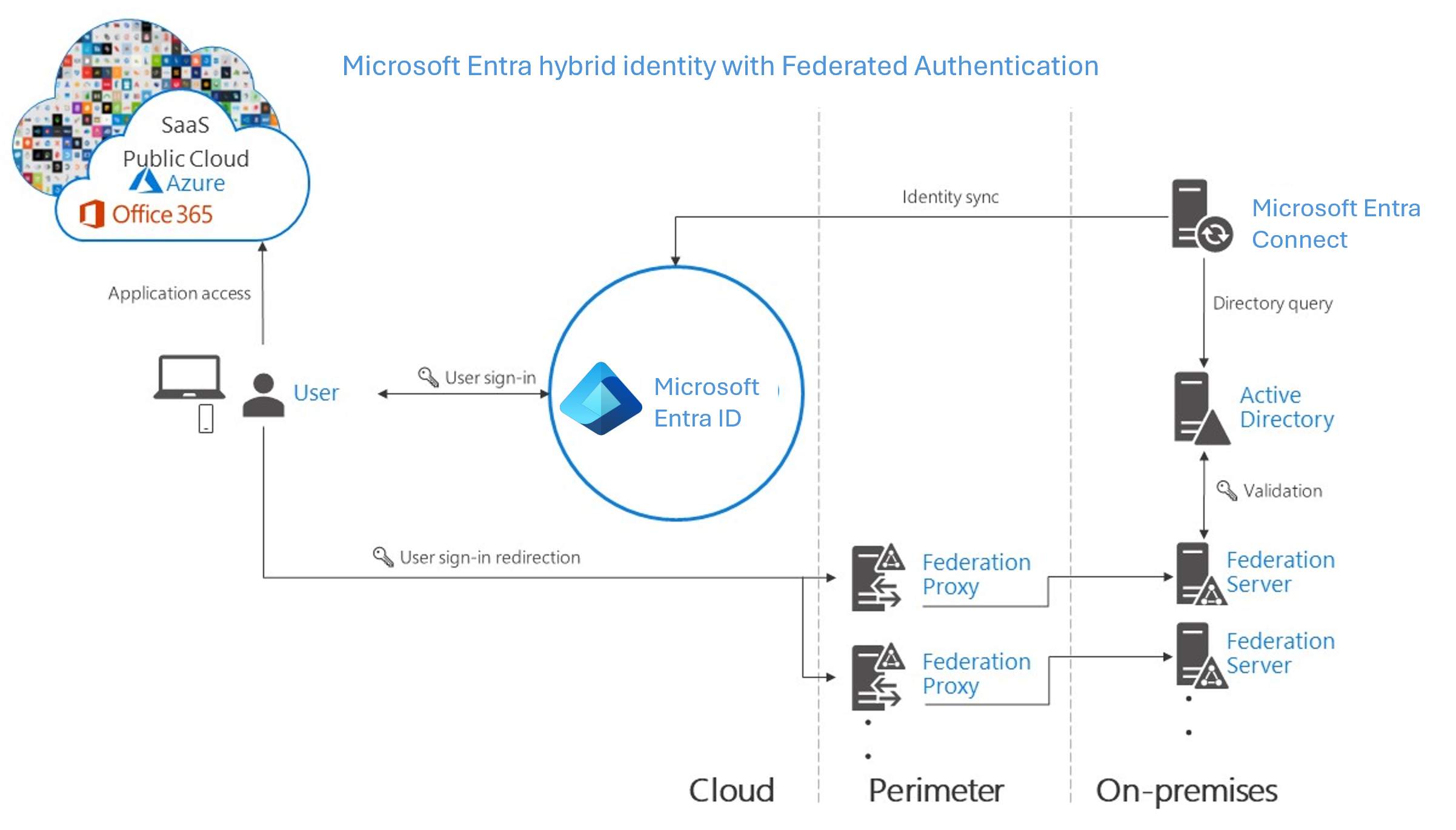

In de volgende diagrammen worden de architectuuronderdelen op hoog niveau beschreven die vereist zijn voor elke verificatiemethode die u kunt gebruiken met uw hybride identiteitsoplossing van Microsoft Entra. Ze bieden een overzicht om u te helpen de verschillen tussen de oplossingen te vergelijken.

Eenvoud van een oplossing voor hash-synchronisatie wachtwoord:

Agentvereisten voor passthrough-verificatie met behulp van twee agents voor redundantie:

Onderdelen die vereist zijn voor federatie in uw perimeter en intern netwerk van uw organisatie:

Aanbevelingen

Uw identiteitssysteem zorgt ervoor dat uw gebruikers toegang hebben tot cloud-apps en de Line-Of-Business-apps die u migreert en beschikbaar maakt in de cloud. Verificatie beheert de toegang tot apps om gemachtigde gebruikers productief te houden en kwaadwillende actoren buiten de gevoelige gegevens van uw organisatie te houden.

Gebruik of schakel hash-synchronisatie wachtwoord in voor de verificatiemethode die u kiest, om de volgende redenen:

Hoge beschikbaarheid en herstel na noodgevallen. Passthrough-verificatie en federatie zijn afhankelijk van een on-premises infrastructuur. Voor passthrough-verificatie omvat de on-premises footprint de serverhardware en het netwerk dat de passthrough-verificatieagents vereisen. Voor federatie is de on-premises footprint nog groter. Hiervoor zijn servers in uw perimeternetwerk vereist voor proxyverificatieaanvragen en de interne federatieservers. Implementeer redundante servers om single points of failure te voorkomen. Vervolgens worden verificatieaanvragen altijd verwerkt als een onderdeel mislukt. Zowel passthrough-verificatie als federatie zijn ook afhankelijk van domeincontrollers om te reageren op verificatieaanvragen, die ook kunnen mislukken. Veel van deze onderdelen hebben onderhoud nodig om gezond te blijven. Storingen zijn waarschijnlijker wanneer onderhoud niet is gepland en correct wordt geïmplementeerd. Vermijd storingen door wachtwoord-hashsynchronisatie te gebruiken, omdat de Microsoft Entra-cloudverificatieservice wereldwijd wordt geschaald en altijd beschikbaar is.

On-premises storingen overleven. De gevolgen van een on-premises storing als gevolg van een cyberaanval of noodgeval kunnen aanzienlijk zijn, variërend van reputatieschade tot een verlamde organisatie die niet kan omgaan met de aanval. Onlangs waren veel organisaties het slachtoffer van malware-aanvallen, waaronder gerichte ransomware, waardoor hun on-premises servers uitvielen. Wanneer Microsoft klanten helpt bij het omgaan met dit soort aanvallen, zijn twee categorieën organisaties zichtbaar:

- Organisaties die wachtwoord-hashsynchronisatie hebben ingeschakeld, waarbij federatieve of passthrough-verificatie hun primaire verificatie wijzigt. Ze kunnen vervolgens wachtwoord-hashsynchronisatie gebruiken. Ze waren binnen een paar uur weer online. Door toegang tot e-mail via Microsoft 365 te gebruiken, hebben ze zich gericht op probleemoplossing en toegang tot andere cloudworkloads.

- Organisaties die hash-synchronisatie wachtwoord niet eerder hebben ingeschakeld, moesten gebruikmaken van niet-vertrouwde externe e-mailsystemen voor consumenten om problemen op te lossen. In die gevallen duurde het weken om hun on-premises identiteitsinfrastructuur te herstellen voordat gebruikers zich opnieuw konden aanmelden bij cloud-apps.

Identiteitsbeveiliging. Een van de beste manieren om gebruikers in de cloud te beveiligen, is Microsoft Entra Identity Protection met Microsoft Entra Premium P2. Microsoft scant het internet voortdurend op lijsten met gebruikers en wachtwoorden die slechte actoren verkopen en beschikbaar maken op het darkweb. Microsoft Entra-id kan deze informatie gebruiken om te controleren of een van de gebruikersnamen en wachtwoorden in uw organisatie is aangetast. Daarom is het essentieel om hash-synchronisatie wachtwoord in te schakelen, ongeacht welke verificatiemethode u gebruikt, of dat nu federatieve of passthrough-verificatie is. Gelekte aanmeldingsgegevens worden weergegeven als een rapport. Gebruik deze informatie om gebruikers te blokkeren of te dwingen hun wachtwoorden te wijzigen wanneer ze zich proberen aan te melden met gelekte wachtwoorden.

Ontwerpconcepten van Microsoft Entra Verbinding maken

In deze sectie worden gebieden beschreven die moeten worden besproken tijdens het implementatieontwerp van Microsoft Entra Verbinding maken. Het is een diepgaande beschrijving van bepaalde gebieden en deze concepten worden ook kort beschreven in andere documenten.

sourceAnchor

Het kenmerk sourceAnchor is gedefinieerd als een kenmerk dat onveranderbaar is tijdens de levensduur van een gebruikersobject. Het identificeert een object op unieke wijze als hetzelfde object on-premises en in Microsoft Entra-id. Het kenmerk wordt ook wel immutableId genoemd en de twee namen worden door elkaar gebruikt. Het kenmerk wordt gebruikt voor de volgende scenario's:

- Wanneer een nieuwe synchronisatie-engineserver wordt gebouwd of opnieuw wordt opgebouwd na een noodherstelscenario, koppelt dit kenmerk bestaande objecten in Microsoft Entra-id aan objecten on-premises.

- Als u overstapt van een identiteit in de cloud naar een gesynchroniseerd identiteitsmodel, staat dit kenmerk toe dat objecten bestaande objecten in Microsoft Entra ID 'hard matchen' met on-premises objecten.

- Als u federatie gebruikt, wordt dit kenmerk samen met de userPrincipalName gebruikt in de claim om een gebruiker uniek te identificeren.

De kenmerkwaarde moet voldoen aan de volgende regels:

Minder dan 60 tekens lang

- Tekens die geen a-z, A-Z of 0-9 zijn, worden gecodeerd en geteld als drie tekens

Bevat geen speciaal teken:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Moet wereldwijd uniek zijn

Moet een tekenreeks, geheel getal of binair getal zijn

Mag niet zijn gebaseerd op de naam van de gebruiker, omdat namen kunnen worden gewijzigd

Mag niet hoofdlettergevoelig zijn en vermijd waarden die per hoofdletter verschillen

Moet worden toegewezen wanneer het object wordt gemaakt

Als u één forest on-premises hebt, is het kenmerk dat u moet gebruiken objectGuid. U kunt ook het kenmerk objectGuid gebruiken wanneer u express-instellingen gebruikt in Microsoft Entra Verbinding maken. En ook het kenmerk dat wordt gebruikt door DirSync. Als u meerdere forests hebt en gebruikers niet verplaatst tussen forests en domeinen, is objectGUID een goed kenmerk dat u kunt gebruiken. Een andere oplossing is het kiezen van een bestaand kenmerk dat u weet niet verandert. Veelgebruikte kenmerken zijn onder meer employeeID. Als u een kenmerk met letters beschouwt, moet u ervoor zorgen dat het hoofdlettergebruik (hoofdletter versus kleine letters) niet kan worden gewijzigd voor de waarde van het kenmerk. Ongeldige kenmerken die niet moeten worden gebruikt, bevatten deze kenmerken met de naam van de gebruiker. Zodra het kenmerk sourceAnchor is besloten, slaat de wizard de informatie op in uw Microsoft Entra-tenant. De informatie wordt gebruikt door toekomstige installatie van Microsoft Entra Verbinding maken.

Microsoft Entra-aanmelding

De synchronisatie-instellingen van uw on-premises adreslijstintegratie met Microsoft Entra ID kunnen van invloed zijn op de manier waarop de gebruiker zich verifieert. Microsoft Entra maakt gebruik van userPrincipalName (UPN) om de gebruiker te verifiëren. Wanneer u uw gebruikers echter synchroniseert, moet u voorzichtig zijn met het kiezen van het kenmerk dat moet worden gebruikt voor de waarde van userPrincipalName. Wanneer u het kenmerk selecteert voor het opgeven van de waarde van UPN die in Azure moet worden gebruikt, moet u ervoor zorgen dat

- De kenmerkwaarden voldoen aan de UPN-syntaxis (RFC 822), de notatie username@domain

- Het achtervoegsel in de waarden komt overeen met een van de geverifieerde aangepaste domeinen in Microsoft Entra-id

Bij snelle instellingen is de veronderstelde keuze voor het kenmerk userPrincipalName. Als het kenmerk userPrincipalName niet de waarde bevat die uw gebruikers moeten aanmelden bij Azure, moet u Aangepaste installatie kiezen.

Aangepaste domeinstatus en User Principal Name

Zorg ervoor dat er een geverifieerd domein is voor het UPN-achtervoegsel (User Principal Name). John is een gebruiker in contoso.com. U wilt dat John de on-premises UPN john@contoso.com gebruikt om u aan te melden bij Azure nadat u gebruikers hebt gesynchroniseerd met uw Microsoft Entra-directory contoso.onmicrosoft.com. Hiervoor moet u contoso.com toevoegen en verifiëren als een aangepast domein in Microsoft Entra ID voordat u de gebruikers kunt synchroniseren. Als het UPN-achtervoegsel van John, bijvoorbeeld contoso.com, niet overeenkomt met een geverifieerd domein in Microsoft Entra-id, vervangt het hulpprogramma het UPN-achtervoegsel door contoso.onmicrosoft.com.

Sommige organisaties hebben niet-routeerbare domeinen, zoals contoso.local of eenvoudige domeinen met één label, zoals contoso. U kunt een niet-routeerbaar domein niet verifiëren. Microsoft Entra Verbinding maken kan alleen synchroniseren met een geverifieerd domein in Microsoft Entra-id. Wanneer u een Microsoft Entra-directory maakt, wordt er een routeerbaar domein gemaakt dat standaarddomein wordt voor uw Microsoft Entra-id, bijvoorbeeld contoso.onmicrosoft.com. Daarom is het nodig om elk ander routeerbaar domein in een dergelijk scenario te verifiëren als u niet wilt synchroniseren met het standaarddomein onmicrosoft.com.

Microsoft Entra Verbinding maken detecteert of u in een niet-routeerbare domeinomgeving werkt en u op de juiste manier zou waarschuwen voor snelle instellingen. Als u in een niet-routeerbaar domein werkt, heeft de UPN van de gebruikers waarschijnlijk ook een niet-routeerbaar achtervoegsel. Als u bijvoorbeeld werkt onder contoso.local, wordt in Microsoft Entra Verbinding maken voorgesteld om aangepaste instellingen te gebruiken in plaats van express-instellingen te gebruiken. Met behulp van aangepaste instellingen kunt u het kenmerk opgeven dat moet worden gebruikt als UPN om u aan te melden bij Azure nadat de gebruikers zijn gesynchroniseerd met Microsoft Entra ID.

Topologieën voor Microsoft Entra Verbinding maken

In deze sectie worden verschillende on-premises en Microsoft Entra ID-topologieën beschreven die gebruikmaken van Microsoft Entra Verbinding maken synchroniseren als de oplossing voor sleutelintegratie. Deze bevat zowel ondersteunde als niet-ondersteunde configuraties.

| Algemene topologie | Beschrijving |

|---|---|

| Eén forest, één Microsoft Entra-tenant | De meest voorkomende topologie is één on-premises forest, met een of meer domeinen en één Microsoft Entra-tenant. Voor verificatie wordt wachtwoord-hashsynchronisatie gebruikt. De snelle installatie van Microsoft Entra Verbinding maken ondersteunt alleen deze topologie. |

| Meerdere forests, één Microsoft Entra-tenant | Veel organisaties hebben omgevingen met meerdere on-premises Active Directory-forests. Er zijn verschillende redenen voor het hebben van meer dan één on-premises Active Directory-forest. Typische voorbeelden zijn ontwerpen met forests voor accountresources en het resultaat van een fusie of overname. Wanneer u meerdere forests hebt, moeten alle forests bereikbaar zijn via één Microsoft Entra Verbinding maken synchronisatieserver. De server moet lid zijn van een domein. Indien nodig om alle forests te bereiken, kunt u de server in een perimeternetwerk plaatsen (ook wel DMZ, gedemilitariseerde zone en gescreend subnet genoemd). |

| Meerdere forests, één synchronisatieserver, gebruikers worden weergegeven in slechts één map | In deze omgeving worden alle on-premises forests behandeld als afzonderlijke entiteiten. Er is geen gebruiker aanwezig in een ander forest. Elk forest heeft een eigen Exchange-organisatie en er is geen GALSync tussen de forests. Deze topologie kan de situatie zijn na een fusie/overname of in een organisatie waar elke bedrijfseenheid onafhankelijk van elkaar werkt. Deze forests bevinden zich in dezelfde organisatie in Microsoft Entra-id en worden weergegeven met een uniforme GAL. In de voorgaande afbeelding wordt elk object in elk forest één keer weergegeven in de metaverse en samengevoegd in de doeltenant. |

| Meerdere forests: volledige mesh met optionele GALSync | Met een volledige mesh-topologie kunnen gebruikers en resources zich in elk forest bevinden. Meestal zijn er tweerichtingsvertrouwensrelaties tussen de bossen. Als Exchange aanwezig is in meer dan één forest, is er mogelijk (optioneel) een on-premises GALSync-oplossing. Elke gebruiker wordt vervolgens weergegeven als een contactpersoon in alle andere forests. GALSync wordt doorgaans geïmplementeerd via FIM 2010 of MIM 2016. Microsoft Entra Connect kan niet worden gebruikt voor on-premises GALSync. |

| Meerdere forests: account-resourceforest | In dit scenario vertrouwt een (of meer) resourceforests alle accountforests. Het resourceforest heeft doorgaans een uitgebreid Active Directory-schema met Exchange en Teams. Alle Exchange- en Teams-services, samen met andere gedeelde services, bevinden zich in dit forest. Gebruikers hebben een uitgeschakeld gebruikersaccount in dit forest en het postvak is gekoppeld aan het accountforest. |

| Faseringsserver | Microsoft Entra Verbinding maken ondersteunt het installeren van een tweede server in de faseringsmodus. Een server in deze modus leest gegevens uit alle verbonden mappen, maar schrijft niets naar verbonden mappen. Het maakt gebruik van de normale synchronisatiecyclus en heeft daarom een bijgewerkte kopie van de identiteitsgegevens. |

| Meerdere Microsoft Entra-tenants | Er is een 1:1-relatie tussen een Microsoft Entra-Verbinding maken-synchronisatieserver en een tenant. Voor elke Microsoft Entra-tenant hebt u één Microsoft Entra-Verbinding maken-synchronisatieserverinstallatie nodig. De AD-tenantexemplaren worden standaard geïsoleerd. Dat wil gezegd dat gebruikers in de ene tenant geen gebruikers in de andere tenant kunnen zien. Scheiding van gebruikers is een ondersteunde configuratie. Anders moet u het individuele Microsoft Entra-tenantmodel gebruiken. |

| Elk object slechts één keer in een Microsoft Entra-tenant | In deze topologie is één Microsoft Entra-Verbinding maken-synchronisatieserver verbonden met elke tenant. De Microsoft Entra-Verbinding maken-synchronisatieservers moeten worden geconfigureerd voor filteren, zodat elk met elkaar uitsluitende set objecten kan worden gebruikt. U kunt bijvoorbeeld elke server een bereik geven tot een bepaald domein of een organisatie-eenheid. |

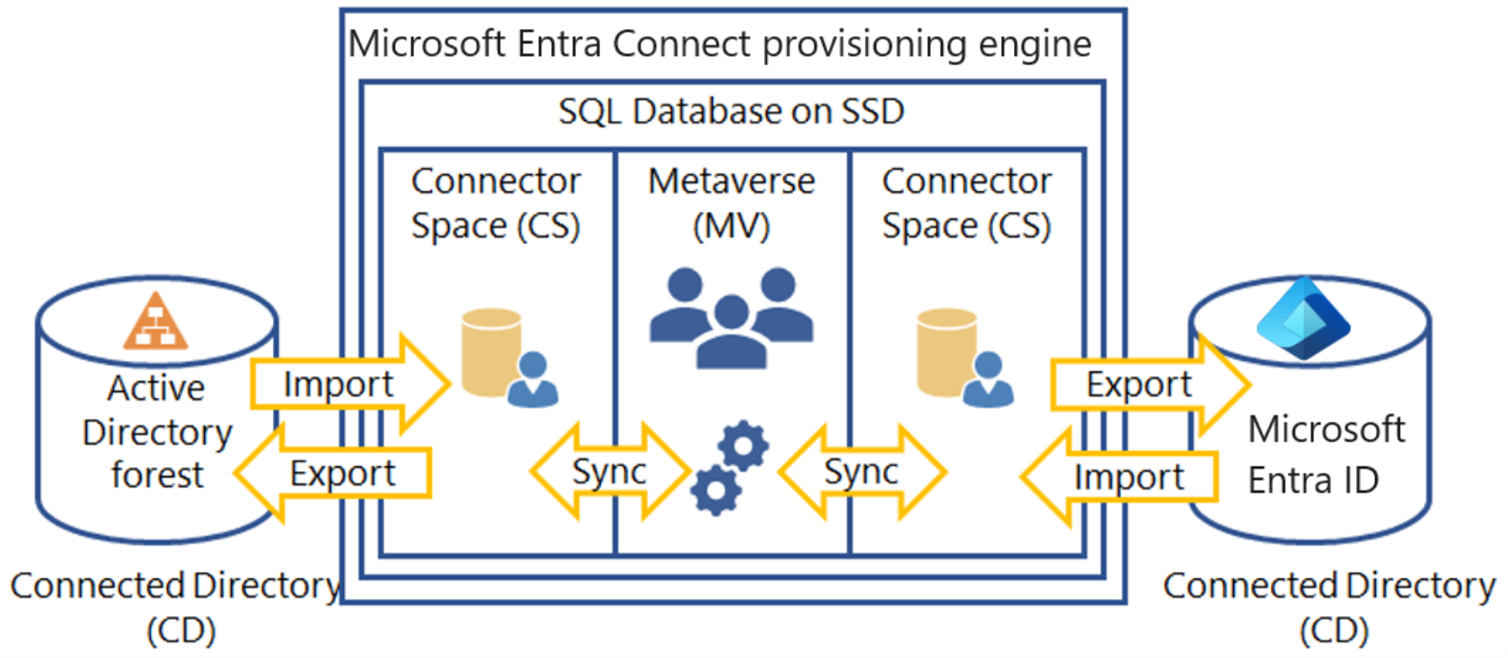

Microsoft Entra Verbinding maken componentfactoren

In het volgende diagram ziet u een architectuur op hoog niveau van het inrichten van engine die verbinding maakt met één forest, hoewel meerdere forests worden ondersteund. Deze architectuur laat zien hoe de verschillende onderdelen met elkaar communiceren.

De inrichtingsengine maakt verbinding met elk Active Directory-forest en met de Microsoft Entra-id. Het proces van het lezen van informatie uit elke map heet Importeren. Exporteren verwijst naar het bijwerken van de directory's vanuit de inrichtingsengine. Sync evalueert de regels van hoe de objecten binnen de inrichtingsengine stromen.

Microsoft Entra Verbinding maken maakt gebruik van de volgende faseringsgebieden, regels en processen om de synchronisatie van Active Directory naar Microsoft Entra-id toe te staan:

- Verbinding maken or Space (CS): objecten uit elke verbonden map (CD), de daadwerkelijke mappen, worden hier eerst gefaseerd voordat ze kunnen worden verwerkt door de inrichtingsengine. Microsoft Entra ID heeft een eigen CS en elk forest waarmee u verbinding maakt, heeft een eigen CS.

- Metaverse (MV) - Objecten die moeten worden gesynchroniseerd, worden hier gemaakt op basis van de synchronisatieregels. Objecten moeten aanwezig zijn in de MV voordat ze objecten en kenmerken kunnen vullen met de andere verbonden mappen. Er is maar één MV.

- Synchronisatieregels : ze bepalen welke objecten worden gemaakt (geprojecteerd) of verbonden (gekoppeld) aan objecten in de MV. De synchronisatieregels bepalen ook welke kenmerkwaarden worden gekopieerd of getransformeerd van en naar de directory's.

- Profielen uitvoeren : bundelt de processtappen voor het kopiëren van objecten en de bijbehorende kenmerkwaarden volgens de synchronisatieregels tussen de faseringsgebieden en verbonden mappen.

Microsoft Entra-cloudsynchronisatie

Microsoft Entra Verbinding maken cloudsynchronisatie is ontworpen om hybride identiteitsdoelen te bereiken voor synchronisatie van gebruikers, groepen en contactpersonen met Microsoft Entra ID. De synchronisatie wordt uitgevoerd met behulp van de cloudinrichtingsagent in plaats van de Microsoft Entra-Verbinding maken-toepassing. Het kan naast Microsoft Entra Verbinding maken-synchronisatie worden gebruikt en biedt de volgende voordelen:

- Ondersteuning voor het synchroniseren met een Microsoft Entra-tenant vanuit een niet-verbonden Active Directory-forestomgeving met meerdere forests: de algemene scenario's omvatten fusie en overname. De AD-forests van het overgenomen bedrijf worden geïsoleerd van de AD-forests van het moederbedrijf. De bedrijven die historisch meerdere AD-forests hebben gehad.

- Vereenvoudigde installatie met lichtgewicht inrichtingsagents: de agents fungeren als een brug van AD naar Microsoft Entra ID, met alle synchronisatieconfiguratie die in de cloud wordt beheerd.

- Meerdere inrichtingsagents kunnen worden gebruikt om implementaties met hoge beschikbaarheid te vereenvoudigen, die essentieel zijn voor organisaties die afhankelijk zijn van wachtwoord-hashsynchronisatie van AD naar Microsoft Entra-id.

- Ondersteuning voor grote groepen met maximaal vijftigduizend leden. Het is raadzaam om alleen het OE-bereikfilter te gebruiken bij het synchroniseren van grote groepen.

Met Microsoft Entra Verbinding maken cloudsynchronisatie wordt inrichten van AD naar Microsoft Entra-id ingedeeld in Microsoft Online Services. Een organisatie hoeft alleen in hun on-premises of door IaaS gehoste omgeving een lichtgewicht agent te implementeren die fungeert als een brug tussen Microsoft Entra ID en AD. De inrichtingsconfiguratie wordt opgeslagen en beheerd als onderdeel van de service. Herinnering dat de synchronisatie elke 2 minuten wordt uitgevoerd.