Hoe Azure Bastion werkt

RDP en SSH zijn vaak de belangrijkste middelen die worden gebruikt om verbinding te maken met externe IaaS-VM's, maar het blootstellen van deze beheerpoorten aan internet vormt aanzienlijke beveiligingsrisico's. In deze les beschrijven we hoe u veilig verbinding kunt maken met deze protocollen door Azure Bastion te implementeren aan de openbare kant van uw perimeternetwerk. In deze les leert u het volgende:

- De Azure Bastion-architectuur.

- Hoe Azure Bastion beveiligde RDP-/SSH-verbindingen biedt met gehoste VM's.

- De vereisten voor Azure Bastion, zodat u de relevantie ervan in uw organisatie kunt evalueren.

Azure Bastion-architectuur

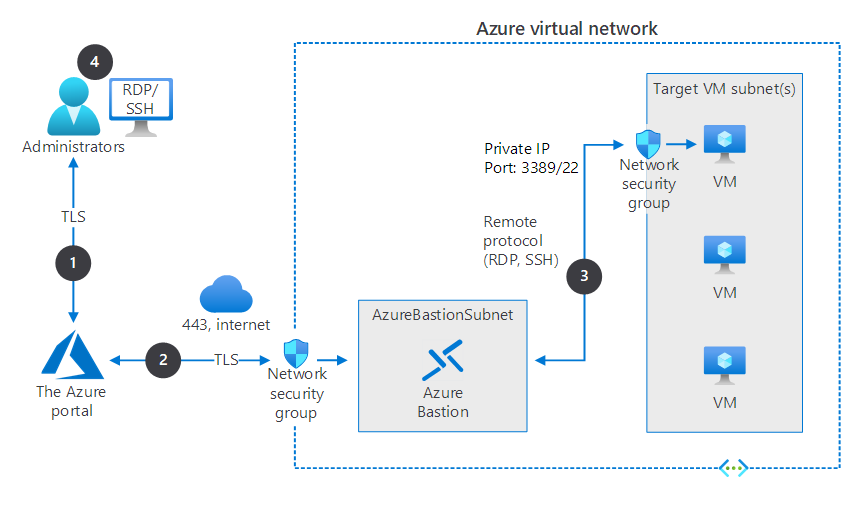

In het volgende diagram ziet u de architectuur van een typische Azure Bastion-implementatie en wordt het end-to-end-verbindingsproces beschreven. In dit diagram:

- Azure Bastion wordt geïmplementeerd in een virtueel netwerk dat verschillende Virtuele Azure-machines bevat.

- NSG's beschermen de subnetten in het virtuele netwerk.

- De NSG die het VM-subnet beveiligt, staat RDP- en SSH-verkeer toe van het Azure Bastion-subnet.

- Azure Bastion ondersteunt alleen communicatie via TCP-poort 443 vanuit Azure Portal of via een systeemeigen client (niet weergegeven).

Notitie

De beveiligde VM's en de Azure Bastion-host zijn verbonden met hetzelfde virtuele netwerk, hoewel in verschillende subnetten.

Het gebruikelijke verbindingsproces in Azure Bastion is als volgt:

- Een beheerder maakt verbinding met Azure Portal met behulp van een HTML5-browser met behulp van een verbinding die is beveiligd met TLS. De beheerder selecteert de VIRTUELE machine waarmee ze verbinding willen maken.

- De portal maakt verbinding via een beveiligde verbinding met Azure Bastion via een NSG die het virtuele netwerk beveiligt dat als host fungeert voor de doel-VM.

- Azure Bastion initieert een verbinding met de doel-VM.

- De RDP- of SSH-sessie wordt geopend in de browser op de beheerconsole. Azure Bastion streamt de sessiegegevens via aangepaste pakketten. Deze pakketten worden beveiligd door TLS.

Door Azure Bastion te gebruiken, hoeft u RDP/SSH rechtstreeks beschikbaar te maken op internet op een openbaar IP-adres. In plaats daarvan maakt u veilig verbinding met Azure Bastion met SSL (Secure Sockets Layer) en maakt u verbinding met de doel-VM's met behulp van een privé-IP.

Gebruiksvereisten

Beheer istrators die verbinding willen maken met IaaS-VM's in Azure via Azure Bastion, is de rol Lezer vereist voor:

- De doel-VM.

- De netwerkinterface met privé-IP op de doel-VM.

- De Azure Bastion-resource.

Wanneer u Azure Bastion implementeert, implementeert u deze in een eigen subnet binnen een virtueel netwerk of gekoppeld virtueel netwerk.

Tip

Het subnet moet AzureBastionSubnet worden genoemd.

Omdat Azure Bastion wordt beveiligd door de NSG van het virtuele netwerk, moet uw NSG de volgende verkeersstroom ondersteunen:

- Inkomende:

- RDP- en SSH-verbindingen van het Azure Bastion-subnet naar het doel-VM-subnet

- TCP-poort 443-toegang vanaf internet naar het openbare IP-adres van Azure Bastion

- TCP-toegang vanuit Azure Gateway Manager op poorten 443 of 4443

- Uitgaande:

- TCP-toegang vanaf het Azure-platform op poort 443 ter ondersteuning van diagnostische logboekregistratie

Notitie

Azure Gateway Manager beheert portalverbindingen met de Azure Bastion-service.