Wanneer gebruikt u Azure Firewall?

U weet wat Azure Firewall is en hoe het werkt. U hebt nu enkele criteria nodig om te evalueren of Azure Firewall en Azure Firewall Manager geschikt zijn voor uw bedrijf. Laten we eens kijken naar de volgende scenario's om u te helpen beslissen:

- U wilt uw netwerk beschermen tegen infiltratie.

- U wilt uw netwerk beschermen tegen gebruikersfouten.

- Uw bedrijf omvat e-commerce- of creditcardbetalingen.

- U wilt spoke-to-spoke-connectiviteit configureren.

- U wilt binnenkomend en uitgaand verkeer bewaken.

- Voor uw netwerk zijn meerdere firewalls vereist.

- U wilt hiërarchisch firewallbeleid implementeren.

Als onderdeel van uw evaluatie van Azure Firewall en Azure Firewall Manager weet u dat Contoso verschillende van deze scenario's heeft meegemaakt. Lees de volgende bijbehorende secties voor meer informatie.

U wilt uw netwerk beschermen tegen infiltratie

Een veelvoorkomend doel van veel kwaadwillende actoren is het infiltreren van uw netwerk. Deze indringers willen mogelijk uw netwerkbronnen gebruiken of gevoelige of eigendomsgegevens onderzoeken, stelen of vernietigen.

Azure Firewall is ontworpen om dergelijke inbraak te voorkomen. Een kwaadwillende hacker kan bijvoorbeeld proberen het netwerk te infiltreren door toegang tot een netwerkresource aan te vragen. Azure Firewall maakt gebruik van stateful inspectie van netwerkpakketten om de context van dergelijke aanvragen te onderzoeken. Als een aanvraag een reactie is op eerdere legitieme activiteiten, staat de firewall de aanvraag waarschijnlijk toe; als een aanvraag schijnbaar uit het niets kwam, zoals een aanvraag die is verzonden door een infiltrator, zou de firewall de aanvraag weigeren.

U wilt uw netwerk beschermen tegen gebruikersfouten

Misschien wel de meest voorkomende methode voor het infiltreren van een netwerk of het installeren van malware op een netwerkcomputer is om een netwerkgebruiker te misleiden om op een koppeling in een e-mailbericht te klikken. Deze koppeling stuurt de gebruiker naar een door kwaadwillende hacker beheerde website die de malware installeert of de gebruiker misleidt bij het invoeren van netwerkreferenties.

Azure Firewall voorkomt dergelijke aanvallen door bedreigingsinformatie te gebruiken om toegang tot bekende schadelijke domeinen en IP-adressen te weigeren.

Uw bedrijf omvat e-commerce- of creditcardbetalingen

Heeft uw bedrijf een e-commerceonderdeel of verwerkt het online creditcardbetalingen? Zo ja, dan moet uw bedrijf mogelijk voldoen aan de Payment Card Industry Data Security Standard (PCI DSS). De PCI DSS is een reeks beveiligingsstandaarden die door de PCI Security Standards Council zijn gemaakt en onderhouden. Om PCI-naleving te bereiken, bevat de PCI DSS een dozijn vereisten. Dit is de eerste vereiste:

- Installeer en onderhoud een firewallconfiguratie om gegevens van de kaarthouder te beveiligen.

De PCI DSS geeft aan dat u een firewallconfiguratie moet instellen waarmee al het binnenkomende en uitgaande verkeer van niet-vertrouwde netwerken en hosts wordt beperkt. De firewall moet ook al het andere verkeer weigeren, met uitzondering van de protocollen die nodig zijn voor het verwerken van betaalkaarten.

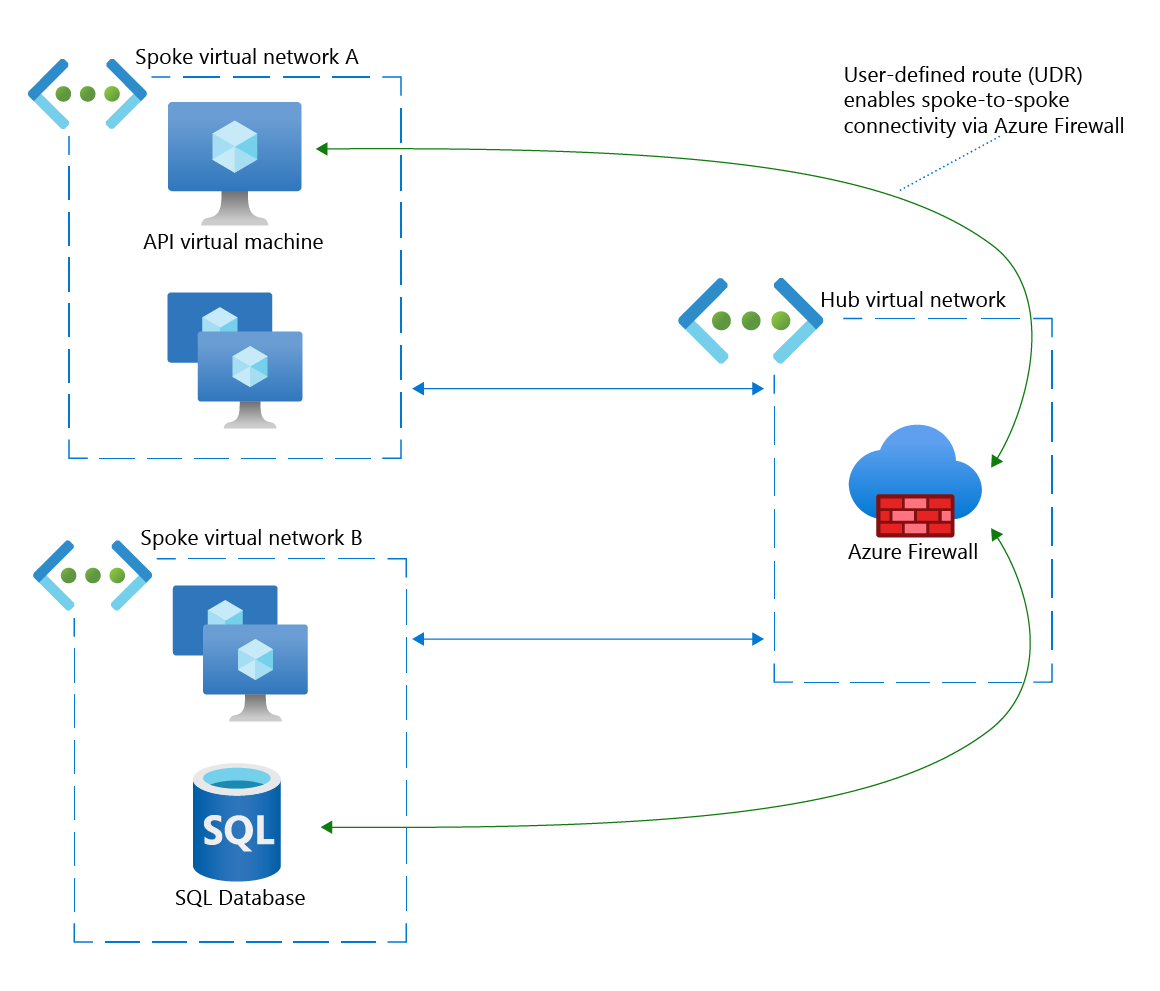

U wilt spoke-to-spoke-connectiviteit configureren

Een typische sternetwerktopologie heeft de volgende kenmerken:

- Eén virtueel netwerk dat fungeert als een centraal verbindingspunt: de hub.

- Een of meer virtuele netwerken die zijn gekoppeld aan de hub, de spokes. Een on-premises netwerk dat is verbonden via een ExpressRoute-circuit of een VPN-gateway, kan ook worden beschouwd als een spoke in deze topologie.

De spoke-netwerken kunnen gegevens uitwisselen met de hub, maar de spokes kunnen niet rechtstreeks met elkaar communiceren. Mogelijk hebt u een dergelijke directe verbinding nodig. Eén spoke-netwerk kan bijvoorbeeld een API (Application Programming Interface) hosten waarvoor informatie van een SQL-database is vereist die in een andere spoke is geïmplementeerd.

Een oplossing is om de spoke-netwerken met elkaar te koppelen. Dat werkt voor een paar dergelijke verbindingen, maar kan snel onhandig worden naarmate het aantal verbindingen toeneemt.

Een eenvoudigere en veiligere oplossing is het gebruik van Azure Firewall om directe connectiviteit tussen spokes in te stellen. U bereikt deze connectiviteit door eerst een Azure Firewall-exemplaar in de hub te implementeren. Vervolgens configureert u de virtuele spoke-netwerken met door de gebruiker gedefinieerde routes (UDR's) die gegevens specifiek routeren via de firewall en naar de andere spoke.

U wilt binnenkomend en uitgaand verkeer bewaken

Mogelijk wilt uw bedrijf gedetailleerde rapporten analyseren over inkomend en uitgaand netwerkverkeer. Er zijn veel redenen voor het vereisen van dergelijke rapporten, waaronder naleving van regelgeving, het afdwingen van bedrijfsbeleid voor internetgebruik en het oplossen van problemen.

U kunt Azure Firewall configureren voor het onderhouden van diagnostische logboeken van vier typen firewallactiviteit:

- Toepassingsregels

- Netwerkregels

- Informatie over bedreigingen

- DNS-proxy

Het logboek voor de toepassingsregels van uw firewall kan bijvoorbeeld vermeldingen bevatten, zoals het volgende voor een uitgaande aanvraag:

- HTTPS-aanvraag van 10.1.0.20:24352 tot somewebsite.com:443. Actie: Toestaan. Regelverzameling: collection100. Regel: regel105

Op dezelfde manier kan het logboek voor de netwerkregels van uw firewall vermeldingen bevatten, zoals het volgende voor een binnenkomende aanvraag:

- TCP-aanvraag van 73.121.236.17:12354 tot 10.0.0.30:3389. Actie: Weigeren

Zodra u diagnostische logboekregistratie hebt ingeschakeld, kunt u de logboeken op de volgende manieren bewaken en analyseren:

- U kunt de logboeken rechtstreeks in hun eigen JSON-indeling bekijken.

- U kunt de logboeken in Azure Monitor bekijken.

- U kunt de logboeken in Azure Firewall Workbook onderzoeken en analyseren.

Uw netwerk vereist meerdere firewalls

Als de Azure-footprint van uw bedrijf meerdere Azure-regio's omvat, hebt u meerdere internetverbinding. Dit betekent dat u een firewallexemplaren nodig hebt die voor elk van deze verbindingen is geïmplementeerd. U kunt deze firewalls afzonderlijk configureren en beheren, maar als u dit doet, ontstaan er verschillende problemen:

- Het beheren van meerdere firewalls is veel werk.

- Algemene regel- en instellingenwijzigingen moeten worden doorgegeven aan elke firewall.

- Het is moeilijk om consistentie in alle firewalls te behouden.

Azure Firewall Manager lost deze problemen op door u een centrale beheerinterface te bieden voor elk Azure Firewall-exemplaar in al uw Azure-regio's en -abonnementen. U kunt firewallbeleid maken en deze vervolgens toepassen op elke firewall om consistentie te behouden. Wijzigingen in een beleid worden automatisch doorgegeven aan alle firewallinstanties.

U wilt hiërarchisch firewallbeleid implementeren

Veel kleinere bedrijven kunnen een firewallbeleid met één grootte gebruiken. Dat wil gezegd, kleine bedrijven kunnen vaak één firewallbeleid maken dat van toepassing is op elke gebruiker en resource in het netwerk.

Voor de meeste grotere bedrijven is echter een genuanceerde en gedetailleerdere benadering vereist. Denk bijvoorbeeld aan de volgende twee scenario's:

- Een DevOps-winkel heeft mogelijk een virtueel netwerk voor het ontwikkelen van een app, een ander virtueel netwerk voor het faseren van de app en een derde virtueel netwerk voor de productieversie van de app.

- Een groot bedrijf kan afzonderlijke teams hebben voor databasegebruikers, engineering en verkoop. Elk van deze teams heeft een eigen set toepassingen die worden uitgevoerd in afzonderlijke virtuele netwerken.

Hoewel er firewallregels zijn die voor iedereen gebruikelijk zijn, zijn voor de gebruikers en resources in elk virtueel netwerk specifieke firewallregels vereist. Grotere bedrijven vereisen dus bijna altijd hiërarchisch firewallbeleid. Hiërarchisch firewallbeleid bestaat uit de volgende twee onderdelen:

- Eén basisfirewallbeleid waarmee de regels worden geïmplementeerd die bedrijfsbreed moeten worden afgedwongen.

- Een of meer lokale firewallbeleidsregels waarmee regels worden geïmplementeerd die specifiek zijn voor een bepaalde app, een bepaald team of een bepaalde service. Lokaal beleid neemt het basisfirewallbeleid over en voegt vervolgens regels toe die betrekking hebben op de onderliggende app, het team of de service.

Wanneer u Azure Firewall Manager gebruikt, kunt u een basisfirewallbeleid instellen en vervolgens lokale beleidsregels maken die het basisbeleid overnemen en specifieke regels implementeren die zijn ontworpen voor de onderliggende resource.