Hoe Azure Web Application Firewall werkt

U bent bekend met de basisfuncties en voordelen van Azure Web Application Firewall. Laten we nu eens kijken hoe Azure Web Application Firewall werkt. Laten we met name eens kijken hoe functies zoals regelsets en regelgroepen Azure Web Application Firewall toestaan om web-apps te beschermen tegen veelvoorkomende aanvallen. Met deze informatie kunt u evalueren of Azure Web Application Firewall de juiste oplossing is voor uw bedrijf.

Implementatieopties

U kunt Azure Web Application Firewall implementeren als onderdeel van een Azure-front-endoplossing voor uw web-apps. U begint met het maken van een Azure Web Application Firewall-beleid, dat de volgende instellingen bevat:

- Welke productintegratie u wilt gebruiken

- Welke beheerde regelset u wilt gebruiken

- Aangepaste regels die u wilt toevoegen

- Welke modus u wilt gebruiken

Door Microsoft beheerde regelsets, regelgroepen en regels

Azure Web Application Firewall verwart bekende aanvallen door regels toe te passen op binnenkomende HTTP/HTTPS-aanvragen van een app. Een regel is een firewallcode die is ontworpen om een bepaalde bedreiging te herkennen en te voorkomen.

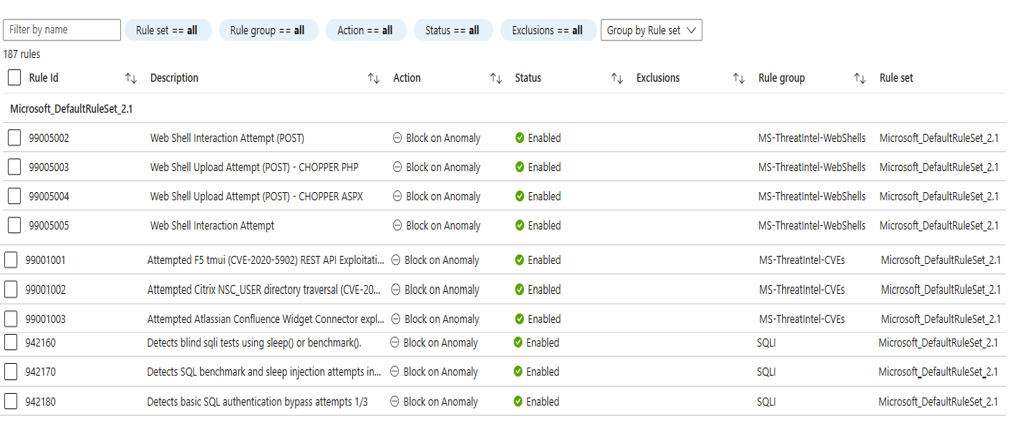

De regels die Azure Web Application Firewall gebruikt om veelvoorkomende beveiligingsproblemen te detecteren en te blokkeren, zijn meestal beheerde regels die deel uitmaken van verschillende regelgroepen. Elke regelgroep is een verzameling regels en een beheerde regelset is een verzameling regelgroepen. Beheerde regelsets omvatten op Microsoft Threat Intelligence gebaseerde regelgroepen, CVE-regelgroepen (Common Vulnerabilities and Exposures) en CRS (Core Rule Groups).

De CRS-regels worden gedefinieerd door het Open Web Application Security Project (OWASP). Het microsoft-team van beveiligingsexperts codes, onderhoudt en werkt beheerde regels bij. De regels worden zo nodig gewijzigd of toegevoegd aan. Wanneer een beheerde regel wordt gewijzigd, werkt Microsoft Azure Web Application Firewall automatisch en zonder uitvaltijd van apps bij.

In de volgende schermopname ziet u enkele regels en regelgroepen in Microsoft Default Rule set 2.1 (DRS2.1). Dit geeft u inzicht in de mate van beveiliging die wordt geboden door Azure Web Application Firewall.

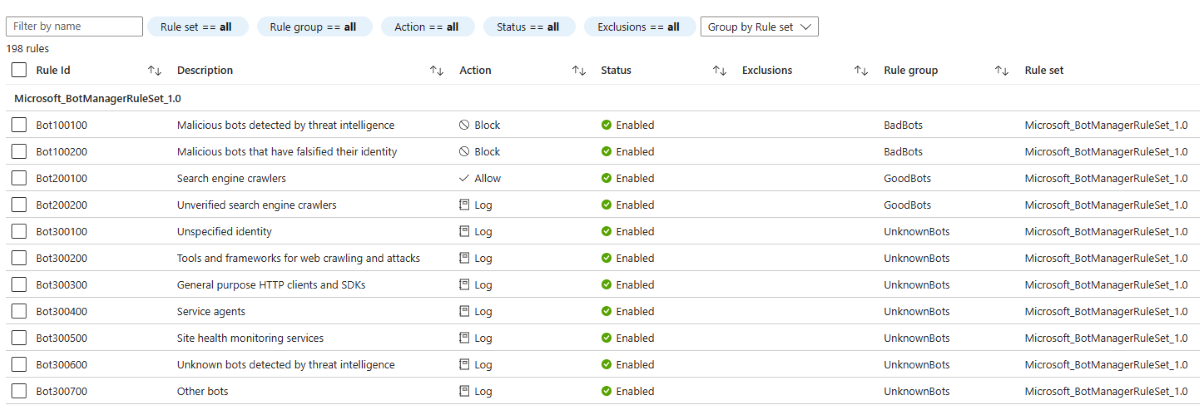

Botregels

Botregels identificeren slechte bots, goede bots en onbekende bots op basis van Microsoft Threat Intelligence en eigen WAF-regels.

Aangepaste regels

De beheerde regels die Azure Web Application Firewall biedt, hebben mogelijk geen betrekking op een specifieke bedreiging die uw webtoepassingen ondervinden. Zo ja, dan kunt u een aangepaste regel maken. U kunt aangepaste regels maken door voorwaarden te maken die de volgende onderdelen bevatten:

- Overeenkomend type, zoals geografische locatie, IP-adres, grootte, tekenreeks

- Overeenkomen met variabelen zoals RequestHeader, QueryString, RequestUri, RequestBody, Cookies of PostArgs

- HTTP/HTTPS-aanvraagmethoden zoals POST of PUT

- Operators zoals EqualContains, Regex, Begint met, Any, Eindigt met

- Een actie zoals Toestaan, Blokkeren, Logboeken of Omleiden

Geo-filteren

WAF reageert standaard op alle gebruikersaanvragen, ongeacht de locatie waar de aanvraag vandaan komt. In sommige scenario's kunt u de toegang tot uw webtoepassing beperken per land/regio. Met de aangepaste regel voor geofiltering kunt u een specifiek pad op uw eindpunt definiëren om toegang vanuit opgegeven landen/regio's toe te staan of te blokkeren. De geofilterregel maakt gebruik van een land-/regiocode van twee letters.

Voor een geofilterregel is een overeenkomstvariabele RemoteAddr of SocketAddr. RemoteAddr is het oorspronkelijke CLIENT-IP-adres dat meestal wordt verzonden via X-Forwarded-For-aanvraagheader. SocketAddr is het bron-IP-adres dat WAF ziet. Als uw gebruiker zich achter een proxy bevindt, is SocketAddr vaak het adres van de proxyserver.

U kunt een GeoMatch-voorwaarde en een REQUEST_URI voorwaarde voor tekenreeksovereenkomst combineren om een op pad gebaseerde geofilterregel te maken.

IP-beperking

Aangepaste regels van Azure Web Application Firewall beheren de toegang tot webtoepassingen door een lijst met IP-adressen of IP-adresbereiken op te geven.

Met de aangepaste regel voor IP-beperkingen kunt u de toegang tot uw webtoepassingen beheren. Dit doet u door een IP-adres of EEN IP-adresbereik op te geven in de CIDR-indeling (Classless Inter-Domain Routing).

Uw webtoepassing is standaard toegankelijk via internet. Soms wilt u echter de toegang tot clients beperken vanuit een lijst met bekende IP-adres- of IP-adresbereiken. U kunt dit bereiken door een IP-overeenkomende regel te maken waarmee de toegang tot uw web-app wordt geblokkeerd vanaf IP-adressen die niet worden vermeld in de aangepaste regel.

Snelheidsbeperking

Aangepaste regels van Azure Web Application Firewall ondersteunen snelheidsbeperking om de toegang te beheren op basis van overeenkomende voorwaarden en de frequenties van binnenkomende aanvragen.

Met deze aangepaste regel kunt u abnormaal hoge verkeersniveaus detecteren en bepaalde typen Denial of Service-aanvallen op de toepassingslaag blokkeren. Snelheidsbeperking beschermt u ook tegen clients die per ongeluk onjuist zijn geconfigureerd voor het verzenden van grote hoeveelheden aanvragen in een korte periode. De aangepaste regel wordt gedefinieerd door de frequentielimiettellingsduur (intervallen van één minuut of vijf minuten) en de drempelwaarde voor frequentielimiet (het maximum aantal aanvragen dat is toegestaan in de duur van de frequentielimiet).

Detectiemodus versus preventiemodus

Azure Web Application Firewall kan in een van de twee modi worden uitgevoerd. De modus die u kiest, is afhankelijk van de manier waarop de firewall moet omgaan met binnenkomende HTTP/HTTPS-aanvragen die overeenkomen met een van de regels:

- Detectiemodus: registreert de aanvraag, maar staat de aanvraag toe.

- Preventiemodus: registreert de aanvraag, maar staat de aanvraag niet toe.

Een veelvoorkomend scenario is het uitvoeren van Azure Web Application Firewall in de detectiemodus wanneer u een app test. In de detectiemodus kunt u controleren op twee soorten problemen:

- Fout-positieven: legitieme aanvragen die de firewall markeert als schadelijk.

- Fout-negatieven: schadelijke aanvragen die door de firewall worden toegestaan.

Zodra de app klaar is om te worden geïmplementeerd, schakelt u over naar de preventiemodus.

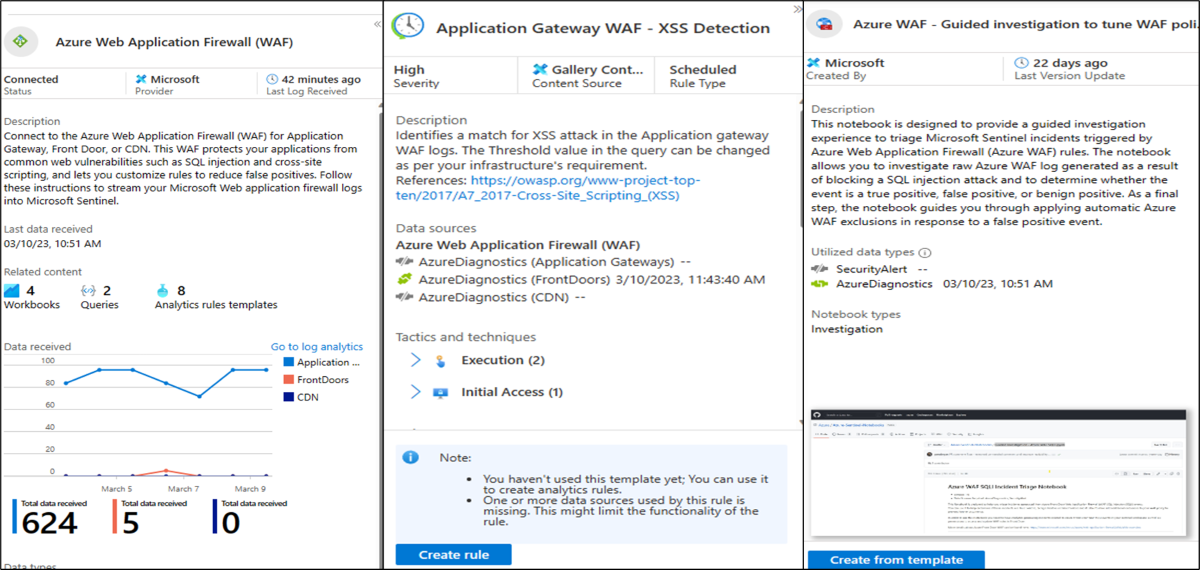

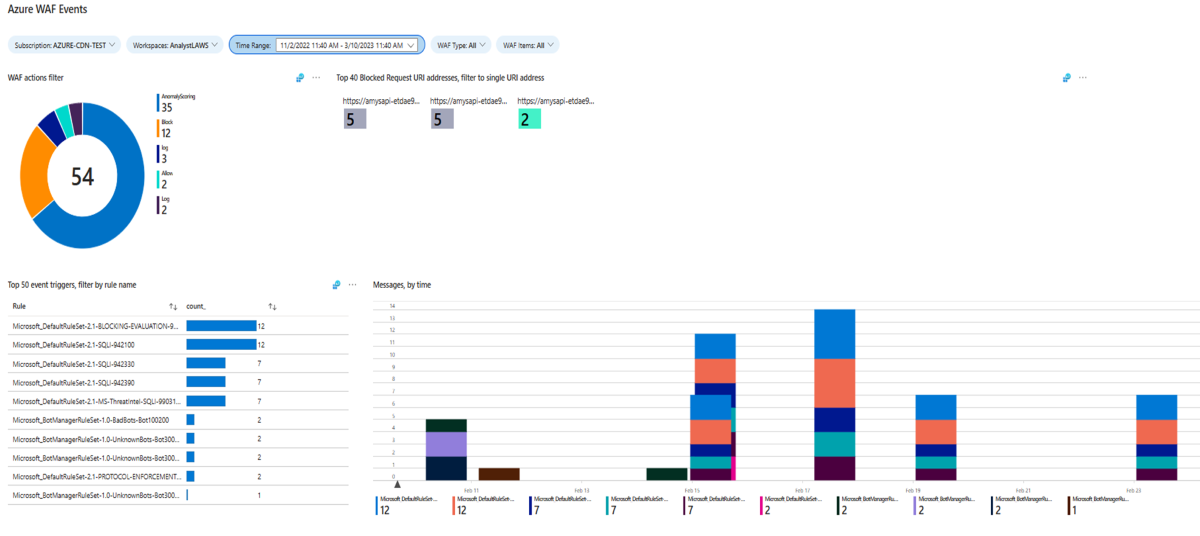

Microsoft Sentinel gebruiken met Azure WAF

Azure WAF in combinatie met Microsoft Sentinel kan beveiligingsinformatie-gebeurtenisbeheer bieden voor WAF-resources. Met Behulp van Microsoft Sentinel hebt u toegang tot de WAF-gegevensconnector naar Sentinel met behulp van Log Analytics. De WAF-werkmappen tonen analyses voor WAF in Azure Front Door en WAF in Application Gateway. De ANALYTISCHE WAF-regels detecteren SQLi- en XSS-aanvallen vanuit AFD- en Application Gateway-logboeken. Het WAF Notebook maakt het mogelijk om sql-injectieincidenten op Azure Front Door te onderzoeken.