Inleiding tot Zero Trust

Een Zero Trust-benadering van beveiliging is vereist om effectief te zijn bij het bijhouden van bedreigingen, wijzigingen in cloudplatforms en wijzigingen in bedrijfsmodellen die reageren op een snel veranderende wereld. U vindt best practices voor het aannemen van een Zero Trust-benadering voor beveiliging in de Microsoft Cybersecurity Reference Architecture (MCRA) en de Microsoft Cloud Security Benchmark (MCSB).

De benadering van Microsoft Zero Trust voor beveiliging is gebaseerd op drie principes: ga ervan uit dat er sprake is van schending, expliciet verifiëren en minimale bevoegdheden.

Leidende principes van Zero Trust

Expliciet verifiëren- Altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten.

Gebruik toegang met minimale bevoegdheden: beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico's gebaseerd adaptief beleid en gegevensbeveiliging.

Ga ervan uit dat er sprake is van een inbreuk- en segmenttoegang tot ontploffingsstraal en segment. Controleer end-to-end-versleuteling en gebruik analyse om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren.

Dit is de kern van Zero Trust. In plaats van te geloven dat alles achter de bedrijfsfirewall veilig is, gaat het Zero Trust-model ervan uit dat elke aanvraag wordt geschonden en gecontroleerd alsof deze afkomstig is van een onbeheerd netwerk. Ongeacht waar de aanvraag vandaan komt of welke resource deze gebruikt, leert het Zero Trust-model ons 'nooit vertrouwen, altijd verifiëren'.

Het is ontworpen om zich aan te passen aan de complexiteit van de moderne omgeving die de mobiele werknemers omarmt, mensen, apparaten, toepassingen en gegevens beschermt waar ze zich ook bevinden.

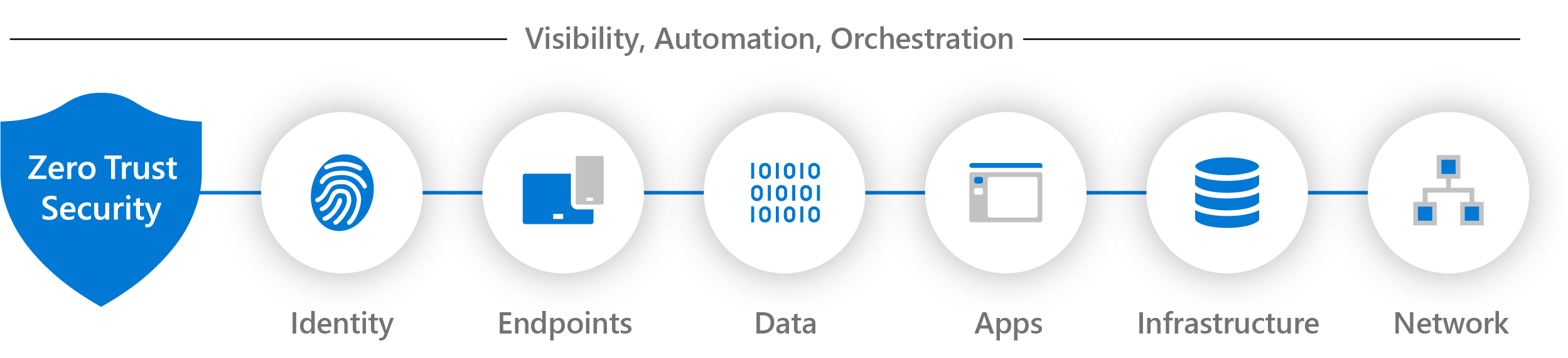

Een Zero Trust-benadering moet overal in het hele digitale domein worden uitgebreid en dienen als een geïntegreerde beveiligings filosofie en end-to-end strategie. Dit wordt gedaan door Zero Trust-controles en -technologieën te implementeren in zes fundamentele elementen. Elk van deze is een signaalbron, een besturingsvlak voor afdwinging en een kritieke bron die moet worden verdedigd.

Verschillende organisatievereisten, bestaande technologie-implementaties en beveiligingsfasen zijn allemaal van invloed op de planning van een Zero Trust-beveiligingsmodel. Door onze ervaring te gebruiken bij het beveiligen van hun organisaties en bij het implementeren van ons eigen Zero Trust-model, hebben we de volgende richtlijnen ontwikkeld om uw gereedheid te beoordelen en om u te helpen bij het bouwen van een plan om zero Trust te bereiken.

Deze principes zijn van toepassing op de technische activa en worden meestal toegepast op een Zero Trust-transformatie via een reeks moderniseringsinitiatieven (RaMP) of technologiepijlers (met implementatierichtlijnen voor elke pijler).