Inzicht in het verschil tussen Azure-rollen en Microsoft Entra-rollen

Azure-resources en Microsoft Entra-id hebben onafhankelijke machtigingssystemen. U gebruikt Azure-rollen om de toegang tot virtuele machines, opslag en andere Azure-resources te beheren. U gebruikt Microsoft Entra-rollen voor het beheren van de toegang tot Microsoft Entra-resources, zoals gebruikersaccounts en wachtwoorden.

In deze les bekijkt u de essentiële aspecten van Azure-rollen en Microsoft Entra-rollen. U verkent de verschillende bereiken die u kunt gebruiken. Vervolgens bepaalt u welke rollen u het beste kunt toewijzen voor uw scenario.

Azure-rollen

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) is het systeem waarmee u kunt bepalen wie toegang heeft tot welke Azure-resources en wat deze personen met deze resources kunnen doen. U kunt controle bereiken door rollen toe te wijzen aan gebruikers, groepen of toepassingen op een bepaald bereik. Een rol kan worden omschreven als een verzameling machtigingen.

Met Azure RBAC kunt u één gebruiker of een set gebruikers toegang geven tot resources in een abonnement. U kunt ook de verantwoordelijkheid voor verschillende resources scheiden op basis van de specialisaties binnen uw team. U kunt bijvoorbeeld de gegevenswetenschappers van uw organisatie toegang verlenen tot Azure Machine Learning en alle bijbehorende resources, zoals Azure SQL Database, of u wilt mogelijk toegang verlenen tot Azure Blob Storage binnen een toegewezen Machine Learning-resourcegroep. Door specifieke toegang te verlenen, zorgt u ervoor dat deze resources niet worden gebruikt door teamleden die niet over de vereiste vaardigheden beschikken of die deze resources niet nodig hebben.

U kunt gedetailleerde machtigingen opgeven voor toepassingen, zodat een web-app voor marketing alleen toegang heeft tot een hieraan gekoppelde marketingdatabase en -opslagaccount. U kunt managers of teamleden die een hogere functie in de organisatie bekleden toegang verlenen tot alle resources in een resourcegroep, een abonnement voor beheerdoeleinden en een overzicht voor de facturering en het verbruik.

Azure RBAC heeft veel ingebouwde rollen en u kunt aangepaste rollen maken.

Hier volgen vier voorbeelden van ingebouwde rollen:

- Eigenaar: heeft volledige toegang tot alle resources, inclusief de mogelijkheid om toegang tot andere gebruikers te delegeren

- Inzender: Kan Azure-resources maken en beheren

- Lezer: kan alleen bestaande Azure-resources weergeven

- Gebruikerstoegang Beheer istrator: kan de toegang tot Azure-resources beheren

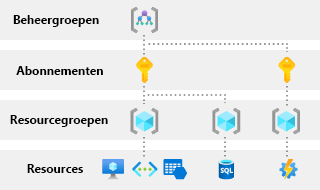

Het juiste bereik bepalen

U kunt Azure-rollen toepassen op vier bereikniveaus: beheergroepen, abonnementen, resourcegroepen en resources. In het volgende diagram wordt de hiërarchie van deze vier niveaus weergegeven.

Met Azure-beheergroepen kunt u uw Azure-abonnementen beheren door deze te groeperen. Als uw organisatie veel abonnementen heeft, wilt u mogelijk de toegang, het beleid en de naleving voor die abonnementen op efficiënte wijze beheren. Azure-beheergroepen bieden een bereikniveau dat hoger is dan abonnementen.

Met Azure-abonnementen kunt u de toegang tot Azure-resources ordenen en bepalen hoe resourcegebruik wordt gerapporteerd, gefactureerd en betaald. Voor elk abonnement kunnen andere facturerings- en betalingsinstellingen zijn geconfigureerd, zodat u bijvoorbeeld per kantoor, afdeling en project verschillende abonnementen en plannen kunt hebben.

Resourcegroepen zijn containers die gerelateerde resources voor een Azure-oplossing bevatten. Een resourcegroep bevat die resources die u als groep wilt beheren. U kunt bepalen welke resources deel uitmaken van een resourcegroep op basis van wat het meest zinvol is voor uw organisatie.

Het bereik is belangrijk en bepaalt op welke resources een specifiek type toegang moet worden toegepast. Stel dat iemand in uw organisatie toegang moet hebben tot virtuele machines. U kunt de rol Inzender voor virtuele machines gebruiken, zodat deze persoon virtuele machines alleen binnen een specifieke resourcegroep kan beheren. U kunt het bereik voor een rol beperken tot het niveau van een specifieke resource, resourcegroep, beheergroep of een bepaald abonnement.

Door een Azure-rol en een bereik te combineren kunt u goed afgestemde machtigingen instellen voor uw Azure-resources.

Microsoft Entra-rollen

Microsoft Entra ID heeft ook een eigen set rollen die voornamelijk van toepassing zijn op gebruikers, wachtwoorden en domeinen. Deze rollen hebben verschillende doeleinden. Enkele voorbeelden:

Globale Beheer istrator: kan de toegang tot beheerfuncties in Microsoft Entra-id beheren. Een persoon met deze rol kan beheerdersrollen toekennen aan andere gebruikers en deze kunnen een wachtwoord voor gebruikers of beheerders opnieuw instellen. Standaard wordt deze rol automatisch toegewezen aan degene die zich aanmeldt voor de directory.

Gebruiker Beheer istrator: kan alle aspecten van gebruikers en groepen beheren, waaronder ondersteuningstickets, het bewaken van de servicestatus en het opnieuw instellen van wachtwoorden voor bepaalde typen gebruikers.

Facturering Beheer istrator: kan aankopen doen, abonnementen en ondersteuningstickets beheren en de servicestatus bewaken. Azure beschikt naast Azure RBAC-machtigingen ook over gedetailleerde factureringsmachtigingen. De beschikbare factureringsmachtigingen zijn afhankelijk van de overeenkomst die u met Microsoft hebt.

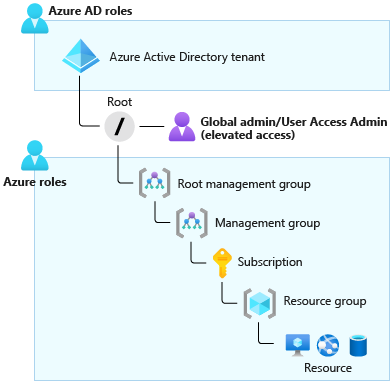

Verschillen tussen Azure-rollen en Microsoft Entra-rollen

Het belangrijkste verschil tussen Azure-rollen en Microsoft Entra-rollen is de gebieden waarop ze betrekking hebben. Azure-rollen zijn van toepassing op Azure-resources en Microsoft Entra-rollen zijn van toepassing op Microsoft Entra-resources (met name gebruikers, groepen en domeinen). Bovendien heeft Microsoft Entra-id slechts één bereik: de map. Het Azure RBAC-bereik beslaat beheergroepen, abonnementen, resourcegroepen en resources.

De rollen hebben een belangrijk overlappend gedeelte. Een Microsoft Entra Global Beheer istrator kan hun toegang uitbreiden om alle Azure-abonnementen en -beheergroepen te beheren. Met deze uitgebreide toegang wordt aan de globale beheerder de rol van Gebruikerstoegangbeheerder voor Azure RBAC toegekend voor alle abonnementen van de eigen directory. Via de rol Gebruikerstoegangbeheerder kan de globale beheerder aan andere gebruikers toegang verlenen tot Azure-resources.

In ons scenario moet u aan een nieuwe manager volledige beheer- en factureringsrechten van Azure RBAC toekennen. U kunt dit doen door uw toegangsrechten tijdelijk uit te breiden met de rol van gebruikerstoegangbeheerder. Vervolgens kunt u de nieuwe manager de rol van eigenaar verlenen, zodat deze resources kan maken en beheren. U stelt het bereik ook in op het abonnementsniveau, zodat de manager dit voor alle resources in het abonnement kan doen.

In het volgende diagram ziet u welke resources de globale beheerder kan bekijken wanneer zijn/haar machtiging is uitgebreid met gebruikerstoegangbeheerder.