Beveiligde gemigreerde virtuele machines

U hebt de migratie van uw workloads naar de cloud voltooid. Deze testfase betrof een kleine set virtuele machines die oudere toepassingen omvatten, die niet als bedrijfskritiek worden beschouwd. U hebt veel geleerd over hoe het migratieproces werkt en bent nu beter voorbereid om grotere aantallen complexere workloads naar Azure te verplaatsen.

Het verplaatsen van uw workloads naar de cloud maakt u niet vrij van alle verantwoordelijkheden voor de beveiliging van uw besturingssysteem, toepassingen en gegevens. Hoewel het Azure-platform een veilige infrastructuur biedt, is er een model voor gedeelde beveiligingsverantwoordelijkheid. U moet ervoor zorgen dat uw Azure-omgeving veilig is op de beheer-, toepassings- en netwerklagen.

En terwijl het beveiligen van uw omgeving een doorlopende activiteit is, moet u bepaalde acties ondernemen direct na de migratie om ervoor te zorgen dat uw workloads worden beveiligd en beveiligd.

In deze les leert u meer over technieken die u kunt gebruiken om uw zojuist gemigreerde VM's direct na de migratie te beveiligen. U blijft de beveiligingsmaatregelen voor uw workloads en toepassingen in de loop van de tijd verfijnen, terwijl u zich inspant om de gegevens en assets van uw klanten te beschermen.

Tolerantie van virtuele machines verbeteren

Uw klanten verwachten dat uw toepassingen beschikbaar zijn wanneer ze ze moeten gebruiken en dat hun gegevens veilig zijn. Groeiende cyberbedreigingen en ongeplande uitvaltijd van toepassingen doen zich voor en kunnen de gebruikerservaring belemmeren.

Gebruikers kunnen om verschillende redenen last hebben van downtime van toepassingen in een cloudomgeving. Zorg ervoor dat uw gemigreerde VM's voldoende tolerantie hebben door een back-up- en hersteloplossing te implementeren.

Als eerste stap kunt u overwegen om de Azure Backup-service te gebruiken. Azure Backup is ingebouwd in Azure en vereist geen extra infrastructuur.

Met Behulp van Azure Backup kunt u regelmatige back-ups plannen van volledige Virtuele Windows- of Linux-machines, bestanden en mappen en zelfs een SQL-database. Voor complexere scenario's moet u rekening houden met aanvullende opties om de tolerantie te verbeteren, maar met Azure Backup kunt u onmiddellijk enige beveiligingscontrole opleggen over uw gemigreerde VM's.

Als u uw oplossing verder wilt verbeteren, stelt u Multi-Factor Authentication (MFA) in, zodat alleen geautoriseerde gebruikers kritieke back-upbewerkingen kunnen uitvoeren.

Binnenkomende toegang tot virtuele machines beperken

Met uw workloads in de cloud kunnen azure-VM's kwetsbaar worden voor beveiligingsaanvallen via open beheerpoorten, zoals poort 3389. Azure IP-adressen zijn bekend en hackers onderzoeken ze voortdurend op aanvallen op open 3389-poorten. Als een aanvaller via een open beheerpoort toegang kan krijgen tot een virtuele machine, kan deze een voet aan de grond krijgen in uw omgeving.

Als u het risico op aanvallen via open poorten wilt verminderen, kunt u binnenkomende toegang tot uw VM's beperken. Met Behulp van Azure Security Center kunt u Just-In-Time (JIT) toegang tot virtuele machines inschakelen. JIT maakt gebruik van netwerkbeveiligingsgroepen (NSG's) en binnenkomende regels om de hoeveelheid tijd te beperken die een specifieke poort heeft geopend.

U configureert een JIT-beleid op een afzonderlijke VM. U kunt dit doen vanuit Security Center, rechtstreeks of programmatisch vanaf de virtuele machine. Het beleid geeft regels op voor de wijze waarop gebruikers verbinding kunnen maken met VM's.

Als een gebruiker machtigingen heeft voor de virtuele machine, wordt een toegangsaanvraag goedgekeurd en configureert Security Center NSG's om inkomend verkeer naar de geselecteerde poorten toe te staan voor de duur die is opgegeven in het beleid. Nadat de tijd is verlopen, herstelt Security Center de firewall en NSG-regels naar hun vorige status.

Schijven versleutelen

Beveiligingsschendingen die leiden tot verloren gegevens kunnen ernstige gevolgen hebben, meestal resulteren in grote juridische en financiële sancties voor bedrijven waar schendingen optreden. Uiteraard hebben belangrijke nalevingsinitiatieven zoals HIPAA en PCI sterke vereisten voor gegevensversleuteling.

Gegevensversleuteling beschermt tegen verlies of diefstal van een apparaat door onbevoegde toegang tot of verwijdering van de harde schijf te voorkomen. Het beschermt ook interne bestanden voor het geval een aanvaller probeert toegang te krijgen tot deze bestanden via alternatieve methoden.

Als u uw Virtuele Azure-machines wilt beveiligen, gebruikt u Azure Disk Encryption om uw Windows- en Linux-VM-schijven te versleutelen. Schijfversleuteling maakt gebruik van BitLocker voor Windows en DM-Crypt voor Linux om volumeversleuteling te bieden voor het besturingssysteem en gegevensschijven.

U kunt een versleutelingssleutel gebruiken die is gemaakt door Azure of u kunt uw eigen versleutelingssleutel opgeven, beveiligd in Azure Key Vault. Met Azure Disk Encryption worden vm-gegevens van infrastructuur als een service (IaaS) beveiligd in rust (op schijf) en tijdens het opstarten van de VM.

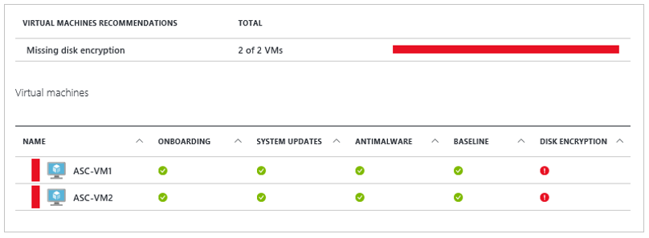

Azure Security Center biedt een set hulpprogramma's voor het bewaken en beheren van de beveiliging van virtuele machines en andere cloud-computingresources met de openbare Azure-cloud. Als u Azure Security Center gebruikt, wordt u gewaarschuwd als u vm's hebt die niet zijn versleuteld en u wordt aangeraden deze te versleutelen.