Firewallregels voor servers en databases configureren

Firewalls worden gebruikt om te voorkomen dat onbevoegde gebruikers toegang krijgen tot beveiligde resources. Elke Azure SQL Database wordt toegewezen aan een openbaar IP-adres dat wordt gehost door Microsoft. Elke Azure-regio heeft een of meer openbare IP-adressen waar u uw databasegateway kunt bereiken. Vervolgens gaat u naar uw database.

Hoe firewall werkt

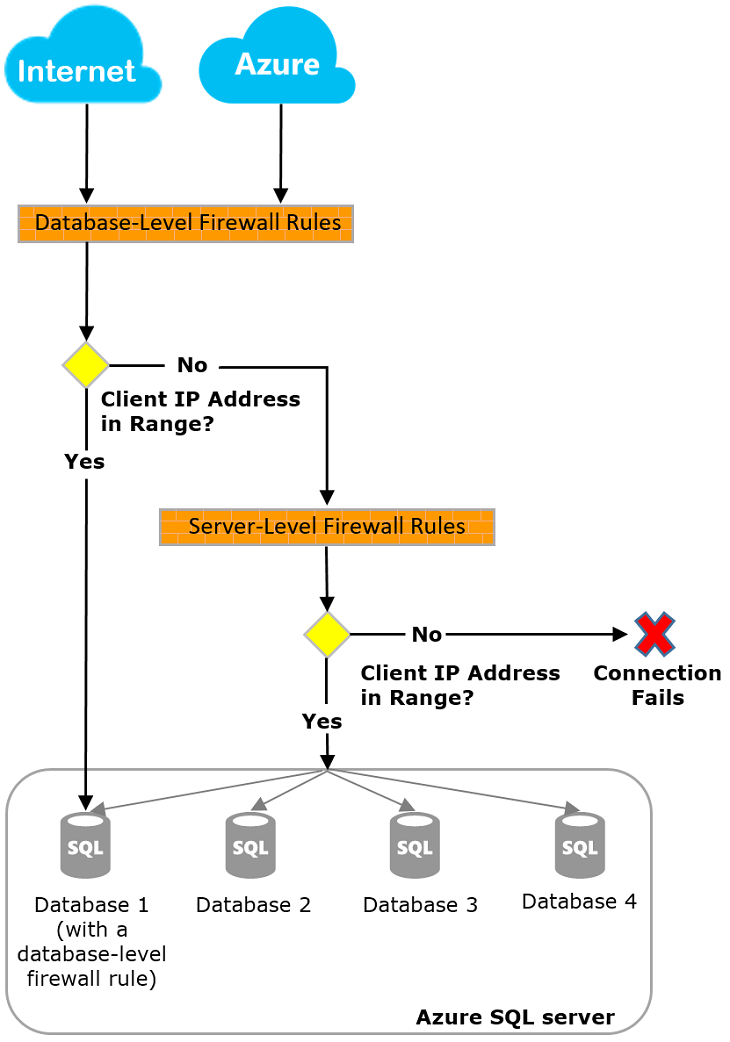

Zoals wordt weergegeven in het volgende diagram, moeten verbindingspogingen die afkomstig zijn van internet en Azure de firewall doorlopen voordat ze uw server of database bereiken.

Zoals we in de bovenstaande afbeelding kunnen zien, biedt Azure ingebouwde firewalls om de toegang te beperken om uw database en uw gegevens te beveiligen. In Azure SQL Database zijn er twee verschillende sets firewallregels: firewallregels op serverniveau en firewallregels op databaseniveau.

Firewallregels op serverniveau

Firewalls op server- en databaseniveau gebruiken IP-adresregels in plaats van SQL Server-aanmeldingen en staan alle gebruikers met hetzelfde openbare IP-adres toegang tot de SQL Server toe. Voor de meeste bedrijven is dit hun uitgaande IP-adres.

Firewalls op serverniveau zijn zo geconfigureerd dat gebruikers verbinding kunnen maken met alle databases op de server. Firewalls op databaseniveau worden gebruikt om specifieke IP-adressen toegang te verlenen of te blokkeren voor toegang tot specifieke databases.

Firewallregels op serverniveau kunnen worden geconfigureerd met behulp van Azure Portal of met behulp van de sp_set_firewall_rule opgeslagen procedure vanuit de hoofddatabase .

Notitie

De instelling Azure-services en -resources toegang geven tot deze serverserverinstelling wordt geteld als één firewallregel wanneer deze is ingeschakeld.

Firewallregels op databaseniveau

Firewallregels op databaseniveau worden alleen geconfigureerd via T-SQL met behulp van de sp_set_database_firewall_rule opgeslagen procedure vanuit de gebruikersdatabase.

Bij de verbinding zoekt Azure SQL Database eerst naar een firewallregel op databaseniveau voor de databasenaam die is opgegeven in de verbindingsreeks. Als deze niet bestaat, controleert de firewall de IP-firewallregels op serverniveau. IP-firewallregels op serverniveau zijn van toepassing op alle databases op de server. Als er een van deze bestaat, wordt de verbinding voltooid.

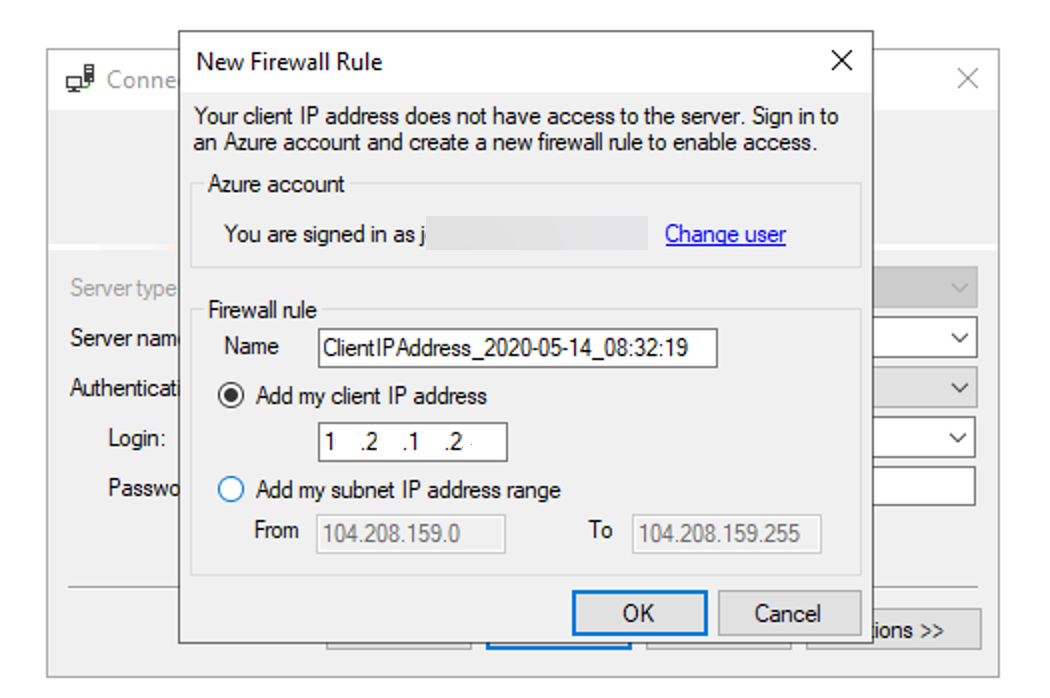

Als deze geen van beide bestaat en de gebruiker verbinding maakt via SQL Server Management Studio of Azure Data Studio, wordt deze gevraagd een firewallregel te maken, zoals hieronder wordt weergegeven.

Eindpunten van virtueel netwerk

Met eindpunten voor virtuele netwerken is verkeer van een specifiek Virtueel Azure-netwerk toegestaan. Deze regels zijn van toepassing op serverniveau, niet alleen op databaseniveau.

Daarnaast is het service-eindpunt van toepassing op slechts één regio, wat de regio van het onderliggende eindpunt is.

Een extra probleem is dat het virtuele netwerk dat verbinding maakt met de Azure SQL Database uitgaande toegang moet hebben tot het openbare IP-adres voor Azure SQL Database, dat kan worden geconfigureerd met behulp van servicetags voor Azure SQL Database.

Private Link

Met de functie Private Link kunt u verbinding maken met Azure SQL Database en andere PaaS-aanbiedingen met behulp van een privé-eindpunt.

Met een privé-eindpunt kan een verbinding met uw Azure SQL Database volledig worden uitgevoerd via het Azure-backbonenetwerk en niet via het openbare internet.

Deze functie biedt een privé-IP-adres in uw virtuele netwerk. Een andere functie van private link is dat azure Express Route-verbindingen via dat circuit mogelijk maken.

Private Link biedt verschillende voordelen, waaronder privéconnectiviteit tussen regio's en beveiliging tegen gegevenslekken door alleen verbindingen met specifieke resources toe te staan.