Inzicht in Azure Key Vault

Azure Key Vault is een hulpprogramma dat wordt gebruikt voor het opslaan en openen van geheimen. Of het nu gaat om wachtwoorden, certificaten of sleutels, Key Vault fungeert als een veilig gebied voor die geheimen om op een veilige manier te worden geopend, meestal programmatisch. Key Vault-gegevens hebben een eigen RBAC-beleid, gescheiden van het Azure-abonnement. Dit betekent dat iemand die de rol van abonnementsbeheerder heeft, geen toegang heeft tot de Key Vault, tenzij dit expliciet is verleend.

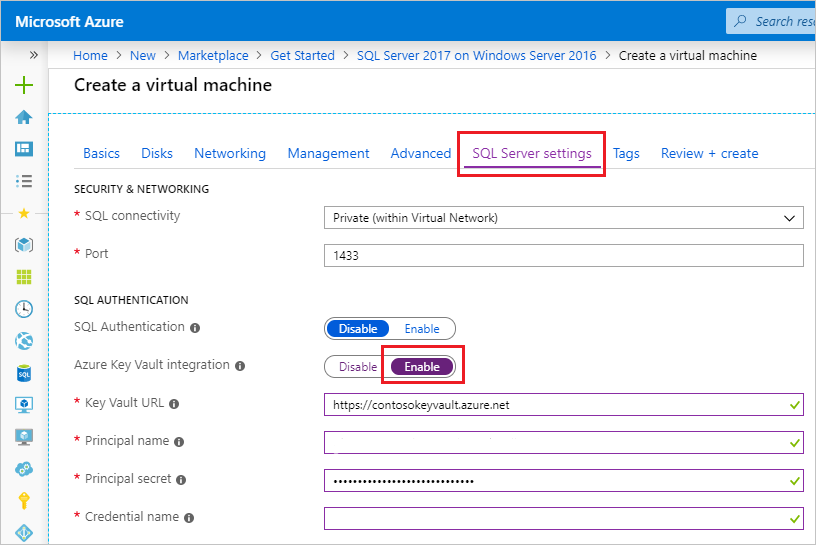

SQL Server, binnen een virtuele Azure-machine of on-premises, ondersteunt het gebruik van Azure Key Vault om certificaten op te slaan voor functies zoals Transparent Data Encryption, Backup Encryption of Always Encrypted. Hoewel deze configuratie complex is in een on-premises omgeving, wordt deze eenvoudig beheerd wanneer u SQL Server op azure Virtual Machine gebruikt, zoals wordt weergegeven in de onderstaande afbeelding.

Als u de Integratie van Azure Key Vault wilt configureren, moet u de Key Vault-URL, de principal-naam, het principal-geheim en de naam van de referentie instellen. Deze taak kan worden uitgevoerd bij het maken van de virtuele machine of op een bestaande VM.

Als u SQL Server configureert om eerst verbinding te maken met Azure Key Vault, moet u een normale SQL Server-aanmelding binnen het exemplaar maken. Vervolgens moet een referentie worden gemaakt en toegewezen aan de aanmelding. Voor de identiteit van de referentie moet de naam van de sleutelkluis worden gebruikt. Gebruik de toepassings-id van Azure Key Vault voor het geheim van de referentie.

Zodra de referentie is gemaakt, kan er een asymmetrische sleutel worden gemaakt in Azure Key Vault. Een asymmetrische sleutel kan vervolgens worden gemaakt in de SQL Server-database. De sleutel in de database kan worden toegewezen aan de asymmetrische Azure Key Vault-sleutel met behulp van de CREATE ASYMMETRIC KEY opdracht met de FROM PROVIDER syntaxis. Zodra een asymmetrische sleutel in de database is gemaakt, kan die sleutel worden gebruikt voor TDE, back-upversleuteling of Always Encrypted.