Oefening: Meervoudige verificatie van Microsoft Entra inschakelen

U kunt de basisstappen doorlopen die nodig zijn om Meervoudige Verificatie van Microsoft Entra te configureren en in te schakelen met behulp van voorwaardelijk beleid. Houd er rekening mee dat een echte implementatie veel aandacht en planning vereist. Controleer de documentatiekoppelingen aan het einde van deze module voordat u MFA inschakelt voor uw omgevingen.

Belangrijk

U hebt Microsoft Entra ID P1 of P2 nodig voor deze oefening. U kunt een gratis proefversie van 30 dagen gebruiken om deze functie uit te proberen of door de volgende instructies te lezen om de stroom te begrijpen.

Opties voor meervoudige verificatie configureren

Meld u aan bij Azure Portal met een globale-beheerdersaccount.

Navigeer naar het Microsoft Entra-dashboard met behulp van de optie Microsoft Entra ID in het zijmenu.

Selecteer Beveiliging in het linkermenu.

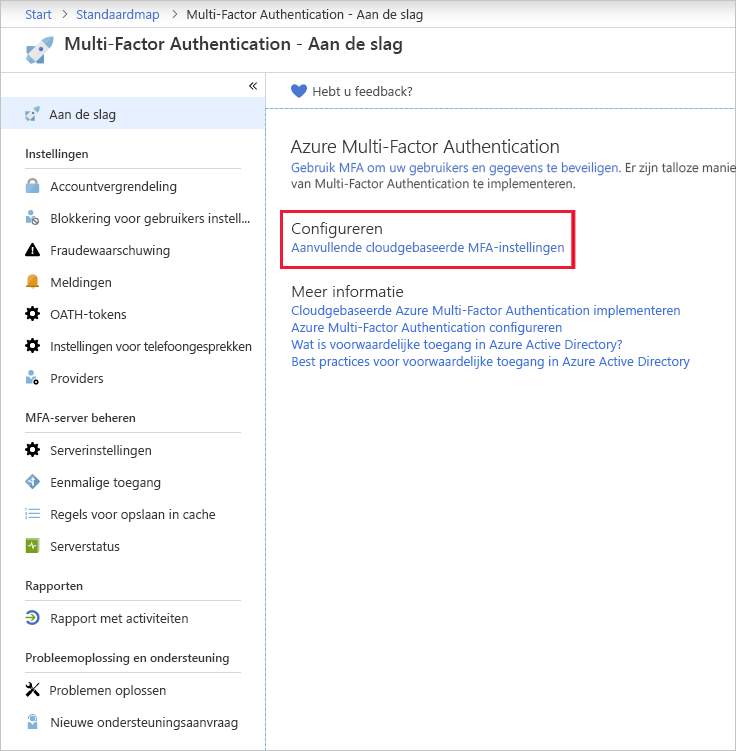

Selecteer meervoudige verificatie onder de kop Beheren in het menu. Hier vindt u opties voor meervoudige verificatie.

Selecteer onder Configureren aanvullende instellingen voor meervoudige verificatie in de cloud. Er wordt een nieuwe browserpagina geopend waar u alle MFA-opties voor Azure kunt zien.

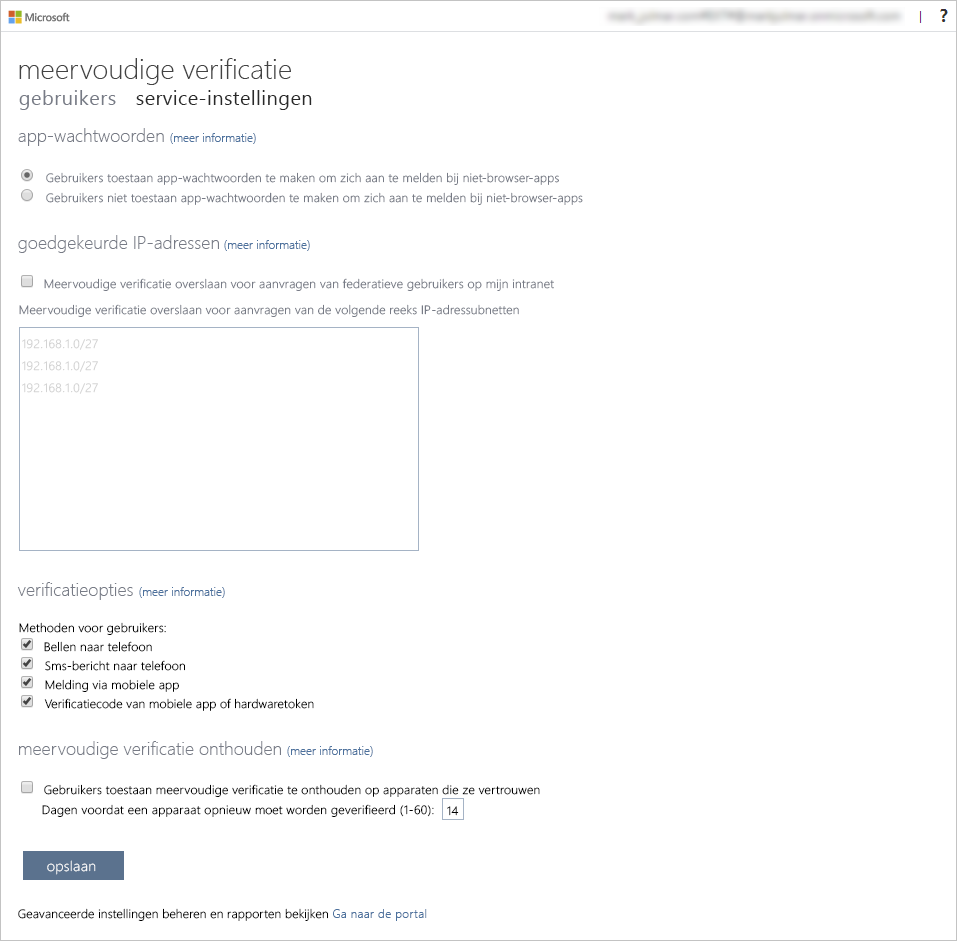

Op deze pagina selecteert u de ondersteunde verificatiemethoden. In dit voorbeeld worden ze allemaal geselecteerd.

U kunt hier ook app-wachtwoorden in- of uitschakelen, zodat gebruikers unieke accountwachtwoorden kunnen maken voor apps die geen ondersteuning bieden voor meervoudige verificatie. Met deze functie kan de gebruiker zich verifiëren met hun Microsoft Entra-identiteit, met behulp van een ander wachtwoord dat specifiek is voor die app.

Regels voor voorwaardelijke toegang instellen voor MFA

Bekijk vervolgens hoe u beleidsregels voor voorwaardelijke toegang instelt waarmee MFA wordt afgedwongen voor gastgebruikers die toegang hebben tot specifieke apps in uw netwerk.

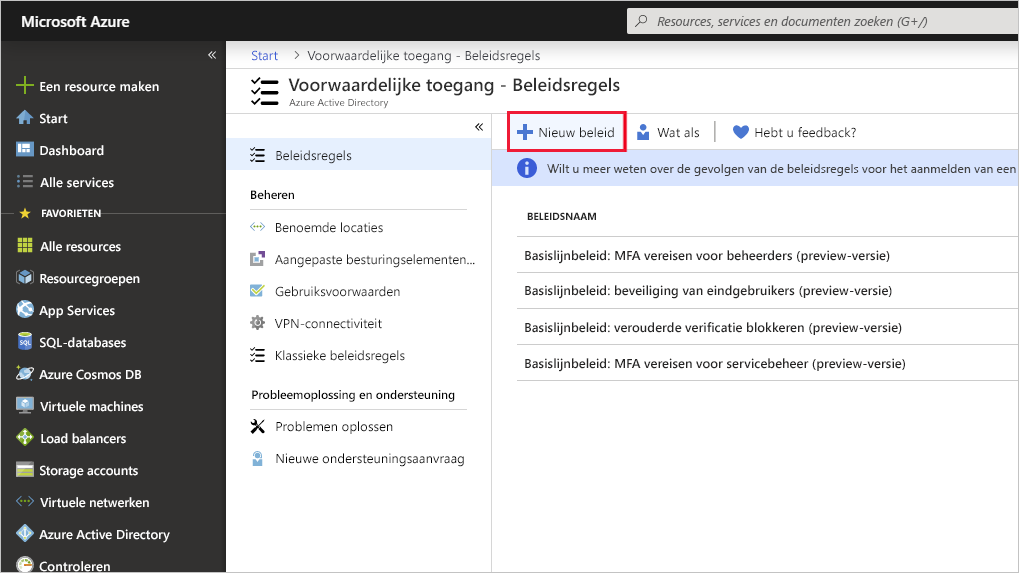

Ga terug naar Azure Portal en selecteer voorwaardelijke toegang voor Microsoft Entra ID-beveiliging>>.

Selecteer Nieuw beleid maken in het bovenste menu.

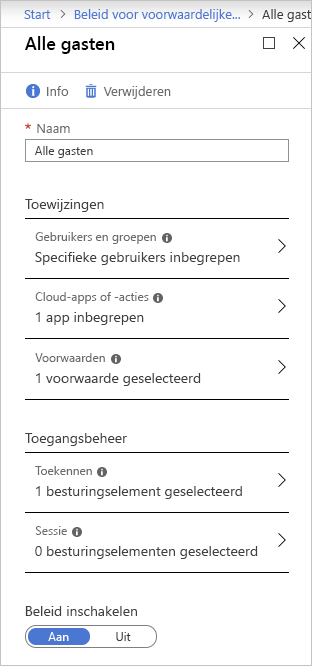

Geef uw beleid een naam, bijvoorbeeld Alle gasten.

Selecteer onder Gebruikers 0 gebruikers en groepen geselecteerd.

- Kies Onder Opnemen de optie Gebruikers en groepen selecteren.

- Selecteer gebruikers en groepen en kies Selecteren.

Selecteer onder Doelbronnen geen doelbronnen geselecteerd.

- Selecteer Cloud-apps.

- Kies bij OpnemenApps selecteren.

- Kies Geen onder Selecteren. Selecteer apps in de opties aan de rechterkant en kies Selecteren.

Selecteer onder Voorwaarden 0 voorwaarden geselecteerd.

- Selecteer onder Locaties de optie Niet geconfigureerd.

- Selecteer Onder Configureren de optie Ja en selecteer vervolgens Een locatie.

Selecteer onder Verlenen 0 geselecteerde besturingselementen.

- Zorg ervoor dat Toegang verlenen is geselecteerd.

- Selecteer Meervoudige verificatie vereisen en kies Selecteren. Met deze optie wordt MFA afgedwongen.

Stel Beleid inschakelen in op Aan en vervolgens maken.

MFA is nu ingeschakeld voor uw geselecteerde toepassingen. De volgende keer dat een gebruiker of gast zich probeert aan te melden bij die app, wordt hij of zij gevraagd zich te registreren voor MFA.