Wat is Azure RBAC?

Wat betreft identiteit en toegang maken de meeste organisaties die overwegen de openbare cloud te gebruiken, zich zorgen om twee dingen:

- Hoe ze ervoor kunnen zorgen dat mensen die de organisatie verlaten, geen toegang meer hebben tot bronnen in de cloud.

- Het juiste evenwicht vinden tussen autonomie en centraal bestuur; Zo kunnen projectteams bijvoorbeeld virtuele machines in de cloud maken en beheren, terwijl ze centraal de netwerken beheren die vm's gebruiken om met andere resources te communiceren.

Microsoft Entra ID en op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) werken samen om deze doelen eenvoudig uit te voeren.

Azure-abonnementen

Onthoud eerst dat elk Azure-abonnement is gekoppeld aan één Microsoft Entra-directory. Gebruikers, groepen en toepassingen in die map kunnen resources in het Azure-abonnement beheren. De abonnementen gebruiken Microsoft Entra ID voor eenmalige aanmelding (SSO) en toegangsbeheer. U kunt uw on-premises Active Directory uitbreiden naar de cloud met behulp van Microsoft Entra Connect. Met deze functie kunnen uw werknemers hun Azure-abonnementen beheren met hun bestaande werkidentiteiten. Wanneer u een on-premises Active Directory-account uitschakelt, verliest het automatisch de toegang tot alle Azure-abonnementen die zijn verbonden met Microsoft Entra-id.

Wat is Azure RBAC?

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) is een autorisatiesysteem dat is gebouwd op Azure Resource Manager dat gedetailleerd toegangsbeheer biedt voor resources in Azure. Met Azure RBAC kunt u precies die mate van toegang verlenen die gebruikers nodig hebben om hun taken uit te voeren. U kunt bijvoorbeeld Azure RBAC gebruiken om de virtuele machines in een abonnement te laten beheren door een bepaalde werknemer, terwijl een andere werknemer de SQL-databases in hetzelfde abonnement beheert.

In de volgende video wordt Azure RBAC gedetailleerd beschreven:

U kunt toegang verlenen door de juiste Azure-rol toe te wijzen aan gebruikers, groepen en toepassingen binnen een bepaald bereik. Het bereik van een roltoewijzing kan een beheergroep, abonnement, een resourcegroep of één resource zijn. Een roltoewijzing op het hoofdniveau van het bereik geeft ook toegang tot de onderliggende niveaus in het bereik. Een gebruiker met toegang tot een resourcegroep kan bijvoorbeeld alle resources in die groep beheren, zoals websites, virtuele machines en subnetten. Met de Azure-rol die u toewijst, bepaalt u welke resources de gebruiker, groep of app kan beheren binnen dat bereik.

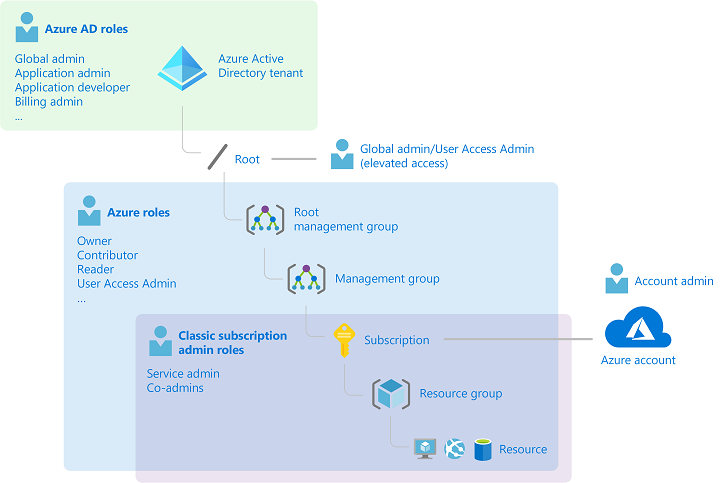

In het volgende diagram ziet u hoe de klassieke abonnementsbeheerdersrollen, Azure-rollen en Microsoft Entra-rollen op hoog niveau zijn gerelateerd. Rollen die in een hoger bereik zijn toegewezen, zoals een heel abonnement, worden overgenomen door onderliggende bereiken, zoals instanties van services.

In het voorgaande diagram is een abonnement gekoppeld aan slechts één Microsoft Entra-tenant. Houd er ook rekening mee dat een resourcegroep meerdere resources kan hebben, maar dat deze is gekoppeld aan slechts één abonnement. Hoewel het niet duidelijk is in het diagram, kan een resource slechts aan één resourcegroep worden gebonden.

Wat kan ik doen met op rollen gebaseerd toegangsbeheer in Azure?

Met Azure RBAC kunt u toegang verlenen tot Azure-resources die u beheert. Stel dat u toegang tot resources in Azure moet beheren voor ontwikkelaars, engineers en uw marketingteams. U begint toegangsaanvragen te ontvangen en u moet snel leren hoe toegangsbeheer voor resources in Azure werkt.

Hier volgen enkele scenario's die u kunt implementeren met Azure RBAC:

- Toestaan dat één gebruiker de virtuele machines in een abonnement kan beheren en een andere gebruiker de virtuele netwerken kan beheren

- Een databasebeheerdersgroep toestaan de SQL-databases in een abonnement te beheren

- Toestaan dat een gebruiker alle resources in een resourcegroep kan beheren, zoals virtuele machines, websites en subnetten

- Toestaan dat een toepassing toegang heeft tot alle resources in een resourcegroep

Azure RBAC in Azure Portal

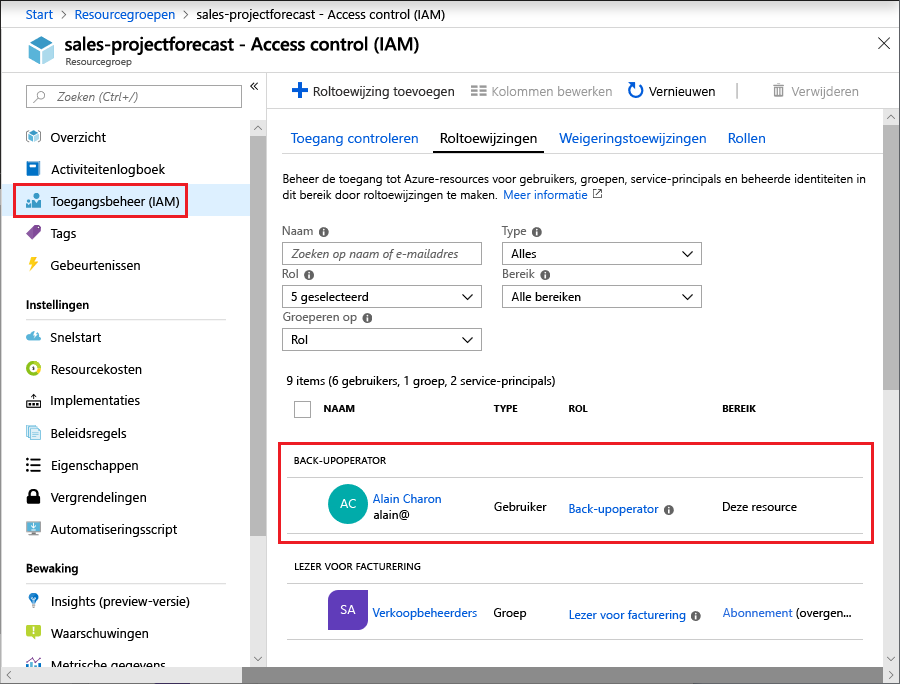

In verschillende gebieden in Azure Portal ziet u een deelvenster met de naam Toegangsbeheer (IAM), ook wel identiteits- en toegangsbeheer genoemd. In dit deelvenster kunt u zien wie toegang heeft tot dat gebied en wat de rol van diegene is. In hetzelfde deelvenster kunt u toegang verlenen of intrekken.

Hieronder ziet u een voorbeeld van het deelvenster Toegangsbeheer (IAM) voor een resourcegroep. In dit voorbeeld is aan Alain de rol Back-upoperator toegewezen voor deze resourcegroep.

Hoe werkt Azure RBAC?

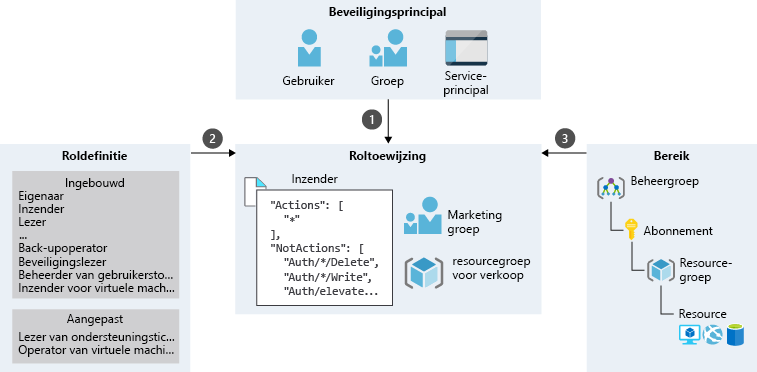

U kunt de toegang tot resources beheren met behulp van Azure RBAC door roltoewijzingen te maken, die bepalen hoe machtigingen worden afgedwongen. Als u een roltoewijzing wilt maken, hebt u drie elementen nodig: een beveiligingsprincipal, een roldefinitie en een bereik. U kunt deze elementen beschouwen als 'wie', 'wat' en 'waar'.

1. Beveiligingsprincipaal (wie)

Een beveiligingsprincipaal is slechts een uitgebreide naam voor een gebruiker, groep of toepassing waaraan u toegang wilt verlenen.

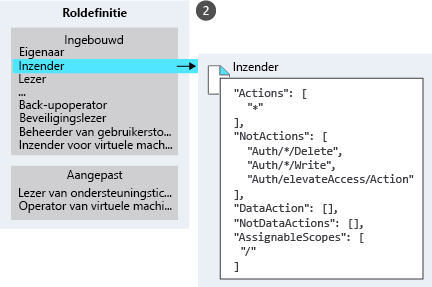

2. Roldefinitie (wat u kunt doen)

Een roldefinitie is een verzameling machtigingen. Dit wordt soms gewoon een rol genoemd. Een roldefinitie bevat de machtigingen die de rol kan uitvoeren, zoals lezen, schrijven en verwijderen. Er zijn rollen op hoog niveau, zoals eigenaar, of specifieke rollen, zoals Inzender voor virtuele machines.

Azure bevat diverse ingebouwde rollen die u kunt gebruiken. Hier volgen vier fundamentele ingebouwde rollen:

- Eigenaar: Heeft volledige toegang tot alle resources, inclusief het recht om toegang tot anderen te delegeren

- Inzender: Kan alle typen Azure-resources maken en beheren, maar kan geen toegang verlenen aan anderen

- Lezer: Kan bestaande Azure-resources weergeven

- Beheerder van gebruikerstoegang: hiermee kunt u gebruikerstoegang tot Azure-resources beheren

Als de ingebouwde rollen niet voldoen aan de specifieke behoeften van uw organisatie, kunt u uw eigen aangepaste rollen maken.

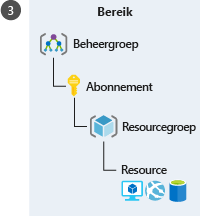

3. Bereik (waar)

Bereik is het niveau waarop de toegang van toepassing is. Dit is handig als u van iemand een Inzender voor websites wilt maken, maar slechts voor één resourcegroep.

In Azure kunt u een bereik op meerdere niveaus opgeven: beheergroep, abonnement, resourcegroep of resource. Bereiken zijn gestructureerd in een bovenliggende/onderliggende relatie. Wanneer u toegang op een bovenliggend bereik verleent, worden deze machtigingen overgenomen door de onderliggende bereiken. Als u bijvoorbeeld de rol van Inzender voor het abonnementsbereik toekent aan een groep, wordt die rol overgenomen door alle resourcegroepen en resources in het abonnement.

Roltoewijzing

Wanneer u wie, wat en waar hebt vastgesteld, kunt u die elementen combineren om toegang te verlenen. Een roltoewijzing is het proces van het binden van een rol aan een beveiligingsprincipaal in een bepaald bereik voor het verlenen van toegang. Als u toegang wilt verlenen, maakt u een roltoewijzing. Als u de toegang wilt intrekken, verwijdert u een roltoewijzing.

In het volgende voorbeeld ziet u hoe aan de groep Marketing de rol van inzender is toegewezen voor het resourcegroepbereik Sales.

Azure RBAC is een machtigingsmodel

Azure RBAC is een model voor toestaan . Dit betekent dat wanneer u een rol hebt toegewezen, u met Azure RBAC bepaalde acties kunt uitvoeren, zoals lezen, schrijven of verwijderen. Dus als één roltoewijzing u leesmachtigingen verleent voor een resourcegroep en een andere roltoewijzing u schrijfmachtigingen verleent aan dezelfde resourcegroep, hebt u lees- en schrijfmachtigingen voor die resourcegroep.

Azure RBAC beschikt over zogenaamde NotActions-machtigingen. U kunt een NotActions set niet-toegestane machtigingen maken. De toegang die een rol verleent, de NotActions af te trekken van de Actions bewerkingen. De rol Inzender omvat bijvoorbeeld zowel Actions als NotActions. Het jokerteken (*) bij Actions geeft aan dat deze rol alle bewerkingen op het beheervlak kan uitvoeren. Vervolgens trekt u de volgende bewerkingen NotActions af om de effectieve machtigingen te berekenen:

- Rollen en roltoewijzingen verwijderen

- Rollen en roltoewijzingen maken

- De aanroeper toegangsbeheerder toegang verlenen tot de gebruiker op het tenantbereik

- Alle blauwdrukartefacten maken of bijwerken

- Alle blauwdrukartefacten verwijderen