Problemen met site-naar-site-VPN-gateways oplossen

Wanneer u site-naar-site-VPN-gateways gebruikt, zijn er veel stappen en talloze gebieden waar problemen kunnen optreden. Deze sectie geeft een kort overzicht van de installatie, bekijkt de gebieden die problemen kunnen veroorzaken en laat zien hoe u verbindingsproblemen kunt oplossen.

Wat zijn site-naar-site VPN-gateways?

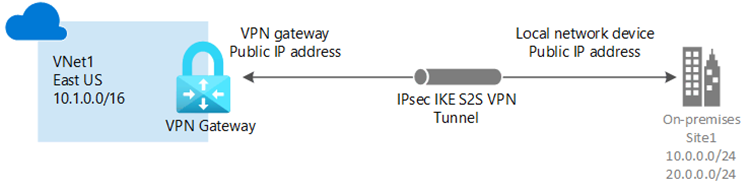

Als u een bedrijf met kantoren op verschillende locaties hebt, kunt u een beveiligde verbinding tot stand brengen tussen de LAN's (Local Area Networks) via het netwerk. Een site-naar-site-VPN-gateway maakt een beveiligde verbinding tussen computerbronnen op verschillende locaties.

De belangrijkste stappen voor het implementeren van een site-naar-site-VPN-gateway zijn:

Maak het virtuele netwerk dat verbinding maakt met het on-premises netwerk.

Maak een gatewaysubnet in uw virtuele netwerk.

Maak een VPN-gateway.

Maak de lokale netwerkgateway.

Configureer de on-premises gateway.

Maak in Azure een verbinding voor de site-naar-site-verbinding tussen Azure en de lokale netwerkgateway.

Het helpt u bij het oplossen van problemen met uw site-naar-site- of punt-naar-site-verbinding als u aan het begin duidelijke richtlijnen volgt. Bijvoorbeeld:

Een resourcegroepnaam hebben die duidelijk het netwerk identificeert dat u instelt, omdat u deze later niet kunt wijzigen.

Gebruik een naamconventie waarmee u eenvoudig de verschillende onderdelen kunt identificeren die u maakt.

Wanneer u problemen ondervindt, controleert u of de verbindingen van het virtuele netwerk juist zijn voordat u dieper in de installatie gaat. Stel uzelf de volgende vragen:

Hebt u het juiste abonnement geselecteerd?

Hebt u de juiste regio geselecteerd?

Is het IP-adresbereik uniek voor beide netwerken? U kunt geen verbinding maken als adresruimten elkaar overlappen.

Is het adresbereik van het subnet juist? Dit veld wordt vaak automatisch ingevuld en als u het IPv4-adresbereik wijzigt, wordt de subnetwaarde niet automatisch gewijzigd.

Deze les helpt u bij het oplossen van problemen met de verschillende stappen die hierboven worden beschreven.

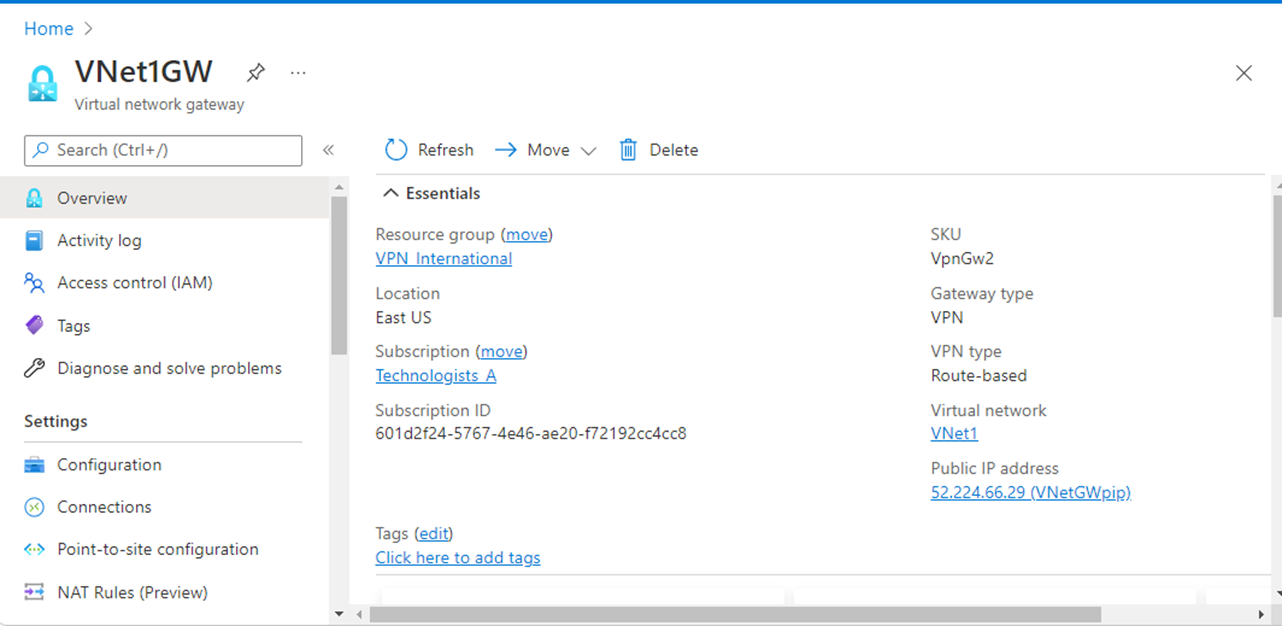

Beschikbare gateways en SKU's

Een site-naar-site-VPN-gateway is een verbinding via een VPN-tunnel van IPsec/IKE (IKEv1 of IKEv2).

Gatewaytypen

VPN : verzendt versleuteld verkeer via het openbare internet.

ExpressRoute : verzendt netwerkverkeer op een privéverbinding.

SKU-grootte

Elke gateway is beschikbaar in verschillende SKU's. U moet het CPU-gebruik en de bandbreedte bepalen die u nodig hebt om te bepalen welke SKU u nodig hebt. Als u de grootte en/of het type SKU moet wijzigen, is het mogelijk om een upgrade uit te voeren. In sommige gevallen moet u de gateway echter mogelijk opnieuw instellen.

VPN-type

Wanneer u een gateway instelt, moet u een VPN-type kiezen. Site-naar-site ondersteunt op route gebaseerde of op beleid gebaseerde VPN's. Het is niet mogelijk om het VPN-type te wijzigen, dus controleer of de beperkingen van een op beleid gebaseerde gateway geen invloed hebben op uw systeem. De belangrijkste beperkingen zijn van een op beleid gebaseerd VPN:

U kunt alleen de Basic-SKU gebruiken.

U kunt slechts één tunnel gebruiken.

Alleen bepaalde apparaten staan verbindingen op basis van beleid toe.

U kunt geen verbinding maken met een punt-naar-site-VPN-gateway.

Als u het VPN-type onjuist hebt ingesteld, moet u de virtuele gateway verwijderen en een nieuw type maken.

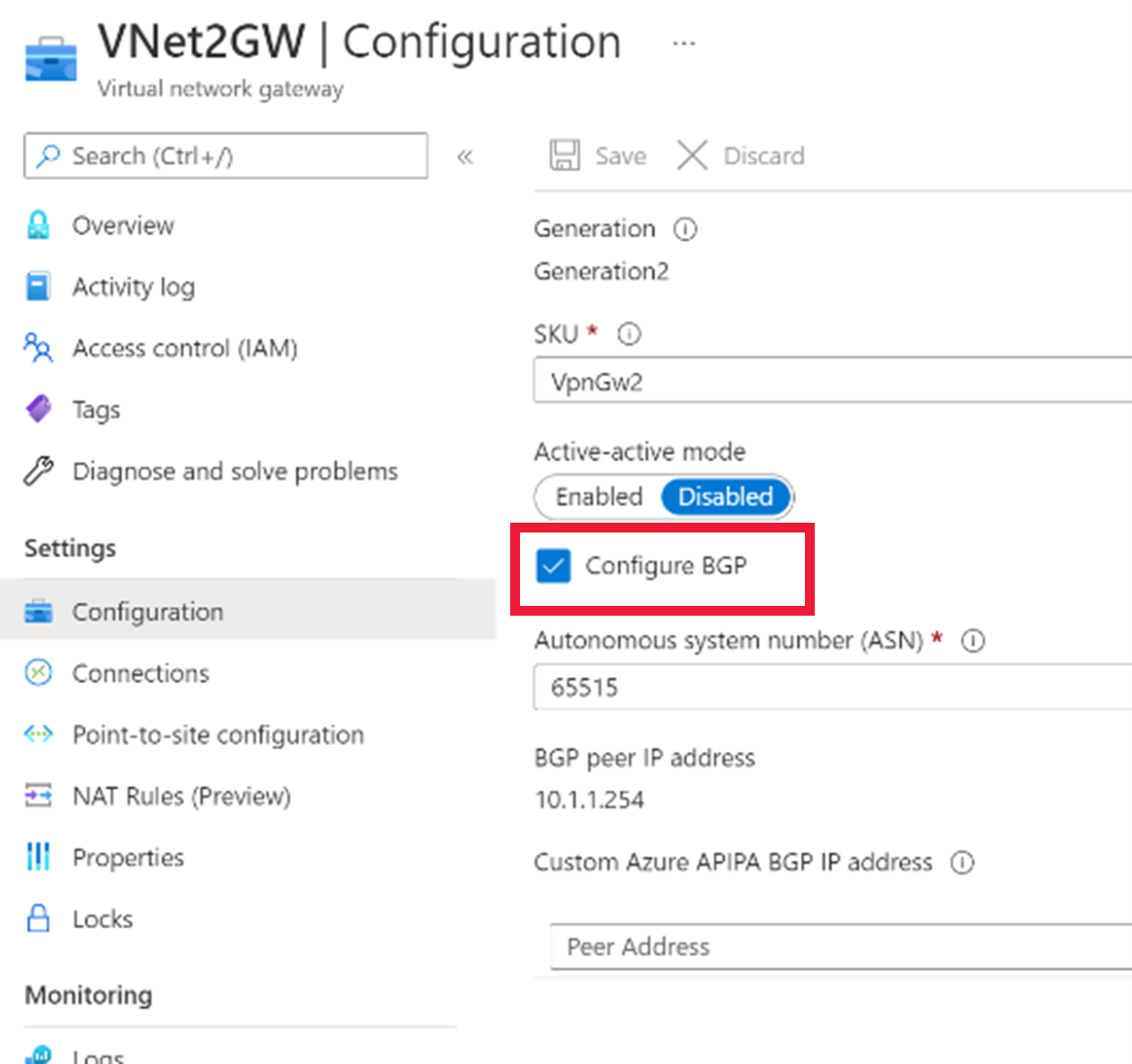

Border Gateway Protocol (BGP)

BGP is een optionele functie die kan worden gebruikt met op route gebaseerde gateways van Azure. BGP heeft dezelfde technologie die op internet wordt gebruikt, maar deze bevindt zich in Azure. Hierdoor kunnen de Azure VPN-gateway en alle verbonden on-premises gateways informatie uitwisselen over de GEBRUIKTE IP-bereiken.

Gebruik de volgende controlelijst om problemen met BGP-verbindingen op te lossen:

Hebt u een autonoom systeemnummer (AS) gemaakt op de gateway van het virtuele netwerk om BGP in te schakelen?

Controleer in Azure in de sectie Overzicht van het virtuele netwerk of het systeem BGN ondersteunt. Als de SKU basis is, moet het formaat van de SKU worden gewijzigd in VpnGw1 en vervolgens het AS-nummer toevoegen.

Hebt u PowerShell gebruikt om de lokale netwerkgateway te voorzien van het AS-nummer en een BGP-peeradres?

Is de verbindingsgateway BGP ingeschakeld?

Actieve/actieve VPN-gateways

Er zijn twee typen gateway: actief/actief en actief/stand-by.

Als u actief/actief hebt geconfigureerd, controleert u of aan het volgende wordt voldaan:

Er zijn twee IP-configuraties van de gateway gemaakt met twee openbare IP-adressen.

Zorg ervoor dat de vlag EnableActiveActiveFeature is ingesteld.

Zorg ervoor dat de gateway-SKU VpnGw1, VpnGw2 of VpnGw3 is.

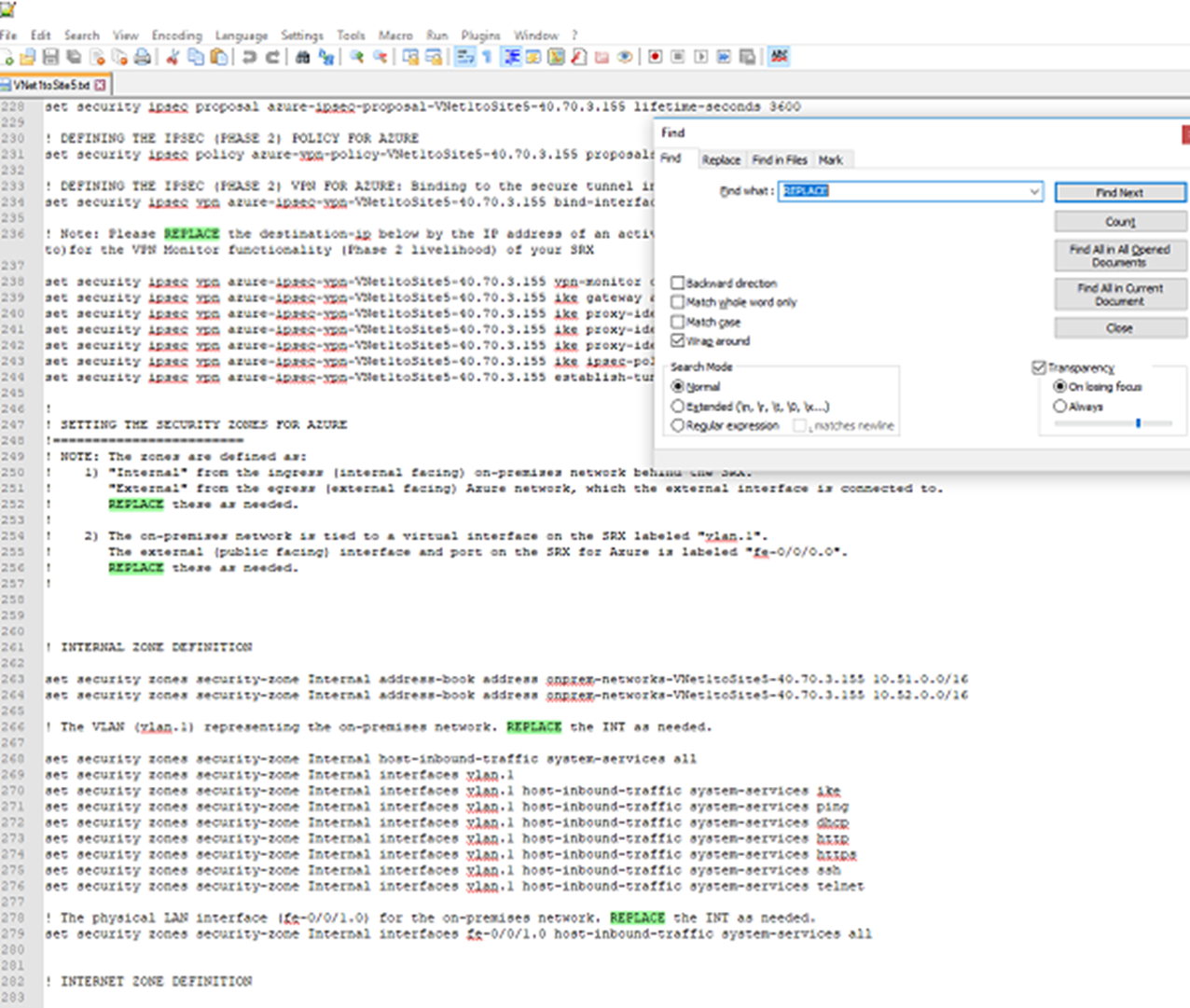

Het configuratiescript voor een gateway zoeken, controleren en configureren

Als u een cross-premises verbinding wilt voltooien, downloadt en voltooit u een configuratiescript. Controleer het volgende als u fouten krijgt:

Hebt u het juiste script gedownload?

Omdat de syntaxis verschilt voor elk model en de firmwareversie, is het belangrijk om ervoor te zorgen dat u het juiste script hebt gedownload.

Open het script in een teksteditor en zoek de secties Vervangen. Hebt u de parametergegevens correct gewijzigd?

Controleer de volgende waarden op uw apparaat:

Interfacenummers.

Toegangsbeheerlijstnummers.

Beleidsnamen, getallen enzovoort.

Is uw Edge-apparaat compatibel met de gateways?

Niet alle apparaten zijn geverifieerd en gevalideerd voor VPN-gateways. Als u problemen ondervindt met uw apparaten, kan de volgende controlelijst u helpen:

- Controleer of uw apparaat correct is geconfigureerd en vooral wordt gevalideerd door Microsoft.

Als uw apparaat niet in de lijst staat, neemt u contact op met de fabrikant van het apparaat om te zien of ze ondersteunings- en configuratie-instructies kunnen geven. Het kan zijn dat uw apparaten nog steeds werken.

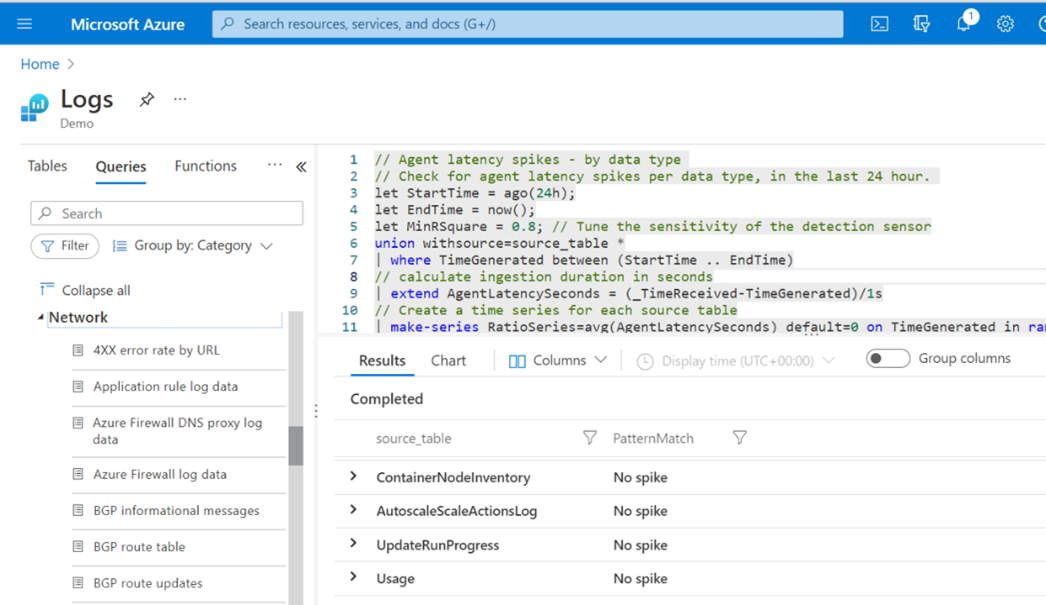

Log Analytics-query's uitvoeren om gatewayproblemen op te lossen

U kunt Log Analytics gebruiken om trends te identificeren en gegevens te analyseren die zijn verzameld door Azure. Het is een handig hulpmiddel om huidige problemen te identificeren en belangrijke inzichten te geven in de status van uw gateways. Het kan proactief worden gebruikt om potentiële problemen te identificeren en preventieve actie te ondernemen, in plaats van om problemen op te lossen.

Er is een reeks vooraf geschreven query's beschikbaar die u kunt gebruiken, zoals:

4xx-foutpercentage per RL.

Toepassingsregellogboekgegevens.

BGP-routetabel.

Eindpunten met de bewakingsstatus omlaag.

Mislukte aanvraag per uur.

Gatewayconfiguratiewijzigingen.

Wanneer u uw query's voor het eerst instelt, bekijkt u een voorbeeld van de informatie in de verschillende tabellen om ervoor te zorgen dat u toegang krijgt tot de juiste informatie om inzicht te krijgen in wat er in uw netwerk gebeurt. De bovenstaande voorbeelden zijn slechts enkele van de honderden vooraf geschreven query's die beschikbaar zijn. Er zijn zelfstudies om te lezen als u complexere query's wilt schrijven.

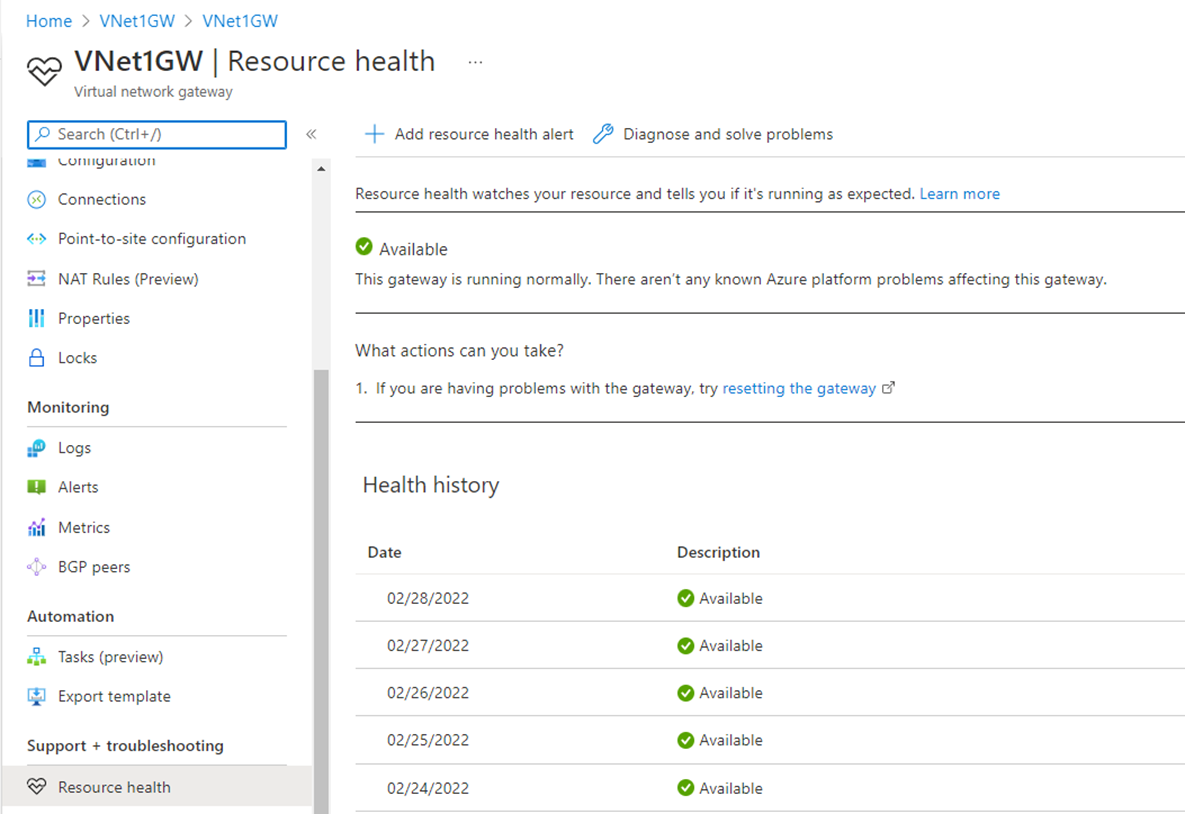

Een VPN-gateway opnieuw instellen

Als uw on-premises apparaten correct werken, maar u kunt de IPsec-tunnels niet tot stand brengen met de Azure VPN-gateway, moet u deze opnieuw instellen.

Er zijn twee resets beschikbaar:

Gateway opnieuw instellen

Verbinding maken opnieuw instellen

Het opnieuw instellen van de gateway start de gateway opnieuw op en behoudt het huidige openbare IP-adres, zodat u de configuratie van uw VPN-router niet hoeft bij te werken.

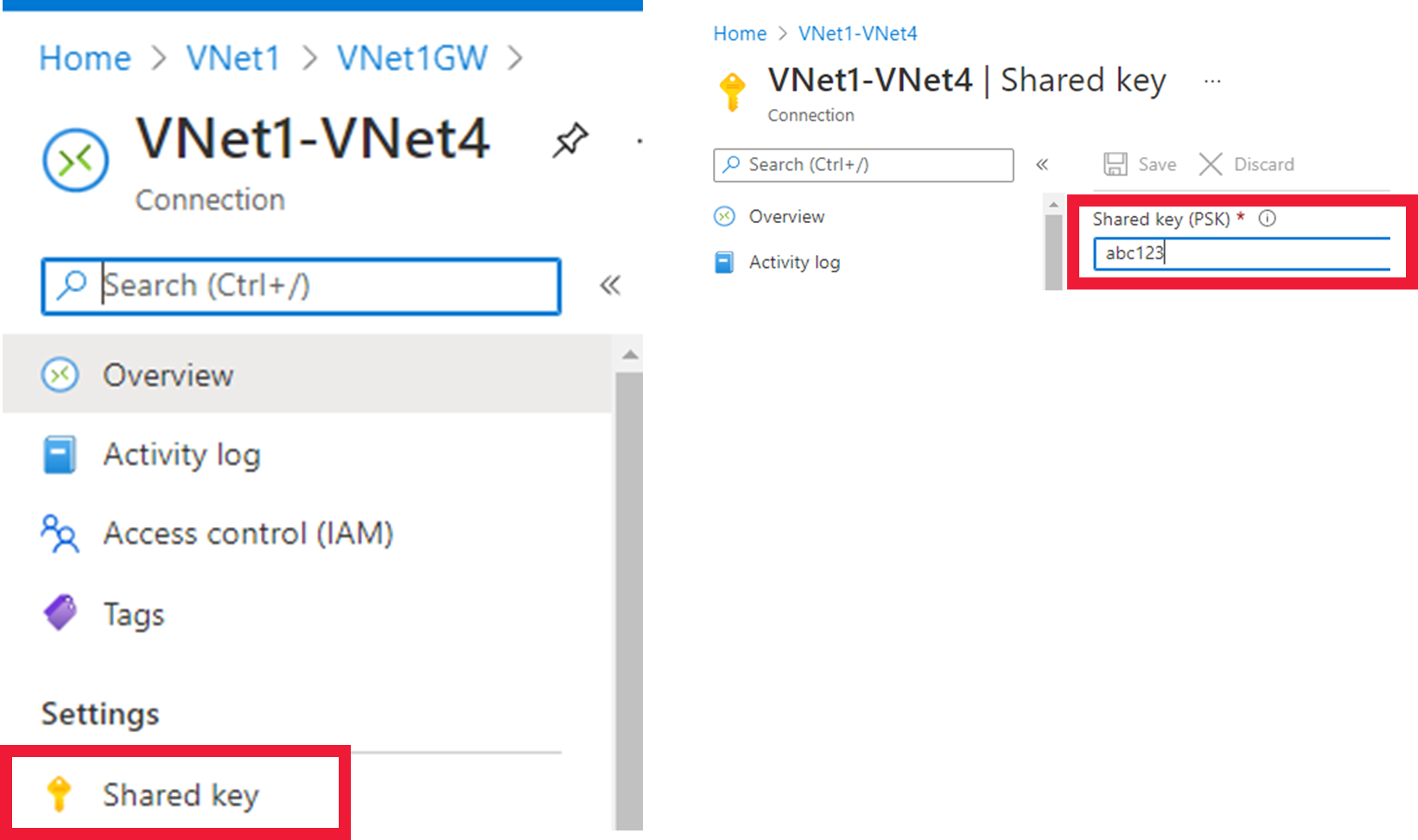

Voordat u opnieuw opstart, gebruikt u de volgende controlelijst:

Zijn de twee IP-adressen voor de Azure VPN-gateway en de on-premises VPN-gateway correct geconfigureerd in Azure- en on-premises VPN-beleid?

Is de vooraf gedeelde sleutel hetzelfde op beide gateways?

Hebt u specifieke IPsec-/IKE-configuraties toegepast, zoals versleuteling of hashing van logaritmen?

Zo ja, controleert u of de configuraties overeenkomen met beide gateways.

Wanneer u de opdracht uitgeeft om opnieuw op te starten, duurt het niet langer dan een minuut. Maar als het probleem niet is opgelost en u de opdracht voor het opnieuw opstarten een tweede keer uitgeeft, kan het tot 45 minuten duren.

Als het probleem nog steeds bestaat nadat er twee opnieuw zijn opgestart, moet er een serviceticket worden gegenereerd met Azure Portal. Het opnieuw instellen kan worden geïnstigeerd via de portal of met behulp van PowerShell.

Bij het opnieuw instellen van de verbinding wordt de gateway niet opnieuw opgestart, maar wordt alleen de geselecteerde verbinding opnieuw ingesteld.

Verbindingsproblemen met site-naar-site-gateway oplossen

Als uw verbinding correct werkt en plotseling stopt, gebruikt u de volgende controlelijst:

Controleer of het on-premises apparaat correct is gevalideerd en geconfigureerd.

Controleer of de gedeelde sleutels voor elke verbinding overeenkomen.

Komt de IP-definitie van de lokale netwerkgateway in Azure overeen met het IP-adres van het on-premises apparaat?

Controleer en verwijder alle door de gebruiker gedefinieerde routering (UDR) of netwerkbeveiligingsgroepen (NSG's) en test het resultaat.

Als u sporadische verbroken verbindingen krijgt, moet u ervoor zorgen dat het INTERNETgerichte IP-adres van VPN niet is opgenomen in de definitie van het lokale netwerk in Azure.

Controleer of de adresruimte(s) van het subnet van het virtuele netwerk in het virtuele Azure-netwerk en het on-premises netwerk overeenkomen?

Controleer de statustest door te bladeren naar: https://< YourVirtualNetworkGatewayIP>:8081/healthprobe. Als u geen antwoord ontvangt, is de gateway waarschijnlijk beschadigd.

Als u sporadische verbindingsproblemen ondervindt en perfecte doorstuurgeheimen hebt ingeschakeld op uw apparaat, schakelt u de functie uit en werkt u het IPsec-beleid van de VPN-gateway bij.

Controleer de resourcestatus.

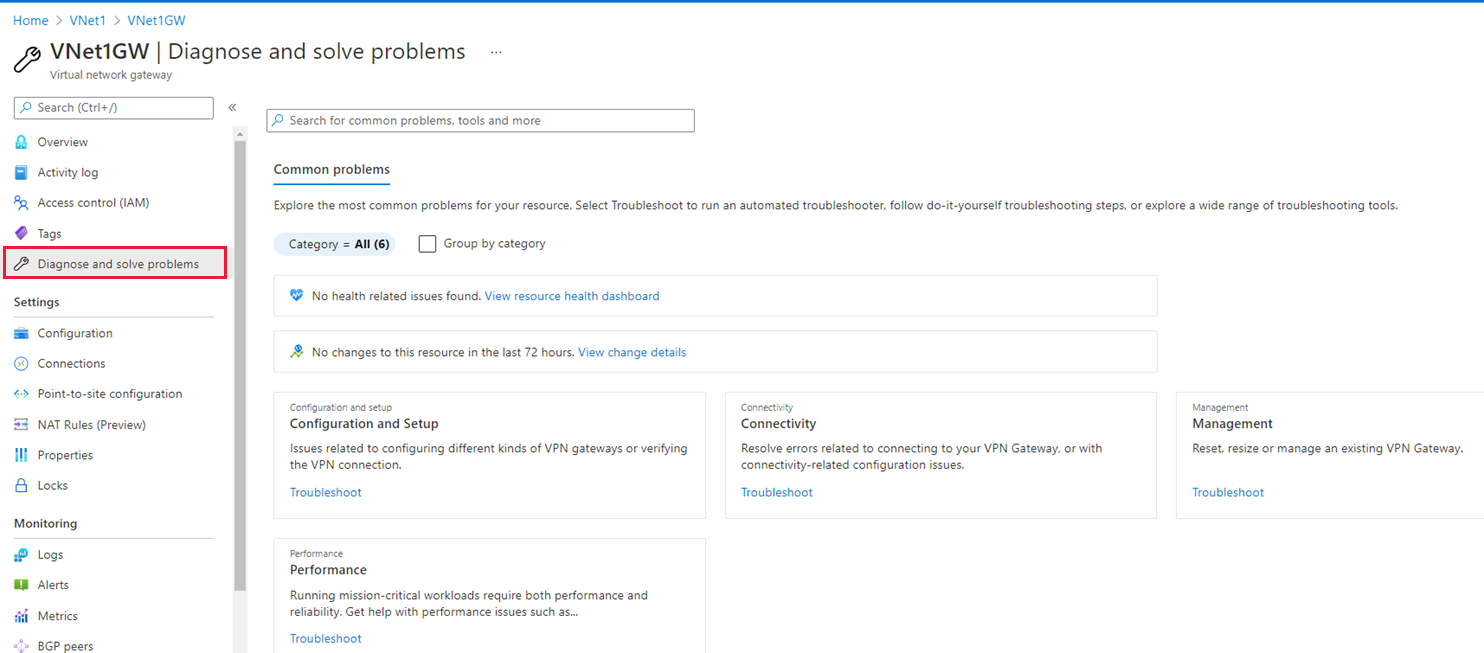

Hulpprogramma's voor probleemoplossing gebruiken in Azure.

De hoofdoorzaak identificeren voor latentieproblemen binnen site-naar-site-VPN's

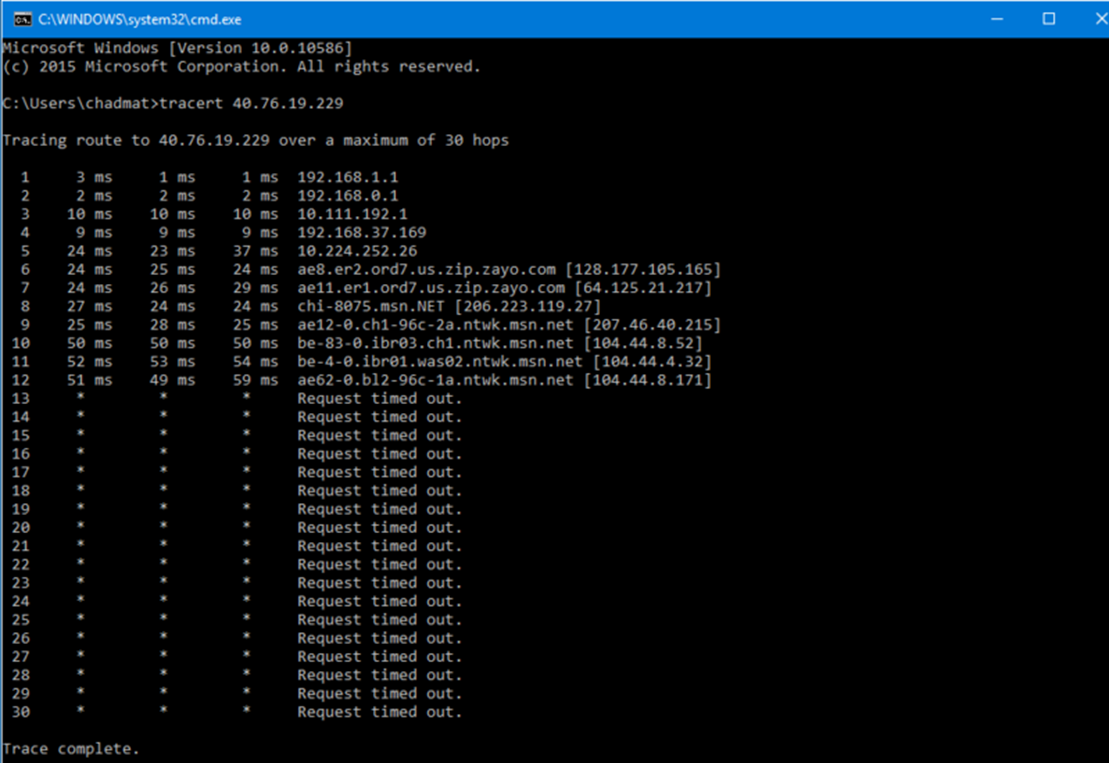

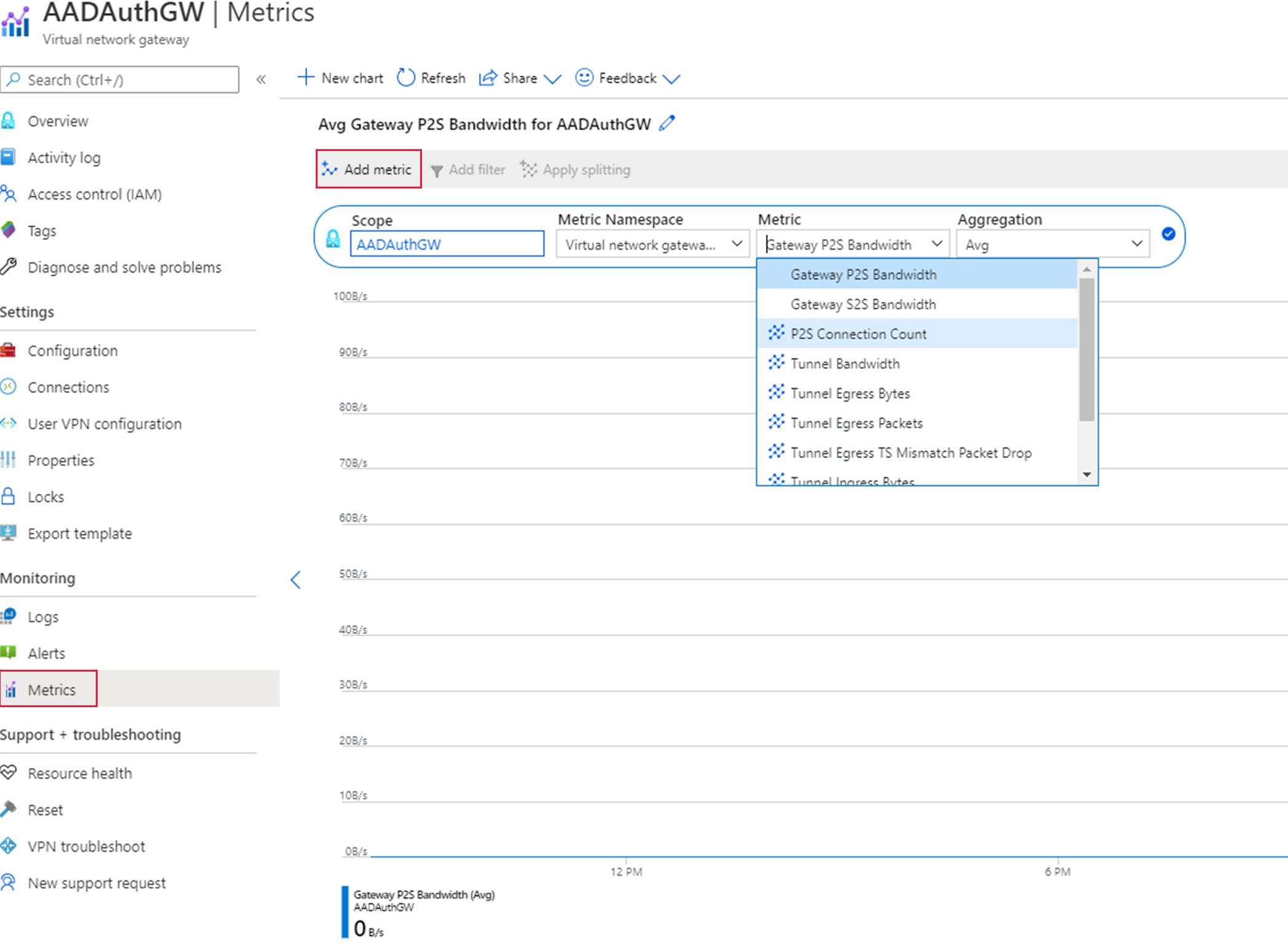

Metrische gegevens voor inkomend en uitgaand verkeer van tunnels kunnen worden bewaakt in Azure Portal met behulp van Azure Monitor. Cumulatieve vertragingen van meer dan 100 ms kunnen worden weergegeven door tracert uit te voeren op een clientcomputer.

Metrische gegevens voor inkomend en uitgaand verkeer van tunnel

Volg de onderstaande stappen voor toegang tot de metrische gegevens in Azure:

Ga naar de gateway van het virtuele netwerk.

Selecteer Overzicht om metrische gegevens voor inkomend en uitgaand verkeer van tunnels weer te geven.

Klik op Metrische gegevens in het zijpaneel om aanvullende metrische gegevens weer te geven zoals vereist.

Cumulatieve vertragingen bewaken

De tracert-opdracht controleert op cumulatieve vertragingen van meer dan 100 ms:

Open een opdrachtvenster op een clientcomputer in het on-premises netwerk.

Typ tracert <VIP voor de Azure Gateway>.

Wanneer in het resultaat * wordt weergegeven, hebt u de Azure Edge bereikt.

Wanneer de DNS-naam msn bevat, hebt u de Microsoft-backbone bereikt.