Ondersteuning inschakelen voor TLS 1.2 in uw omgeving voor afschaffing van Microsoft Entra TLS 1.1 en 1.0

Om de beveiligingsstatus van uw tenant te verbeteren en te voldoen aan de industriestandaarden, zal Microsoft Entra ID binnenkort geen ondersteuning meer bieden voor de volgende TLS-protocollen en -coderingen (Transport Layer Security):

- TLS 1.1

- TLS 1.0

- 3DES-coderingssuite (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

Wat dit voor gevolgen heeft voor uw organisatie

Communiceren uw toepassingen met of verifiëren ze zich tegen Microsoft Entra ID? Deze toepassingen werken mogelijk niet zoals verwacht als ze TLS 1.2 niet kunnen gebruiken om te communiceren. Deze situatie omvat:

- Microsoft Entra Connect

- Microsoft Graph PowerShell

- Microsoft Entra toepassingsproxyconnectors

- PTA-agents

- Verouderde browsers

- Toepassingen die zijn geïntegreerd met Microsoft Entra ID

Waarom deze wijziging wordt aangebracht

Deze protocollen en coderingen worden om de volgende redenen afgeschaft:

- Om de nieuwste nalevingsstandaarden voor het Federal Risk and Authorization Management Program (FedRAMP) te volgen.

- Om de beveiliging te verbeteren wanneer gebruikers communiceren met onze cloudservices.

De tls 1.0-, TLS 1.1- en 3DES-coderingssuiteservices worden volgens het volgende schema afgeschaft.

| Exemplaartype | Afschaffingsdatum | Status |

|---|---|---|

| Instanties van de Amerikaanse overheid | 31 maart 2021 | VOLTOOID |

| Openbare instanties | dinsdag 31 januari 2022 | VOLTOOID |

| Microsoft Entra exemplaren beheerd door 21Vianet in China | Juni 2023 | LOPENDE |

TLS 1.3-ondersteuning voor Microsoft Entra-services

Naast de ondersteuning van TLS 1.2, implementeert Microsoft Entra ook ondersteuning voor TLS 1.3 voor de eindpunten die moeten worden afgestemd op de aanbevolen beveiligingsprocedures (NIST - SP 800-52 Rev. 2). Met deze wijziging ondersteunen Microsoft Entra eindpunten zowel TLS 1.2- als TLS 1.3-protocollen.

Ondersteuning inschakelen voor TLS 1.2 in uw omgeving

Als u een veilige verbinding met Microsoft Entra ID- en Microsoft 365-services wilt garanderen, configureert u uw client-apps en zowel de client- als serverbesturingssystemen (OS) voor ondersteuning van TLS 1.2 en hedendaagse coderingssuites.

Richtlijnen voor het inschakelen van TLS 1.2 op clients

- Werk Windows en de standaard-TLS die u gebruikt voor WinHTTP bij.

- Identificeer en verminder uw afhankelijkheid van de client-apps en besturingssystemen die TLS 1.2 niet ondersteunen.

- Schakel TLS 1.2 in voor toepassingen en services die communiceren met Microsoft Entra ID.

- Werk uw .NET Framework-installatie bij en configureer deze ter ondersteuning van TLS 1.2.

- Zorg ervoor dat toepassingen en PowerShell-scripts (die gebruikmaken van Microsoft Graph en Microsoft Graph PowerShell) worden gehost en uitgevoerd op een platform dat TLS 1.2 ondersteunt.

- Zorg ervoor dat uw webbrowser de meest recente updates heeft. We raden u aan de nieuwe Microsoft Edge-browser te gebruiken (gebaseerd op Chromium). Raadpleeg de Microsoft Edge releaseopmerkingen voor Stable Channel voor meer informatie.

- Zorg ervoor dat uw webproxy TLS 1.2 ondersteunt. Neem contact op met de leverancier van uw webproxy-oplossing voor meer informatie over het bijwerken van een webproxy.

Zie de volgende artikelen voor meer informatie:

- TLS 1.2 inschakelen op clients

- Voorbereiding op TLS 1.2 in Office 365 en Office 365 GCC - Microsoft 365-compliance

Werk het Windows-besturingssysteem en de standaard-TLS bij die u gebruikt voor WinHTTP

Deze besturingssystemen ondersteunen systeemeigen TLS 1.2 voor client-servercommunicatie via WinHTTP:

- Windows 8.1, Windows 10 en latere versies

- Windows Server 2012 R2, Windows Server 2016 en latere versies

Controleer of u TLS 1.2 niet expliciet hebt uitgeschakeld op deze platforms.

Standaard schakelen eerdere versies van Windows (zoals Windows 8 en Windows Server 2012) TLS 1.2 of TLS 1.1 niet in voor beveiligde communicatie met behulp van WinHTTP. Voor deze eerdere versies van Windows:

- Installeer Update 3140245.

- Schakel de registerwaarden uit de sectie TLS 1.2 inschakelen op client- of serverbesturingssystemen in.

U kunt deze waarden configureren om TLS 1.2 en TLS 1.1 toe te voegen aan de standaardlijst met beveiligde protocollen voor WinHTTP.

Raadpleeg TLS 1.2 inschakelen op clients voor meer informatie.

Opmerking

Standaard ondersteunt een besturingssysteem dat TLS 1.2 (bijvoorbeeld Windows 10) ondersteunt, ook oudere versies van het TLS-protocol. Wanneer een verbinding wordt gemaakt met behulp van TLS 1.2 en er geen tijdig antwoord wordt ontvangen, of wanneer de verbinding opnieuw wordt ingesteld, kan het besturingssysteem proberen verbinding te maken met de doelwebservice met behulp van een ouder TLS-protocol (zoals TLS 1.0 of 1.1). Dit gebeurt meestal als het netwerk bezet is of als een pakket in het netwerk valt. Na de tijdelijke terugval naar de verouderde TLS probeert het besturingssysteem opnieuw een TLS 1.2-verbinding te maken.

Wat is de status van dergelijk terugvalverkeer nadat Microsoft stopt met de ondersteuning van de verouderde TLS? Het besturingssysteem kan nog steeds proberen een TLS-verbinding te maken met behulp van het verouderde TLS-protocol. Maar als de Microsoft-service het oudere TLS-protocol niet meer ondersteunt, slaagt de verouderde TLS-verbinding niet. Hierdoor wordt het besturingssysteem gedwongen om de verbinding opnieuw te proberen met behulp van TLS 1.2.

De afhankelijkheid identificeren en verminderen van clients die TLS 1.2 niet ondersteunen

Werk de volgende clients bij om ononderbroken toegang te bieden:

- Android-versie 4.3 en eerdere versies

- Firefox versie 5.0 en eerdere versies

- Internet Explorer versies 8-10 op Windows 7 en eerdere versies

- Internet Explorer 10 op Windows Phone 8.0

- Safari 6.0.4 op OS X 10.8.4 en eerdere versies

Raadpleeg voor meer informatie Handshake-simulatie voor verschillende clients die verbinding maken met www.microsoft.com, met dank aan SSLLabs.com.

TLS 1.2 inschakelen voor algemene serverfuncties die communiceren met Microsoft Entra ID

Microsoft Entra Connect (de nieuwste versie installeren)

- Wilt u ook TLS 1.2 inschakelen tussen de sync-engine-server en een externe SQL-server? Controleer vervolgens of de vereiste versies zijn geïnstalleerd voor TLS 1.2-ondersteuning voor Microsoft SQL Server.

Microsoft Entra Connect Authentication Agent (passthrough-verificatie) (versie 1.5.643.0 en latere versies)

Azure-toepassingsproxy (versie 1.5.1526.0 en latere versies dwingen TLS 1.2 af)

Active Directory Federation Services (AD FS) voor servers die zijn geconfigureerd voor het gebruik van Azure MultiFactor Authentication (Azure MFA)

NPS-servers die zijn geconfigureerd voor het gebruik van de NPS-extensie voor Microsoft Entra meervoudige verificatie

MFA Server versie 8.0. x of latere versies

proxyservice voor wachtwoordbeveiliging Microsoft Entra

Actie vereist

We raden u ten zeerste aan om de nieuwste versie van de agent, service of connector uit te voeren.

TLS 1.2 is standaard ingeschakeld op Windows Server 2012 R2 en latere versies. In zeldzame gevallen kan de standaardconfiguratie van het besturingssysteem zijn gewijzigd om TLS 1 uit te schakelen.

Om ervoor te zorgen dat TLS 1.2 is ingeschakeld, raden we u aan expliciet de registerwaarden toe te voegen uit de sectie TLS 1.2 inschakelen op client- of serverbesturingssystemen op servers met Windows Server en die communiceren met Microsoft Entra ID.

De meeste eerder vermelde services zijn afhankelijk van .NET Framework. Zorg ervoor dat het is bijgewerkt zoals beschreven in de sectie .NET Framework om TLS 1.2 bijwerken en configureren te ondersteunen.

Zie de volgende artikelen voor meer informatie:

TLS 1.2 inschakelen op client- of serverbesturingssystemen

Registertekenreeksen

Voor Windows 2012 R2, Windows 8.1 en latere besturingssystemen is TLS 1.2 standaard ingeschakeld. De volgende registerwaarden worden dus niet weergegeven, tenzij ze zijn ingesteld met verschillende waarden.

Als u TLS 1.2 handmatig wilt configureren en inschakelen op het niveau van het besturingssysteem, kunt u de volgende DWORD-waarden toevoegen:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DisabledByDefault: 000000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

DisabledByDefault: 000000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SchUseStrongCrypto: 00000001

Zie TLS 1.2 afdwingen voor Microsoft Entra Connect als u TLS 1.2 wilt inschakelen met behulp van een PowerShell-script.

Controleren welk TLS-protocol wordt gebruikt

U kunt op twee manieren controleren welke TLS wordt gebruikt:

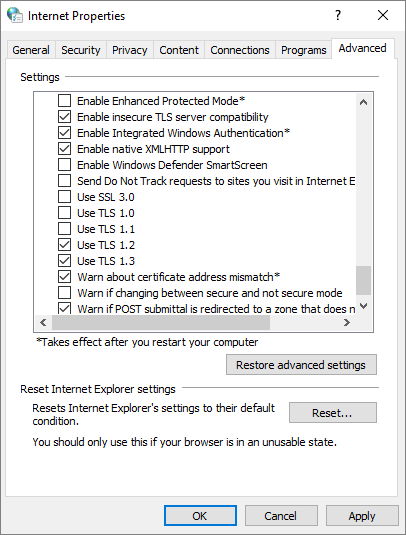

- Beveiligingsinstellingen voor browser

- Interneteigenschappen in Windows

Voer de volgende stappen uit om te controleren welk TLS-protocol wordt gebruikt met behulp van interneteigenschappen:

Druk op Windows+R om het vak Uitvoeren te openen.

Typ inetcpl.cpl en selecteer OK. Vervolgens wordt het venster Interneteigenschappen geopend.

Selecteer in het venster Interneteigenschappen het tabblad Geavanceerd en schuif omlaag om de instellingen voor TLS te controleren.

.NET Framework bijwerken en configureren ter ondersteuning van TLS 1.2

Beheerde Microsoft Entra geïntegreerde toepassingen en Windows PowerShell scripts (met Microsoft Graph PowerShell en Microsoft Graph) kunnen gebruikmaken van .NET Framework.

.NET-updates installeren om sterke cryptografie in te schakelen

De .NET-versie bepalen

Bepaal eerst de geïnstalleerde .NET-versies.

- Raadpleeg voor meer informatie Bepalen welke versies en servicepackniveaus van .NET Framework zijn geïnstalleerd.

.Net-updates installeren

Installeer de .NET-updates zodat u sterke cryptografie kunt inschakelen. Sommige versies van .NET Framework moeten mogelijk worden bijgewerkt om sterke cryptografie mogelijk te maken.

Volg deze richtlijnen:

.NET Framework 4.6.2 en latere versies ondersteunen TLS 1.2 en TLS 1.1. Controleer de registerinstellingen. Er zijn geen andere wijzigingen vereist.

.NET Framework 4.6 en eerdere versies bijwerken om TLS 1.2 en TLS 1.1 te ondersteunen.

Raadpleeg .NET Framework versies en afhankelijkheden voor meer informatie.

Gebruikt u .NET Framework 4.5.2 of 4.5.1 op Windows 8.1 of Windows Server 2012? Vervolgens zijn de relevante updates en details ook beschikbaar in de Microsoft Update-catalogus.

- Raadpleeg ook Microsoft Security Advisory 2960358.

Voor elke computer die via het netwerk communiceert en een TLS 1.2-systeem uitvoert, stelt u de volgende register-DWORD-waarden in.

Voor 32-bits toepassingen die worden uitgevoerd op een 32-bits besturingssysteem en 64-bits toepassingen die worden uitgevoerd op een 64-bits besturingssysteem, werkt u de volgende subsleutelwaarden bij:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

Voor 32-bits toepassingen die worden uitgevoerd op 64-bits besturingssystemen, werkt u de volgende subsleutelwaarden bij:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

Stel deze waarden bijvoorbeeld in op:

- Configuration Manager-clients

- Externe sitesysteemrollen die niet zijn geïnstalleerd op de siteserver

- De siteserver zelf

Zie de volgende artikelen voor meer informatie:

- TLS-coderingssuites die worden ondersteund door Microsoft Entra ID

- TLS 1.2 inschakelen op clients

- Best practices voor Transport Layer Security (TLS) met het .NET Framework

- Het TLS 1.0-probleem oplossen - beveiligingsdocumentatie

Overzicht van nieuwe telemetrie in de aanmeldingslogboeken

Bekijk de aanmeldingslogboeken van de Microsoft Entra om u te helpen bij het identificeren van clients of apps die nog gebruikmaken van verouderde TLS in uw omgeving. Voor clients of apps die zich aanmelden via verouderde TLS, markeert Microsoft Entra ID het veld Verouderde TLS in Aanvullende details met Waar. Het veld Verouderde TLS wordt alleen weergegeven als de aanmelding heeft plaatsgevonden via verouderde TLS. Als u geen verouderde TLS in uw logboeken ziet, kunt u overschakelen naar TLS 1.2.

Om de aanmeldingspogingen te vinden die verouderde TLS-protocollen gebruikten, kan een beheerder de logboeken bekijken door:

- De logboeken exporteren en opvragen in Azure Monitor.

- Het downloaden van de laatste zeven dagen aan logboeken in JavaScript Object Notation (JSON)-indeling.

- Aanmeldingslogboeken filteren en exporteren met PowerShell.

Deze methoden worden hieronder beschreven.

U kunt een query uitvoeren op de aanmeldingslogboeken met Azure Monitor. Azure Monitor is een krachtig hulpprogramma voor logboekanalyse, bewaking en waarschuwingen. Gebruik Azure Monitor voor:

- Microsoft Entra logboeken

- Logboeken voor Azure-bronnen

- Logboeken van onafhankelijke softwarehulpprogramma's

Opmerking

U hebt een Microsoft Entra ID P1- of P2-licentie nodig om rapportagegegevens te exporteren naar Azure Monitor.

Een query uitvoeren op verouderde TLS-vermeldingen met Azure Monitor:

Volg in Microsoft Entra logboeken integreren met Azure Monitor-logboeken de instructies voor het openen van de Microsoft Entra aanmeldingslogboeken in Azure Monitor.

Plak de volgende Kusto-querytaal-query in het querydefinitiegebied:

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueSelecteer Uitvoeren om de query uit te voeren. De logboekvermeldingen die overeenkomen met de query verschijnen op het tabblad Resultaten onder de querydefinitie.

Zoek naar de volgende velden voor meer informatie over de bron van de verouderde TLS-aanvraag:

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Details weergeven over logboekvermeldingen in de Microsoft Entra-beheercentrum

Nadat u de logboeken hebt verkregen, kunt u meer informatie krijgen over verouderde aanmeldingslogboekvermeldingen op basis van TLS in de Microsoft Entra-beheercentrum. Volg deze stappen:

Zoek en selecteer Microsoft Entra ID in de Azure Portal.

Selecteer in het paginamenu Overzicht de optie Aanmeldingslogboeken.

Selecteer een aanmeldingslogboekvermelding voor een gebruiker.

Selecteer het tabblad Aanvullende details. (Als u dit tabblad niet ziet, selecteert u eerst het beletselteken (...) in de rechterhoek om de volledige lijst met tabbladen te bekijken.)

Controleer op een Verouderde TLS (TLS 1.0, 1.1 of 3DES)-waarde die is ingesteld op Waar. Als u dat specifieke veld en die waarde ziet, is de aanmeldingspoging gedaan met behulp van verouderde TLS. Als de aanmeldingspoging is uitgevoerd met TLS 1.2, wordt dat veld niet weergegeven.

Zie Aanmeldingslogboeken in Microsoft Entra ID voor meer informatie.

Contacteer ons voor hulp

Als u vragen hebt of hulp nodig hebt, maak een ondersteuningsaanvraag of vraag de Azure-communityondersteuning. U kunt ook productfeedback verzenden naar de Feedback-community van Azure.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor