Aanbevelingen voor voorwaardelijke toegang en meervoudige verificatie in Microsoft Power Automate (Flow)

Voorwaardelijke toegang is een functie van Microsoft Entra ID waarmee u kunt bepalen hoe en wanneer gebruikers toegang hebben tot toepassingen en services. Ondanks het nut ervan moet u er rekening mee houden dat het gebruik van voorwaardelijke toegang een negatief of onverwacht effect kan hebben op gebruikers in uw organisatie die Microsoft Power Automate (Flow) gebruiken om verbinding te maken met Microsoft-services die relevant zijn voor het beleid voor voorwaardelijke toegang.

Van toepassing op: Power Automate

Origineel KB-nummer: 4467879

Aanbevelingen

- Gebruik meervoudige verificatie onthouden niet voor vertrouwde apparaten , omdat de levensduur van tokens korter wordt en ervoor zorgt dat verbindingen moeten worden vernieuwd met het geconfigureerde interval in plaats van met de standaard verlengde lengte.

- Als u fouten met beleidsconflicten wilt voorkomen, moet u ervoor zorgen dat gebruikers die zich aanmelden bij Power Automate criteria gebruiken die overeenkomen met het beleid voor de verbindingen die een stroom gebruikt.

Details

Beleid voor voorwaardelijke toegang wordt beheerd via de Azure Portal en kan verschillende vereisten hebben, waaronder (maar niet beperkt tot) het volgende:

- Gebruikers moeten zich aanmelden met meervoudige verificatie (MFA) (meestal wachtwoord plus biometrisch of ander apparaat) om toegang te krijgen tot sommige of alle cloudservices.

- Gebruikers hebben mogelijk alleen toegang tot sommige of alle cloudservices vanuit hun bedrijfsnetwerk en niet vanuit hun thuisnetwerk.

- Gebruikers kunnen alleen goedgekeurde apparaten of clienttoepassingen gebruiken om toegang te krijgen tot sommige of alle cloudservices.

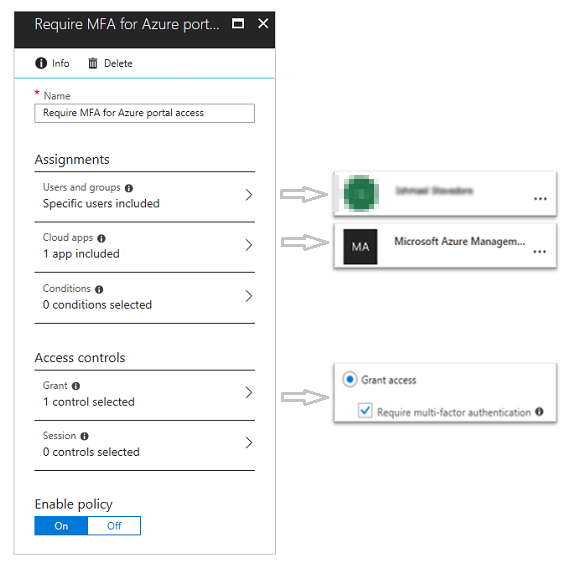

In de volgende schermopname ziet u een voorbeeld van een MFA-beleid dat MFA vereist voor specifieke gebruikers wanneer ze de Azure-beheerportal openen.

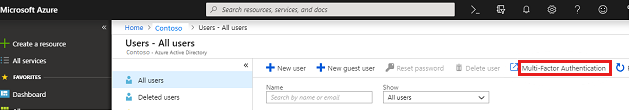

U kunt de MFA-configuratie ook openen vanuit de Azure Portal. Hiervoor selecteert u Microsoft Entra ID>Gebruikers en groepen>Alle gebruikers>Multi-Factor Authentication en configureert u vervolgens beleid met behulp van het tabblad Service-instellingen.

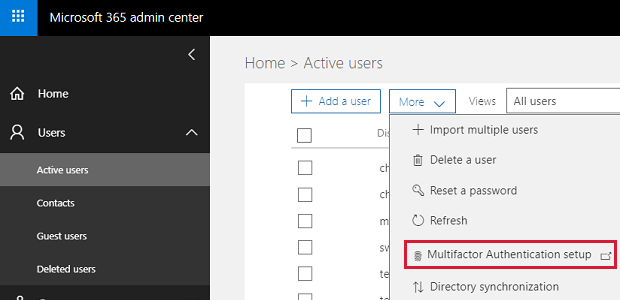

MFA kan ook worden geconfigureerd vanuit Microsoft 365-beheercentrum. Een subset van Microsoft Entra mogelijkheden voor meervoudige verificatie is beschikbaar voor Office 365 abonnees. Zie Meervoudige verificatie instellen voor Office 365 gebruikers voor meer informatie over het inschakelen van MFA.

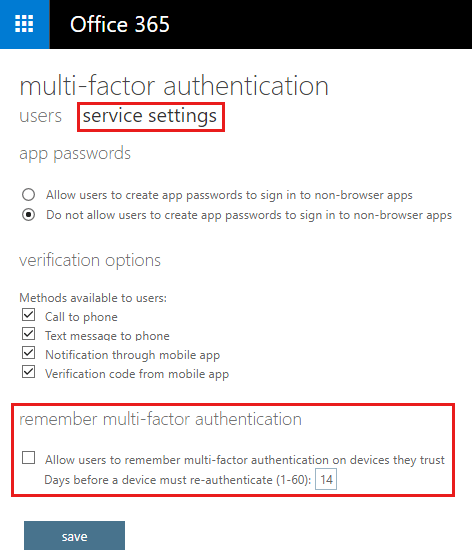

Met de instelling Meervoudige verificatie onthouden kunt u het aantal aanmeldingen van gebruikers verminderen met behulp van een permanente cookie. Dit beleid bepaalt de Microsoft Entra instellingen die worden beschreven in Meervoudige verificatie onthouden voor vertrouwde apparaten.

Helaas wijzigt deze instelling de tokenbeleidsinstellingen waardoor de verbindingen elke 14 dagen verlopen. Dit is een van de veelvoorkomende redenen waarom verbindingen vaker mislukken nadat MFA is ingeschakeld. We raden u aan deze instelling niet te gebruiken.

Effecten op de Power Automate-portal en ingesloten ervaringen

In deze sectie worden enkele van de nadelige effecten beschreven die voorwaardelijke toegang kan hebben op gebruikers in uw organisatie die Power Automate gebruiken om verbinding te maken met Microsoft-services die relevant zijn voor een beleid.

Effect 1- Fout bij toekomstige uitvoeringen

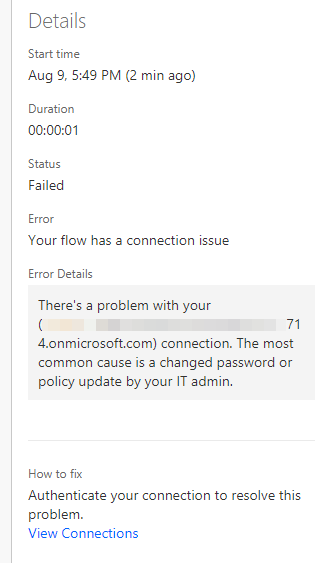

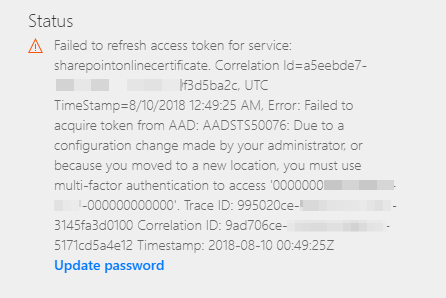

Als u beleid voor voorwaardelijke toegang inschakelt nadat stromen en verbindingen zijn gemaakt, mislukken stromen bij toekomstige uitvoeringen. Eigenaren van de verbindingen zien het volgende foutbericht in de Power Automate-portal wanneer ze de mislukte uitvoeringen onderzoeken:

AADSTS50076: Vanwege een configuratiewijziging die is aangebracht door uw beheerder of omdat u naar een nieuwe locatie bent verplaatst, moet u meervoudige verificatie gebruiken om toegang te krijgen tot <de service>.

Wanneer gebruikers verbindingen bekijken in de Power Automate-portal, zien ze een foutbericht dat er ongeveer als volgt uitziet:

Om dit probleem op te lossen, moeten gebruikers zich aanmelden bij de Power Automate-portal onder voorwaarden die overeenkomen met het toegangsbeleid van de service waartoe ze toegang proberen te krijgen (zoals multi-factor, bedrijfsnetwerk, enzovoort) en vervolgens de verbinding herstellen of opnieuw maken.

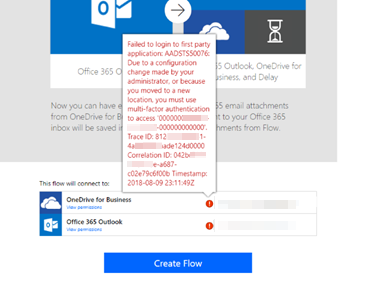

Effect 2 - Fout bij het maken van automatische verbinding

Als gebruikers zich niet aanmelden bij Power Automate met behulp van criteria die overeenkomen met het beleid, mislukt de automatische verbinding met microsoft-services van derden die worden beheerd door het beleid voor voorwaardelijke toegang. Gebruikers moeten de verbindingen handmatig maken en verifiëren met behulp van criteria die overeenkomen met het beleid voor voorwaardelijke toegang van de service waartoe ze toegang proberen te krijgen. Dit gedrag is ook van toepassing op sjablonen met één klik die zijn gemaakt vanuit de Power Automate-portal.

Om dit probleem op te lossen, moeten gebruikers zich aanmelden bij de Power Automate-portal onder voorwaarden die overeenkomen met het toegangsbeleid van de service waartoe ze toegang proberen te krijgen (zoals multi-factor, bedrijfsnetwerk, enzovoort) voordat ze een sjabloon maken.

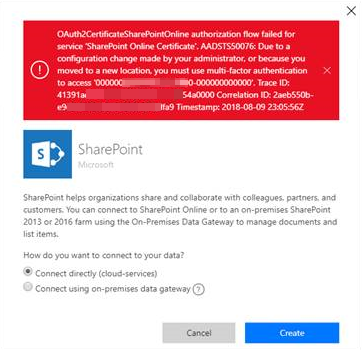

Effect 3: gebruikers kunnen geen verbinding rechtstreeks maken

Als gebruikers zich niet aanmelden bij Power Automate met behulp van criteria die overeenkomen met het beleid, kunnen ze niet rechtstreeks een verbinding maken via Power Apps of Flow. Gebruikers zien het volgende foutbericht wanneer ze een verbinding proberen te maken:

AADSTS50076: Vanwege een configuratiewijziging die is aangebracht door uw beheerder of omdat u naar een nieuwe locatie bent verplaatst, moet u meervoudige verificatie gebruiken om toegang te krijgen tot <de service>.

Om dit probleem op te lossen, moeten gebruikers zich aanmelden onder voorwaarden die overeenkomen met het toegangsbeleid van de service waartoe ze toegang proberen te krijgen en vervolgens de verbinding opnieuw maken.

Effect 4: Mensen en e-mailkiezers in de Power Automate-portal mislukken

Als Exchange Online- of SharePoint-toegang wordt beheerd door een beleid voor voorwaardelijke toegang en als gebruikers zich niet aanmelden bij Power Automate onder hetzelfde beleid, mislukken personen en e-mailkiezers in de Power Automate-portal. Gebruikers kunnen geen volledige resultaten krijgen voor groepen in hun organisatie wanneer ze de volgende query's uitvoeren (Office 365 groepen worden niet geretourneerd voor deze query's):

- Eigendom of alleen-uitvoerende machtigingen voor een stroom delen

- E-mailadressen selecteren bij het samenstellen van een stroom in de ontwerpfunctie

- Personen selecteren in het deelvenster Stroomuitvoeringen bij het selecteren van invoer in een stroom

Effect 5: Power Automate-functies gebruiken die zijn ingesloten in andere Microsoft-services

Wanneer een stroom is ingesloten in Microsoft-services zoals SharePoint, Power Apps, Excel en Teams, zijn de Power Automate-gebruikers ook onderworpen aan voorwaardelijke toegang en multi-factor-beleid op basis van hoe ze zijn geverifieerd bij de hostservice. Als een gebruiker zich bijvoorbeeld aanmeldt bij SharePoint met behulp van verificatie met één factor, maar probeert een stroom te maken of te gebruiken waarvoor meervoudige toegang tot Microsoft Graph is vereist, ontvangt de gebruiker een foutbericht.

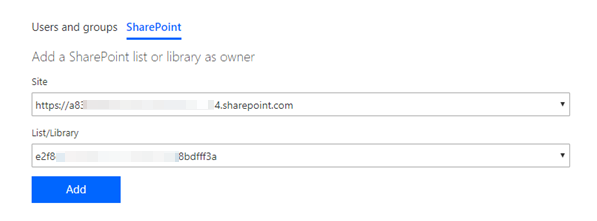

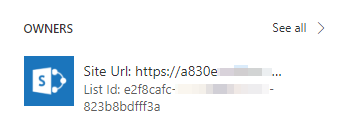

Effect 6: stromen delen met behulp van SharePoint-lijsten en -bibliotheken

Wanneer u probeert eigendom of alleen-uitvoeren-machtigingen te delen met behulp van SharePoint-lijsten en -bibliotheken, kan Power Automate de weergavenaam van de lijsten niet opgeven. In plaats daarvan wordt de unieke id van een lijst weergegeven. De tegels eigenaar en alleen-uitvoeren op de pagina met stroomdetails voor al gedeelde stromen kunnen de id weergeven, maar niet de weergavenaam.

Wat nog belangrijker is, is dat gebruikers hun stromen mogelijk ook niet kunnen detecteren of uitvoeren vanuit SharePoint. Dit komt doordat de informatie over het beleid voor voorwaardelijke toegang momenteel niet wordt doorgegeven tussen Power Automate en SharePoint, zodat SharePoint een toegangsbeslissing kan nemen.

Effect 7: SharePoint-out-of-box-stromen maken

Met betrekking tot effect 6 kan het maken en uitvoeren van out-of-box-stromen van SharePoint, zoals de stromen Signoff aanvragen en Paginagoedkeuring , worden geblokkeerd door beleid voor voorwaardelijke toegang. Toegang tot SharePoint- en OneDrive-gegevens beheren op basis van de netwerklocatie geeft aan dat deze beleidsregels toegangsproblemen kunnen veroorzaken die van invloed zijn op apps van zowel derden als van derden.

Dit scenario is van toepassing op zowel de netwerklocatie als op het beleid voor voorwaardelijke toegang (zoals Niet-beheerde apparaten niet toestaan). Ondersteuning voor het maken van sharepoint-out-of-box-stromen is momenteel in ontwikkeling. We plaatsen meer informatie in dit artikel wanneer deze ondersteuning beschikbaar is.

In de tussentijd raden we gebruikers aan om zelf vergelijkbare stromen te maken en deze stromen handmatig te delen met de gewenste gebruikers, of om beleid voor voorwaardelijke toegang uit te schakelen als deze functionaliteit is vereist.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor