Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel bevat een overzicht van de NPS (Network Policy Server) in Windows Server. U kunt NPS gebruiken om netwerktoegangsbeleid voor de hele organisatie te maken en af te dwingen voor verificatie en autorisatie van verbindingsaanvragen. U kunt NPS ook configureren als een RADIUS-proxy (Remote Authentication Dial-In User Service). Wanneer u NPS als RADIUS-proxy gebruikt, stuurt NPS verbindingsaanvragen door naar een externe NPS RADIUS-server of andere RADIUS-servers. U kunt de proxyconfiguratie gebruiken om verbindingsaanvragen te verdelen en door te sturen naar het juiste domein voor verificatie en autorisatie. NPS wordt geïnstalleerd wanneer u de functie Network Policy and Access Services (NPAS) in Windows Server installeert.

NPS features

U kunt NPS gebruiken om verificatie, autorisatie en accounting voor netwerktoegang centraal te configureren en te beheren. NPS biedt de volgende functies voor dat doel:

RADIUS server. NPS voert gecentraliseerde authenticatie, autorisatie en accounting uit voor draadloze netwerken, authenticatieschakelaars, inbeldiensten voor externe toegang en VPN-verbindingen (Virtual Private Network). Wanneer u NPS als EEN RADIUS-server gebruikt, configureert u de volgende onderdelen:

- Netwerktoegangsservers, zoals draadloze toegangspunten en VPN-servers. U configureert ze als RADIUS-clients in NPS.

- Netwerkbeleid dat NPS gebruikt om verbindingsaanvragen te autoriseren.

- RADIUS accounting. Dit onderdeel is optioneel. Als u deze configureert, registreert NPS boekhoudgegevens voor logboekbestanden op de lokale harde schijf of in een Microsoft SQL Server-database.

For more information, see RADIUS server.

RADIUS proxy. Wanneer u NPS als RADIUS-proxy gebruikt, configureert u beleidsregels voor verbindingsaanvragen die NPS vertellen:

- Geef op welke verbindingsaanvragen moeten worden doorgestuurd naar andere RADIUS-servers.

- Definieer de RADIUS-doelservers waarnaar deze verbindingsaanvragen worden doorgestuurd.

Daarnaast kunt u NPS configureren voor het doorsturen van boekhoudgegevens voor logboekregistratie naar een of meer computers in een externe RADIUS-servergroep. Als u NPS wilt configureren als een RADIUS-proxyserver, raadpleegt u de volgende bronnen:

- Geef op welke verbindingsaanvragen moeten worden doorgestuurd naar andere RADIUS-servers.

RADIUS accounting. U kunt NPS configureren voor het vastleggen van gebeurtenissen in een lokaal logboekbestand of naar een lokaal of extern exemplaar van SQL Server. For more information, see NPS logging.

U kunt NPS configureren met elke combinatie van deze functies. U kunt bijvoorbeeld één NPS-implementatie configureren als een RADIUS-server voor VPN-verbindingen. U kunt dezelfde implementatie ook configureren als een RADIUS-proxy om bepaalde verbindingsaanvragen door te sturen. Het kan met name sommige aanvragen doorsturen naar leden van een externe RADIUS-servergroep voor verificatie en autorisatie in een ander domein.

Important

In eerdere versies van Windows Server bevatte NPAS Network Access Protection (NAP), Health Registration Authority (HRA) en HCAP (Host Credential Authorization Protocol). NAP, HRA en HCAP zijn afgeschaft in Windows Server 2012 R2 en zijn niet beschikbaar in Windows Server 2016 of hoger. Als u een NAP-implementatie hebt die gebruikmaakt van besturingssystemen ouder dan Windows Server 2016, kunt u uw NAP-implementatie niet migreren naar Windows Server 2016 of hoger.

Installatieopties voor Windows Server en NPS

De beschikbaarheid van NPS-functionaliteit is afhankelijk van de opties die u selecteert wanneer u Windows Server installeert:

- Wanneer u de installatieoptie Server met Bureaubladervaring gebruikt, is de NPAS-functie beschikbaar op Windows Server. De rol is beschikbaar in de edities Standard en Datacenter.

- Wanneer u de Server Core-installatieoptie gebruikt, is de NPAS-functie niet beschikbaar.

RADIUS-server en proxy

U kunt NPS gebruiken als een RADIUS-server, een RADIUS-proxy of beide. De volgende secties bevatten gedetailleerde informatie over deze toepassingen.

RADIUS server

NPS is the Microsoft implementation of the RADIUS standard specified by the Internet Engineering Task Force (IETF) in Request for Comments (RFCs) 2865 and 2866. Als RADIUS-server voert NPS gecentraliseerde verbindingsverificatie, autorisatie en boekhouding uit voor veel soorten netwerktoegang. Voorbeelden van netwerktoegangstypen zijn draadloze, verificatieswitch, inbelverbinding en externe VPN-toegang en router-naar-router-verbindingen.

Note

Zie Network Policy Server implementeren voor meer informatie over het implementeren van NPS als een RADIUS-server.

NPS ondersteunt het gebruik van een heterogene set draadloze, switch, externe toegang of VPN-apparatuur. U kunt NPS gebruiken met de RAS-service, die beschikbaar is in Windows Server.

NPS maakt gebruik van een AD DS-domein (Active Directory Domain Services) of de lokale SAM-gebruikersaccountdatabase (Security Accounts Manager) om gebruikersreferenties voor verbindingspogingen te verifiëren. Wanneer een server met NPS lid is van een AD DS-domein, gebruikt NPS de adreslijstservice als gebruikersaccountdatabase. In dit geval maakt NPS deel uit van een oplossing voor eenmalige aanmelding. Dezelfde set referenties wordt gebruikt voor netwerktoegangsbeheer (verifiëren en autoriseren van toegang tot een netwerk) en om u aan te melden bij een AD DS-domein.

Note

NPS maakt gebruik van de dial-in eigenschappen van het gebruikersaccount en netwerkbeleidsregels om een verbinding te autoriseren.

Internetserviceproviders (ISP's) en organisaties die netwerktoegang behouden, hebben een grotere uitdaging. Ze moeten alle soorten netwerktoegang beheren vanaf één beheerpunt, ongeacht het type gebruikte netwerktoegangsapparatuur. De RADIUS-standaard ondersteunt deze functionaliteit in zowel homogene als heterogene omgevingen. RADIUS is een client-serverprotocol waarmee netwerktoegangsapparatuur (gebruikt als RADIUS-clients) verificatie- en boekhoudaanvragen naar een RADIUS-server kan worden verzonden.

Een RADIUS-server heeft toegang tot gebruikersaccountgegevens en kan verificatiereferenties voor netwerktoegang controleren. Als gebruikersreferenties worden geverifieerd en de verbindingspoging is geautoriseerd, autoriseert de RADIUS-server gebruikerstoegang op basis van opgegeven voorwaarden. Vervolgens registreert de RADIUS-server de netwerktoegangsverbinding in een boekhoudlogboek. Met het gebruik van RADIUS kunnen de gegevens voor gebruikersverificatie, autorisatie en boekhouding voor netwerktoegang worden verzameld en onderhouden op een centrale locatie, in plaats van op elke toegangsserver.

NPS gebruiken als EEN RADIUS-server

In de volgende gevallen kunt u NPS als een RADIUS-server gebruiken:

- U gebruikt een AD DS-domein of de lokale SAM-gebruikersaccountdatabase als uw gebruikersaccountdatabase voor toegang tot clients.

- U gebruikt externe toegang op meerdere inbelservers, VPN-servers of routers voor bellen op aanvraag en u wilt zowel de configuratie van netwerkbeleidsregels als logboekregistratie en accounting van verbindingen centraliseren.

- Je besteedt je inbelverbinding, VPN of draadloze toegang uit aan een serviceprovider. De toegangsservers gebruiken RADIUS om verbindingen te verifiëren en te autoriseren die worden gemaakt door leden van uw organisatie.

- U wilt verificatie, autorisatie en boekhouding centraliseren voor een heterogene set toegangsservers.

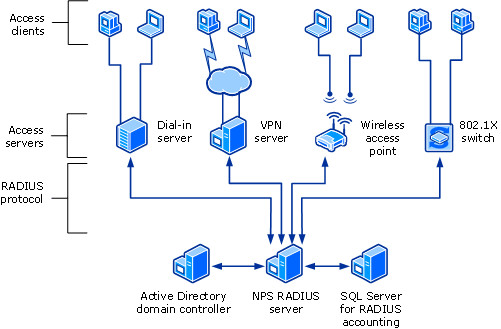

In het volgende diagram ziet u NPS als een RADIUS-server voor verschillende toegangsclients.

RADIUS proxy

Als RADIUS-proxy stuurt NPS verificatie- en boekhoudberichten door naar NPS RADIUS-servers en andere RADIUS-servers. Wanneer u NPS als RADIUS-proxy gebruikt, worden RADIUS-berichten gerouteerd tussen RADIUS-clients en RADIUS-servers. RADIUS-clients worden ook wel netwerktoegangsservers genoemd. De RADIUS-servers voeren gebruikersverificatie, autorisatie en boekhouding uit voor de verbindingspoging.

U kunt een onbeperkt aantal RADIUS-clients en externe RADIUS-servergroepen configureren in NPS. U kunt RADIUS-clients ook configureren door een IP-adresbereik op te geven.

Wanneer u NPS als EEN RADIUS-proxy gebruikt, fungeert deze als een centraal schakel- of routeringspunt waarmee RADIUS-toegangs- en boekhoudberichten stromen. NPS registreert informatie in een boekhoudlogboek over de berichten die worden doorgestuurd.

NPS gebruiken als RADIUS-proxy

In de volgende gevallen kunt u NPS als EEN RADIUS-proxy gebruiken:

U bent een serviceprovider die uitbesteed services voor inbelverbinding, VPN of draadloos netwerk aan meerdere klanten biedt. Uw NAS-systemen (Network-Attached Storage) verzenden verbindingsaanvragen naar de NPS RADIUS-proxy. Op basis van het realmgedeelte van de gebruikersnaam in de verbindingsaanvraag stuurt de NPS RADIUS-proxy de verbindingsaanvraag door naar een RADIUS-server. De klant onderhoudt die server, die de verbindingspoging kan verifiëren en autoriseren.

U wilt verificatie en autorisatie opgeven voor gebruikersaccounts die geen lid zijn van een van de volgende domeinen:

- Het domein waarin de NPS-implementatie lid is.

- Een domein met een tweerichtingsvertrouwensrelatie met het domein waarin de NPS-implementatie lid is.

Voorbeelden van gebruikersaccounts zijn accounts in niet-vertrouwde domeinen, vertrouwde domeinen in één richting en andere forests. In plaats van uw toegangsservers te configureren voor het verzenden van hun verbindingsaanvragen naar een NPS RADIUS-server, kunt u deze configureren om hun verbindingsaanvragen te verzenden naar een NPS RADIUS-proxy. De NPS RADIUS-proxy maakt gebruik van het realmnaamgedeelte van de gebruikersnaam en stuurt de aanvraag door naar een NPS RADIUS-server in het juiste domein of forest. Verbindingspogingen voor gebruikersaccounts in één domein of forest kunnen worden geverifieerd voor NAS-systemen in een ander domein of forest.

U wilt verificatie en autorisatie uitvoeren met behulp van een database die geen Windows-accountdatabase is. In dit geval worden verbindingsaanvragen die overeenkomen met een opgegeven realmnaam doorgestuurd naar een RADIUS-server die toegang heeft tot een andere database met gebruikersaccounts en autorisatiegegevens. Voorbeelden van andere gebruikersdatabases zijn NetIQ eDirectory- en SQL-databases (Structured Query Language).

U wilt een groot aantal verbindingsaanvragen verwerken. In dit geval kunt u, in plaats van uw RADIUS-clients te configureren om hun verbindings- en boekhoudaanvragen te verdelen over meerdere RADIUS-servers, deze configureren om hun verbindings- en boekhoudaanvragen naar een NPS RADIUS-proxy te verzenden. De NPS RADIUS-proxy verdeelt dynamisch de belasting van verbindings- en boekhoudaanvragen op meerdere RADIUS-servers en verhoogt de verwerking van grote aantallen RADIUS-clients en verificaties per seconde.

U wilt RADIUS-verificatie en -autorisatie opgeven voor externe serviceproviders en de configuratie van de intranetfirewall minimaliseren. Een intranetfirewall bevindt zich tussen uw intranet- en perimeternetwerk (het netwerk tussen uw intranet en internet). Als u NPS in uw perimeternetwerk plaatst, moet de firewall tussen uw perimeternetwerk en intranet verkeer tussen NPS en meerdere domeincontrollers toestaan. Als u de NPS-implementatie vervangt door een NPS-proxy, moet de firewall alleen RADIUS-verkeer toestaan tussen de NPS-proxy en een of meerdere NPS-implementaties binnen uw intranet.

Important

NPS ondersteunt verificatie tussen forests zonder RADIUS-proxy wanneer het functionele forestniveau Windows Server 2003 of hoger is en er een tweerichtingsvertrouwensrelatie tussen forests is. Maar als u een van de volgende frameworks gebruikt met certificaten als verificatiemethode, moet u een RADIUS-proxy gebruiken voor verificatie tussen forests:

- Uitbreidbare verificatie Protocol-Transport Layer Security (EAP-TLS)

- Beveiligde uitbreidbare authenticatie Protocol-Transport laagbeveiliging (PEAP-TLS)

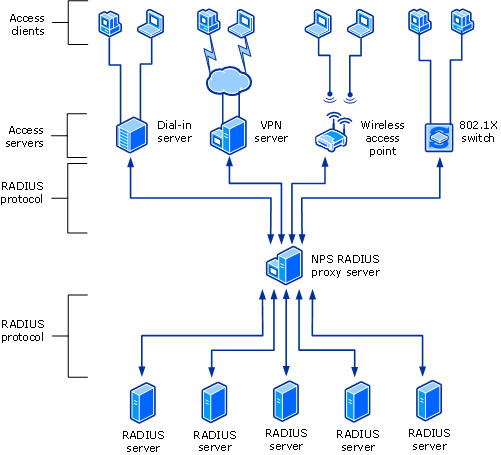

In het volgende diagram ziet u NPS als een RADIUS-proxy tussen RADIUS-clients en RADIUS-servers.

Met NPS kunnen organisaties ook externe toegangsinfrastructuur uitbesteden aan een serviceprovider, terwijl ze de controle over gebruikersverificatie, autorisatie en boekhouding behouden.

U kunt NPS-configuraties maken voor de volgende scenario's:

- Wireless access

- Externe toegang van de organisatie of VPN

- Uitbesteed inbelverbinding of draadloze toegang

- Internet access

- Geverifieerde toegang tot extranetbronnen voor zakelijke partners

Voorbeelden van radius-server- en RADIUS-proxyconfiguratie

In de volgende configuratievoorbeelden ziet u hoe u NPS kunt configureren als een RADIUS-server en een RADIUS-proxy.

NPS als RADIUS-server

In dit voorbeeld wordt de volgende configuratie gebruikt:

- NPS is geconfigureerd als een RADIUS-server.

- Het standaardbeleid voor verbindingsaanvragen is het enige geconfigureerde beleid.

- De lokale NPS RADIUS-server verwerkt alle verbindingsaanvragen.

De NPS RADIUS-server kan gebruikersaccounts verifiëren en autoriseren die zich in het domein van de NPS RADIUS-server en in vertrouwde domeinen bevinden.

NPS als RADIUS-proxy

In dit voorbeeld is NPS geconfigureerd als een RADIUS-proxy waarmee verbindingsaanvragen worden doorgestuurd. De aanvragen worden doorgestuurd naar externe RADIUS-servergroepen in twee niet-vertrouwde domeinen.

Het standaardbeleid voor verbindingsaanvragen wordt verwijderd. Er worden twee nieuwe beleidsregels voor verbindingsaanvragen gemaakt om aanvragen door te sturen naar elk van de twee niet-vertrouwde domeinen.

In dit voorbeeld verwerkt NPS geen verbindingsaanvragen op de lokale server.

NPS als zowel een RADIUS-server als een RADIUS-proxy

In dit voorbeeld worden twee beleidsregels voor verbindingsaanvragen gebruikt:

- Het standaardbeleid voor verbindingsaanvragen, waarmee wordt aangegeven dat verbindingsaanvragen lokaal worden verwerkt.

- Een nieuw beleid voor verbindingsaanvragen. Hiermee worden verbindingsaanvragen doorgestuurd naar een NPS RADIUS-server of een andere RADIUS-server in een niet-vertrouwd domein.

Het tweede beleid heet het proxybeleid. Deze wordt eerst weergegeven in de geordende lijst met beleidsregels.

- Als een verbindingsaanvraag overeenkomt met het proxybeleid, wordt de verbindingsaanvraag doorgestuurd naar de RADIUS-server in de externe RADIUS-servergroep.

- Als de verbindingsaanvraag niet overeenkomt met het proxybeleid, maar wel overeenkomt met het standaardbeleid voor verbindingsaanvragen, verwerkt NPS de verbindingsaanvraag op de lokale server.

- Als de verbindingsaanvraag niet overeenkomt met een van beide beleidsregels, wordt deze verwijderd.

NPS als een RADIUS-server met externe boekhoudservers

In dit voorbeeld is de lokale NPS RADIUS-server niet geconfigureerd om accounting uit te voeren. Het standaardbeleid voor verbindingsaanvragen wordt aangepast, zodat RADIUS-accountingberichten worden doorgestuurd naar een NPS RADIUS-server of een andere RADIUS-server in een externe RADIUS-servergroep.

Hoewel boekhoudberichten in dit voorbeeld worden doorgestuurd, worden verificatie- en autorisatieberichten niet doorgestuurd. De lokale NPS RADIUS-server voert de verificatie- en autorisatiefuncties voor het lokale domein en alle vertrouwde domeinen uit.

NPS met een mapping tussen externe RADIUS-gebruikers en lokale Windows-gebruikers

In dit voorbeeld fungeert NPS als zowel een RADIUS-server als als een RADIUS-proxy. NPS verwerkt elke afzonderlijke verbindingsaanvraag op de volgende manier:

- De verificatieaanvraag wordt doorgestuurd naar een externe RADIUS-server.

- Er wordt een lokaal Windows-gebruikersaccount gebruikt voor autorisatie.

Als u deze configuratie wilt implementeren, configureert u het kenmerk Remote RADIUS voor Windows-gebruikerstoewijzing als voorwaarde van het beleid voor verbindingsaanvragen. U maakt ook lokaal een gebruikersaccount op de RADIUS-server. Dit account moet dezelfde naam hebben als het externe gebruikersaccount waarmee de externe RADIUS-server verificatie uitvoert.

Configuration

Als u NPS wilt configureren als een RADIUS-server, kunt u de standaardconfiguratie of geavanceerde configuratie gebruiken in de NPS-console of in Serverbeheer. Als u NPS wilt configureren als een RADIUS-proxy, moet u de geavanceerde configuratie gebruiken.

Standard configuration

Met de standaardconfiguratie worden wizards aangeboden waarmee u NPS kunt configureren voor de volgende scenario's:

- RADIUS-server voor inbelverbindingen of VPN-verbindingen

- RADIUS-server voor draadloze of bekabelde 802.1X-verbindingen

Als u NPS wilt configureren met behulp van een wizard, opent u de NPS-console, selecteert u een van de voorgaande scenario's en selecteert u vervolgens de koppeling voor de wizard.

Advanced configuration

Wanneer u de geavanceerde configuratie gebruikt, configureert u NPS handmatig als een RADIUS-server of RADIUS-proxy.

To configure NPS by using the advanced configuration, open the NPS console, and then expand Advanced Configuration.

In de volgende secties worden de geavanceerde configuratie-items beschreven die worden geleverd.

Een RADIUS-server configureren

Als u NPS wilt configureren als een RADIUS-server, moet u RADIUS-clients, netwerkbeleid en RADIUS-accounting configureren.

Zie de volgende artikelen voor instructies over het maken van deze configuraties:

- RADIUS-clients configureren

- Netwerkbeleid configureren

- Network Policy Server accounting configureren

Een RADIUS-proxy configureren

Als u NPS wilt configureren als een RADIUS-proxy, moet u RADIUS-clients, externe RADIUS-servergroepen en beleid voor verbindingsaanvragen configureren.

Zie de volgende artikelen voor instructies over het maken van deze configuraties:

- RADIUS-clients configureren

- Externe RADIUS-servergroepen configureren

- Beleid voor verbindingsaanvragen configureren

NPS logging

NPS-logboekregistratie wordt ook wel RADIUS accounting genoemd. U kunt NPS-logboekregistratie zo configureren dat aan uw vereisten wordt voldaan, of NPS wordt gebruikt als een RADIUS-server, proxy of een combinatie van deze configuraties.

Als u NPS-logboekregistratie wilt configureren, moet u de gebeurtenissen configureren die u wilt vastleggen en weergeven met Logboeken en vervolgens bepalen welke andere gegevens u wilt vastleggen. U moet ook bepalen waar gebruikersverificatie- en accountinggegevenslogboeken moeten worden opgeslagen. De volgende opties zijn beschikbaar:

- Tekstbestanden die zijn opgeslagen op de lokale computer

- Een SQL Server-database op de lokale computer of een externe computer

Zie Network Policy Server accounting configureren voor meer informatie.