Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Virtualisatiebeveiliging is een belangrijk investeringsgebied in Hyper-V. Naast het beveiligen van hosts of andere virtuele machines tegen een virtuele machine waarop schadelijke software wordt uitgevoerd, moeten we ook virtuele machines beschermen tegen een geïnfecteerde host. Dit is een fundamenteel gevaar voor elk virtualisatieplatform, ongeacht of het Hyper-V, VMware of een ander platform is. Als een virtuele machine uit een organisatie komt (kwaadwillend of per ongeluk), kan die virtuele machine worden uitgevoerd op elk ander systeem. Het beveiligen van hoogwaardige assets in uw organisatie, zoals domeincontrollers, gevoelige bestandsservers en HR-systemen, is een hoogste prioriteit.

Om bescherming te bieden tegen gecompromitteerde virtualisatieweefsel introduceerde Windows Server 2016 Hyper-V afgeschermde VM's. Een afgeschermde VM is een virtuele machine van de tweede generatie (ondersteund in Windows Server 2012 en hoger) met een virtuele TPM, wordt versleuteld met BitLocker en kan alleen worden uitgevoerd op in orde en goedgekeurde hosts in de infrastructuur. Afgeschermde VM's en beveiligde fabric bieden cloudserviceproviders of ondernemingsbeheerders van privéclouds een veiligere omgeving voor tenant-VM's.

Een beveiligde stof bestaat uit:

- 1 Host Guardian Service (HGS) (meestal een cluster van 3 knooppunten).

- 1 of meer beveiligde hosts.

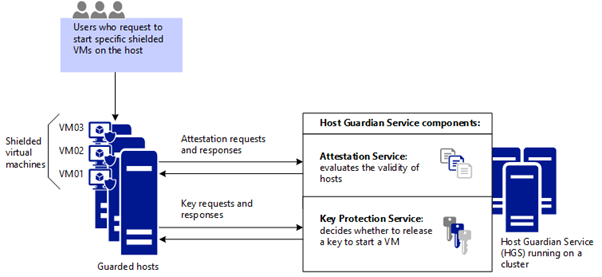

- Een set afgeschermde virtuele machines. In het onderstaande diagram ziet u hoe de Host Guardian-service attestation gebruikt om ervoor te zorgen dat alleen bekende, geldige hosts de afgeschermde VM's kunnen starten en sleutelbeveiliging om de sleutels voor afgeschermde VM's veilig vrij te geven.

Wanneer een tenant afgeschermde VM's maakt die worden uitgevoerd op een beveiligde infrastructuur, worden de Hyper-V hosts en de afgeschermde VM's zelf beschermd door de HGS. De HGS biedt twee verschillende services: attestation en sleutelbeveiliging. De Attestation-service zorgt ervoor dat alleen vertrouwde Hyper-V hosts afgeschermde VM's kunnen uitvoeren, terwijl de Key Protection Service de sleutels biedt die nodig zijn om ze in te schakelen en om ze live te migreren naar andere beveiligde hosts.

Zie deze video over Inleiding tot afgeschermde virtuele machines voor meer informatie.

Attestation-modi in de oplossing Beveiligde infrastructuur

De HGS ondersteunt verschillende attestatiemodi voor een beveiligde infrastructuur.

- TPM-betrouwbare attestatie (hardware-gebaseerd)

- Attestation van hostsleutels (op basis van asymmetrische sleutelparen)

TPM-vertrouwde attestatie wordt aanbevolen omdat het sterkere garanties biedt, zoals wordt uitgelegd in de volgende tabel, maar het vereist dat uw Hyper-V-hosts TPM 2.0 hebben. Als u momenteel geen TPM 2.0 of een TPM hebt, kunt u gebruikmaken van een attestation voor hostsleutels. Als u ervoor kiest over te stappen op TPM-vertrouwde attestatie wanneer u nieuwe apparatuur aanschaft, kunt u de attestatiemodus op de Host Guardian-service overschakelen met weinig of geen onderbreking van uw infrastructuur.

| Attestatiestand die u kiest voor uw hosts | Host assurances |

|---|---|

| TPM-trusted attestation: Offers the strongest possible protections but also requires more configuration steps. Hosthardware en firmware moeten TPM 2.0 en UEFI 2.3.1 bevatten waarvoor Beveiligd opstarten is ingeschakeld. | Beveiligde hosts worden goedgekeurd op basis van hun TPM-identiteit, gemeten opstartvolgorde en code-integriteitsbeleid om ervoor te zorgen dat ze alleen goedgekeurde code uitvoeren. |

| Attestation van hostsleutel: Bedoeld ter ondersteuning van bestaande hosthardware waarbij TPM 2.0 niet beschikbaar is. Vereist minder configuratiestappen en is compatibel met algemene serverhardware. | Beveiligde hosts worden goedgekeurd op basis van het bezit van de sleutel. |

Another mode named Admin-trusted attestation is deprecated beginning with Windows Server 2019. Deze modus is gebaseerd op beveiligd hostlidmaatschap in een aangewezen AD DS-beveiligingsgroep (Active Directory Domain Services). Attestation van hostsleutels biedt vergelijkbare hostidentificatie en is eenvoudiger in te stellen.

Garanties geleverd door de Host Guardian-service

HGS biedt samen met de methoden voor het maken van afgeschermde VM's de volgende garanties.

| Soort garantie voor VMs | Afgeschermde VM-garanties, van sleutelbeschermingsdienst en van creatiemethoden voor afgeschermde VM's |

|---|---|

| Met BitLocker versleutelde schijven (besturingssysteemschijven en gegevensschijven) | Afgeschermde VM's gebruiken BitLocker om hun schijven te beveiligen. De BitLocker-sleutels die nodig zijn om de virtuele machine op te starten en de schijven te ontsleutelen, worden beveiligd door de virtuele TPM van de afgeschermde VM met behulp van bewezen technologieën zoals beveiligd gemeten opstarten. Hoewel afgeschermde VM's de besturingssysteemschijf alleen automatisch versleutelen en beveiligen, kunt u ook gegevensstations versleutelen die zijn gekoppeld aan de afgeschermde VM. |

| Implementatie van nieuwe afgeschermde VM's van 'vertrouwde' sjabloonschijven/installatiekopieën | Bij het implementeren van nieuwe afgeschermde VM's kunnen tenants opgeven welke sjabloonschijven ze vertrouwen. Afgeschermde sjabloonschijven hebben handtekeningen die op een bepaald moment worden berekend wanneer hun inhoud als betrouwbaar wordt beschouwd. De schijfhandtekeningen worden vervolgens opgeslagen in een handtekeningcatalogus, die tenants veilig aan de infrastructuur leveren bij het maken van afgeschermde VM's. Tijdens het inrichten van afgeschermde VM's wordt de handtekening van de schijf opnieuw berekend en vergeleken met de vertrouwde handtekeningen in de catalogus. Als de handtekeningen overeenkomen, wordt de afgeschermde VM geïmplementeerd. Als de handtekeningen niet overeenkomen, wordt de afgeschermde sjabloonschijf als onbetrouwbaar beschouwd en mislukt de implementatie. |

| Beveiliging van wachtwoorden en andere geheimen wanneer een afgeschermde VM wordt gemaakt | Wanneer u VM's maakt, moet u ervoor zorgen dat VM-geheimen, zoals de handtekeningen voor vertrouwde schijven, RDP-certificaten en het wachtwoord van het lokale beheerdersaccount van de VIRTUELE machine, niet aan de infrastructuur worden opgegeven. Deze geheimen worden opgeslagen in een versleuteld bestand dat een afschermingsgegevensbestand wordt genoemd (een . PDK-bestand), dat wordt beveiligd door tenantsleutels en door de tenant naar de infrastructuur is geüpload. Wanneer er een afgeschermde VIRTUELE machine wordt gemaakt, selecteert de tenant de afschermingsgegevens die veilig worden gebruikt, zodat deze geheimen alleen veilig worden verstrekt aan de vertrouwde onderdelen in de beveiligde infrastructuur. |

| Tenantbeheer van waar de VM kan worden gestart | Afschermingsgegevens bevatten ook een lijst met beveiligde fabrics waarop een bepaalde afgeschermde VM mag worden uitgevoerd. Dit is bijvoorbeeld handig in gevallen waarin een afgeschermde VM zich meestal in een on-premises privécloud bevindt, maar mogelijk moet worden gemigreerd naar een andere (openbare of privé) cloud voor herstel na noodgevallen. De doelcloud of cloudinfrastructuur moet afgeschermde VM's ondersteunen en de afgeschermde VM moet toestaan dat deze cloudinfrastructuur erop wordt uitgevoerd. |

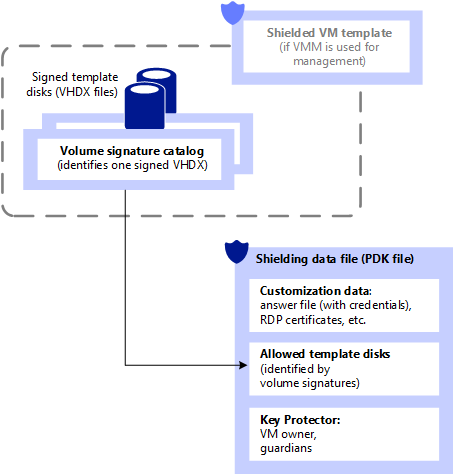

Wat zijn afschermingsgegevens en waarom is het nodig?

Een afschermingsgegevensbestand (ook wel een inrichtingsgegevensbestand of PDK-bestand genoemd) is een versleuteld bestand dat een tenant of VM-eigenaar maakt om belangrijke VM-configuratiegegevens te beveiligen, zoals het beheerderswachtwoord, RDP en andere identiteitscertificaten, referenties voor domeindeelname, enzovoort. Een infrastructuurbeheerder gebruikt het afschermingsgegevensbestand bij het maken van een afgeschermde VM, maar kan de informatie in het bestand niet weergeven of gebruiken.

Onder andere afschermingsgegevensbestanden bevatten geheimen zoals:

- Administrator credentials

- Een antwoordbestand (unattend.xml)

- Een beveiligingsbeleid waarmee wordt bepaald of VM's die met deze afschermingsgegevens worden gemaakt, zijn geconfigureerd als afgeschermd of versleuteling wordt ondersteund

- Houd er rekening mee dat VM's die zijn geconfigureerd als afgeschermd, worden beveiligd tegen infrastructuurbeheerders, terwijl versleuteling ondersteunde VM's niet zijn

- Een RDP-certificaat voor het beveiligen van de communicatie met de virtuele machine via het externe bureaublad.

- Een handtekeningencatalogus voor volumes met een lijst van vertrouwde, ondertekende sjabloonschijfhandtekeningen waaruit een nieuwe virtuele machine mag worden gemaakt

- Een sleutelbeschermer (of KP) die bepaalt op welke beveiligde fabrics een afgeschermde VM is geautoriseerd om te draaien.

Het afschermingsgegevensbestand (PDK-bestand) biedt garanties dat de virtuele machine wordt gemaakt op de manier die de tenant heeft bedoeld. Wanneer de tenant bijvoorbeeld een antwoordbestand (unattend.xml) in het afschermingsgegevensbestand plaatst en aan de hostingprovider levert, kan de hostingprovider dat antwoordbestand niet bekijken of wijzigen. Op dezelfde manier kan de hostingprovider een andere VHDX niet vervangen bij het maken van de afgeschermde VM, omdat het afschermingsgegevensbestand de handtekeningen bevat van de vertrouwde schijven waarop afgeschermde VM's kunnen worden gemaakt.

In de volgende afbeelding ziet u het afschermingsgegevensbestand en gerelateerde configuratie-elementen.

Wat zijn de typen virtuele machines die door een beveiligde infrastructuur kunnen worden uitgevoerd?

Beveiligde fabrics kunnen VM's op een van de drie mogelijke manieren uitvoeren:

- Een normale VM die geen bescherming biedt boven en buiten eerdere versies van Hyper-V

- Een door versleuteling ondersteunde VM waarvan de beveiliging kan worden geconfigureerd door een infrastructuurbeheerder

- Een afgeschermde VM waarvan de beveiliging is ingeschakeld en niet kan worden uitgeschakeld door een infrastructuurbeheerder

Versleuteling-ondersteunde VM's zijn bedoeld voor gebruik waarbij de beheerders van de infrastructuur volledig worden vertrouwd. Een onderneming kan bijvoorbeeld een beveiligde infrastructuur implementeren om ervoor te zorgen dat VM-schijven at-rest worden versleuteld voor nalevingsdoeleinden. Infrastructuurbeheerders kunnen handige beheerfuncties blijven gebruiken, zoals VM-consoleverbindingen, PowerShell Direct en andere dagelijkse beheer- en probleemoplossingshulpprogramma's.

Afgeschermde VM's zijn bedoeld voor gebruik in fabrics waarbij de gegevens en status van de VIRTUELE machine moeten worden beveiligd tegen zowel infrastructuurbeheerders als niet-vertrouwde software die mogelijk wordt uitgevoerd op de Hyper-V-hosts. Afgeschermde VM's staan bijvoorbeeld nooit een VM-consoleverbinding toe, terwijl een infrastructuurbeheerder deze beveiliging kan in- of uitschakelen voor ondersteunde versleutelings-VM's.

De volgende tabel bevat een overzicht van de verschillen tussen door versleuteling ondersteunde en afgeschermde VM's.

| Capability | Ondersteunde versleuteling van generatie 2 | Afgeschermde generatie 2 |

|---|---|---|

| Secure Boot | Ja, vereist, maar configureerbaar | Ja, vereist en afgedwongen |

| Vtpm | Ja, vereist, maar configureerbaar | Ja, vereist en afgedwongen |

| Vm-status en livemigratieverkeer versleutelen | Ja, vereist, maar configureerbaar | Ja, vereist en afgedwongen |

| Integration components | Configureerbaar door fabricbeheerder | Bepaalde integratieonderdelen zijn geblokkeerd (bijvoorbeeld gegevensuitwisseling, PowerShell Direct) |

| Virtual Machine Connection (Console), HID-apparaten (bijvoorbeeld toetsenbord, muis) | Aan, kan niet worden uitgeschakeld | Ingeschakeld op hosts vanaf Windows Server versie 1803; Uitgeschakeld op eerdere hosts |

| COM/Serial ports | Supported | Uitgeschakeld (kan niet worden ingeschakeld) |

| Attach a debugger (to the VM process)1 | Supported | Uitgeschakeld (kan niet worden ingeschakeld) |

1 Traditional debuggers that attach directly to a process, such as WinDbg.exe, are blocked for shielded VMs because the VM's worker process (VMWP.exe) is a protected process light (PPL). Alternatieve foutopsporingstechnieken, zoals technieken die worden gebruikt door LiveKd.exe, worden niet geblokkeerd. In tegenstelling tot afgeschermde VM's wordt het werkproces voor ondersteunde VM's niet uitgevoerd als een PPL, zodat traditionele foutopsporingsprogramma's, zoals WinDbg.exe, normaal blijven functioneren.

Zowel afgeschermde VM's als door versleuteling ondersteunde VM's blijven ondersteuning bieden voor algemene infrastructuurbeheermogelijkheden, zoals livemigratie, Hyper-V replica, VM-controlepunten enzovoort.

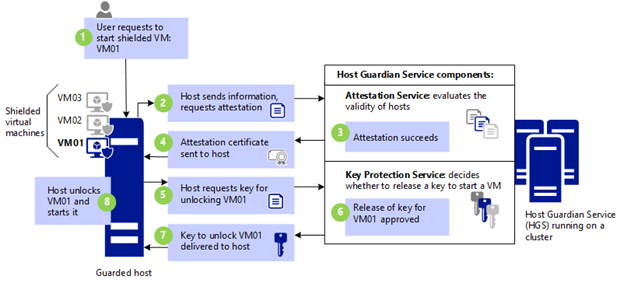

De Host Guardian-service in actie: hoe een afgeschermde VM wordt ingeschakeld

VM01 is ingeschakeld. Voordat een beveiligde host een afgeschermde VM kan inschakelen, moet deze eerst bevestigend worden getest of deze in orde is. Om te bewijzen dat het gezond is, moet het een gezondheidsverklaring aan de Key Protection Service (KPS) overleggen. Het gezondheidscertificaat wordt verkregen via het attestatieproces.

De host vraagt om attestation. De beveiligde host vraagt attestation aan. De attestation-modus wordt bepaald door de Host Guardian-service:

TPM-trusted attestation: Hyper-V host sends information that includes:

TPM-identificatiegegevens (de goedkeuringssleutel)

Informatie over processen die zijn gestart tijdens de meest recente opstartreeks (het TCG-logboek)

Informatie over het CI-beleid (Code Integrity) dat is toegepast op de host.

Attestation vindt plaats wanneer de host wordt gestart en elke 8 uur daarna. Als een host om een of andere reden geen attestatiecertificaat heeft wanneer een virtuele machine probeert te starten, wordt er ook een attestatie geactiveerd.

Attestatie van host-sleutel: Hyper-V host verzendt het openbare deel van het sleutelpaar. HGS valideert dat de hostsleutel is geregistreerd.

Admin-trusted attestation: Hyper-V host sends a Kerberos ticket, which identifies the security groups that the host is in. HGS valideert dat de host behoort tot een beveiligingsgroep die eerder is geconfigureerd door de vertrouwde HGS-beheerder.

Attestation slaagt (of mislukt). De attestation-modus bepaalt welke controles nodig zijn om te bevestigen dat de host in orde is. Met TPM-vertrouwde attestation worden de TPM-identiteit, opstartmetingen en code-integriteitsbeleid van de host gevalideerd. Bij attestation van hostsleutels wordt alleen de registratie van de hostsleutel gevalideerd.

Attestation-certificaat verzonden naar host. Ervan uitgaande dat attestation is geslaagd, wordt een statuscertificaat verzonden naar de host en wordt de host beschouwd als 'beveiligd' (geautoriseerd voor het uitvoeren van afgeschermde VM's). De host gebruikt het statuscertificaat om de Key Protection-service te autoriseren om de sleutels die nodig zijn om te werken met afgeschermde VM's veilig vrij te geven

Host vraagt VM-sleutel aan. Beveiligde host beschikt niet over de sleutels die nodig zijn voor het inschakelen van een afgeschermde VM (VM01 in dit geval). Om de benodigde sleutels te verkrijgen, moet de beveiligde host het volgende aan KPS opgeven:

- Het huidige gezondheidscertificaat

- Een versleuteld geheim (een sleutelbeveiliging of KP) dat de sleutels bevat die nodig zijn om VM01 in te schakelen. Het geheim wordt versleuteld met behulp van andere sleutels die alleen KPS kent.

Vrijgave van sleutel. KPS onderzoekt het statuscertificaat om de geldigheid ervan te bepalen. Het certificaat mag niet zijn verlopen en KPS moet de attestation-service vertrouwen die het heeft uitgegeven.

De sleutel wordt geretourneerd naar de host. Als het statuscertificaat geldig is, probeert KPS het geheim te ontsleutelen en worden de sleutels die nodig zijn om de VM in te schakelen veilig geretourneerd. De sleutels worden versleuteld naar de VBS van de beveiligde host.

Host schakelt VM01 in.

Woordenlijst voor beveiligde infrastructuur en afgeschermde VM's

| Term | Definition |

|---|---|

| Host Guardian-dienst (HGS) | Een Windows Server-rol die is geïnstalleerd op een beveiligd cluster van bare-metalservers dat de status van een Hyper-V-host kan meten en sleutels kan vrijgeven aan gezonde Hyper-V-hosts, bij het in- of live migreren van afgeschermde VM's. These two capabilities are fundamental to a shielded VM solution and are referred to as the Attestation service and Key Protection Service respectively. |

| guarded host | Een Hyper-V host waarop afgeschermde VM's kunnen worden uitgevoerd. A host can only be considered guarded when it has been deemed healthy by HGS' Attestation service. Afgeschermde VM's kunnen niet worden ingeschakeld of live worden gemigreerd naar een Hyper-V host die nog niet is getest of waarvoor de attestation is mislukt. |

| guarded fabric | Dit is de collectieve term die wordt gebruikt om een infrastructuur van Hyper-V hosts en hun Host Guardian-service te beschrijven die de mogelijkheid heeft om afgeschermde VM's te beheren en uit te voeren. |

| afgeschermde virtuele machine (VM) | Een virtuele machine die alleen kan worden uitgevoerd op beveiligde hosts en wordt beschermd tegen inspectie, manipulatie en diefstal van schadelijke infrastructuurbeheerders en hostmalware. |

| fabric administrator | Een beheerder van een openbare of privécloud die virtuele machines kan beheren. In de context van een beveiligd netwerk heeft een infrastructuurbeheerder geen toegang tot afgeschermde VM's of het beleid waarmee wordt bepaald op welke hosts de afgeschermde VM's kunnen draaien. |

| HGS administrator | Een vertrouwde beheerder in de openbare of privécloud met de bevoegdheid om het beleid en cryptografisch materiaal voor beveiligde hosts te beheren, dat wil gezegd hosts waarop een afgeschermde VM kan worden uitgevoerd. |

| inrichtingsgegevensbestand of afschermingsgegevensbestand (PDK-bestand) | Een versleuteld bestand dat een tenant of gebruiker maakt voor het opslaan van belangrijke VM-configuratiegegevens en om die informatie te beschermen tegen toegang door anderen. Een afschermingsgegevensbestand kan bijvoorbeeld het wachtwoord bevatten dat wordt toegewezen aan het lokale beheerdersaccount wanneer de virtuele machine wordt gemaakt. |

| Beveiliging op basis van virtualisatie (VBS) | Een Hyper-V gebaseerde verwerkings- en opslagomgeving die wordt beveiligd voor beheerders. Virtuele beveiligde modus biedt het systeem de mogelijkheid om besturingssysteemsleutels op te slaan die niet zichtbaar zijn voor een systeembeheerder. |

| virtual TPM | Een gevirtualiseerde versie van een Trusted Platform Module (TPM). Vanaf Hyper-V in Windows Server 2016 kunt u een virtueel TPM 2.0-apparaat opgeven, zodat virtuele machines kunnen worden versleuteld, net zoals een fysieke TPM toestaat dat een fysieke machine wordt versleuteld. |

Additional References

- Beveiligde infrastructuur en afgeschermde VM's

- Blog: Datacenter en Private Cloud Security Blog

- Video: Inleiding tot afgeschermde virtuele machines

- Video: Duik in afgeschermde VM's met Windows Server 2016 Hyper-V