Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Beheerders op ondernemingsniveau zijn vaak verantwoordelijk voor het beheren van beveiliging op veel verschillende Windows-apparaten binnen een organisatie. Er zijn meerdere manieren om het beleid te configureren waarmee wordt bepaald of nieuwe functies zijn ingeschakeld zodra deze beschikbaar komen in nieuwe Windows-releases. Deze handleiding bevat belangrijke informatie over de opslagvolumefuncties van Windows 11 Dev Drive en het configureren van groepsbeleid voor uw organisatie om ontwikkelaars in staat te stellen deze voor prestaties geoptimaliseerde opslagindeling te gebruiken, terwijl beveiliging en controle over het koppelen van bestandssysteemfilters behouden blijven.

Richtlijnen voor het inschakelen van groepsbeleid vindt u hieronder met behulp van het hulpprogramma voor beleidsbeheer van uw voorkeur:

- Microsoft Intune,

- Microsoft Configuration Manager (ConfigMgr, voorheen MEMCM/SCCM) of

- Windows 11 Editor voor lokaal groepsbeleid.

Vereiste voorwaarden

- Windows 11, Build #10.0.22621.2338 of hoger (Controleren op Windows-updates)

- 16 gb geheugen aanbevelen (minimaal 8 gb)

- Minimaal 50 GB vrije schijfruimte

- Dev Drives zijn beschikbaar in alle Windows SKU-versies.

Tijdelijk beheer van bedrijfsfuncties schakelt Dev Drive uit

Nieuwe functies en verbeteringen worden geïntroduceerd via de maandelijkse cumulatieve update om continue innovatie voor Windows 11 te bieden. Om organisaties tijd te geven voor het plannen en voorbereiden van deze nieuwe functies, worden sommige van deze nieuwe functies standaard uitgeschakeld met behulp van tijdelijk ondernemingsfunctiesbeheer in Windows 11.

Dev Drive wordt automatisch uitgeschakeld voor apparaten met hun Windows-updates die worden beheerd door beleid. Het uitschakelen van de mogelijkheid om een Dev Drive te maken is alleen tijdelijk, zodat beveiligingsbeheerders tijd hebben om nieuwe beleidsupdates te bepalen en uit te rollen. Richtlijnen voor het bepalen en configureren van deze beleidsupdates worden hieronder beschreven.

Groepsbeleid voor dev drive-opslag inschakelen en beveiliging van antivirusfilters bepalen

Groepsbeleid is een Windows-functie waarmee ondernemingsbeheerders de instellingen van werkapparaten kunnen beheren en enige controle hebben over welke instellingswijzigingen gebruikersaccounts (lokale beheerders) mogen aanbrengen in een bedrijfsomgeving.

Antivirusfilters, inclusief antivirusfilters van Microsoft Defender en derden, zijn standaard gekoppeld aan een Dev Drive. Met de standaardinstellingen voor Dev Drive-opslagvolumes kunnen lokale apparaatbeheerders ook bepalen welke filters zijn gekoppeld. Dit betekent dat een lokale apparaatbeheerder het systeem kan configureren om standaard antivirusfilters te verwijderen, zodat er geen antivirusfilters aan het Dev Drive zijn gekoppeld. Als dit een probleem is, kan groepsbeleid worden geconfigureerd om ervoor te zorgen dat antivirusfilters gekoppeld blijven wanneer Dev Drive is ingeschakeld. Daarnaast kan een lijst met toegestane bestandssysteemfilters worden gedefinieerd.

Groepsbeleid bijwerken om Dev Drive in te schakelen

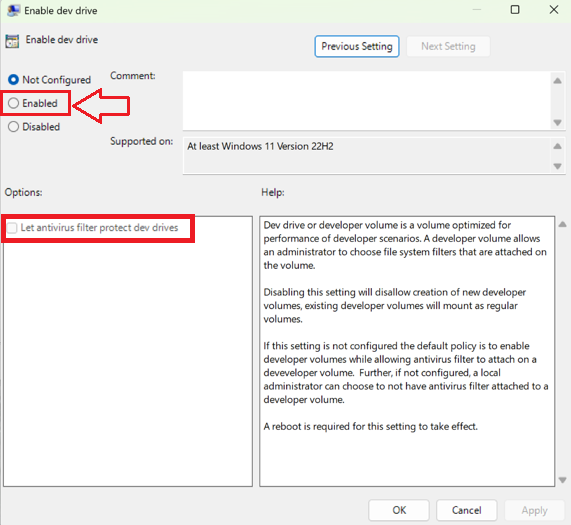

De beleidsinstellingen Dev Drive inschakelen zijn onder andere:

- Niet geconfigureerd: standaard wordt de optie Opslagvolume van Dev Drive uitgeschakeld onder het beleid voor tijdelijk beheer van bedrijfsfuncties totdat deze is ingeschakeld door een ondernemingsbeheerder in het groepsbeleid.

- Ingeschakeld: Inschakelen activeert de optie om Dev Drive-opslagvolumes te maken.

- Opties: laat het antivirusfilter Dev Drives beveiligen: Dev Drives zijn geoptimaliseerd voor prestaties in scenario's voor ontwikkelaars, zodat de lokale beheerder (gebruikersaccount) kan kiezen welke bestandssysteemfilters zijn gekoppeld. Hierdoor kunnen lokale beheerders de standaard antivirusfuncties loskoppelen, tenzij de optie 'Antivirusfilter Dev Drives beveiligen' is ingeschakeld. Als u deze optie inschakelt, blijven standaard antivirusfilters gekoppeld.

- Uitgeschakeld: als u deze instelling uitschakelt, wordt de mogelijkheid om Dev Drive-opslagvolumes te maken en te gebruiken uitgeschakeld.

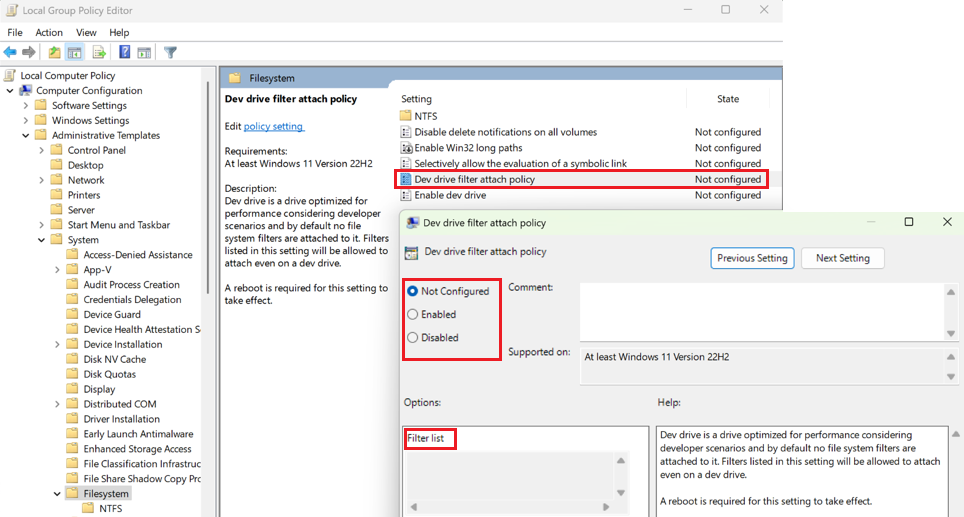

Dev Drive-filterkoppelingsbeleid bijwerken

Daarnaast is er een beleidsinstelling voor het koppelen van dev drive-filters , waarmee ondernemingsbeheerders kunnen bepalen welke filters aan een Dev Drive kunnen worden gekoppeld. Instellingen zijn onder andere:

- Niet geconfigureerd: Dev Drive is standaard geoptimaliseerd voor prestaties, waarbij Microsoft Defender en antivirusfilters van derden zijn gekoppeld, maar zonder andere bestandssysteemfilters. Met deze standaardinstelling kunnen lokale beheerders filters koppelen of loskoppelen, inclusief de standaard antivirusfilters. Als u het optionele "Laat antivirusfilter Dev Drives beveiligen" in het bovenstaande Dev Drive-beleid inschakelen, worden antivirusfilters gedwongen gekoppeld te blijven, zelfs als er geen verder filterbeleid is gedefinieerd.

- Ingeschakeld: lokale beheerders (gebruikersaccounts) mogen filters koppelen of loskoppelen. Als u een filterlijst toevoegt, kunnen ondernemingsbeheerders (op groepsbeleidsdomeinniveau) bepalen welke filters kunnen worden gekoppeld. Als u geen filterlijst opneemt, kan elk filter worden gekoppeld.

- Uitgeschakeld: lokale beheerders (gebruikersaccounts) mogen filters niet koppelen of loskoppelen.

Er zijn een aantal manieren om de dev drive-functie in te schakelen en groepsbeleid bij te werken:

- Groepsbeleid bijwerken met Microsoft Intune

- Groepsbeleid bijwerken met Microsoft Configuration Manager

- Groepsbeleid bijwerken met windows 11 Local Group Policy Editor

Microsoft Intune gebruiken om groepsbeleid voor Dev Drive bij te werken

Groepsbeleid bijwerken en Dev Drive inschakelen met Microsoft Intune):

Open de Intune portal (https://endpoint.microsoft.com) en log in met uw inloggegevens.

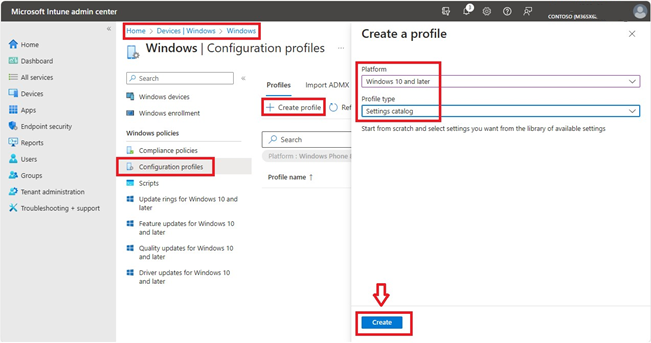

Een profiel maken:

- Apparaten > Windows-configuratieprofielen > Profiel maken >

- > Platform Windows 10 en hoger selecteren

- Selecteer profieltype > Instellingen catalogus

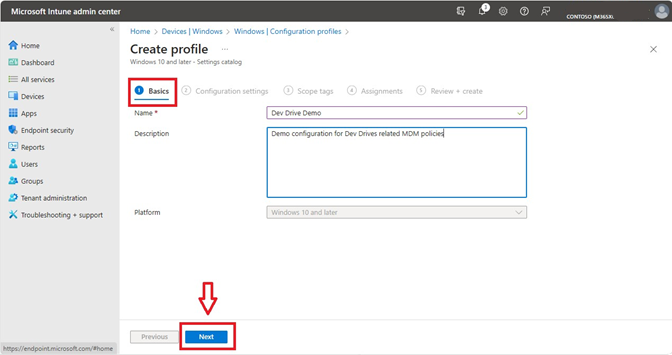

Stel een aangepaste profielnaam en beschrijving in.

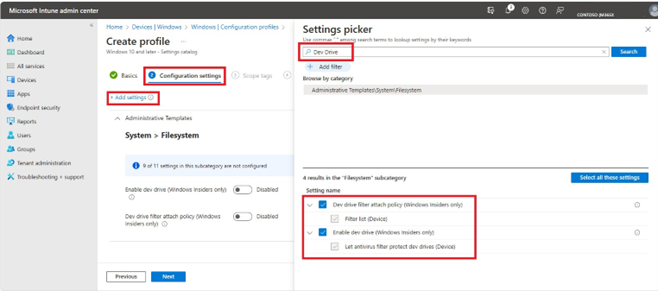

Gerelateerde instellingen voor Dev Drive configureren:

- Zoek 'Dev Drive' in de instellingenkiezer of navigeer naar 'Beheersjablonen\Systeem\Bestandssysteem'

- Selecteer aan Dev Drive gerelateerd beleid: Dev Drive inschakelen en antivirusfilter Dev Drives beveiligen, Beleid voor koppelen van Dev Drive-filters en filterlijst

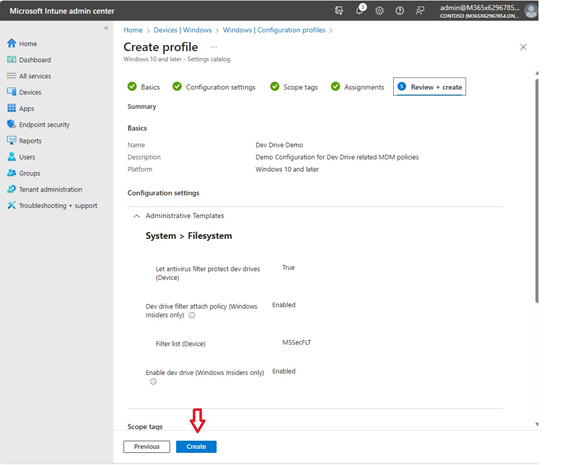

Configureer de Dev Drive-beleidsinstellingen, voltooi de resterende configuratie van scope-tags en toewijzingen en selecteer Maken

Microsoft Configuration Manager gebruiken om groepsbeleid voor Dev Drive bij te werken

Als u Groepsbeleid wilt bijwerken en Dev Drive wilt inschakelen met Microsoft Configuration Manager (ConfigMgr, voorheen MEMCM/SCCM), kunt u de volgende PowerShell-scripts gebruiken. (Wat is Configuration Manager?)

De Configuration Manager-console heeft een geïntegreerde mogelijkheid om PowerShell-scripts uit te voeren om groepsbeleidsinstellingen bij te werken op alle computers in uw netwerk.

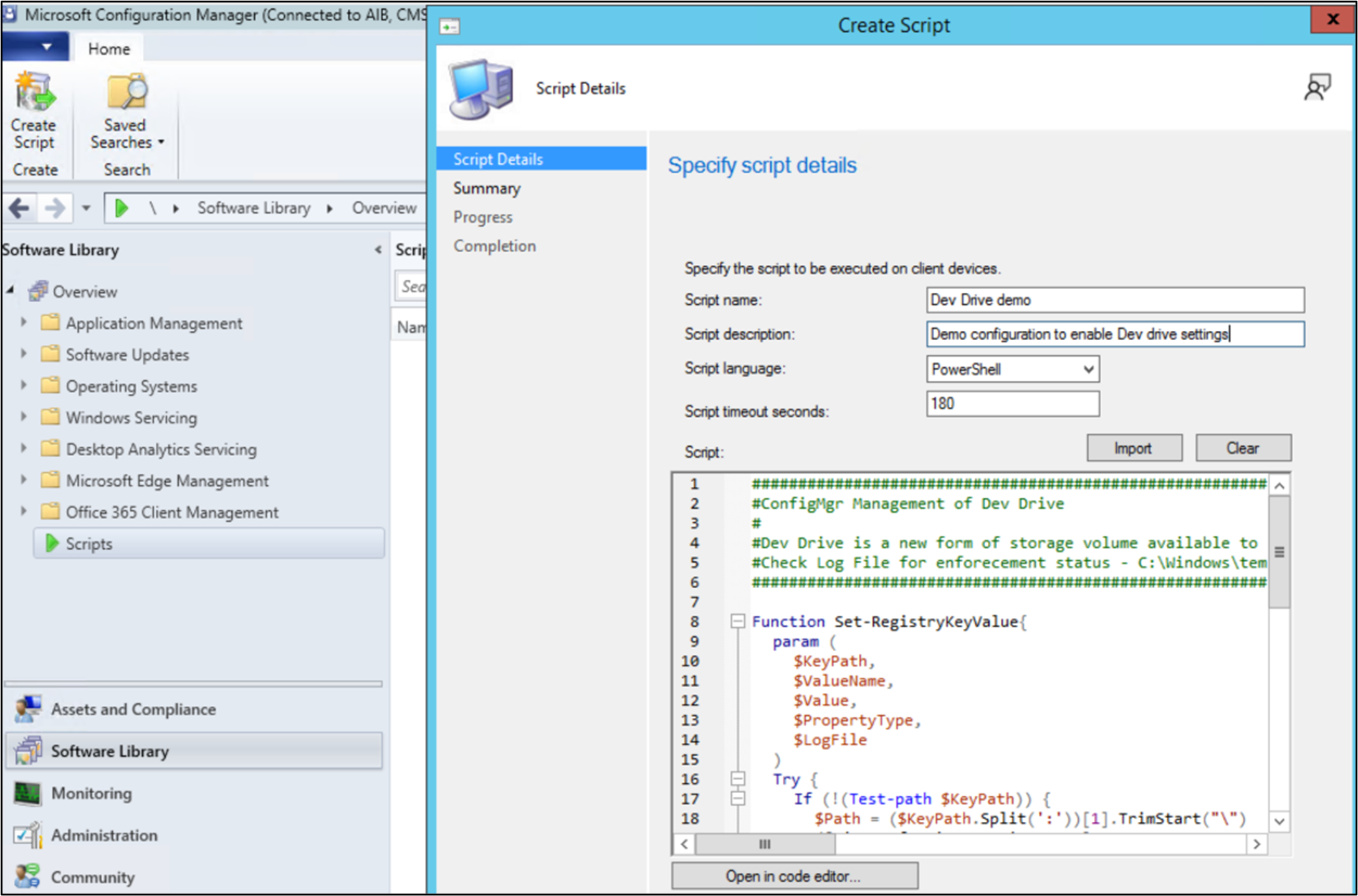

Open de Microsoft Configuration Manager console. Selecteer Softwarebibliotheek>Scripts>Script maken.

Voer de scriptnaam (bijvoorbeeld Dev Drive-demo), beschrijving (democonfiguratie voor het inschakelen van Dev Drive-instellingen), taal (PowerShell), time-out seconden (180) in en plak vervolgens het volgende voorbeeld van een Dev Drive-demo om te gebruiken als sjabloon.

###### #ConfigMgr Management of Dev Drive #Dev Drive is a new form of storage volume available to improve performance for key developer workloads. #Check Log File for enforcement status - C:\Windows\temp\ConfigDevDrive-<TimeStamp>.log ###### Function Set-RegistryKeyValue{ param ( $KeyPath, $ValueName, $Value, $PropertyType, $LogFile ) Try { If (!(Test-path $KeyPath)) { $Path = ($KeyPath.Split(':'))[1].TrimStart("\") ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey($Path) New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } Else { New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } $TestValue = (Get-ItemProperty -Path $KeyPath)."$ValueName" If ($TestValue -eq $Value){ Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Success" } Else { Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure" } } Catch { $ExceptionMessage = $($PSItem.ToString()) -replace [Environment]::NewLine,""; Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure - $ExceptionMessage" } } $ExecutionTime = Get-Date $StartTime = Get-Date $ExecutionTime -Format yyyyMMdd-HHmmss $LogFile = "C:\Windows\temp\ConfigDevDrive-$StartTime.log" Add-Content -Path $LogFile -Value "------------------------------------V 1.0 $ExecutionTime - Execution Starts -------------------------------------------" Add-Content -Path $LogFile -Value "RegistryKeyPath,ValueName,ExpectedValue,PropertyType,CurrentValue,ComparisonResult" #Set up a Dev Drive Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FsEnableDevDrive" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAllowAntivirusFilter" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAttachPolicy" -Value "PrjFlt, MsSecFlt, WdFilter, bindFlt, wcifs, FileInfo" -PropertyType "MultiString" -LogFile $LogFile $ExecutionTime = Get-Date Add-Content -Path $LogFile -Value "------------------------------------ $ExecutionTime - Execution Ends -------------------------------------------" --------------------Wanneer u een nieuw script toevoegt, moet u dit selecteren en goedkeuren. De goedkeuringsstatus wordt gewijzigd van 'Wachten op goedkeuring' in 'Goedgekeurd'.

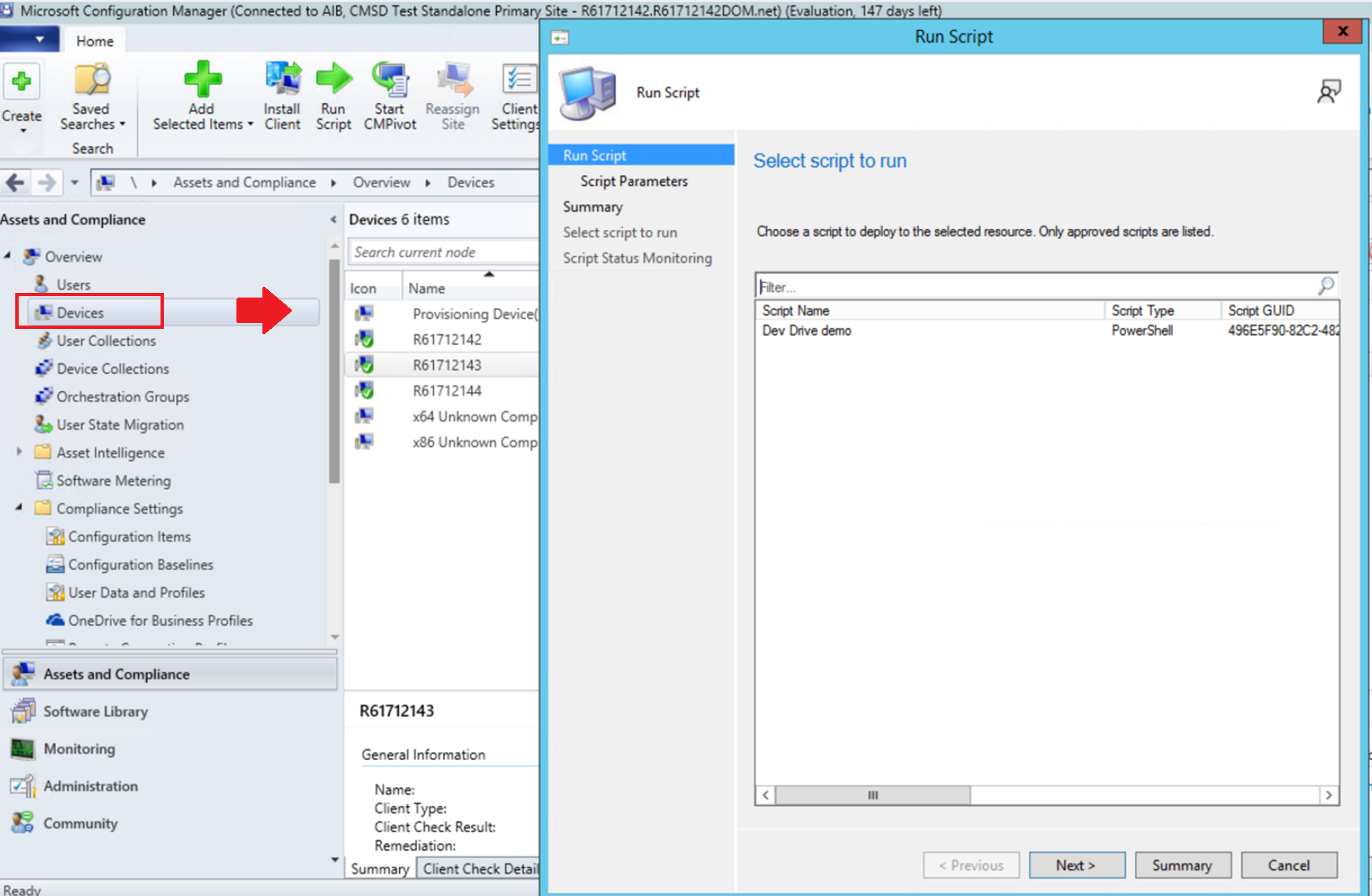

Zodra dit is goedgekeurd, klikt u met de rechtermuisknop op één apparaat of apparaatverzameling en selecteert u Script uitvoeren.

Kies op de scriptpagina van de wizard Script uitvoeren uw script uit de lijst (Dev Drive-demo in ons voorbeeld). Alleen goedgekeurde scripts worden weergegeven. Selecteer Volgende en voltooi de wizard.

Zie Querybeleid met FsUtil om te controleren of groepsbeleidsinstellingen nauwkeurig zijn bijgewerkt.

Zie PowerShell-scripts maken en uitvoeren vanuit de Configuration Manager-console voor meer informatie.

Windows 11 Local Group Policy Editor gebruiken om Groepsbeleid bij te werken voor Dev Drive

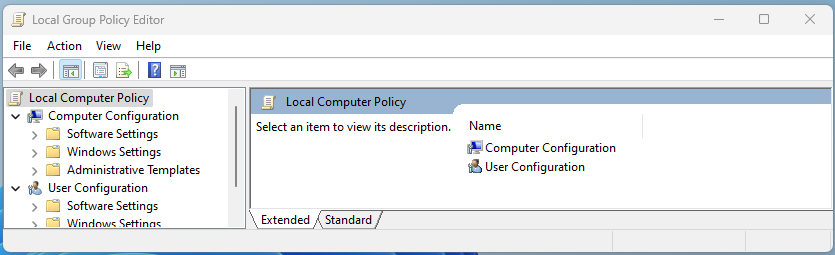

Groepsbeleid bijwerken en Dev Drive inschakelen met windows 11 Local Group Policy Editor:

Open de editor voor lokaal groepsbeleid in het Configuratiescherm van Windows.

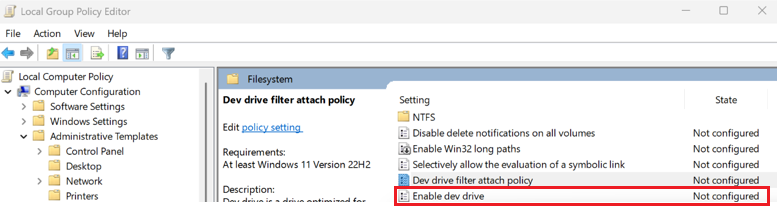

Onder Computerconfiguratie selecteer Beheersjablonen>Systeem>Bestandssysteem en in de lijst Instellingen, selecteer de optie Dev-drive inschakelen.

Selecteer Ingeschakeld om Dev Drive in te schakelen in uw groepsbeleid.

Als u dit filterkoppelingsbeleid wilt bijwerken, selecteert u Het bijlagebeleid voor Dev Drive-filters in de Editor voor lokaal groepsbeleid in het Configuratiescherm van Windows.

Querybeleid met FsUtil

FSUtil kan worden gebruikt om een query uit te voeren op het groepsbeleid dat is geconfigureerd voor Dev Drive. Hier volgt de uitvoer van een FsUtil-query voor een Dev Drive-groepsbeleid dat is geconfigureerd voor:

- Dev Drive inschakelen

- Laat Microsoft Defender Antivirus-filters dev drives beveiligen (

WdFilter) -

FileInfominifilter is als toegestaan filter toegevoegd aan de filterlijst

Voer de FSUtil-opdracht in:

fsutil devdrv query

Resultaat:

Developer volumes are enabled.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Dezelfde query kan worden uitgevoerd op een specifiek Dev Drive om de gekoppelde filters te zien. Als u de opdracht wilt uitvoeren op een specifiek Dev Drive, voert u de opdracht in:

fsutil devdrv query d:

Resultaat:

This is a trusted developer volume.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Filters currently attached to this developer volume:

MsSecFlt, WdFilter, FileInfo

Aanvullende bronnen

Windows developer