Wyświetlanie historii działań i inspekcji dla ról zasobów platformy Azure w usłudze Privileged Identity Management

Usługa Privileged Identity Management (PIM) w usłudze Microsoft Entra ID umożliwia wyświetlanie działań, aktywacji i historii inspekcji dla ról zasobów platformy Azure w organizacji. Obejmuje to subskrypcje, grupy zasobów, a nawet maszyny wirtualne. Każdy zasób w centrum administracyjnym firmy Microsoft Entra korzystający z funkcji kontroli dostępu opartej na rolach platformy Azure może korzystać z funkcji zarządzania zabezpieczeniami i cyklem życia w usłudze Privileged Identity Management. Jeśli chcesz zachować dane inspekcji przez dłuższy niż domyślny okres przechowywania, możesz użyć usługi Azure Monitor do kierowania ich do konta usługi Azure Storage. Aby uzyskać więcej informacji, zobacz Archiwizowanie dzienników firmy Microsoft na koncie usługi Azure Storage.

Uwaga

Jeśli Twoja organizacja udostępnia funkcje zarządzania dostawcy usług, który korzysta z usługi Azure Lighthouse, przypisania ról autoryzowane przez tego dostawcę usług nie będą wyświetlane tutaj.

Wyświetlanie działań i aktywacji

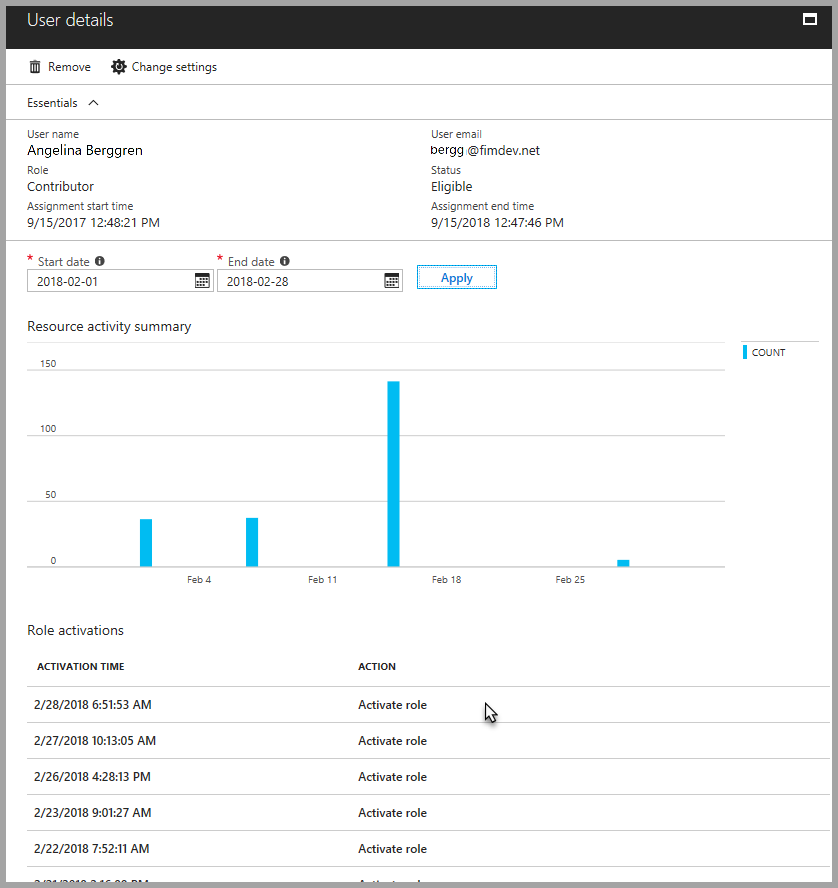

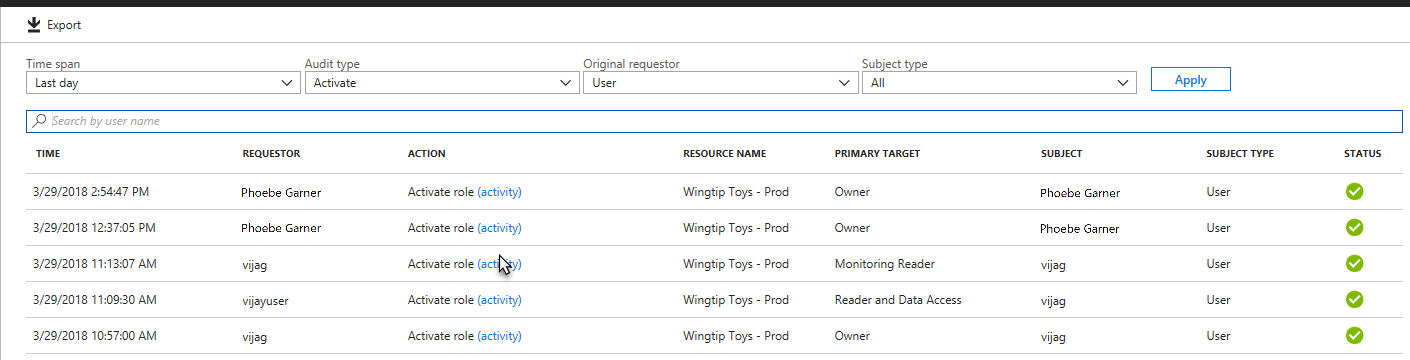

Aby zobaczyć, jakie akcje wykonał określony użytkownik w różnych zasobach, możesz wyświetlić aktywność zasobów platformy Azure skojarzona z danym okresem aktywacji.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator ról uprzywilejowanych.

Przejdź do zasobów platformy Azure zarządzania>tożsamościami uprzywilejowanym zarządzania tożsamościami.>

Wybierz zasób, dla którego chcesz wyświetlić działania i aktywacje.

Wybierz pozycję Role lub członkowie.

Wybierz użytkownika.

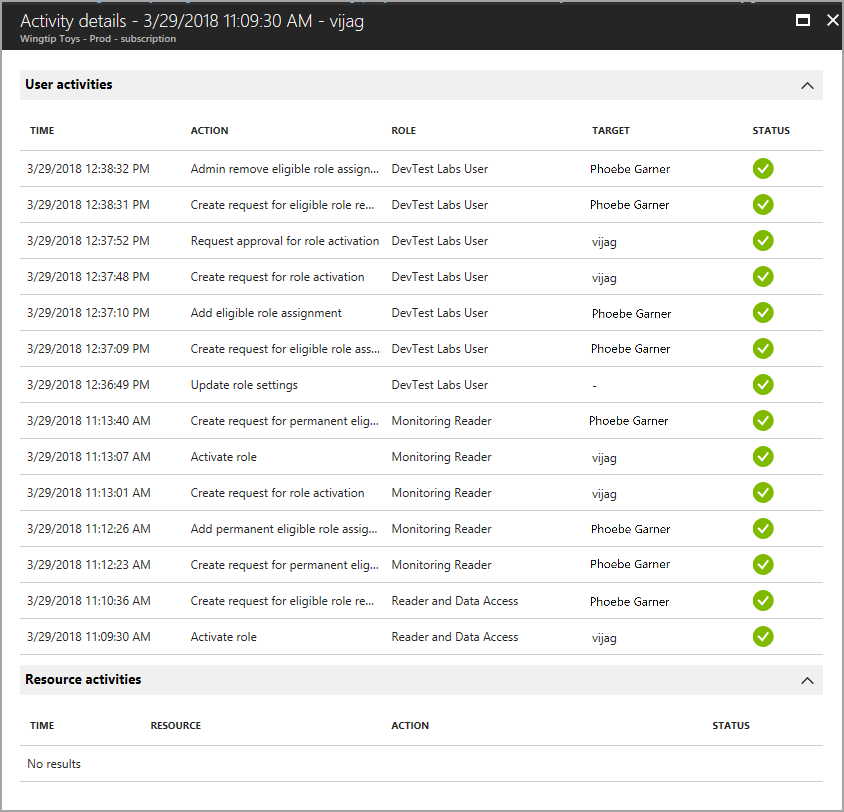

Zobaczysz podsumowanie akcji użytkownika w zasobach platformy Azure według daty. Pokazuje również ostatnie aktywacje ról w tym samym okresie.

Wybierz określoną aktywację roli, aby wyświetlić szczegóły i odpowiednie działania zasobów platformy Azure, które wystąpiły, gdy ten użytkownik był aktywny.

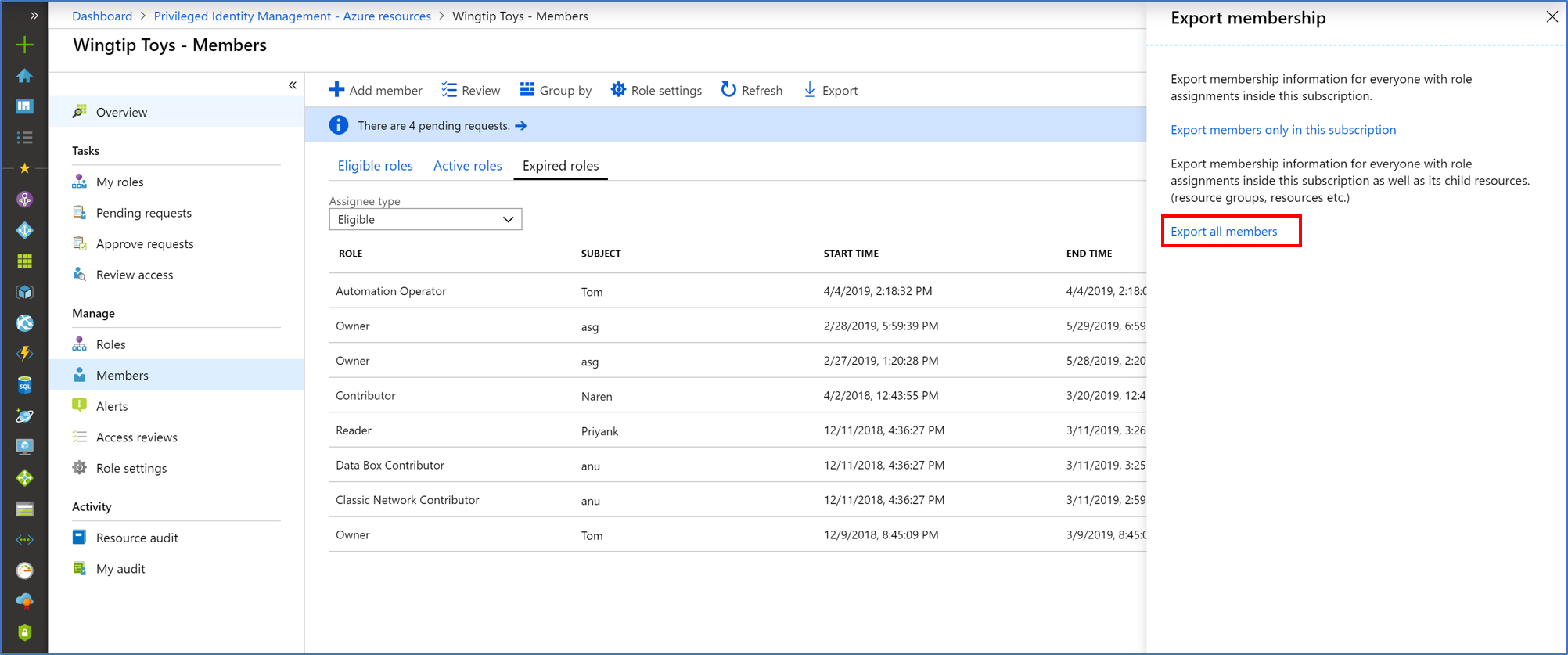

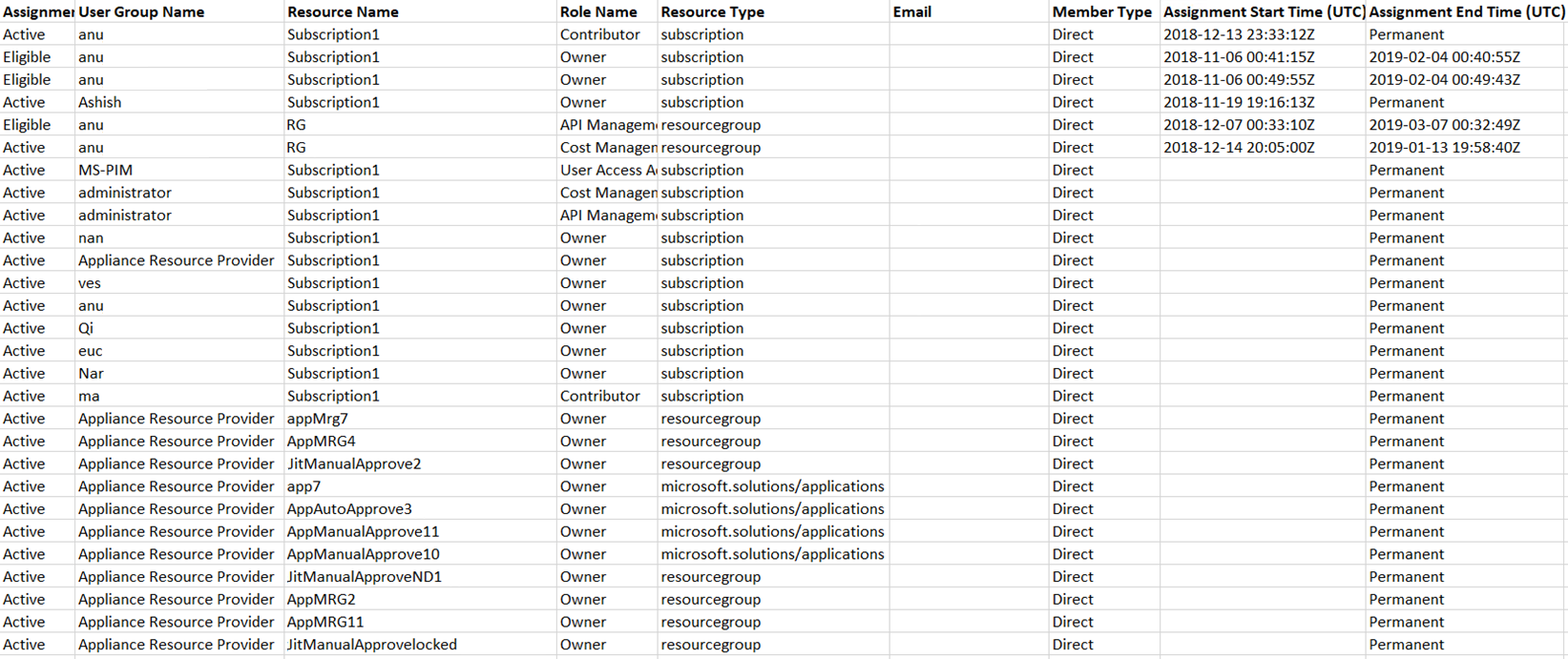

Eksportowanie przypisań ról z dziećmi

Może istnieć wymóg zgodności, w którym musisz podać pełną listę przypisań ról audytorom. Usługa Privileged Identity Management umożliwia wykonywanie zapytań dotyczących przypisań ról w określonym zasobie, w tym przypisań ról dla wszystkich zasobów podrzędnych. Wcześniej administratorom trudno było uzyskać pełną listę przypisań ról dla subskrypcji i musieli wyeksportować przypisania ról dla każdego konkretnego zasobu. Za pomocą usługi Privileged Identity Management można wykonywać zapytania dotyczące wszystkich aktywnych i kwalifikujących się przypisań ról w subskrypcji, w tym przypisań ról dla wszystkich grup zasobów i zasobów.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator ról uprzywilejowanych.

Przejdź do zasobów platformy Azure zarządzania>tożsamościami uprzywilejowanym zarządzania tożsamościami.>

Wybierz zasób, dla którego chcesz wyeksportować przypisania ról, na przykład subskrypcję.

Wybierz pozycję Przypisania.

Wybierz pozycję Eksportuj, aby otworzyć okienko Eksportuj członkostwo.

Wybierz pozycję Eksportuj wszystkich członków , aby wyeksportować wszystkie przypisania ról w pliku CSV.

Wyświetlanie historii inspekcji zasobów

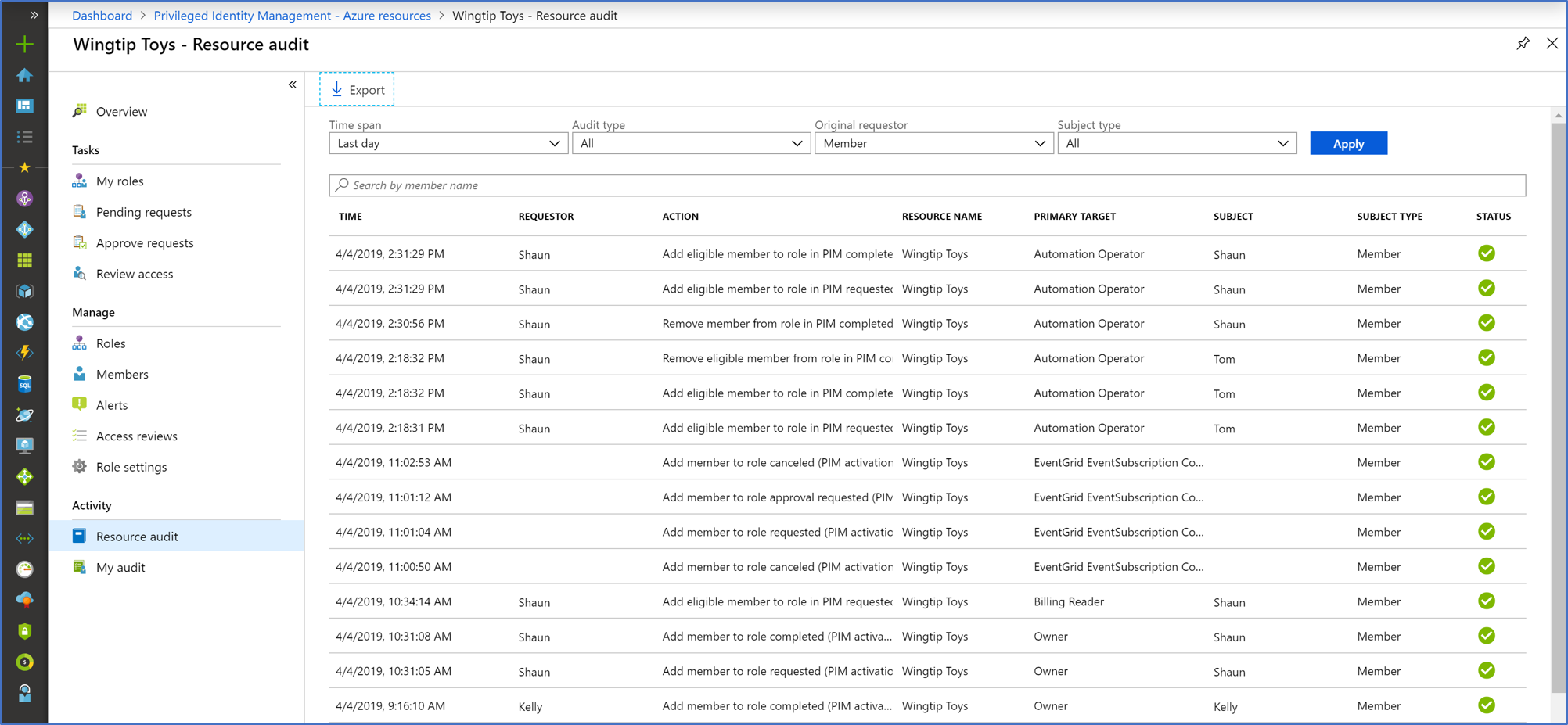

Inspekcja zasobów umożliwia wyświetlenie wszystkich działań roli dla zasobu.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator ról uprzywilejowanych.

Przejdź do zasobów platformy Azure zarządzania>tożsamościami uprzywilejowanym zarządzania tożsamościami.>

Wybierz zasób, dla którego chcesz wyświetlić historię inspekcji.

Wybierz pozycję Inspekcja zasobów.

Filtruj historię przy użyciu wstępnie zdefiniowanej daty lub zakresu niestandardowego.

W obszarze Typ inspekcji wybierz pozycję Aktywuj (Przypisane i aktywowane).

W obszarze Akcja wybierz (działanie) dla użytkownika, aby zobaczyć szczegóły działania tego użytkownika w zasobach platformy Azure.

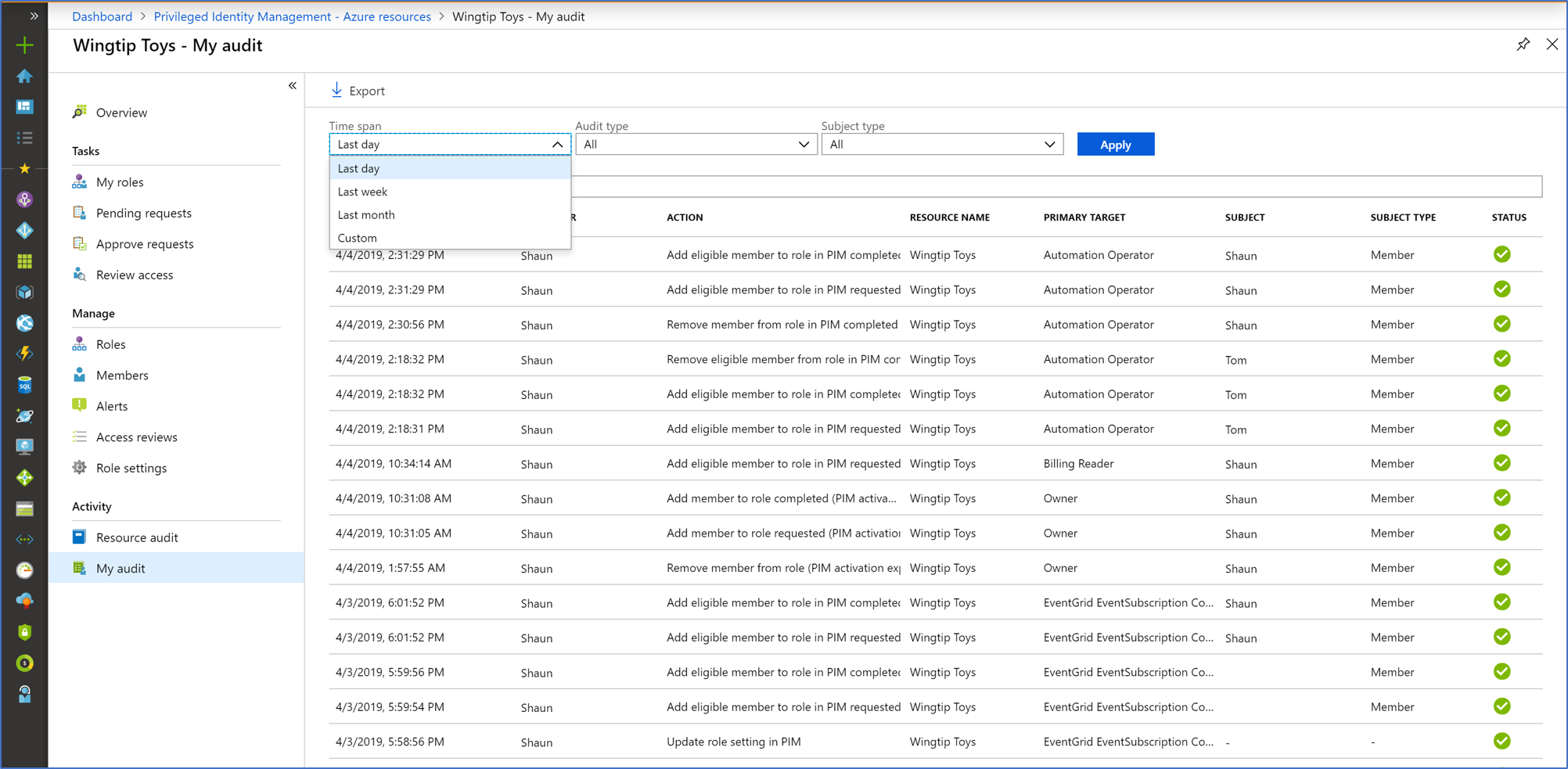

Wyświetl moją inspekcję

Moja inspekcja umożliwia wyświetlanie aktywności roli osobistej.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator ról uprzywilejowanych.

Przejdź do zasobów platformy Azure zarządzania>tożsamościami uprzywilejowanym zarządzania tożsamościami.>

Wybierz zasób, dla którego chcesz wyświetlić historię inspekcji.

Wybierz pozycję Moja inspekcja.

Filtruj historię przy użyciu wstępnie zdefiniowanej daty lub zakresu niestandardowego.

Uwaga

Dostęp do historii inspekcji wymaga roli administratora globalnego Administracja lub roli uprzywilejowanej Administracja istratora.

Pobieranie przyczyny, osoby zatwierdzającej i numeru biletu dla zdarzeń zatwierdzenia

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator ról uprzywilejowanych.

Przejdź do obszaru Monitorowanie tożsamości>i dzienniki inspekcji kondycji.>

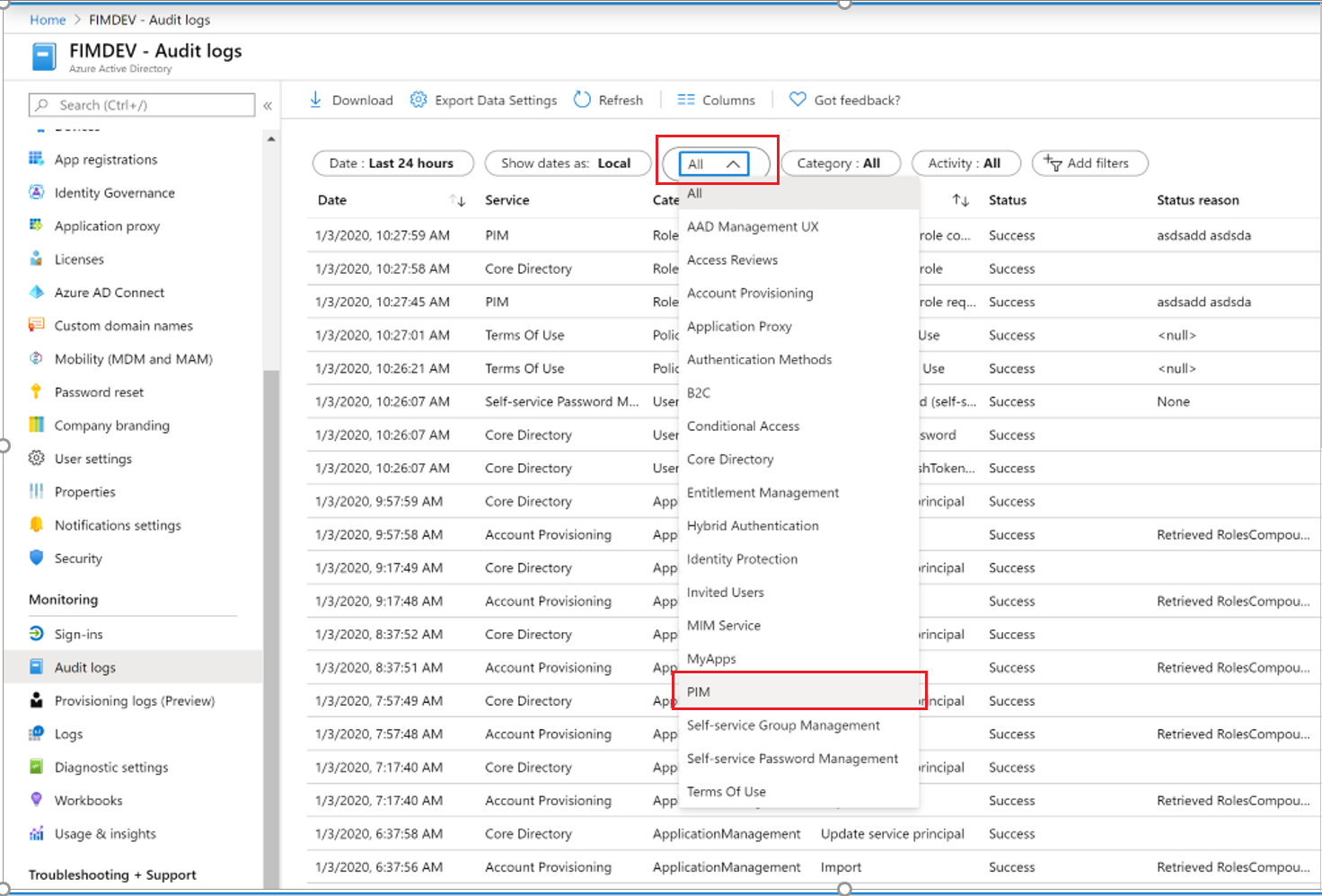

Użyj filtru usługi , aby wyświetlić tylko zdarzenia inspekcji dla usługi Privileged Identity Management. Na stronie Dzienniki inspekcji można wykonywać następujące czynności:

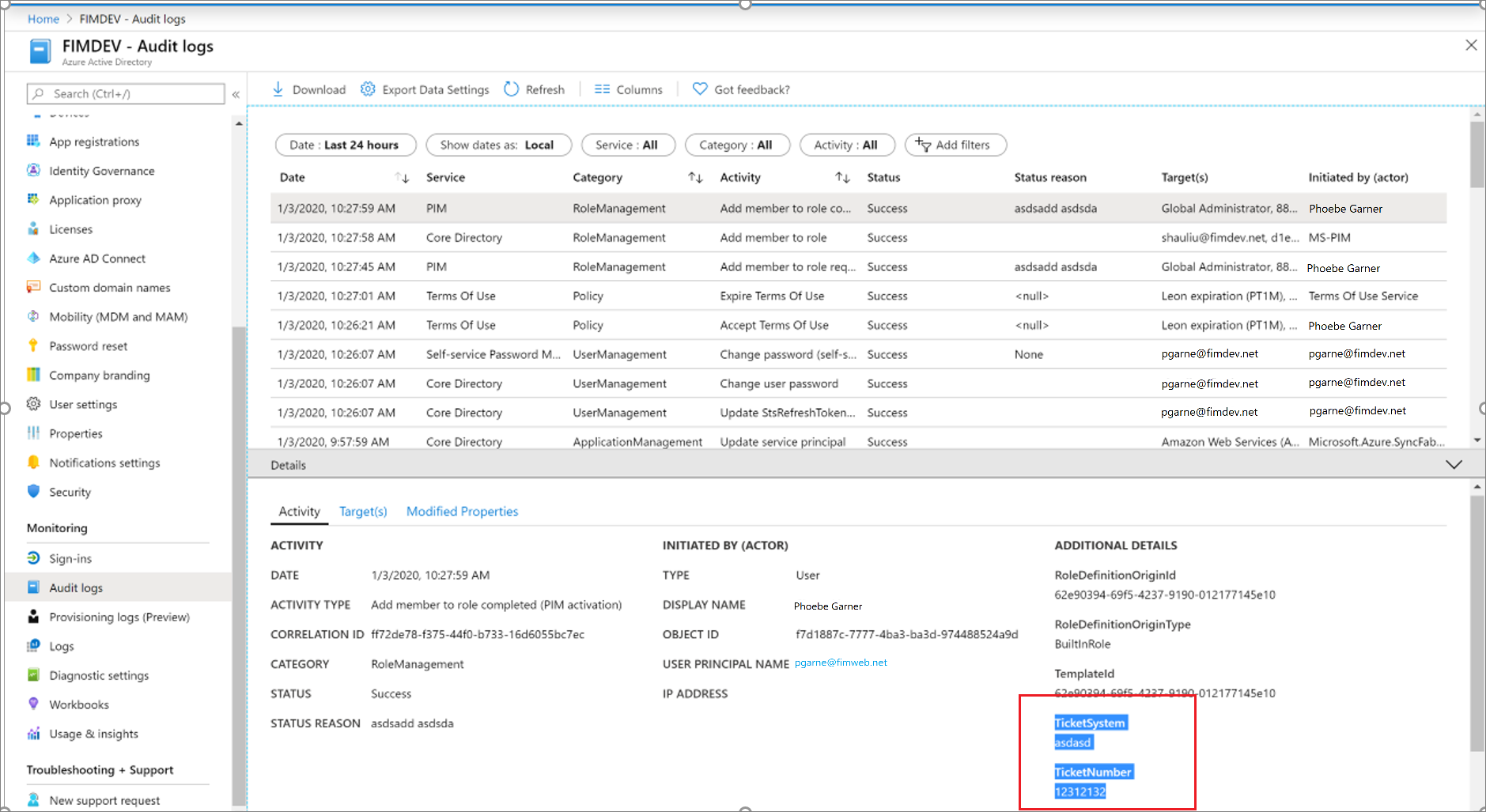

- Zobacz przyczynę zdarzenia inspekcji w kolumnie Przyczyna stanu.

- Zobacz zatwierdzanie w kolumnie Zainicjowane przez (aktor) dla zdarzenia "dodaj członka do żądania roli zatwierdzone".

Wybierz zdarzenie dziennika inspekcji, aby wyświetlić numer biletu na karcie Działanie okienka Szczegóły .

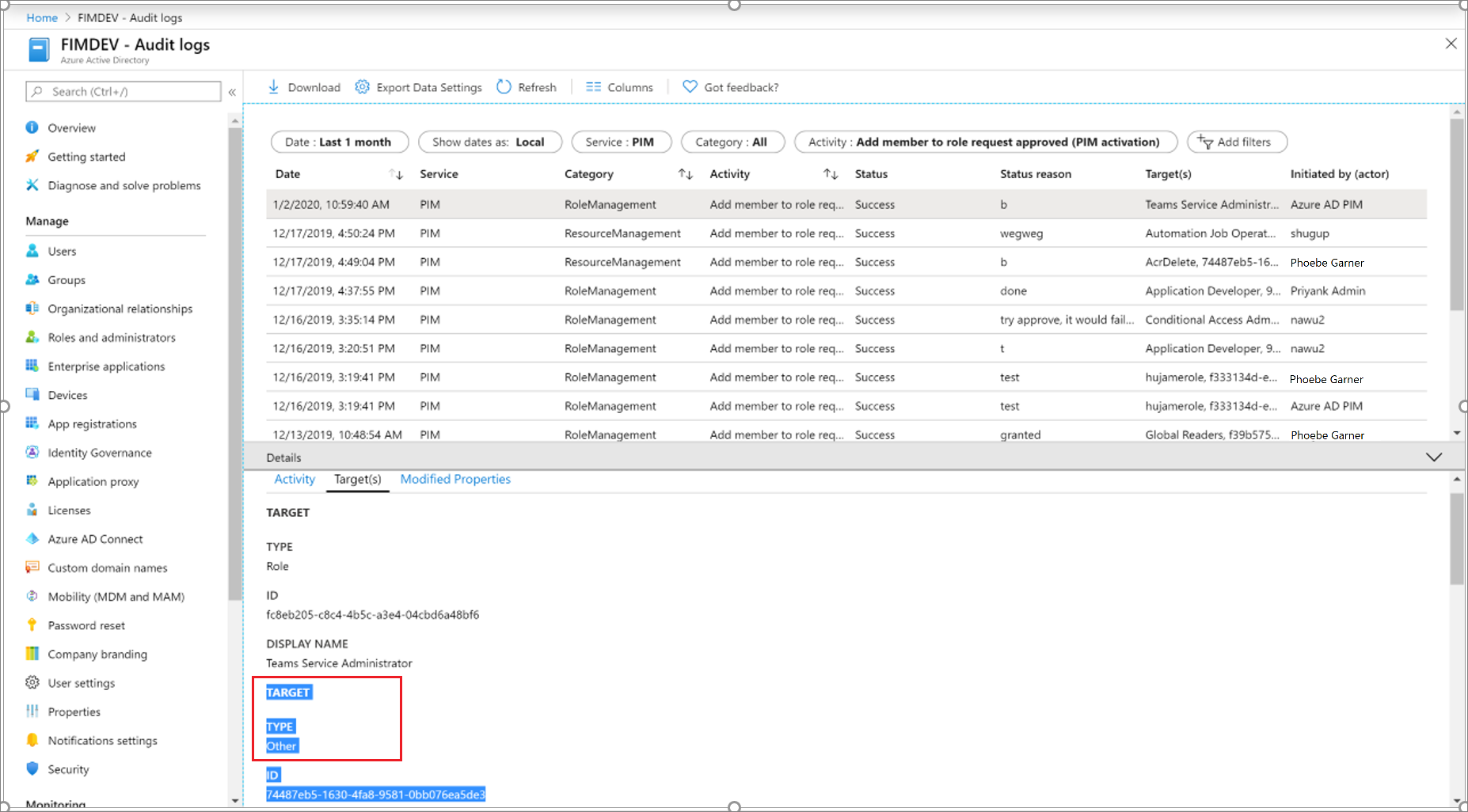

Możesz wyświetlić osoby żądającej (osoby aktywujące rolę) na karcie Cele okienka Szczegóły zdarzenia inspekcji. Istnieją trzy typy docelowe ról zasobów platformy Azure:

- Rola (typ = rola)

- Żądający (typ = inne)

- Osoba zatwierdzająca (typ = użytkownik)

Zazwyczaj zdarzenie dziennika bezpośrednio nad zdarzeniem zatwierdzenia jest zdarzeniem "Dodaj członka do roli ukończone", w którym inicjowane przez (aktor) jest obiektem żądający. W większości przypadków nie trzeba znaleźć obiektu żądającego w żądaniu zatwierdzenia z perspektywy inspekcji.