Przypisywanie ról zasobów platformy Azure w usłudze Privileged Identity Management

Za pomocą usługi Microsoft Entra Privileged Identity Management (PIM) można zarządzać wbudowanymi rolami zasobów platformy Azure i rolami niestandardowymi, w tym (ale nie tylko):

- Właściciel

- Administrator dostępu użytkowników

- Współautor

- Administrator zabezpieczeń

- Menedżer zabezpieczeń

Uwaga

Użytkownicy lub członkowie grupy przypisanej do ról subskrypcji Właściciel lub Dostęp użytkowników Administracja istrator oraz administratorzy globalni firmy Microsoft Entra, którzy domyślnie włączają zarządzanie subskrypcjami w usłudze Microsoft Entra ID, mają uprawnienia administratora zasobów. Ci administratorzy mogą przypisywać role, konfigurować ustawienia ról i przeglądać dostęp przy użyciu usługi Privileged Identity Management dla zasobów platformy Azure. Użytkownik nie może zarządzać usługą Privileged Identity Management for Resources bez uprawnień administratora zasobów. Wyświetl listę wbudowanych ról platformy Azure.

Usługa Privileged Identity Management obsługuje wbudowane i niestandardowe role platformy Azure. Aby uzyskać więcej informacji na temat ról niestandardowych platformy Azure, zobacz Role niestandardowe platformy Azure.

Warunki przypisania roli

Możesz użyć kontroli dostępu opartej na atrybutach platformy Azure (Azure ABAC), aby dodać warunki dotyczące kwalifikujących się przypisań ról przy użyciu usługi Microsoft Entra PIM dla zasobów platformy Azure. W przypadku usługi Microsoft Entra PIM użytkownicy końcowi muszą aktywować kwalifikujące się przypisanie roli, aby uzyskać uprawnienia do wykonywania określonych akcji. Korzystanie z warunków w usłudze Microsoft Entra PIM pozwala nie tylko ograniczyć uprawnienia roli użytkownika do zasobu przy użyciu precyzyjnych warunków, ale także użyć usługi Microsoft Entra PIM w celu zabezpieczenia przypisania roli z ustawieniem powiązanym czasowo, przepływem pracy zatwierdzania, dziennikiem inspekcji itd.

Uwaga

Po przypisaniu roli przypisano przypisanie:

- Nie można przypisać go na czas krótszy niż pięć minut

- Nie można go usunąć w ciągu pięciu minut od jej przypisania

Obecnie następujące wbudowane role mogą mieć dodane warunki:

- Współautor danych obiektu blob usługi Storage

- Właściciel danych obiektu blob usługi Storage

- Czytelnik danych obiektu blob usługi Storage

Aby uzyskać więcej informacji, zobacz Co to jest kontrola dostępu oparta na atrybutach platformy Azure (Azure ABAC).

Przypisywanie roli

Wykonaj następujące kroki, aby użytkownik kwalifikował się do roli zasobu platformy Azure.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator dostępu użytkowników.

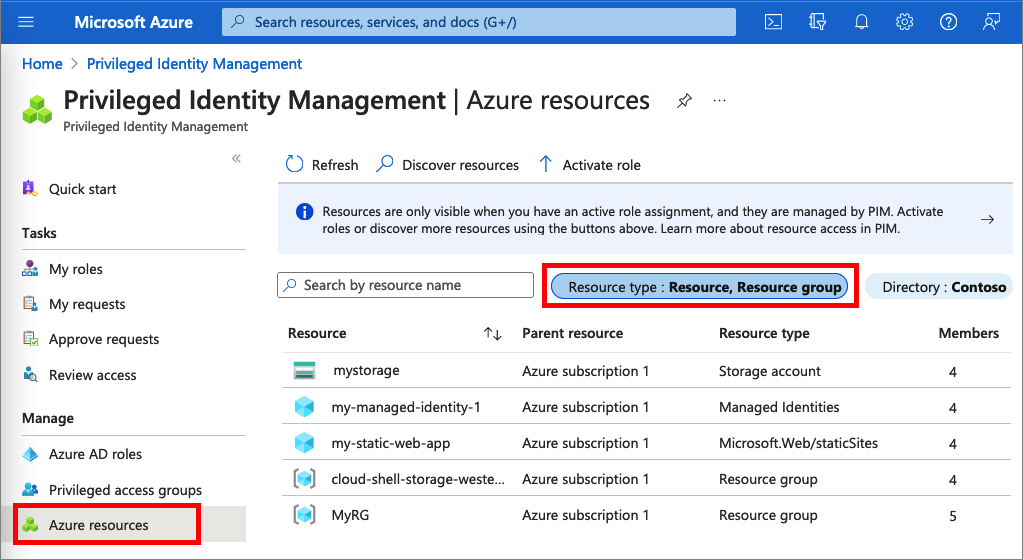

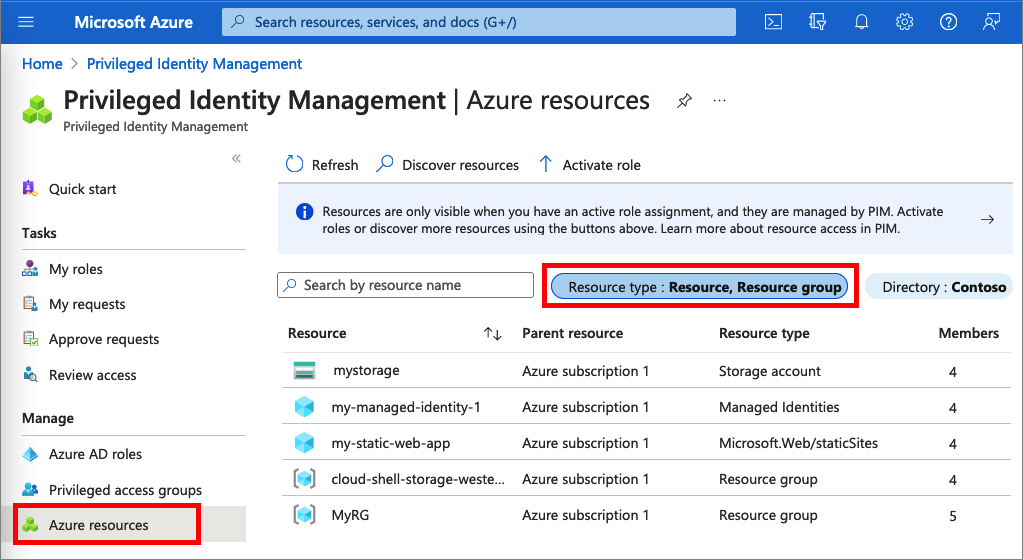

Przejdź do zasobów platformy Azure zarządzania>tożsamościami uprzywilejowanym zarządzania tożsamościami.>

Wybierz typ zasobu, którym chcesz zarządzać. Rozpocznij od listy rozwijanej Grupy zarządzania lub Listy rozwijanej Subskrypcje , a następnie wybierz pozycję Grupy zasobów lub Zasoby zgodnie z potrzebami. Kliknij przycisk Wybierz dla zasobu, którym chcesz zarządzać, aby otworzyć jego stronę przeglądu.

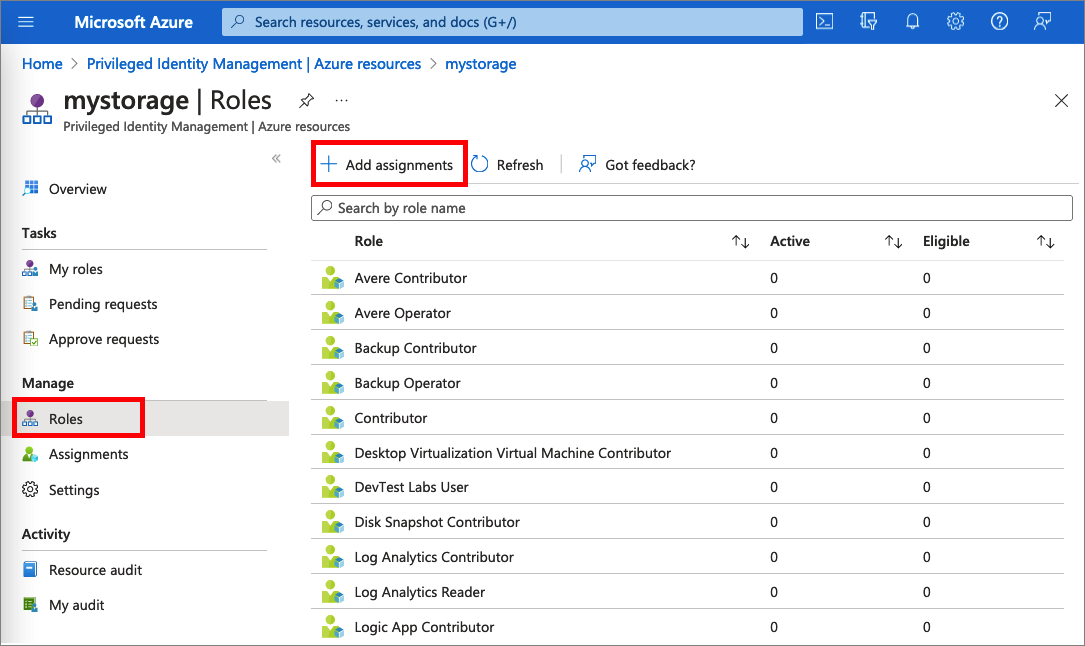

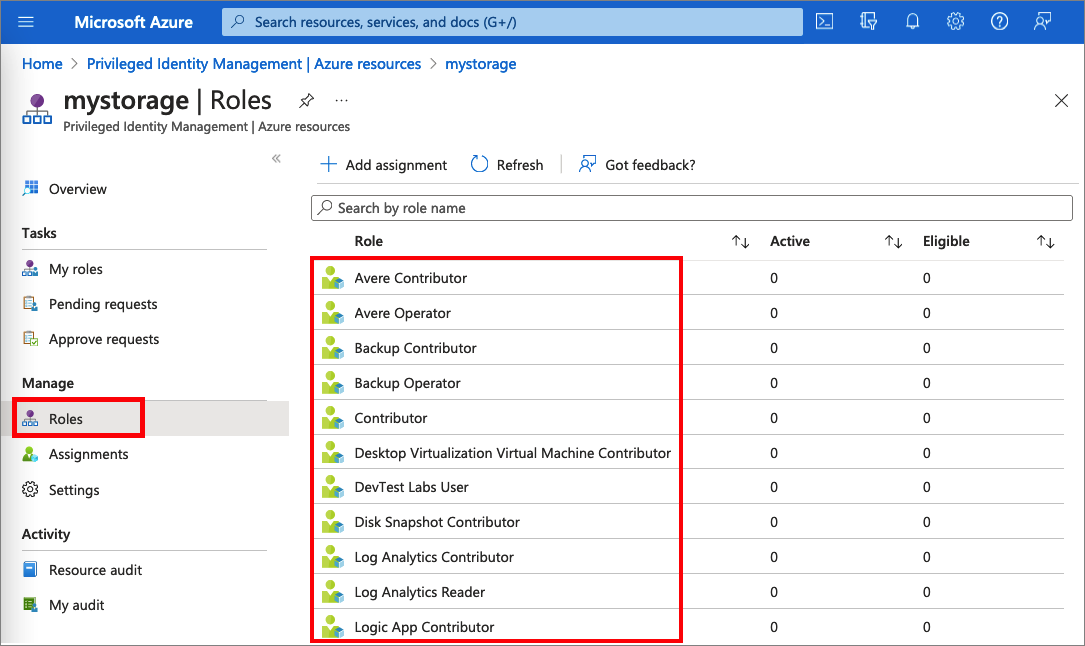

W obszarze Zarządzanie wybierz pozycję Role , aby wyświetlić listę ról dla zasobów platformy Azure.

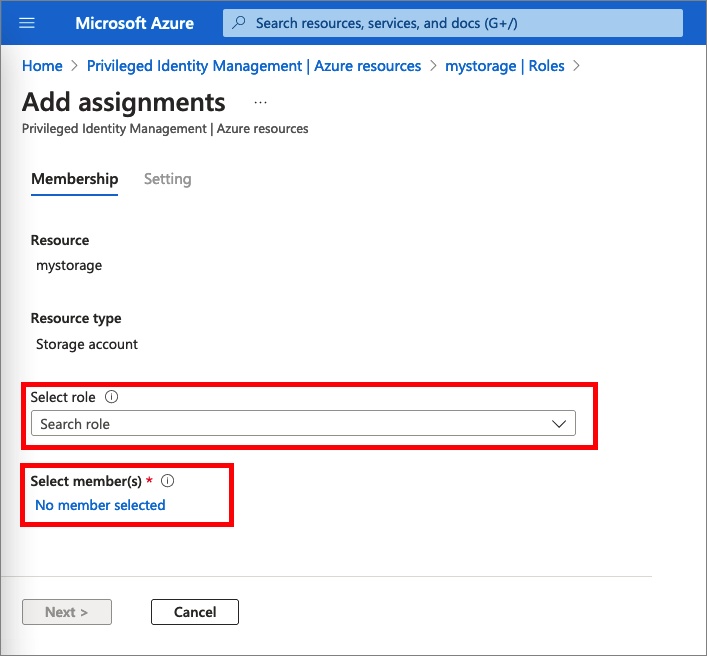

Wybierz pozycję Dodaj przypisania , aby otworzyć okienko Dodawanie przypisań .

Wybierz rolę, którą chcesz przypisać.

Wybierz pozycję Brak wybranegoelementu członkowskiego, aby otworzyć okienko Wybierz członka lub grupę .

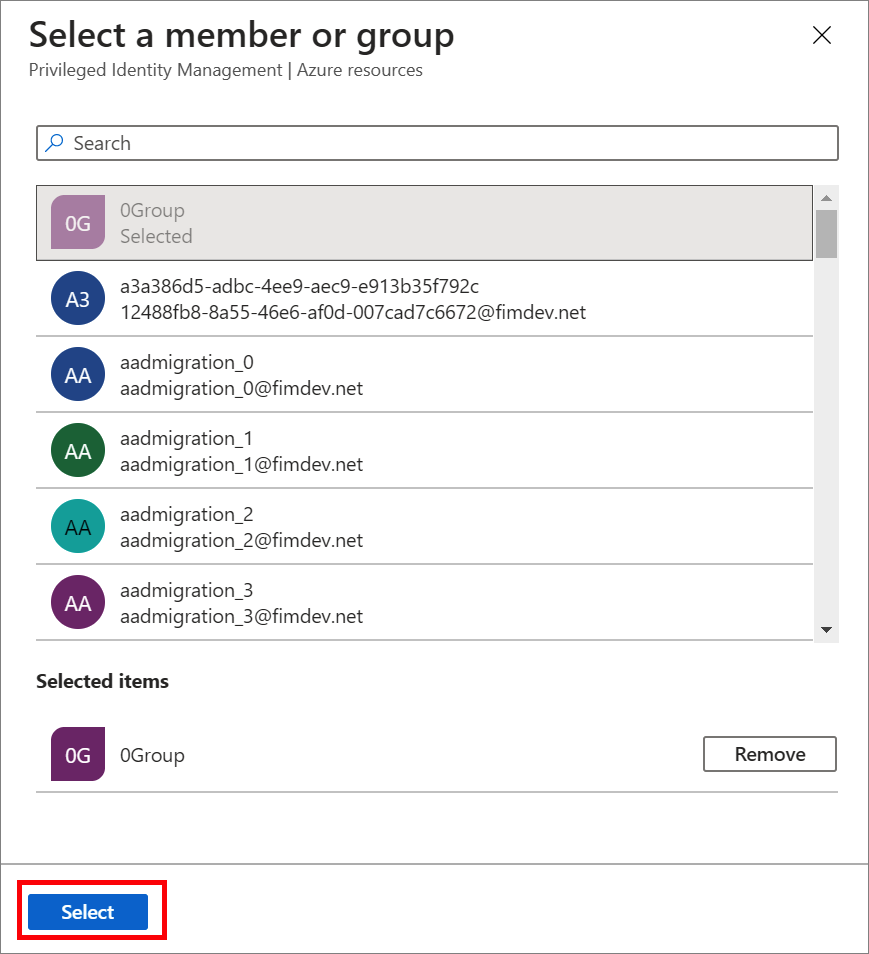

Wybierz członka lub grupę, którą chcesz przypisać do roli, a następnie wybierz pozycję Wybierz.

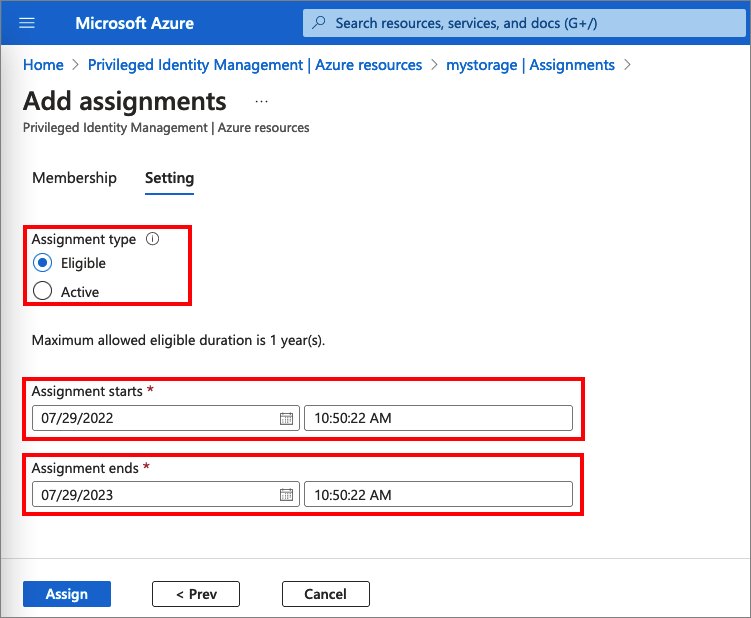

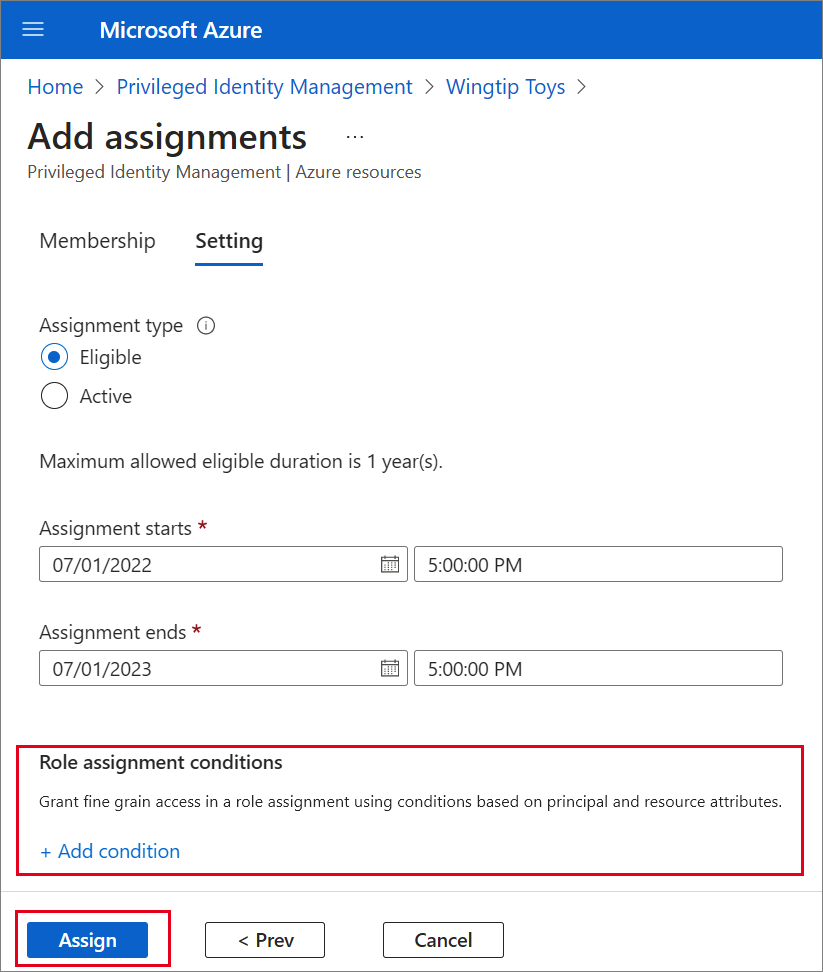

Na karcie Ustawienia na liście Typ przypisania wybierz pozycję Kwalifikujące się lub Aktywne.

Usługa Microsoft Entra PIM dla zasobów platformy Azure udostępnia dwa odrębne typy przypisań:

Kwalifikujące się przypisania wymagają, aby członek aktywował rolę przed jej użyciem. Administracja istrator może wymagać od członka roli wykonania pewnych akcji przed aktywacją roli, co może obejmować przeprowadzenie sprawdzania uwierzytelniania wieloskładnikowego(MFA), podanie uzasadnienia biznesowego lub żądanie zatwierdzenia od wyznaczonych osób zatwierdzających.

Aktywne przypisania nie wymagają, aby członek aktywował rolę przed użyciem. Członkowie przypisani jako aktywni mają przypisane uprawnienia gotowe do użycia. Ten typ przypisania jest również dostępny dla klientów, którzy nie korzystają z usługi Microsoft Entra PIM.

Aby określić określony czas trwania przypisania, zmień daty i godziny rozpoczęcia i zakończenia.

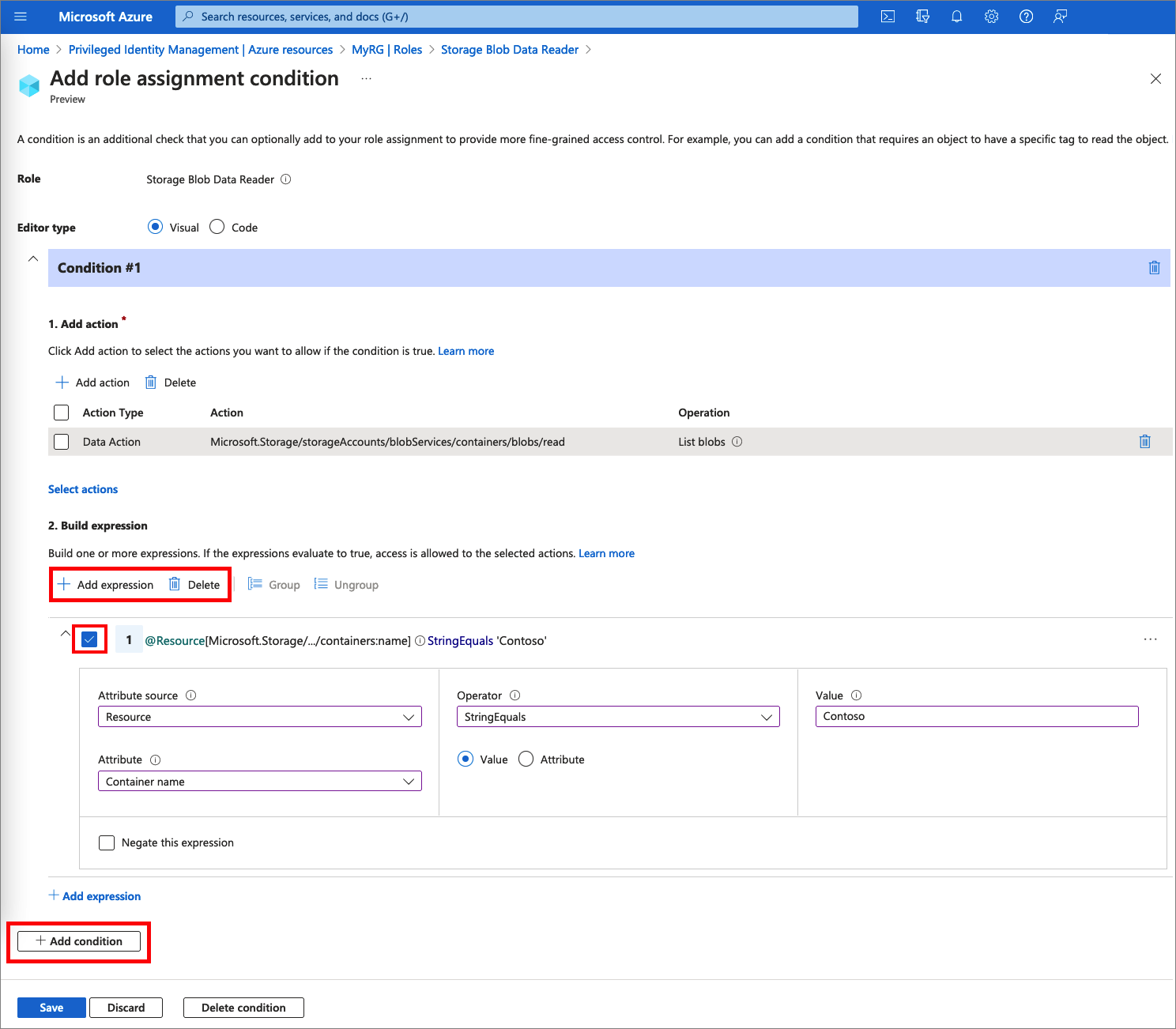

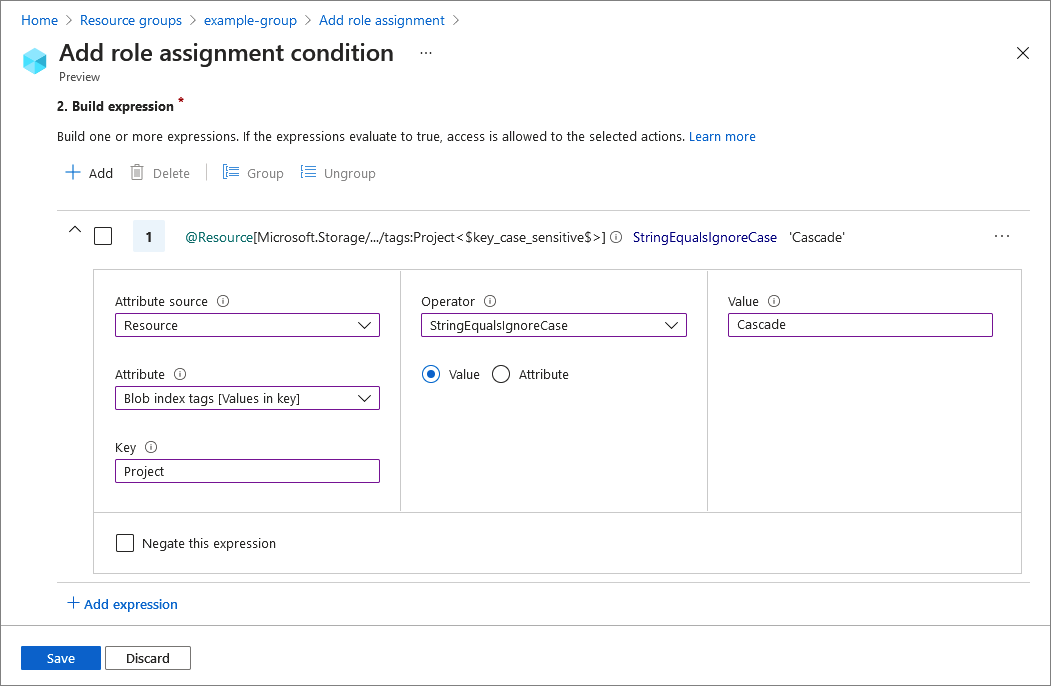

Jeśli rola została zdefiniowana z akcjami, które zezwalają na przypisanie do tej roli z warunkami, możesz wybrać pozycję Dodaj warunek , aby dodać warunek na podstawie atrybutów głównego użytkownika i zasobu, które są częścią przypisania.

Warunki można wprowadzić w konstruktorze wyrażeń.

Po zakończeniu wybierz pozycję Przypisz.

Po utworzeniu nowego przypisania roli zostanie wyświetlone powiadomienie o stanie.

Przypisywanie roli przy użyciu interfejsu API usługi ARM

Usługa Privileged Identity Management obsługuje polecenia interfejsu API usługi Azure Resource Manager (ARM) do zarządzania rolami zasobów platformy Azure, zgodnie z opisem w dokumentacji interfejsu API usługi ARM usługi PIM. Aby uzyskać uprawnienia wymagane do korzystania z interfejsu API usługi PIM, zobacz Omówienie interfejsów API usługi Privileged Identity Management.

Poniższy przykład to przykładowe żądanie HTTP służące do utworzenia kwalifikującego się przypisania roli platformy Azure.

Żądanie

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Request body

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Response

Kod stanu: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Aktualizowanie lub usuwanie istniejącego przypisania roli

Wykonaj następujące kroki, aby zaktualizować lub usunąć istniejące przypisanie roli.

Otwórz program Microsoft Entra Privileged Identity Management.

Wybierz pozycję Zasoby platformy Azure.

Wybierz typ zasobu, którym chcesz zarządzać. Rozpocznij od listy rozwijanej Grupy zarządzania lub Listy rozwijanej Subskrypcje , a następnie wybierz pozycję Grupy zasobów lub Zasoby zgodnie z potrzebami. Kliknij przycisk Wybierz dla zasobu, którym chcesz zarządzać, aby otworzyć jego stronę przeglądu.

W obszarze Zarządzanie wybierz pozycję Role , aby wyświetlić listę ról dla zasobów platformy Azure. Poniższy zrzut ekranu przedstawia role konta usługi Azure Storage. Wybierz rolę, którą chcesz zaktualizować lub usunąć.

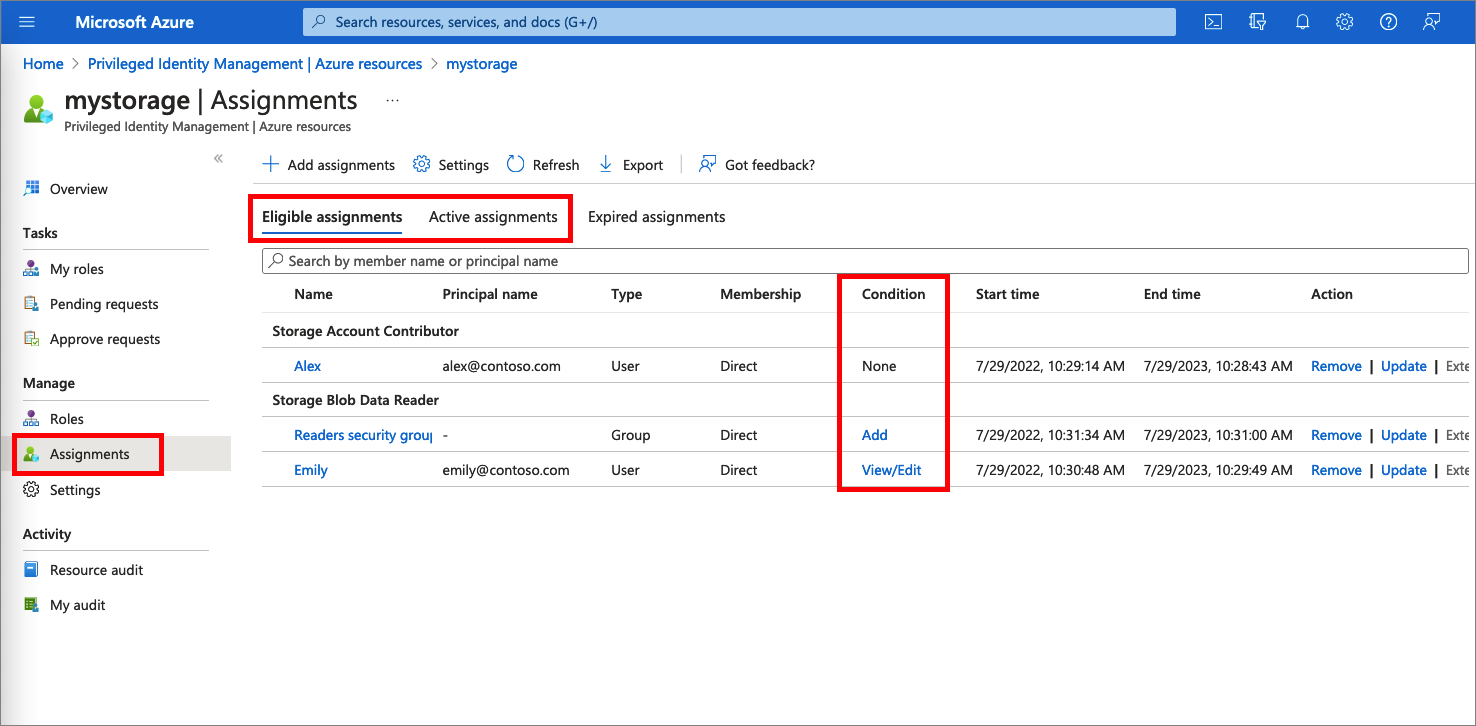

Znajdź przypisanie roli na kartach Kwalifikujące się role lub Aktywne role .

Aby dodać lub zaktualizować warunek w celu uściślinia dostępu do zasobów platformy Azure, wybierz pozycję Dodaj lub Wyświetl/Edytuj w kolumnie Warunek dla przypisania roli. Obecnie role Właściciel danych obiektów blob usługi Storage, Czytelnik danych obiektów blob usługi Storage i Współautor danych obiektu blob usługi Storage w usłudze Microsoft Entra PIM są jedynymi rolami, które mogą mieć dodane warunki.

Wybierz pozycję Dodaj wyrażenie lub Usuń , aby zaktualizować wyrażenie. Możesz również wybrać pozycję Dodaj warunek, aby dodać nowy warunek do roli.

Aby uzyskać informacje na temat rozszerzania przypisania roli, zobacz Rozszerzanie lub odnawianie ról zasobów platformy Azure w usłudze Privileged Identity Management.