Naprawianie konta automatycznego zarządzania

Ważne

Ten artykuł dotyczy tylko komputerów, które zostały dołączone do wcześniejszej wersji programu Automanage (interfejs API w wersji 2020-06-30-preview). Stan tych maszyn będzie mieć wartość Wymaga uaktualnienia.

Konto usługi Azure Automanage to kontekst zabezpieczeń lub tożsamość, w ramach której są wykonywane zautomatyzowane operacje. Jeśli niedawno przeniesiono subskrypcję zawierającą konto automanage do nowej dzierżawy, musisz ponownie skonfigurować konto. Aby go ponownie skonfigurować, musisz zresetować typ tożsamości i przypisać odpowiednie role dla konta.

Krok 1. Resetowanie typu tożsamości konta automatycznego zarządzania

Zresetuj typ tożsamości konta automatycznego przy użyciu następującego szablonu usługi Azure Resource Manager (ARM). Zapisz plik lokalnie jako armdeploy.json lub podobną nazwę. Zanotuj nazwę i lokalizację konta automatycznego zarządzania, ponieważ są one wymagane w szablonie usługi ARM.

Utwórz wdrożenie usługi Resource Manager przy użyciu następującego szablonu. Użyj witryny

identityType = None.- Wdrożenie można utworzyć w interfejsie wiersza polecenia platformy Azure przy użyciu polecenia

az deployment sub create. Aby uzyskać więcej informacji, zobacz az deployment sub. - Wdrożenie można utworzyć w programie PowerShell przy użyciu modułu

New-AzDeployment. Aby uzyskać więcej informacji, zobacz New-AzDeployment.

- Wdrożenie można utworzyć w interfejsie wiersza polecenia platformy Azure przy użyciu polecenia

Uruchom ponownie ten sam szablon usługi ARM za pomocą polecenia

identityType = SystemAssigned.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"accountName": {

"type": "string"

},

"location": {

"type": "string"

},

"identityType": {

"type": "string",

"allowedValues": [ "None", "SystemAssigned" ]

}

},

"resources": [

{

"apiVersion": "2020-06-30-preview",

"name": "[parameters('accountName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Automanage/accounts",

"identity": {

"type": "[parameters('identityType')]"

}

}

]

}

Krok 2. Przypisywanie odpowiednich ról dla konta automatycznego zarządzania

Konto automatycznego zarządzania wymaga ról Współautor i Współautor zasad zasobów w subskrypcji zawierającej maszyny wirtualne, którymi zarządza funkcja Automanage. Te role można przypisać przy użyciu witryny Azure Portal, szablonów usługi ARM lub interfejsu wiersza polecenia platformy Azure.

Jeśli używasz szablonu usługi ARM lub interfejsu wiersza polecenia platformy Azure, musisz mieć identyfikator podmiotu zabezpieczeń (znany również jako identyfikator obiektu) konta automatycznego zarządzania. (Nie potrzebujesz identyfikatora, jeśli używasz witryny Azure Portal). Ten identyfikator można znaleźć przy użyciu następujących metod:

Interfejs wiersza polecenia platformy Azure: użyj polecenia

az ad sp list --display-name <name of your Automanage Account>.Azure Portal: przejdź do pozycji Microsoft Entra ID i wyszukaj swoje konto automanage według nazwy. W obszarze Aplikacje dla przedsiębiorstw wybierz nazwę konta automatycznego zarządzania po wyświetleniu.

Azure Portal

W obszarze Subskrypcje przejdź do subskrypcji zawierającej automatycznie zarządzane maszyny wirtualne.

Wybierz pozycję Kontrola dostępu (IAM) .

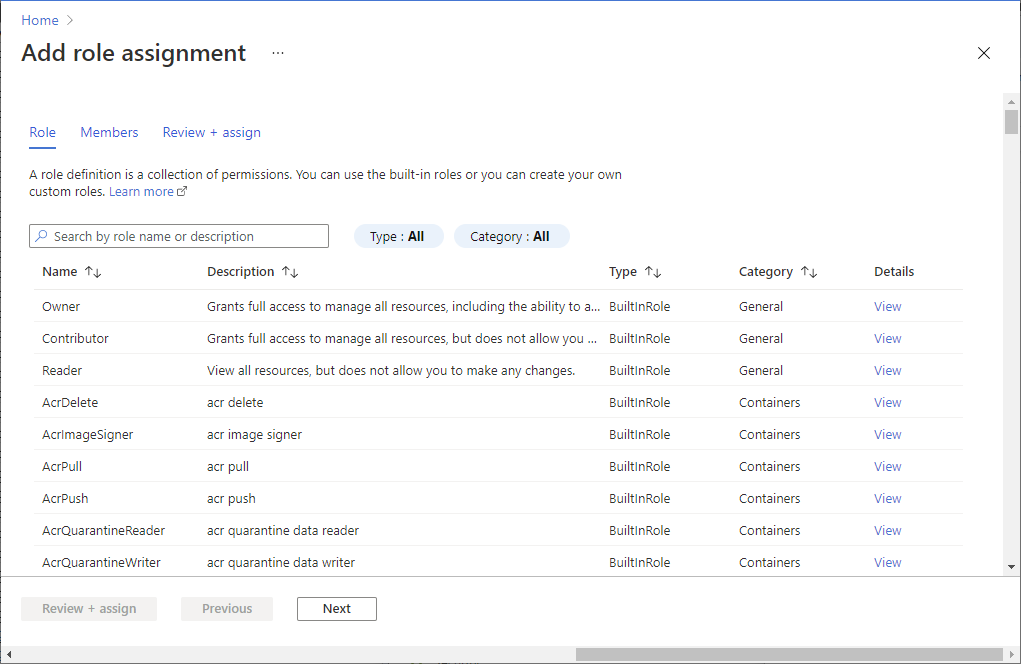

Wybierz pozycję Dodaj>przypisanie roli, aby otworzyć stronę Dodawanie przypisania roli.

Przypisz następującą rolę. Aby uzyskać szczegółowe instrukcje, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Ustawienie Wartość Rola Współautor Przypisz dostęp do Użytkownik, grupa lub jednostka usługi Członkowie <Nazwa konta automatycznego zarządzania>

Powtórz kroki od 2 do 4, wybierając rolę Współautor zasad zasobów.

Szablon ARM

Uruchom następujący szablon usługi ARM. Potrzebny będzie identyfikator podmiotu zabezpieczeń konta automatycznego zarządzania. Kroki, które należy wykonać, znajdują się na początku tej sekcji. Wprowadź identyfikator po wyświetleniu monitu.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"principalId": {

"type": "string",

"metadata": {

"description": "The principal to assign the role to"

}

}

},

"variables": {

"Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"Resource Policy Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', '36243c78-bf99-498c-9df9-86d9f8d28608')]"

},

"resources": [

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Contributor')]",

"principalId": "[parameters('principalId')]"

}

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Resource Policy Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Resource Policy Contributor')]",

"principalId": "[parameters('principalId')]"

}

}

]

}

Interfejs wiersza polecenia platformy Azure

Uruchom te polecenia:

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Contributor" --scope /subscriptions/<your subscription ID>

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Resource Policy Contributor" --scope /subscriptions/<your subscription ID>