Wdrożenie

aplikacja systemu Azure Configuration obsługuje następujące metody odczytywania konfiguracji i zarządzania nią podczas wdrażania:

- Szablon usługi ARM

- Bicep

- Terraform

Zarządzanie zasobami aplikacja systemu Azure Configuration we wdrożeniu

Autoryzacja usługi Azure Resource Manager

Aby zarządzać zasobami konfiguracji aplikacja systemu Azure, musisz mieć uprawnienia usługi Azure Resource Manager. Role kontroli dostępu opartej na rolach (RBAC) platformy Azure, które zapewniają te uprawnienia, obejmują akcję Microsoft.AppConfiguration/configurationStores/write lub Microsoft.AppConfiguration/configurationStores/*. Wbudowane role z tą akcją obejmują:

- Właściciel

- Współautor

Aby dowiedzieć się więcej na temat kontroli dostępu opartej na rolach platformy Azure i identyfikatora entra firmy Microsoft, zobacz Autoryzowanie dostępu do konfiguracji aplikacja systemu Azure przy użyciu identyfikatora Entra firmy Microsoft.

Zarządzanie danymi konfiguracji aplikacja systemu Azure we wdrożeniu

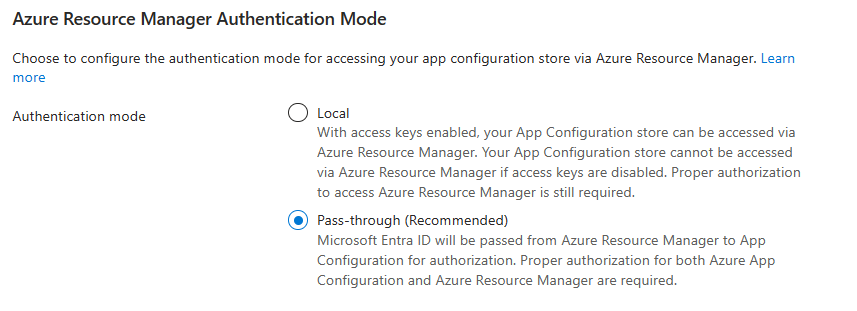

aplikacja systemu Azure Dane konfiguracji, takie jak klucz-wartości i migawki, można zarządzać we wdrożeniu. Podczas zarządzania danymi usługi App Configuration przy użyciu tej metody zaleca się ustawienie trybu uwierzytelniania usługi Azure Resource Manager magazynu konfiguracji na wartość Przekazywanie. Ten tryb uwierzytelniania zapewnia, że dostęp do danych wymaga kombinacji ról zarządzania płaszczyzny danych i usługi Azure Resource Manager oraz zapewnienia, że dostęp do danych może być prawidłowo przypisany do obiektu wywołującego wdrożenie w celu inspekcji.

Tryb uwierzytelniania usługi Azure Resource Manager

Aby skonfigurować tryb uwierzytelniania usługi Azure Resource Manager zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal

Znajdź ustawienie Ustawienia dostępu w obszarze Ustawienia

Wybierz zalecany tryb uwierzytelniania z przekazywaniem w obszarze Tryb uwierzytelniania usługi Azure Resource Manager

Uwaga

Tryb uwierzytelniania lokalnego zapewnia zgodność z poprzednimi wersjami i ma kilka ograniczeń. Nie obsługuje ona właściwej inspekcji na potrzeby uzyskiwania dostępu do danych we wdrożeniu. W trybie uwierzytelniania lokalnego dostęp do danych klucz-wartość wewnątrz szablonu usługi ARM/Bicep/Terraform jest wyłączony, jeśli uwierzytelnianie klucza dostępu jest wyłączone. aplikacja systemu Azure Uprawnienia płaszczyzny danych konfiguracji nie są wymagane do uzyskiwania dostępu do danych w trybie uwierzytelniania lokalnego.

autoryzacja konfiguracji aplikacja systemu Azure

Jeśli zasób usługi App Configuration ma ustawiony tryb uwierzytelniania usługi Azure Resource Manager na wartość Przekazywanie, musisz mieć uprawnienia aplikacja systemu Azure płaszczyzny danych konfiguracji, aby odczytywać dane konfiguracji aplikacja systemu Azure i zarządzać nimi we wdrożeniu. To wymaganie jest dodatkiem do podstawowych wymagań dotyczących uprawnień do zarządzania zasobem. aplikacja systemu Azure uprawnienia płaszczyzny danych konfiguracji obejmują microsoft.AppConfiguration/configurationStores/*/read i Microsoft.AppConfiguration/configurationStores/*/write. Wbudowane role z tą akcją obejmują:

- Właściciel danych konfiguracji aplikacji

- Czytelnik danych konfiguracji aplikacji

Aby dowiedzieć się więcej na temat kontroli dostępu opartej na rolach platformy Azure i identyfikatora entra firmy Microsoft, zobacz Autoryzowanie dostępu do konfiguracji aplikacja systemu Azure przy użyciu identyfikatora Entra firmy Microsoft.

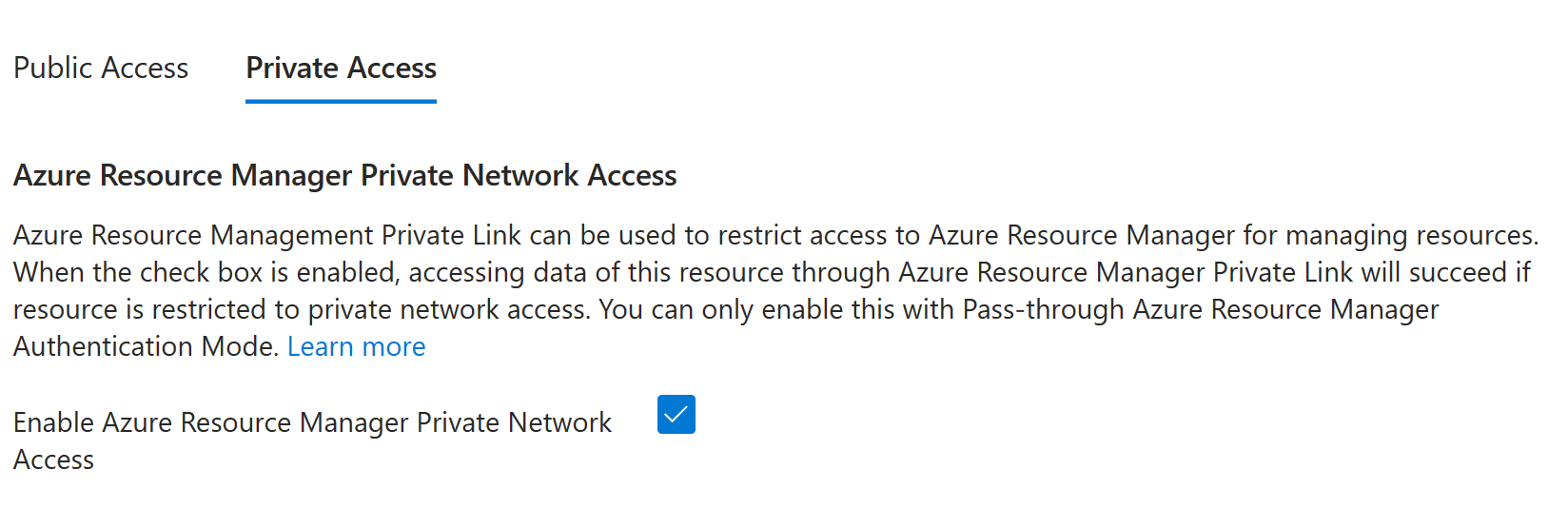

Dostęp do sieci prywatnej

Jeśli zasób usługi App Configuration jest ograniczony do dostępu do sieci prywatnej, wdrożenia korzystające z danych usługi App Configuration za pośrednictwem sieci publicznych zostaną zablokowane. Aby umożliwić pomyślne wdrożenia, gdy dostęp do zasobu usługi App Configuration jest ograniczony do sieci prywatnych, należy wykonać następujące czynności:

- Usługa Azure Resource Management Private Link musi być skonfigurowana

- Zasób usługi App Configuration musi mieć ustawiony tryb uwierzytelniania usługi Azure Resource Manager na wartość Przekazywanie

- Zasób usługi App Configuration musi mieć włączony dostęp do sieci prywatnej usługi Azure Resource Manager

- Wdrożenia, które uzyskują dostęp do danych usługi App Configuration, muszą być uruchamiane za pośrednictwem skonfigurowanego łącza prywatnego usługi Azure Resource Manager

Jeśli wszystkie te kryteria zostaną spełnione, wdrożenia, które uzyskują dostęp do danych usługi App Configuration, zakończy się pomyślnie.

Aby włączyć dostęp do sieci prywatnej usługi Azure Resource Manager dla zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do zasobu konfiguracji aplikacja systemu Azure w witrynie Azure Portal

Znajdź ustawienie Sieć w obszarze Ustawienia

Sprawdź włączanie dostępu prywatnego usługi Azure Resource Manager w obszarze Dostęp prywatny

Uwaga

Dostęp do sieci prywatnej usługi Azure Resource Manager można włączyć tylko w trybie uwierzytelniania przekazywanego .

Następne kroki

Aby dowiedzieć się więcej o wdrażaniu przy użyciu szablonu usługi ARM i aplikacji Bicep, zapoznaj się z poniższymi dokumentacjami.