Integracja z zabezpieczeniami

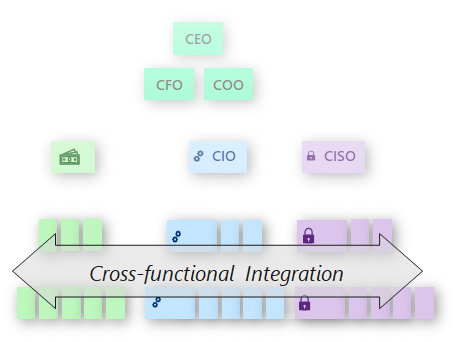

W organizacji zabezpieczenia powinny być częścią pracy wszystkich osób, podobnie jak wymagania biznesowe, wydajność i niezawodność. Bezpieczeństwo na wszystkich poziomach powinno być znane z ogólnych priorytetów biznesowych, inicjatyw IT i apetytu na ryzyko dla organizacji. Wyobrażanie sobie zabezpieczeń jako wątku, który tka przez każdy aspekt twojej firmy. Bezpieczeństwo powinno wydawać się naturalną częścią działalności. Firma powinna czuć się jak naturalna część bezpieczeństwa.

Organizacja musi zapewnić bezpieczeństwo przy jednoczesnym zminimalizowaniu problemów z procesami biznesowymi.

Wewnętrzne tarcie i niski poziom konfliktu między zespołami mogą wystąpić w organizacjach. Takie konflikty nie są zrównoważone. Ważne jest, aby wszystkie zespoły współpracowały ze sobą w wieku chmury, cyfrowej firmy i zabezpieczeń zerowego zaufania. Zespoły działające z różnymi celami, kulturą i językiem sprawiają, że organizacja jest nieefektywna i nieskuteczna.

Upewnij się, że zespoły ds. zabezpieczeń nie działają w silosach. Zespoły powinny ściśle współpracować, aby zapewnić bezproblemowe operacje procesów i udostępnianie wiedzy.

Obejrzyj poniższy film wideo, aby dowiedzieć się więcej na temat integrowania zabezpieczeń we wszystkich obszarach firmy.

W tym przewodniku opisano sposób poprawy integracji zabezpieczeń z zespołami biznesowymi i informatycznymi oraz integracją między zespołami ds. zabezpieczeń.

Normalizacja relacji

Pokonanie podejścia silosu, które jest powszechne w wielu organizacjach, może być wyzwaniem, jednak można to zrobić. Główne elementy mają być jasne co do stanu końcowego, zapewnić jasność procesu i zapewnić ciągłe wsparcie przywódcze dla rzeczywistych celów i zmian w kulturze i zachowaniu. Następujące elementy mają kluczowe znaczenie dla procesu:

- Identyfikowanie wspólnych celów i wyników.

- Zidentyfikuj odpowiedni poziom zabezpieczeń.

Identyfikowanie wspólnych celów i wyników

Upewnij się, że istnieje wspólna wiedza na temat celów, które obejmują wszystkie zespoły. Zespoły ds. zabezpieczeń czasami definiują się jako kontrola jakości nad funkcjami biznesowymi i INFORMATYCZNymi. Takie podejście tworzy dynamiczną dynamikę niepożądane i generuje tarcie. Wydajność biznesowa, cele IT i cele zabezpieczeń mogą cierpieć z powodu tej dynamiki.

Upewnij się, że zespoły ds. zabezpieczeń są ściśle zintegrowane ze swoimi odpowiednikami informatycznymi i biznesowymi. Zespoły ds. zabezpieczeń są wspólnie odpowiedzialne za wyniki biznesowe, INFORMATYCZNE i bezpieczeństwa każdej inicjatywy. Podziel się wyzwaniami związanymi z projektowaniem systemów, aby sprostać celom biznesowym i IT. Podziel się perspektywą zabezpieczeń i wiedzą w odpowiednim czasie.

Ponieważ systemy są projektowane, implementowane, obsługiwane i stale ulepszane, ważne jest, aby ustawić bariery ochronne, aby żaden głos nie zdominował wszystkich decyzji związanych z działalnością biznesową, IT lub zabezpieczeniami.

Identyfikowanie odpowiedniego poziomu zabezpieczeń

Niektóre mechanizmy kontroli zabezpieczeń, takie jak logowanie biometryczne z Windows Hello dla firm mają podwójne korzyści wynikające z poprawy środowiska użytkownika i silniejszego bezpieczeństwa. Wiele środków zabezpieczeń dodaje tarcie do procesów biznesowych i może je spowolnić. Staramy się najpierw znaleźć środki bezpieczeństwa, które są łatwe i niewidoczne dla użytkowników i deweloperów. Musimy zaakceptować, że czasami należy dokonać kompromisu.

Te wspólne zespoły powinny zawsze dążyć do zdrowego poziomu tarć w procesie, który tworzy wartość, napędzając krytyczne myślenie we właściwym czasie. Możesz na przykład rozważyć, co osoba atakująca może zrobić z nową funkcją lub jaki wpływ na firmę może mieć wpływ na zmianę niektórych danych.

Zespoły powinny dążyć do najlepszej równowagi między dwiema absolutnymi prawdami:

- Nie można pominąć zabezpieczeń. Pomijanie zabezpieczeń często prowadzi do zdarzeń, które kosztują więcej w końcu (wydajność, przychody, ogólny wpływ na działalność biznesową) niż integracja zabezpieczeń.

- Mechanizmy kontroli zabezpieczeń mogą osiągać niezdrowy poziom tarć, gdy tarcie zabezpieczeń utrudnia większą wartość niż chroni.

Kluczowe znaczenie ma znalezienie równowagi, ponieważ zabezpieczenia są zintegrowane z procesem. Uczestnicy projektu muszą współpracować, aby upewnić się, że zagadnienia biznesowe, niezawodność i wydajność IT oraz obawy dotyczące bezpieczeństwa są brane pod uwagę i zrównoważone. Organizacje muszą również pracować nad rozwiązaniem dla 80 procent i planowaniem pozostałych 20 procent. Wstrzymując mechanizmy kontroli, funkcje i możliwości zabezpieczeń do momentu wystąpienia 100 procent rozwiązania, organizacje będą narażać wszystko, co robią na ryzyko narażenia. Podejścia iteracyjne działają dobrze, podobnie jak podstawy aktualizacji i edukacji.

Aby uzyskać więcej informacji na temat problemów ze zdrowymi zabezpieczeniami, zobacz odpowiedni poziom problemów z zabezpieczeniami w wytycznych dotyczących strategii zabezpieczeń.

W następnej sekcji pokazano, jak zintegrować uczestników projektu zabezpieczeń z podmiotami it, użytkownikami końcowymi i właścicielami obciążeń. Zawiera również przykłady dla zespołu ds. zabezpieczeń.

Integracja z operacjami IT i biznesowymi

Chociaż większość funkcji zabezpieczeń działa poza zasięgiem wzroku, niektóre zagadnienia dotyczące zabezpieczeń pojawiają się w codziennych przepływach pracy biznesowych i IT. Myślenie o bezpieczeństwie musi być zintegrowane z normalnym doświadczeniem w planowaniu i obsłudze firmy.

Proces aktualizacji zabezpieczeń

Aktualizacje zabezpieczeń są jednym z najbardziej typowych i widocznych punktów interakcji procesów biznesowych i procesów zabezpieczeń. Jest to wspólne źródło tarć, ponieważ wiąże się to z trudną równowagą dwóch różnych sił, które są mapowane na oddzielne osoby biorące udział w projekcie w organizacji:

- Natychmiastowy wpływ na działalność biznesową: Aktualizacje zabezpieczeń często wymagają ponownego uruchomienia testów i systemu, które zużywają czas i zasoby dla właścicieli aplikacji i zespołów IT, a potencjalnie powodują wpływ na działalność biznesową z powodu przestoju.

- Potencjalny przyszły wpływ na działalność biznesową jako zagrożenie bezpieczeństwa: jeśli aktualizacje nie zostaną całkowicie zastosowane, osoby atakujące mogą wykorzystać luki w zabezpieczeniach i spowodować skutki biznesowe.

Jeśli zespoły działają bez wspólnych celów i odpowiedzialności (na przykład it i firma koncentruje się 100 procent na natychmiastowy wpływ na działalność biznesową, zabezpieczenia odpowiedzialne za 100 procent ryzyka bezpieczeństwa), będą one w stałym konflikcie z aktualizacjami zabezpieczeń. Ten konflikt rozprasza zespoły niekończące się argumenty, a nie współpracują ze sobą, aby rozwiązać problem, co pozwala im przejść na następny problem, ryzyko i szansę tworzenia wartości biznesowej. Ciągła komunikacja w całej organizacji i tworzenie kultury, w której są uwzględniane aktualizacje, będzie trwać długo, aby ograniczyć odepchnięcie od użytkowników końcowych. Jeśli użytkownicy wiedzą, że będą lepiej chronieni, będą mogli wydajniej budować firmę, ponieważ zabezpieczenia są obok nich, będą bardziej skłonni do przyjęcia aktualizacji i ciągłej edukacji.

Prawidłowe umieszczenie odpowiedzialności za wszystkie korzyści i ryzyko dla właścicieli aktywów ułatwia im rozważenie natychmiastowego i potencjalnego przyszłego wpływu. Określenie rozwiązania jest wspólną odpowiedzialnością wszystkich ekspertów w dziedzinie zabezpieczeń, IT i działalności biznesowej, zwiększając jakość rozwiązania, biorąc pod uwagę bardziej i zróżnicowane perspektywy. Sprawić, aby wszyscy byli uczestnikami projektu w historii zabezpieczeń w całej firmie. Chociaż wszyscy mogą nie mieć zabezpieczeń jako codziennych ról, mają wymagania dotyczące zabezpieczeń, aby wykonywać swoją rolę.

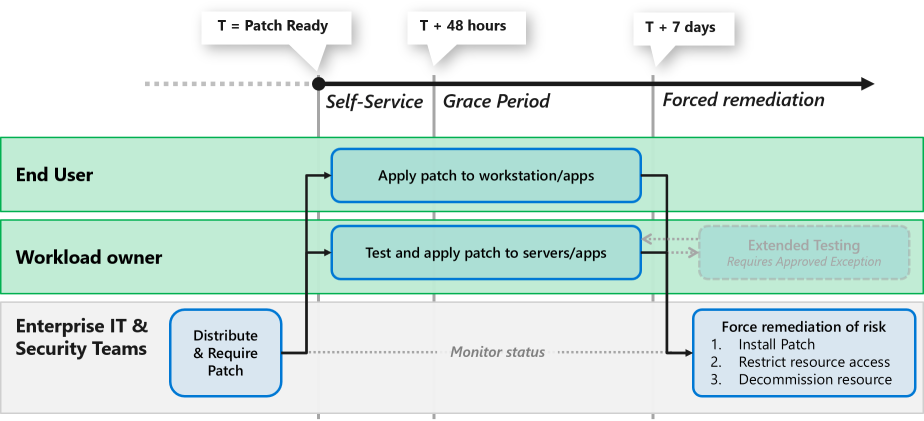

W tym przykładowym procesie pokazano, jak organizacje zaczynają rozwiązywać ten problem przy użyciu wspólnej odpowiedzialności i elastyczności w ograniczonym przedziale czasu:

Ten proces jest przestrzegany zgodnie z regularnym harmonogramem:

- Zespoły ds. it i zabezpieczeń w przedsiębiorstwie rozpoczynają proces, identyfikując, które aktualizacje zabezpieczeń lub poprawki są wymagane i mają największy wpływ. Udostępniają te aktualizacje użytkownikom końcowym lub właścicielom obciążeń za pośrednictwem kanałów dystrybucji w całym przedsiębiorstwie.

- Użytkownicy końcowi mają stały okres testowania aktualizacji, stosowania ich i ponownego uruchamiania urządzeń. Po upływie tego okresu zespoły it i zabezpieczeń przedsiębiorstwa stosują aktualizację lub blokują dostęp do zasobów firmy. Mogą korzystać z mechanizmu takiego jak dostęp warunkowy firmy Microsoft lub rozwiązanie kontroli dostępu do sieci innej firmy.

- Właściciele obciążeń otrzymują stały czas testowania aktualizacji, stosowania ich do systemów produkcyjnych i ponownego uruchamiania zgodnie z potrzebami. Po upływie tego okresu samoobsługi i wygaśnięciu dowolnego okresu prolongaty zespoły it i zabezpieczeń przedsiębiorstwa wymusią zastosowanie aktualizacji lub odizolować je od innych zasobów firmy. Niektóre organizacje z rygorystycznymi wymaganiami mogą zlikwidować zasoby, usuwając je z subskrypcji platformy Azure lub kont platformy AWS.

- Zespoły ds. it i zabezpieczeń przedsiębiorstwa monitorują stan aktualizacji i przeprowadzają wszelkie zidentyfikowane wymuszone korygowanie.

Ten proces nie jest statyczny i nie jest skonfigurowany w ciągu jednego dnia. Jest ona kompilowana iteracyjnie i stale ulepszana w czasie. Rozpocznij wszędzie tam, gdzie jesteś i nieustannie ulepszasz proces, aby stopniowo rozwijać się w tym stanie końcowym. Użyj następujących wymiarów do planowania ciągłego ulepszania:

- Pokrycie: zacznij od kilku zespołów aplikacji, które mają duże szanse na sukces lub mają duży wpływ na działalność biznesową w przypadku naruszenia zabezpieczeń. Dodaj więcej, dopóki nie zostaną omówione wszystkie obciążenia w danym środowisku.

- Czas: Zacznij od terminów ostatecznych, które wiesz, że możesz osiągnąć i ustawić jasny plan, aby stale je skrócić, dopóki nie będziesz w pełni aktualizowany w ciągu tygodnia lub mniej.

- Zakres technologii. Stale ulepszaj objęte poprawki i technologie, w tym aplikacje, oprogramowanie pośredniczące i składniki typu open source używane w kodzie aplikacji. Należy zachęcić do używania zaktualizowanych składników, aby zmniejszyć obciążenie konserwacyjne. Na przykład użyj usługi Azure SQL Database zamiast instalować i aktualizować własny program SQL Server.

- Procesy: Stale ulepszaj kanały komunikacyjne między zespołami, wskazówki dotyczące priorytetyzacji, procesy wyjątków i wszystkie inne aspekty tego procesu.

Integrowanie zespołów ds. zabezpieczeń

Zespoły ds. zabezpieczeń powinny współpracować i współpracować, aby uniknąć zwiększonego ryzyka biznesowego wynikającego z działania silosów. Gdy uczenie się i kluczowe szczegółowe informacje nie są udostępniane przez zespoły ds. zabezpieczeń, organizacja może doświadczyć większych szkód i wpływu na przyszłe zdarzenie, którego można było uniknąć.

Bezpieczeństwo to dynamiczna dyscyplina, która zawsze musi odpowiadać na aktywne zagrożenia i zawsze uczyć się i stale ulepszać procesy, narzędzia i technologie. Zabezpieczenia muszą stale dostosowywać się do zmian technik atakujących, platform technologicznych i modeli biznesowych organizacji. Zespoły ds. zabezpieczeń powinny współpracować w celu szybkiego reagowania na zagrożenia i ciągłego integrowania szczegółowych informacji i uczenia się w procesach, które zwiększają poziom bezpieczeństwa organizacji oraz możliwość szybkiego reagowania na ataki.

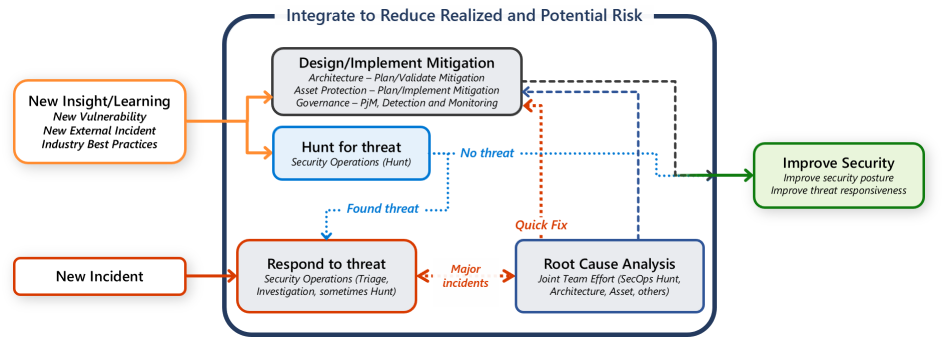

Na poniższym diagramie przepływu pracy pokazano, w jaki sposób dyscypliny zabezpieczeń powinny współpracować w celu całkowitej integracji uczenia się i szczegółowych informacji w celu ogólnej poprawy bezpieczeństwa.

Podstawową misją bezpieczeństwa jest szybkie reagowanie na następujące sytuacje:

Nowe zdarzenia: Aktywni osoby atakujące z dostępem do zasobów organizacji stanowią natychmiastowe zagrożenie dla organizacji, które muszą zostać szybko skorygowane jako priorytet. Po skorygowaniu te ataki stanowią najlepszą okazję, aby dowiedzieć się, jak będą wyglądać przyszłe ataki. Niezależnie od tego, czy zakończyły się powodzeniem, czy niepowodzeniem, osoby atakujące mogą ponownie powtórzyć realizację tego samego celu, techniki lub modelu zarabiania.

Nowe szczegółowe informacje i informacje: Nowe szczegółowe informacje i informacje mogą pochodzić z następujących źródeł:

Zdarzenia zewnętrzne. Incydenty w innych organizacjach mogą oferować szczegółowe informacje o osobach atakujących. Mogą one podjąć taką samą próbę w organizacji. Ta wiedza informuje o planach poprawy lub potwierdza, że twoje inwestycje są na właściwej drodze. Odnajdywanie zdarzeń zewnętrznych za pośrednictwem centrum udostępniania informacji i analizy (ISAC), bezpośrednich relacji z organizacjami równorzędnymi lub innych publicznych raportów i analiz dotyczących zdarzeń.

Nowe możliwości techniczne. Dostawcy usług w chmurze i dostawcy oprogramowania nieustannie wprowadzają innowacje. Dodają możliwości do swoich produktów:

- Możliwości biznesowe, które wymagają ochrony przed zabezpieczeniami.

- Możliwości zabezpieczeń, które zwiększają zdolność zabezpieczeń do obrony zasobów. Te możliwości mogą być natywnymi możliwościami zabezpieczeń zintegrowanymi z platformami w chmurze lub inną technologią platformy. Mogą to być tradycyjne autonomiczne funkcje zabezpieczeń.

- Widoczność i dane telemetryczne dostępne z poziomu zabezpieczeń opartych na chmurze znacznie przewyższają możliwości organizacji z jednego środowiska lokalnego. Wszystkie te dane są zbierane przy użyciu metadanych z całego. Dane są wprowadzane przez rygorystyczny proces analizy, w tym analizy behawioralnej, komór detonacji, uczenia maszynowego i sztucznej inteligencji.

Najlepsze rozwiązania branżowe: Najlepsze rozwiązania branżowe od dostawców i organizacji, takich jak National Institute of Standards and Technology (NIST), Center for Internet Security (CIS) i The Open Group. Organizacje te mają kartę do zbierania i udostępniania wiedzy oraz najlepszych rozwiązań, z których zespoły ds. zabezpieczeń mogą się uczyć.

Luki w zabezpieczeniach to wszystko, co osoba atakująca może wykorzystać do przejęcia kontroli nad zasobem, takim jak luki w zabezpieczeniach oprogramowania. Istnieją również opcje konfiguracji zabezpieczeń, słabe strony algorytmów kryptograficznych, niezabezpieczone praktyki i procesy do korzystania z systemów lub zarządzania nimi. Podczas odnajdywania luk w zabezpieczeniach oceń je pod kątem wpływu na stan zabezpieczeń i zdolność do wykrywania, reagowania i odzyskiwania po ataku.

Reagowanie na zagrożenie: zespoły ds. operacji zabezpieczeń badają wykrycia. Reagują na nie, eksmitując przeciwników ze swoich punktów kontrolnych w organizacji. W zależności od wielkości organizacji i złożoności zdarzenia ta odpowiedź może obejmować kilka zespołów ds. zabezpieczeń.

Analiza głównej przyczyny: identyfikowanie kluczowych czynników, które spowodowały większe prawdopodobieństwo wystąpienia poważnego zdarzenia lub większy wpływ, generuje wnioski dotyczące szczegółowych informacji, które mogą poprawić stan zabezpieczeń i zdolność organizacji do reagowania. Te informacje mogą wystąpić w wielu wymiarach, w tym narzędzi do ataków i infrastruktury, technik ataku, celów, motywacji i modeli zarabiania. Analiza głównej przyczyny może informować o mechanizmach kontroli prewencyjnej, mechanizmach kontroli detektywisyjnej, procesach operacji zabezpieczeń lub innych elementach programu zabezpieczeń lub architektury.

Wyszukiwanie zagrożeń: Proaktywne wyszukiwanie zagrożeń jest ciągłym działaniem. Polowanie powinno zawsze uwzględniać nowe szczegółowe informacje lub uczenie się w planowaniu polowania i rozwoju hipotez. Zespoły hunta mogą chcieć skupić się na kluczowych aspektach:

- Ostatnio powszechna lub duża luka w zabezpieczeniach.

- Nowa grupa atakująca.

- Nowa technika ataku, która została zaprezentowana na konferencji.

Projektowanie i implementowanie środków zaradczych: wnioski należy zintegrować ze środowiskiem technicznym oraz zarówno z zabezpieczeniami, jak i procesami biznesowymi. Zespoły powinny współpracować w celu zintegrowania lekcji z architekturą, zasadami i standardami. Na przykład kradzież poświadczeń administracyjnych w ostatnim zdarzeniu wewnętrznym lub publicznym może pobudzić organizację do przyjęcia mechanizmów kontroli w dostępie uprzywilejowanym firmy Microsoft. Aby uzyskać więcej informacji, zobacz Plan szybkiej modernizacji zabezpieczeń.

Następne kroki

Podczas planowania wdrożenia chmury skoncentruj się na integrowaniu funkcji zabezpieczeń. Integrowanie zabezpieczeń z większą organizacją. Zwróć szczególną uwagę na tarcie generowane przez zabezpieczenia. Upewnij się, że tarcie jest zdrowe. Zdrowe tarcie zmniejsza ryzyko dla organizacji bez spowalniania, które obniżają wartość niż chronią.

Przegląd definiowania strategii zabezpieczeń

Przegląd funkcji zabezpieczeń w chmurze

Przejrzyj odporność biznesową, która jest kolejnym obszarem zabezpieczeń.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla