Szyfrowanie danych magazynowanych przy użyciu poleceń niestandardowych

Ważne

Polecenia niestandardowe zostaną wycofane 30 kwietnia 2026 r. Od 30 października 2023 r. nie można tworzyć nowych aplikacji poleceń niestandardowych w programie Speech Studio. W związku z tą zmianą usługa LUIS zostanie wycofana 1 października 2025 r. Od 1 kwietnia 2023 r. nie można tworzyć nowych zasobów usługi LUIS.

Polecenia niestandardowe automatycznie szyfrują dane, gdy są utrwalane w chmurze. Szyfrowanie usługi Custom Commands chroni dane i pomaga spełnić wymagania organizacji dotyczące zabezpieczeń i zgodności.

Uwaga

Usługa Polecenia niestandardowe nie włącza automatycznie szyfrowania zasobów usługi LUIS skojarzonych z aplikacją. W razie potrzeby należy włączyć szyfrowanie dla zasobu usługi LUIS z tego miejsca.

Informacje o szyfrowaniu usług Azure AI

Dane są szyfrowane i odszyfrowywane przy użyciu szyfrowania AES zgodnego ze standardem FIPS 140-2. Szyfrowanie i odszyfrowywanie są przezroczyste, co oznacza, że szyfrowanie i dostęp są zarządzane. Dane są domyślnie bezpieczne i nie trzeba modyfikować kodu ani aplikacji, aby korzystać z szyfrowania.

Informacje o zarządzaniu kluczami szyfrowania

W przypadku korzystania z poleceń niestandardowych usługa rozpoznawania mowy przechowuje następujące dane w chmurze:

- Configuration JSON behind the Custom Commands application (Konfiguracja JSON za aplikacją Polecenia niestandardowe)

- Klucz tworzenia i przewidywania usługi LUIS

Domyślnie subskrypcja używa kluczy szyfrowania zarządzanych przez firmę Microsoft. Można też zarządzać subskrypcją przy użyciu własnych kluczy szyfrowania. Klucze zarządzane przez klienta (CMK), znane także jako własne klucze (BYOK), zapewniają większą elastyczność tworzenia, obracania, wyłączania i odwoływania kontroli dostępu. Możesz również przeprowadzać inspekcję kluczy szyfrowania używanych do ochrony danych.

Ważne

Klucze zarządzane przez klienta są dostępne tylko dla zasobów utworzonych po 27 czerwca 2020 r. Aby używać klucza zarządzanego przez klienta z usługą mowa, należy utworzyć nowy zasób usługi Mowa. Po utworzeniu zasobu możesz użyć usługi Azure Key Vault do skonfigurowania tożsamości zarządzanej.

Aby zażądać możliwości używania kluczy zarządzanych przez klienta, wypełnij i prześlij formularz żądania klucza zarządzanego przez klienta. Od około 3 do 5 dni roboczych może odsłuchać stan żądania. W zależności od zapotrzebowania można umieścić w kolejce i zatwierdzić, gdy miejsce stanie się dostępne. Po zatwierdzeniu używania klucza cmK z usługą Mowa należy utworzyć nowy zasób usługi Mowa w witrynie Azure Portal.

Uwaga

Klucze zarządzane przez klienta (CMK) są obsługiwane tylko w przypadku poleceń niestandardowych.

Niestandardowa mowa i niestandardowy głos nadal obsługują tylko usługę Bring Your Own Storage (BYOS).Dowiedz się więcej

Jeśli używasz danego zasobu mowy do uzyskiwania dostępu do tej usługi, wymagania dotyczące zgodności muszą zostać spełnione przez jawne skonfigurowanie usługi BYOS.

Klucze zarządzane przez klienta za pomocą usługi Azure Key Vault

Aby przechowywać klucze zarządzane przez klienta, należy użyć usługi Azure Key Vault. Możesz utworzyć własne klucze i przechowywać je w magazynie kluczy lub użyć interfejsów API usługi Azure Key Vault do generowania kluczy. Zasób usługi Mowa i magazyn kluczy muszą znajdować się w tym samym regionie i w tej samej dzierżawie firmy Microsoft Entra, ale mogą znajdować się w różnych subskrypcjach. Aby uzyskać więcej informacji na temat usługi Azure Key Vault, zobacz Co to jest usługa Azure Key Vault?.

Gdy zostanie utworzony nowy zasób usługi Mowa i zostanie użyty do aprowizacji aplikacji poleceń niestandardowych, dane są zawsze szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Nie można włączyć kluczy zarządzanych przez klienta w momencie utworzenia zasobu. Klucze zarządzane przez klienta są przechowywane w usłudze Azure Key Vault, a magazyn kluczy musi być aprowizowany przy użyciu zasad dostępu, które udzielają uprawnień klucza do tożsamości zarządzanej skojarzonej z zasobem usług Azure AI. Tożsamość zarządzana jest dostępna tylko po utworzeniu zasobu przy użyciu warstwy cenowej wymaganej dla klucza zarządzanego.

Włączenie kluczy zarządzanych przez klienta umożliwia również przypisaną przez system tożsamość zarządzaną— funkcję identyfikatora Entra firmy Microsoft. Po włączeniu tożsamości zarządzanej przypisanej przez system ten zasób jest rejestrowany w usłudze Microsoft Entra ID. Po zarejestrowaniu tożsamość zarządzana ma dostęp do usługi Key Vault wybranej podczas konfigurowania klucza zarządzanego przez klienta.

Ważne

Jeśli wyłączysz tożsamości zarządzane przypisane przez system, dostęp do magazynu kluczy zostanie usunięty, a wszystkie dane zaszyfrowane przy użyciu kluczy klienta nie będą już dostępne. Wszystkie funkcje zależne od tych danych przestaną działać.

Ważne

Tożsamości zarządzane nie obsługują obecnie scenariuszy obejmujących wiele katalogów. Podczas konfigurowania kluczy zarządzanych przez klienta w witrynie Azure Portal tożsamość zarządzana jest automatycznie przypisywana w ramach okładek. Jeśli następnie przeniesiesz subskrypcję, grupę zasobów lub zasób z jednego katalogu firmy Microsoft Entra do innego, tożsamość zarządzana skojarzona z zasobem nie zostanie przeniesiona do nowej dzierżawy, więc klucze zarządzane przez klienta mogą przestać działać. Aby uzyskać więcej informacji, zobacz Przenoszenie subskrypcji między katalogami firmy Microsoft Entra w często zadawanych pytaniach i znanych problemów z tożsamościami zarządzanymi dla zasobów platformy Azure.

Konfigurowanie usługi Azure Key Vault

Użycie kluczy zarządzanych przez klienta wymaga ustawienia dwóch właściwości w magazynie kluczy, usuwania nietrwałego i nie przeczyszczania. Te właściwości nie są domyślnie włączone, ale można je włączyć przy użyciu programu PowerShell lub interfejsu wiersza polecenia platformy Azure w nowym lub istniejącym magazynie kluczy.

Ważne

Jeśli nie masz włączonej właściwości Usuwania nietrwałego i Nie przeczyść i usuniesz klucz, nie będzie można odzyskać danych w zasobie usług Azure AI.

Aby dowiedzieć się, jak włączyć te właściwości w istniejącym magazynie kluczy, zobacz sekcje zatytułowane Włączanie usuwania nietrwałego i Włączanie ochrony przed przeczyszczeniem w jednym z następujących artykułów:

- Jak używać usuwania nietrwałego za pomocą programu PowerShell.

- Jak używać usuwania nietrwałego za pomocą interfejsu wiersza polecenia.

Tylko klucze RSA o rozmiarze 2048 są obsługiwane w przypadku szyfrowania usługi Azure Storage. Aby uzyskać więcej informacji na temat kluczy, zobacz Klucze usługi Key Vault w temacie Informacje o kluczach, wpisach tajnych i certyfikatach usługi Azure Key Vault.

Włączanie kluczy zarządzanych przez klienta dla zasobu usługi Mowa

Aby włączyć klucze zarządzane przez klienta w witrynie Azure Portal, wykonaj następujące kroki:

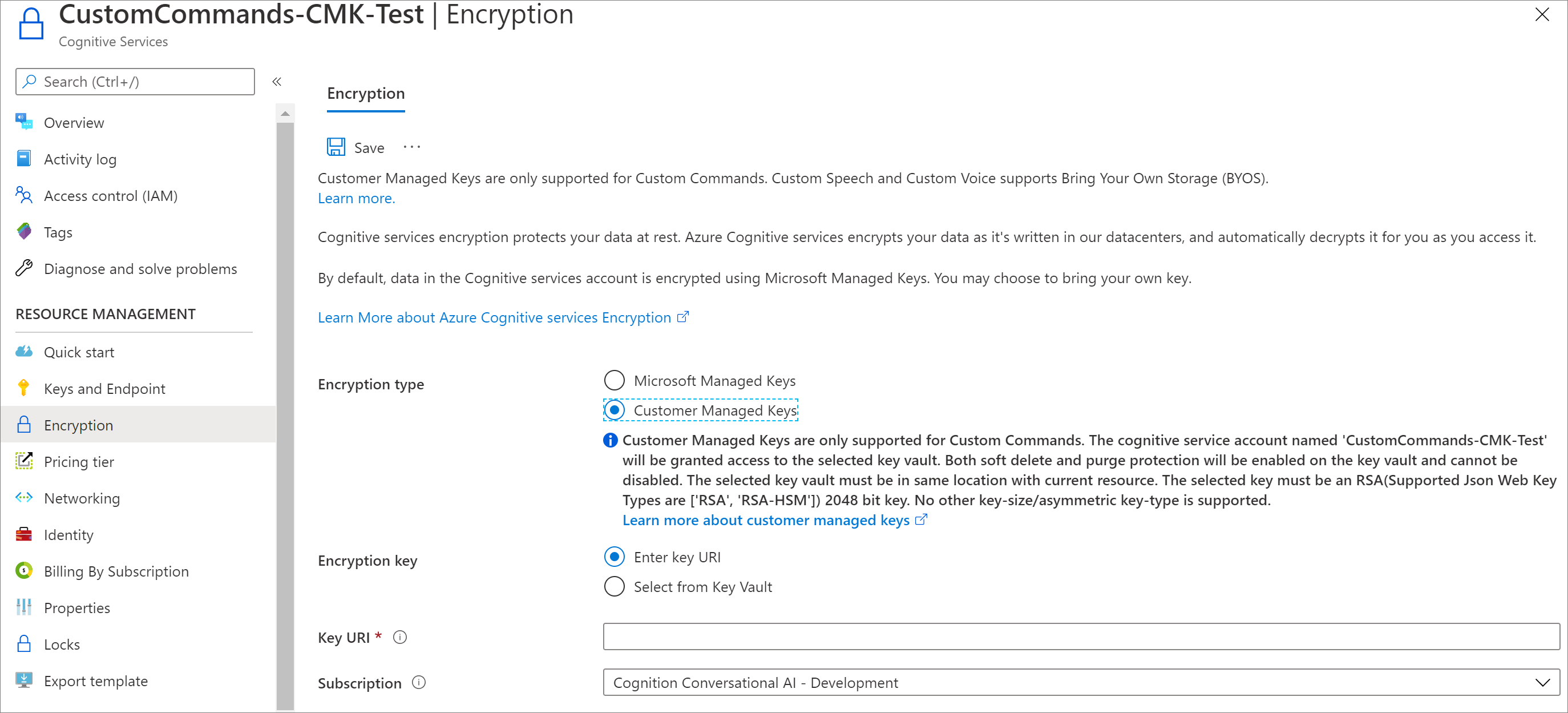

- Przejdź do zasobu usługi Mowa.

- Na stronie Ustawienia zasobu usługi Mowa wybierz pozycję Szyfrowanie. Wybierz opcję Klucze zarządzane przez klienta, jak pokazano na poniższej ilustracji.

Określanie klucza

Po włączeniu kluczy zarządzanych przez klienta będziesz mieć możliwość określenia klucza do skojarzenia z zasobem usług Azure AI.

Określanie klucza jako identyfikatora URI

Aby określić klucz jako identyfikator URI, wykonaj następujące kroki:

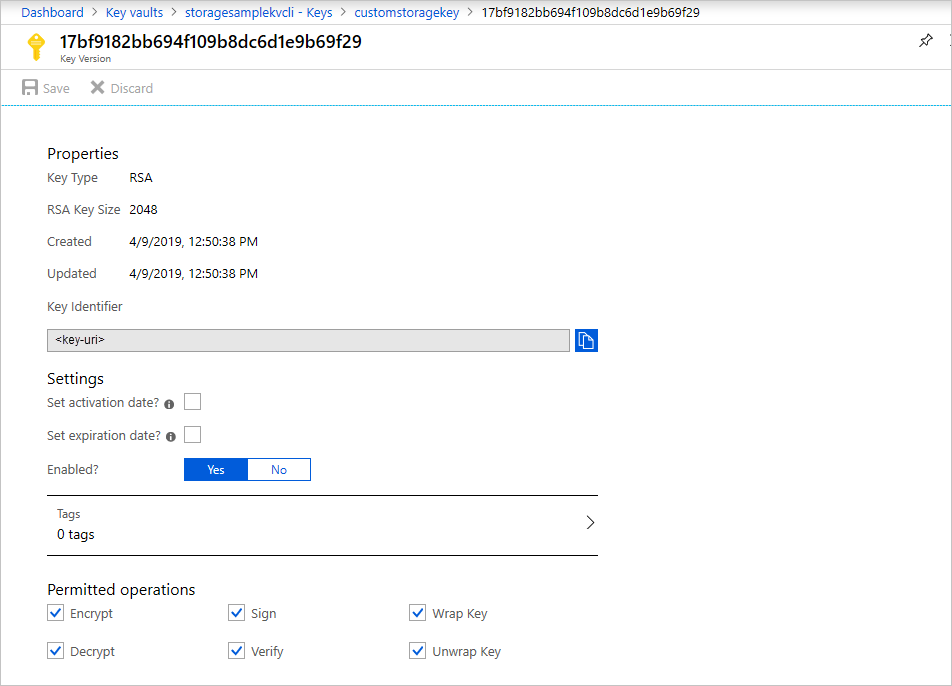

Aby zlokalizować identyfikator URI klucza w witrynie Azure Portal, przejdź do magazynu kluczy i wybierz ustawienie Klucze . Wybierz żądany klucz, a następnie wybierz klucz, aby wyświetlić jego wersje. Wybierz wersję klucza, aby wyświetlić ustawienia dla tej wersji.

Skopiuj wartość pola Identyfikator klucza , który udostępnia identyfikator URI.

W ustawieniach szyfrowania dla usługi Mowa wybierz opcję Wprowadź identyfikator URI klucza.

Wklej skopiowany identyfikator URI do pola Identyfikator URI klucza.

Określ subskrypcję zawierającą magazyn kluczy.

Zapisz zmiany.

Określanie klucza z magazynu kluczy

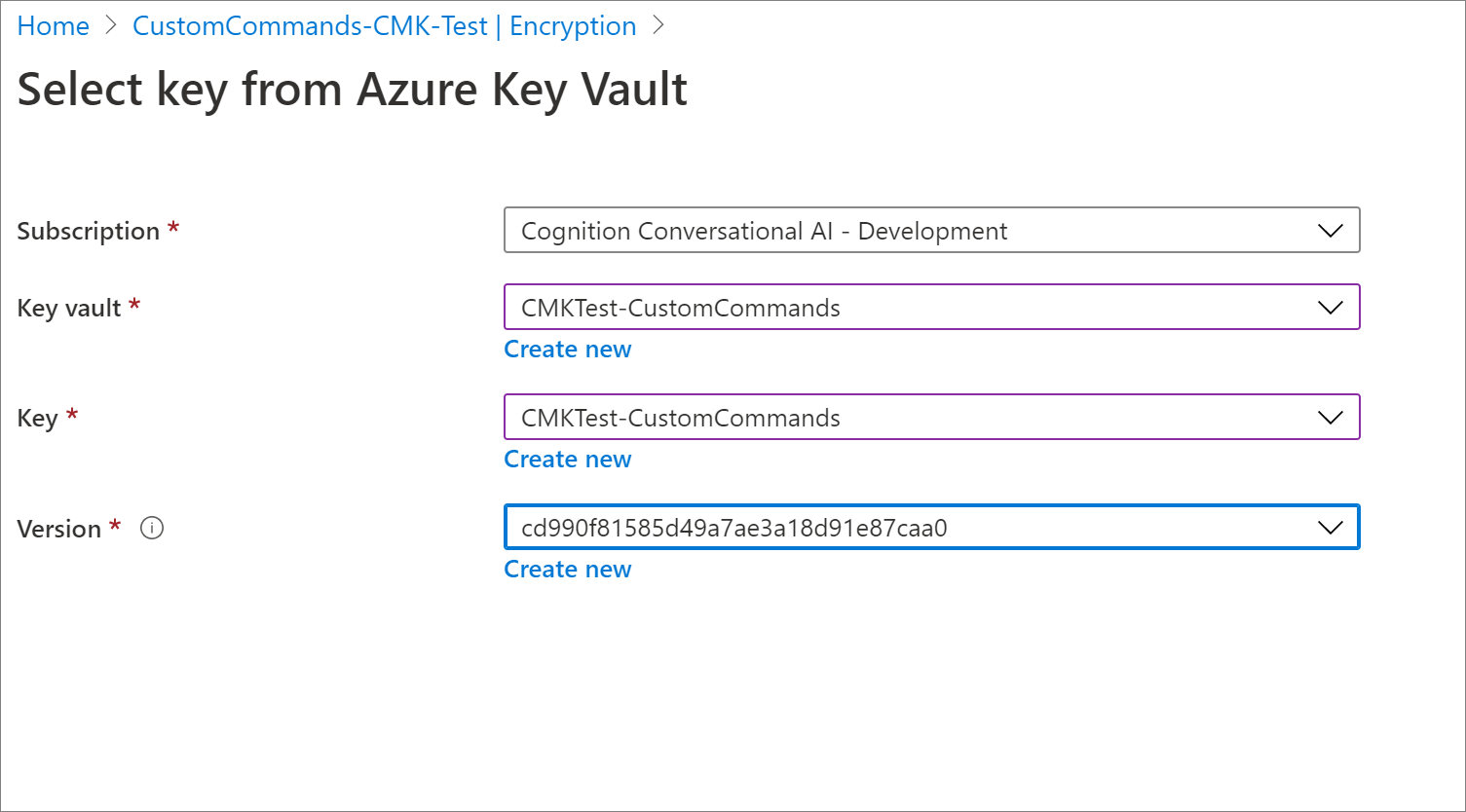

Aby określić klucz z magazynu kluczy, najpierw upewnij się, że masz magazyn kluczy zawierający klucz. Aby określić klucz z magazynu kluczy, wykonaj następujące kroki:

Wybierz opcję Wybierz z usługi Key Vault.

Wybierz magazyn kluczy zawierający klucz, którego chcesz użyć.

Wybierz klucz z magazynu kluczy.

Zapisz zmiany.

Aktualizowanie wersji klucza

Podczas tworzenia nowej wersji klucza zaktualizuj zasób usługi Mowa, aby używał nowej wersji. Wykonaj te kroki:

- Przejdź do zasobu usługi Mowa i wyświetl ustawienia szyfrowania .

- Wprowadź identyfikator URI dla nowej wersji klucza. Alternatywnie możesz wybrać magazyn kluczy i klucz ponownie, aby zaktualizować wersję.

- Zapisz zmiany.

Użyj innego klucza

Aby zmienić klucz używany do szyfrowania, wykonaj następujące kroki:

- Przejdź do zasobu usługi Mowa i wyświetl ustawienia szyfrowania .

- Wprowadź identyfikator URI nowego klucza. Alternatywnie możesz wybrać magazyn kluczy i wybrać nowy klucz.

- Zapisz zmiany.

Rotacja kluczy zarządzanych przez klienta

Klucz zarządzany przez klienta można obrócić w usłudze Azure Key Vault zgodnie z zasadami zgodności. Po obróceniu klucza należy zaktualizować zasób usługi Mowa, aby użyć nowego identyfikatora URI klucza. Aby dowiedzieć się, jak zaktualizować zasób, aby użyć nowej wersji klucza w witrynie Azure Portal, zobacz Aktualizowanie wersji klucza.

Obracanie klucza nie powoduje ponownego szyfrowania danych w zasobie. Użytkownik nie musi podejmować żadnych dalszych działań.

Odwoływanie dostępu do kluczy zarządzanych przez klienta

Aby odwołać dostęp do kluczy zarządzanych przez klienta, użyj programu PowerShell lub interfejsu wiersza polecenia platformy Azure. Aby uzyskać więcej informacji, zobacz Program PowerShell usługi Azure Key Vault lub interfejs wiersza polecenia usługi Azure Key Vault. Cofanie dostępu skutecznie blokuje dostęp do wszystkich danych w zasobie usług AI platformy Azure, ponieważ klucz szyfrowania jest niedostępny przez usługi Azure AI.

Wyłączanie kluczy zarządzanych przez klienta

Po wyłączeniu kluczy zarządzanych przez klienta zasób usługi Mowa jest następnie szyfrowany przy użyciu kluczy zarządzanych przez firmę Microsoft. Aby wyłączyć klucze zarządzane przez klienta, wykonaj następujące kroki:

- Przejdź do zasobu usługi Mowa i wyświetl ustawienia szyfrowania .

- Usuń zaznaczenie pola wyboru obok ustawienia Użyj własnego klucza .