Role i wymagania dotyczące usługi Azure Data Share

W tym artykule opisano role i uprawnienia wymagane do udostępniania i odbierania danych przy użyciu usługi Azure Data Share.

Role i wymagania

Usługa Azure Data Share umożliwia udostępnianie danych bez wymiany poświadczeń między dostawcą danych a użytkownikiem. W przypadku udostępniania opartego na migawkach usługa Azure Data Share używa tożsamości zarządzanych (wcześniej znanych jako MSI) do uwierzytelniania w magazynie danych platformy Azure.

Aby utworzyć udziały w udziale danych platformy Azure, użytkownik będzie potrzebował następujących uprawnień:

- Uprawnienia konta udziału danych: Współautor

- Grupa zasobów magazynu: Czytelnik (uprawnienia do odczytu w grupie zasobów, w której są używane konta magazynu lub bazy danych, do przeglądania ich w portalu).

- Uprawnienia źródła w zależności od źródła:

Udostępnianie magazynu i magazynu w usłudze Data Lake

| Typ magazynu danych | Akcja | Rola w źródłowym magazynie danych | Rola w docelowym magazynie danych | Uwaga |

|---|---|---|---|---|

| Azure Blob Storage | Udostępnianie danych | Współautor konta magazynu** | **Zamiast tego można utworzyć rolę niestandardową z niezbędnymi akcjami magazynu | |

| Odbieranie danych | Współautor konta magazynu** | **Zamiast tego można utworzyć rolę niestandardową z niezbędnymi akcjami magazynu | ||

| Automatyczne przypisywanie uprawnień wystąpienia zarządzanego do udziału | Rola z przypisaniami ról/microsoft.authorization/write* | Opcjonalny. Zamiast tego można ręcznie przypisać uprawnienia wystąpienia zarządzanego. | ||

| Automatyczne przypisywanie uprawnień wystąpienia zarządzanego do odbierania | Rola z przypisaniami ról/microsoft.authorization/write* | Opcjonalny. Zamiast tego można ręcznie przypisać uprawnienia wystąpienia zarządzanego. | ||

| Azure Data Lake Gen 1 | Udostępnianie danych | Uprawnienia dostępu i zapisu do plików, które chcesz udostępnić. | ||

| Odbieranie danych | Nieobsługiwany | |||

| Automatyczne przypisywanie uprawnień wystąpienia zarządzanego do udziału | Rola z przypisaniami ról/microsoft.authorization/write* | Opcjonalny. Zamiast tego można ręcznie przypisać uprawnienia wystąpienia zarządzanego. | ||

| Automatyczne przypisywanie uprawnień wystąpienia zarządzanego do odbierania | Nieobsługiwane. | |||

| Azure Data Lake Gen 2 | Udostępnianie danych | Współautor konta magazynu** | **Zamiast tego można utworzyć rolę niestandardową z niezbędnymi akcjami magazynu | |

| Odbieranie danych | Współautor konta magazynu** | **Zamiast tego można utworzyć rolę niestandardową z niezbędnymi akcjami magazynu | ||

| Automatyczne przypisywanie uprawnień wystąpienia zarządzanego do udziału | Rola z przypisaniami ról/microsoft.authorization/write* | Opcjonalny. Zamiast tego można ręcznie przypisać uprawnienia wystąpienia zarządzanego. | ||

| Automatyczne przypisywanie uprawnień wystąpienia zarządzanego do odbierania | Rola z przypisaniami ról/microsoft.authorization/write* | Opcjonalny. Zamiast tego można ręcznie przypisać uprawnienia wystąpienia zarządzanego. |

* To uprawnienie istnieje w roli Właściciel .

Aby uzyskać więcej informacji na temat udostępniania do i z usługi Azure Storage, zobacz artykuł dotyczący udostępniania i odbierania danych z usług Azure Blob Storage i Azure Data Lake Storage.

Udostępnianie bazy danych SQL

Aby udostępnić dane z bazy danych SQL, możesz użyć jednej z następujących funkcji:

Aby odbierać dane do bazy danych SQL, musisz przypisać uprawnienia do odbierania danych.

Uwierzytelnianie w usłudze Microsoft Entra do udostępnienia

Te wymagania wstępne obejmują uwierzytelnianie, które będzie potrzebne, aby usługa Azure Data Share mogła nawiązać połączenie z usługą Azure SQL Database:

- Musisz mieć uprawnienia do zapisywania w bazach danych na serwerze SQL: Microsoft.Sql/servers/databases/write. To uprawnienie istnieje w roli Współautor.

- Sql Server Microsoft Entra Administracja uprawnienia.

- Dostęp do zapory programu SQL Server:

- W witrynie Azure Portal przejdź do serwera SQL. Wybierz pozycję Zapory i sieci wirtualne w obszarze nawigacji po lewej stronie.

- Wybierz pozycję Tak, aby zezwalać usługom i zasobom platformy Azure na dostęp do tego serwera.

- Wybierz pozycję +Dodaj adres IP klienta. Adres IP klienta może ulec zmianie, więc może być konieczne ponowne dodanie adresu IP klienta przy następnym udostępnieniu danych z portalu.

- Wybierz pozycję Zapisz.

Uwierzytelnianie SQL do udostępnienia

Aby skonfigurować uwierzytelnianie lub wykonać każdą z poniższych wymagań wstępnych, możesz wykonać czynności opisane w filmie pokazowym krok po kroku:

Uprawnienie do zapisywania w bazach danych na serwerze SQL: Microsoft.Sql/servers/databases/write. To uprawnienie istnieje w roli Współautor.

Uprawnienie do tożsamości zarządzanej zasobu usługi Azure Data Share w celu uzyskania dostępu do bazy danych:

W witrynie Azure Portal przejdź do serwera SQL i ustaw się jako microsoft Entra Administracja.

Połączenie do usługi Azure SQL Database/Data Warehouse przy użyciu Edytor Power Query lub programu SQL Server Management Studio z uwierzytelnianiem firmy Microsoft Entra.

Wykonaj następujący skrypt, aby dodać tożsamość zarządzaną przez zasób usługi Data Share jako db_datareader. Połączenie przy użyciu usługi Active Directory, a nie uwierzytelniania programu SQL Server.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Uwaga

Share_acc_name <> to nazwa zasobu usługi Data Share.

Użytkownik usługi Azure SQL Database z dostępem "db_datareader" w celu nawigowania i wybierania tabel lub widoków, które chcesz udostępnić.

Dostęp do zapory programu SQL Server:

- W witrynie Azure Portal przejdź do programu SQL Server. Wybierz pozycję Zapory i sieci wirtualne w obszarze nawigacji po lewej stronie.

- Wybierz pozycję Tak, aby zezwalać usługom i zasobom platformy Azure na dostęp do tego serwera.

- Wybierz pozycję +Dodaj adres IP klienta. Adres IP klienta może ulec zmianie, więc może być konieczne ponowne dodanie adresu IP klienta przy następnym udostępnieniu danych z portalu.

- Wybierz pozycję Zapisz.

Uwierzytelnianie odbierane w programie SQL

W przypadku serwera SQL, na którym jesteś administratorem programu Microsoft Entra serwera SQL, przed zaakceptowaniem udziału danych należy spełnić następujące wymagania wstępne:

- Usługa Azure SQL Database lub Azure Synapse Analytics (dawniej Azure SQL DW).

- Uprawnienie do zapisywania w bazach danych na serwerze SQL: Microsoft.Sql/servers/databases/write. To uprawnienie istnieje w roli Współautor.

- Dostęp do zapory programu SQL Server:

- W witrynie Azure Portal przejdź do serwera SQL. Wybierz pozycję Zapory i sieci wirtualne w obszarze nawigacji po lewej stronie.

- Wybierz pozycję Tak, aby zezwalać usługom i zasobom platformy Azure na dostęp do tego serwera.

- Wybierz pozycję +Dodaj adres IP klienta. Adres IP klienta może ulec zmianie, więc może być konieczne ponowne dodanie adresu IP klienta przy następnym udostępnieniu danych z portalu.

- Wybierz pozycję Zapisz.

W przypadku serwera SQL, na którym nie jesteś administratorem firmy Microsoft Entra, przed zaakceptowaniem udziału danych wykonaj następujące wymagania wstępne:

Aby skonfigurować wymagania wstępne, możesz wykonać czynności opisane w filmie pokazowym krok po kroku.

Usługa Azure SQL Database lub Azure Synapse Analytics (dawniej Azure SQL DW).

Uprawnienie do zapisywania w bazach danych na serwerze SQL: Microsoft.Sql/servers/databases/write. To uprawnienie istnieje w roli Współautor.

Uprawnienie do tożsamości zarządzanej zasobu usługi Data Share w celu uzyskania dostępu do usługi Azure SQL Database lub Azure Synapse Analytics:

W witrynie Azure Portal przejdź do serwera SQL i ustaw się jako microsoft Entra Administracja.

Połączenie do usługi Azure SQL Database/Data Warehouse przy użyciu Edytor Power Query lub programu SQL Server Management Studio z uwierzytelnianiem firmy Microsoft Entra.

Wykonaj poniższy skrypt, aby dodać tożsamość zarządzaną udziału danych jako "db_datareader, db_datawriter, db_ddladmin".

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Uwaga

Share_acc_name <> to nazwa zasobu usługi Data Share.

Dostęp do zapory programu SQL Server:

- W witrynie Azure Portal przejdź do serwera SQL i wybierz pozycję Zapory i sieci wirtualne.

- Wybierz pozycję Tak, aby zezwalać usługom i zasobom platformy Azure na dostęp do tego serwera.

- Wybierz pozycję +Dodaj adres IP klienta. Adres IP klienta może ulec zmianie, więc może być konieczne ponowne dodanie adresu IP klienta przy następnym udostępnieniu danych z portalu.

- Wybierz pozycję Zapisz.

Aby uzyskać więcej informacji na temat udostępniania do i z usługi Azure SQL, zobacz artykuł dotyczący udostępniania i odbierania danych z usługi Azure SQL Database.

Udostępnianie analizy usługi Azure Synapse

Udostępnij

Uprawnienie do zapisu w puli SQL w obszarze roboczym usługi Synapse: Microsoft.Synapse/workspaces/sqlPools/write. To uprawnienie istnieje w roli Współautor.

Uprawnienie do tożsamości zarządzanej zasobu usługi Data Share w celu uzyskania dostępu do puli SQL obszaru roboczego usługi Synapse:

W witrynie Azure Portal przejdź do obszaru roboczego usługi Synapse. Wybierz pozycję Administrator usługi SQL Active Directory z lewej nawigacji i ustaw siebie jako administrator firmy Microsoft Entra.

Otwórz program Synapse Studio, wybierz pozycję Zarządzaj w obszarze nawigacji po lewej stronie. Wybierz pozycję Kontrola dostępu w obszarze Zabezpieczenia. Przypisz sobie rolę administratora sql lub administratora obszaru roboczego.

Wybierz pozycję Develop (Programowanie ) w obszarze nawigacji po lewej stronie w programie Synapse Studio. Wykonaj następujący skrypt w puli SQL, aby dodać tożsamość zarządzaną zasobu udziału danych jako db_datareader.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Uwaga

Share_acc_name <> to nazwa zasobu usługi Data Share.

Dostęp do zapory obszaru roboczego usługi Synapse:

- W witrynie Azure Portal przejdź do obszaru roboczego usługi Synapse. Wybierz pozycję Zapory w obszarze nawigacji po lewej stronie.

- Wybierz pozycję WŁ. w obszarze Zezwalaj usługom i zasobom platformy Azure na dostęp do tego obszaru roboczego.

- Wybierz pozycję +Dodaj adres IP klienta. Adres IP klienta może ulec zmianie, więc może być konieczne ponowne dodanie adresu IP klienta przy następnym udostępnieniu danych z portalu.

- Wybierz pozycję Zapisz.

Pobierz

Dedykowana pula SQL usługi Azure Synapse Analytics (obszar roboczy). Odbieranie danych do bezserwerowej puli SQL nie jest obecnie obsługiwane.

Uprawnienie do zapisu w puli SQL w obszarze roboczym usługi Synapse: Microsoft.Synapse/workspaces/sqlPools/write. To uprawnienie istnieje w roli Współautor.

Uprawnienie do tożsamości zarządzanej zasobu usługi Data Share w celu uzyskania dostępu do puli SQL obszaru roboczego usługi Synapse:

W witrynie Azure Portal przejdź do obszaru roboczego usługi Synapse.

Wybierz pozycję Administrator usługi SQL Active Directory z lewej nawigacji i ustaw siebie jako administrator firmy Microsoft Entra.

Otwórz program Synapse Studio, wybierz pozycję Zarządzaj w obszarze nawigacji po lewej stronie. Wybierz pozycję Kontrola dostępu w obszarze Zabezpieczenia. Przypisz sobie rolę administratora sql lub administratora obszaru roboczego.

W programie Synapse Studio wybierz pozycję Develop (Programowanie ) w obszarze nawigacji po lewej stronie. Wykonaj następujący skrypt w puli SQL, aby dodać tożsamość zarządzaną zasobu udziału danych jako "db_datareader, db_datawriter, db_ddladmin".

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Uwaga

Share_acc_name <> to nazwa zasobu usługi Data Share.

Dostęp do zapory obszaru roboczego usługi Synapse:

- W witrynie Azure Portal przejdź do obszaru roboczego usługi Synapse. Wybierz pozycję Zapory w obszarze nawigacji po lewej stronie.

- Wybierz pozycję WŁ. w obszarze Zezwalaj usługom i zasobom platformy Azure na dostęp do tego obszaru roboczego.

- Wybierz pozycję +Dodaj adres IP klienta. Adres IP klienta może ulec zmianie. Ten proces może być powtarzany przy następnym udostępnianiu danych SQL z witryny Azure Portal.

- Wybierz pozycję Zapisz.

Aby uzyskać więcej informacji na temat udostępniania do i z usługi Azure Synapse Analytics, zobacz artykuł dotyczący udostępniania i odbierania danych z usługi Azure Synapse Analytics.

Ręczne przypisywanie uprawnień wystąpienia zarządzanego

Jeśli użytkownik ma uprawnienia Microsoft.Authorization/role assignments/write w źródłowym lub docelowym magazynie danych, automatycznie przypisze tożsamość zarządzaną usługi Azure Data Share uprawnienia wymagane do uwierzytelniania w magazynie danych. Można również ręcznie przypisać uprawnienia tożsamości zarządzanej.

Jeśli zdecydujesz się ręcznie przypisać uprawnienia, przypisz te uprawnienia do tożsamości zarządzanej zasobu usługi Azure Data Share na podstawie źródła i akcji:

| Typ magazynu danych | Dostawca danych źródłowy magazyn danych | Docelowy magazyn danych odbiorcy danych |

|---|---|---|

| Azure Blob Storage | Czytelnik danych obiektu blob usługi Storage | Współautor danych w usłudze Blob Storage |

| Azure Data Lake Gen1 | Właściciel | Nieobsługiwany |

| Azure Data Lake Gen2 | Czytelnik danych obiektu blob usługi Storage | Współautor danych w usłudze Blob Storage |

| Azure SQL Database | Db_datareader | db_datareader, db_datawriter, db_ddladmin |

| Azure Synapse Analytics | Db_datareader | db_datareader, db_datawriter, db_ddladmin |

Przykład dostawcy danych

Po udostępnieniu danych z konta magazynu tożsamość zarządzana zasobu udziału danych ma rolę Czytelnik danych obiektu blob usługi Storage.

Jest to wykonywane automatycznie przez usługę Azure Data Share, gdy użytkownik dodaje zestaw danych za pośrednictwem witryny Azure Portal, a użytkownik jest właścicielem magazynu danych platformy Azure lub jest członkiem roli niestandardowej, która ma przypisane uprawnienia Microsoft.Authorization/role assignments/write .

Alternatywnie użytkownik może mieć właściciela magazynu danych platformy Azure, dodając tożsamość zarządzaną zasobu udziału danych do magazynu danych platformy Azure ręcznie. Ta akcja musi być wykonywana tylko raz na zasób udziału danych.

Aby ręcznie utworzyć przypisanie roli dla tożsamości zarządzanej zasobu udziału danych, wykonaj następujące kroki:

Przejdź do magazynu danych platformy Azure.

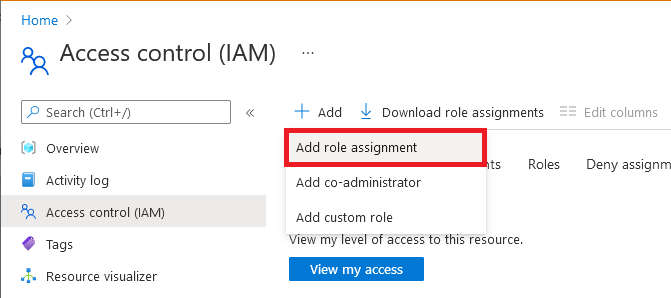

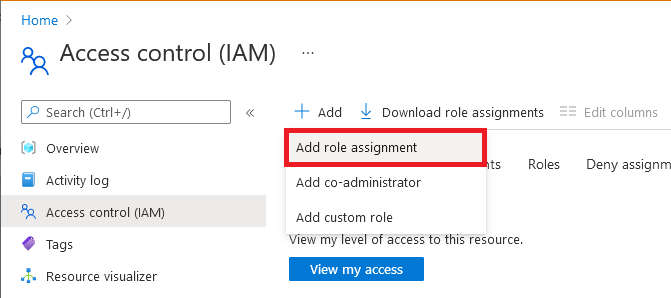

Wybierz pozycję Kontrola dostępu (IAM) .

Wybierz pozycję Dodaj > przypisanie roli.

Na karcie Rola wybierz jedną z ról wymienionych w tabeli przypisania roli w poprzedniej sekcji.

Na karcie Członkowie wybierz pozycję Tożsamość zarządzana, a następnie wybierz pozycję Wybierz członków.

Wybierz subskrypcję platformy Azure.

Wybierz pozycję Tożsamość zarządzana przypisana przez system, wyszukaj zasób usługi Azure Data Share, a następnie wybierz ją.

Na karcie Przeglądanie i przypisywanie wybierz pozycję Przejrzyj i przypisz, aby przypisać rolę.

Aby dowiedzieć się więcej na temat przypisań ról, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal. Jeśli udostępniasz dane przy użyciu interfejsów API REST, możesz utworzyć przypisanie roli przy użyciu interfejsu API, odwołując się do przypisywania ról platformy Azure przy użyciu interfejsu API REST.

W przypadku udostępniania opartego na migawkach SQL użytkownik SQL musi zostać utworzony na podstawie zewnętrznego dostawcy w usłudze SQL Database o takiej samej nazwie jak zasób usługi Azure Data Share podczas nawiązywania połączenia z bazą danych SQL przy użyciu uwierzytelniania firmy Microsoft Entra. Ten użytkownik musi mieć przyznane db_datareader uprawnienia. Przykładowy skrypt wraz z innymi wymaganiami wstępnymi dotyczącymi udostępniania opartego na języku SQL można znaleźć w samouczku Udostępnianie z usługi Azure SQL Database lub Azure Synapse Analytics .

Przykład odbiorcy danych

Aby odbierać dane na konto magazynu, tożsamość zarządzana zasobu udziału danych odbiorcy musi mieć dostęp do docelowego konta magazynu. Tożsamość zarządzana zasobu udziału danych musi mieć przypisaną rolę Współautor danych obiektu blob usługi Storage. Jest to wykonywane automatycznie przez usługę Azure Data Share, jeśli użytkownik określa docelowe konto magazynu za pośrednictwem witryny Azure Portal, a użytkownik ma odpowiednie uprawnienia. Na przykład użytkownik jest właścicielem konta magazynu lub jest członkiem roli niestandardowej, która ma przypisane uprawnienie Microsoft.Authorization/role assignments/write .

Alternatywnie użytkownik może mieć właściciela konta magazynu, dodając tożsamość zarządzaną zasobu udziału danych do konta magazynu ręcznie. Ta akcja musi być wykonywana tylko raz na zasób udziału danych. Aby ręcznie utworzyć przypisanie roli dla tożsamości zarządzanej zasobu udziału danych, wykonaj poniższe kroki.

Przejdź do magazynu danych platformy Azure.

Wybierz pozycję Kontrola dostępu (IAM) .

Wybierz pozycję Dodaj > przypisanie roli.

Na karcie Rola wybierz jedną z ról wymienionych w tabeli przypisania roli w poprzedniej sekcji. Na przykład w przypadku konta magazynu wybierz pozycję Czytelnik danych obiektu blob usługi Storage.

Na karcie Członkowie wybierz pozycję Tożsamość zarządzana, a następnie wybierz pozycję Wybierz członków.

Wybierz subskrypcję platformy Azure.

Wybierz pozycję Tożsamość zarządzana przypisana przez system, wyszukaj zasób usługi Azure Data Share, a następnie wybierz ją.

Na karcie Przeglądanie i przypisywanie wybierz pozycję Przejrzyj i przypisz, aby przypisać rolę.

Aby dowiedzieć się więcej na temat przypisań ról, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal. Jeśli odbierasz dane przy użyciu interfejsów API REST, możesz utworzyć przypisanie roli przy użyciu interfejsu API, odwołując się do tematu Przypisywanie ról platformy Azure przy użyciu interfejsu API REST.

W przypadku obiektu docelowego opartego na języku SQL użytkownik SQL musi zostać utworzony na podstawie zewnętrznego dostawcy w usłudze SQL Database o takiej samej nazwie jak zasób usługi Azure Data Share podczas nawiązywania połączenia z bazą danych SQL przy użyciu uwierzytelniania firmy Microsoft Entra. Ten użytkownik musi mieć uprawnienie db_datareader, db_datawriter, db_ddladmin . Przykładowy skrypt wraz z innymi wymaganiami wstępnymi dotyczącymi udostępniania opartego na języku SQL można znaleźć w samouczku Udostępnianie z usługi Azure SQL Database lub Azure Synapse Analytics .

Rejestracja dostawcy zasobów

W następujących scenariuszach może być konieczne ręczne zarejestrowanie dostawcy zasobów Microsoft.DataShare w ramach subskrypcji platformy Azure:

- Wyświetlanie zaproszenia usługi Azure Data Share po raz pierwszy w dzierżawie platformy Azure

- Udostępnianie danych z magazynu danych platformy Azure w innej subskrypcji platformy Azure z zasobu usługi Azure Data Share

- Odbieranie danych do magazynu danych platformy Azure w innej subskrypcji platformy Azure z zasobu usługi Azure Data Share

Wykonaj następujące kroki, aby zarejestrować dostawcę zasobów Microsoft.DataShare w ramach subskrypcji platformy Azure. Aby zarejestrować dostawcę zasobów, musisz mieć dostęp współautora do subskrypcji platformy Azure.

- W portalu Azure przejdź do opcji Subskrypcje.

- Wybierz subskrypcję używaną dla usługi Azure Data Share.

- Wybierz pozycję Dostawcy zasobów.

- Wyszukaj ciąg Microsoft.DataShare.

- Wybierz pozycję Zarejestruj.

Aby dowiedzieć się więcej o dostawcy zasobów, zapoznaj się z tematem Dostawcy zasobów i typy zasobów platformy Azure.

Role niestandardowe dla udziału danych

W tej sekcji opisano role niestandardowe i uprawnienia wymagane w ramach ról niestandardowych do udostępniania i odbierania danych specyficznych dla konta magazynu. Istnieją również wymagania wstępne niezależne od roli niestandardowej lub roli usługi Azure Data Share.

Wymagania wstępne dotyczące udziału danych oprócz roli niestandardowej

- Aby dodać zestaw danych w usłudze Azure Data Share do udostępniania migawek magazynu i magazynu typu data lake, tożsamość zarządzana zasobu udziału danych dostawcy musi mieć dostęp do źródłowego magazynu danych platformy Azure. Na przykład w przypadku korzystania z konta magazynu tożsamość zarządzana zasobu udziału danych ma rolę Czytelnik danych obiektu blob usługi Storage.

- Aby odbierać dane na konto magazynu, tożsamość zarządzana zasobu udziału danych odbiorcy musi mieć dostęp do docelowego konta magazynu. Tożsamość zarządzana zasobu udziału danych musi mieć przypisaną rolę Współautor danych obiektu blob usługi Storage.

- W niektórych scenariuszach może być również konieczne ręczne zarejestrowanie dostawcy zasobów Microsoft.DataShare w subskrypcji platformy Azure. Aby uzyskać szczegółowe informacje, zobacz sekcję Rejestracja dostawcy zasobów w tym artykule.

Tworzenie ról niestandardowych i wymaganych uprawnień

Role niestandardowe można utworzyć w subskrypcji lub grupie zasobów na potrzeby udostępniania i odbierania danych. Użytkownicy i grupy mogą następnie mieć przypisaną rolę niestandardową.

- W przypadku tworzenia roli niestandardowej istnieją akcje wymagane dla magazynu, udziału danych, grupy zasobów i autoryzacji. Zapoznaj się z dokumentem Dotyczącym operacji dostawcy zasobów platformy Azure dla usługi Data Share, aby poznać różne poziomy uprawnień i wybrać te istotne dla roli niestandardowej.

- Alternatywnie możesz użyć witryny Azure Portal, aby przejść do pozycji Zarządzanie dostępem i tożsamościami, rolą niestandardową, Dodaj uprawnienia, Wyszukiwanie, wyszukaj uprawnienia Microsoft.DataShare, aby wyświetlić listę dostępnych akcji.

- Aby dowiedzieć się więcej na temat przypisywania ról niestandardowych, zapoznaj się z tematem Role niestandardowe platformy Azure. Po utworzeniu roli niestandardowej przetestuj ją, aby sprawdzić, czy działa zgodnie z oczekiwaniami.

Poniżej przedstawiono przykład sposobu wyświetlania wymaganych akcji w widoku JSON dla roli niestandardowej do udostępniania i odbierania danych.

{

"Actions": [

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action",

"Microsoft.Storage/storageAccounts/listkeys/action",

"Microsoft.DataShare/accounts/read",

"Microsoft.DataShare/accounts/providers/Microsoft.Insights/metricDefinitions/read",

"Microsoft.DataShare/accounts/shares/listSynchronizations/action",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/read",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/write",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/delete",

"Microsoft.DataShare/accounts/shareSubscriptions/*",

"Microsoft.DataShare/listInvitations/read",

"Microsoft.DataShare/locations/rejectInvitation/action",

"Microsoft.DataShare/locations/consumerInvitations/read",

"Microsoft.DataShare/locations/operationResults/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourcegroups/resources/read",

"Microsoft.Authorization/roleAssignments/read",

]

}

Następne kroki

- Dowiedz się więcej o rolach na platformie Azure — Omówienie definicji ról platformy Azure