Wyświetlanie dzienników usługi Azure DDoS Protection w obszarze roboczym usługi Log Analytics

Dzienniki diagnostyczne usługi DDoS Protection zapewniają możliwość wyświetlania powiadomień ochrony przed atakami DDoS, raportów ograniczania ryzyka i dzienników przepływu ograniczania ryzyka po ataku DDoS. Te dzienniki można wyświetlić w obszarze roboczym usługi Log Analytics.

Ten samouczek zawiera informacje na temat wykonywania następujących czynności:

- Wyświetl dzienniki diagnostyczne usługi Azure DDoS Protection, w tym powiadomienia, raporty ograniczania ryzyka i dzienniki przepływu ograniczania ryzyka.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz bezpłatne konto.

- Ochrona przed siecią DDoS musi być włączona w sieci wirtualnej lub ochrona przed atakami DDoS IP musi być włączona na publicznym adresie IP.

- Konfigurowanie dzienników diagnostycznych usługi DDoS Protection. Aby dowiedzieć się więcej, zobacz Konfigurowanie dzienników diagnostycznych.

- Symulowanie ataku przy użyciu jednego z naszych partnerów symulacji. Aby dowiedzieć się więcej, zobacz Testowanie z partnerami symulacji.

Wyświetlanie w obszarze roboczym usługi Log Analytics

Zaloguj się w witrynie Azure Portal.

W polu wyszukiwania w górnej części portalu wprowadź obszar roboczy usługi Log Analytics. Wybierz obszar roboczy usługi Log Analytics w wynikach wyszukiwania.

W bloku Obszary robocze usługi Log Analytics wybierz swój obszar roboczy.

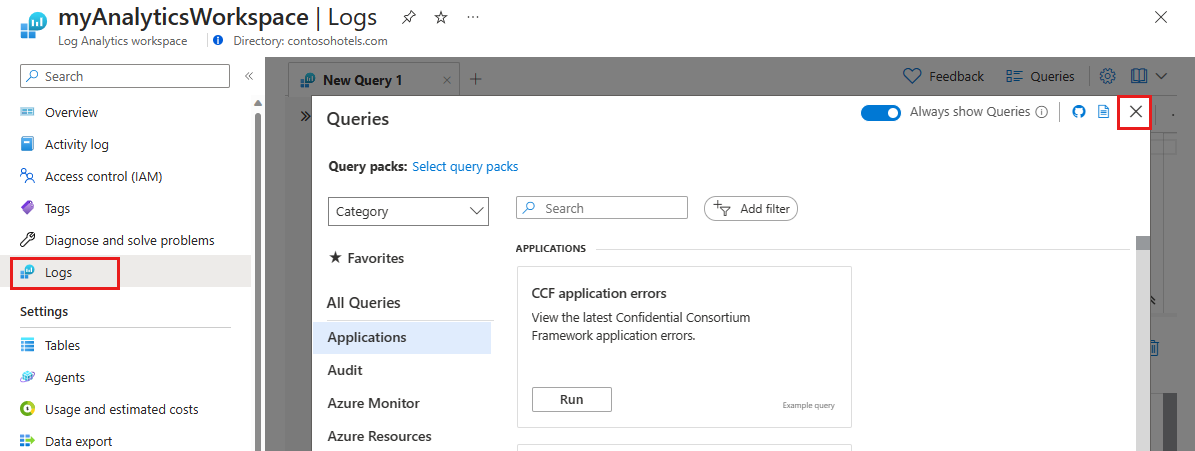

Na karcie po lewej stronie wybierz pozycję Dzienniki. W tym miejscu zobaczysz eksploratora zapytań. Wyjdź z okienka Zapytania , aby użyć strony Dzienniki .

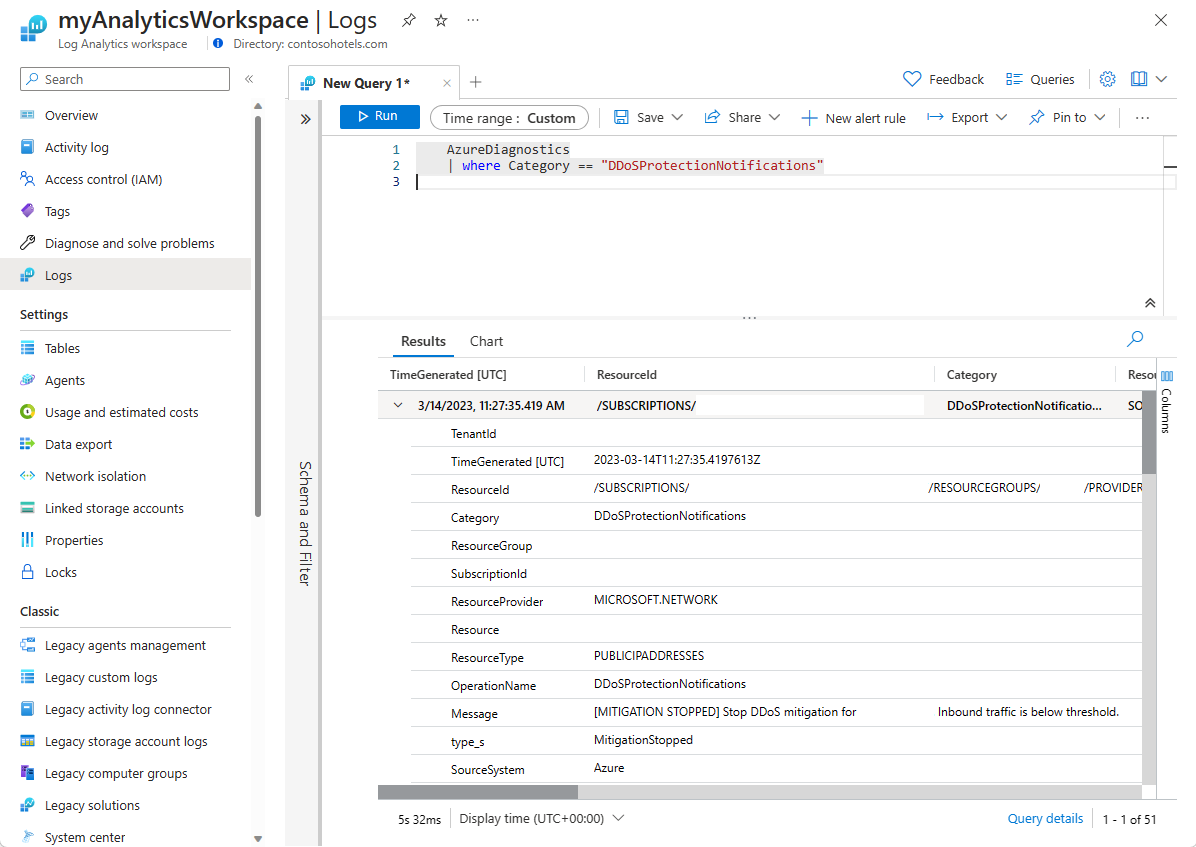

Na stronie Dzienniki wpisz zapytanie, a następnie naciśnij pozycję Uruchom , aby wyświetlić wyniki.

Przykładowe zapytania dziennika

Powiadomienia dotyczące ochrony przed atakami DDoS

Powiadomienia będą otrzymywać powiadomienia w dowolnym momencie, w którym zasób publicznego adresu IP jest atakowany, a po zakończeniu ograniczania ryzyka ataku.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

W poniższej tabeli wymieniono nazwy pól i opisy:

| Nazwa pola | Opis |

|---|---|

| TimeGenerated | Data i godzina w formacie UTC utworzenia powiadomienia. |

| ResourceId | Identyfikator zasobu publicznego adresu IP. |

| Kategoria | W przypadku powiadomień będzie to .DDoSProtectionNotifications |

| Grupa zasobów | Grupa zasobów zawierająca publiczny adres IP i sieć wirtualną. |

| Subscriptionid | Identyfikator subskrypcji planu ochrony przed atakami DDoS. |

| Zasób | Nazwa publicznego adresu IP. |

| Resourcetype | Zawsze będzie to wartość PUBLICIPADDRESS. |

| Operationname | W przypadku powiadomień będzie to .DDoSProtectionNotifications |

| Wiadomość | Szczegóły ataku. |

| Typ | Typ powiadomienia. Możliwe wartości to MitigationStarted. MitigationStopped. |

| PublicIpAddress | Publiczny adres IP. |

Dzienniki przepływu ograniczania ryzyka ataków DDoS

Dzienniki przepływu ograniczania ryzyka ataków umożliwiają przeglądanie porzuconego ruchu, przekazywania ruchu i innych interesujących punktów danych podczas aktywnego ataku DDoS w czasie niemal rzeczywistym. Możesz pozyskać stały strumień tych danych do usługi Microsoft Sentinel lub do systemów SIEM innych firm za pośrednictwem centrum zdarzeń w celu monitorowania niemal w czasie rzeczywistym, podjąć potencjalne działania i rozwiązać potrzeby operacji obronnych.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

W poniższej tabeli wymieniono nazwy pól i opisy:

| Nazwa pola | Opis |

|---|---|

| TimeGenerated | Data i godzina w formacie UTC podczas tworzenia dziennika przepływu. |

| ResourceId | Identyfikator zasobu publicznego adresu IP. |

| Kategoria | W przypadku dzienników przepływu będzie to .DDoSMitigationFlowLogs |

| Grupa zasobów | Grupa zasobów zawierająca publiczny adres IP i sieć wirtualną. |

| Subscriptionid | Identyfikator subskrypcji planu ochrony przed atakami DDoS. |

| Zasób | Nazwa publicznego adresu IP. |

| Resourcetype | Zawsze będzie to wartość PUBLICIPADDRESS. |

| Operationname | W przypadku dzienników przepływu będzie to .DDoSMitigationFlowLogs |

| Wiadomość | Szczegóły ataku. |

| SourcePublicIpAddress | Publiczny adres IP klienta generujący ruch do publicznego adresu IP. |

| SourcePort | Numer portu od 0 do 65535. |

| DestPublicIpAddress | Publiczny adres IP. |

| DestPort | Numer portu od 0 do 65535. |

| Protokół | Typ protokołu. Możliwe wartości to tcp, , otherudp. |

Raporty ograniczania ryzyka ataków DDoS

Raporty zaradcze dotyczące ataków używają danych protokołu Netflow, które są agregowane w celu udostępnienia szczegółowych informacji o ataku na zasób. Za każdym razem, gdy zasób publicznego adresu IP jest atakowany, generowanie raportu rozpocznie się zaraz po rozpoczęciu ograniczania ryzyka. Raport przyrostowy będzie generowany co 5 minut i raport po łagodzeniu ryzyka dla całego okresu ograniczania ryzyka. Ma to na celu upewnienie się, że w przypadku ataku DDoS będzie on kontynuowany przez dłuższy czas, będzie można wyświetlić najbardziej aktualną migawkę raportu ograniczania ryzyka co 5 minut i pełne podsumowanie po zakończeniu ograniczania ryzyka ataku.

AzureDiagnostics

| where Category == "DDoSMitigationReports"

W poniższej tabeli wymieniono nazwy pól i opisy:

| Nazwa pola | Opis |

|---|---|

| TimeGenerated | Data i godzina w formacie UTC utworzenia powiadomienia. |

| ResourceId | Identyfikator zasobu publicznego adresu IP. |

| Kategoria | W przypadku raportów ograniczania ryzyka będzie to .DDoSMitigationReports |

| Grupa zasobów | Grupa zasobów zawierająca publiczny adres IP i sieć wirtualną. |

| Subscriptionid | Identyfikator subskrypcji planu ochrony przed atakami DDoS. |

| Zasób | Nazwa publicznego adresu IP. |

| Resourcetype | Zawsze będzie PUBLICIPADDRESSto . |

| Operationname | W przypadku raportów ograniczania ryzyka będzie to .DDoSMitigationReports |

| Typ raportu | Możliwe wartości to Incremental i PostMitigation. |

| MitigationPeriodStart | Data i godzina w formacie UTC rozpoczęcia ograniczania ryzyka. |

| MitigationPeriodEnd | Data i godzina w formacie UTC po zakończeniu ograniczania ryzyka. |

| Ipaddress | Publiczny adres IP. |

| Wektory ataku | Degradacja typów ataków. Klucze obejmują TCP SYN flood, , TCP floodUDP flood, UDP reflectioni Other packet flood. |

| TrafficOverview | Obniżenie ruchu podatnego na ataki. Klucze obejmują Total packets, , Total packets droppedTotal UDP packetsTotal TCP packets droppedTotal UDP packets droppedTotal TCP packets, Total Other packets, i .Total Other packets dropped |

| Protokoły | Podział dołączonych protokołów. Klucze obejmują TCP, UDPi Other. |

| DropReasons | Analiza przyczyn porzuconych pakietów. Klucze obejmują Protocol violation invalid TCP. syn Protocol violation invalid TCP, , Protocol violation invalid UDP, , UDP rate limit exceededUDP reflectionDestination limit exceededTCP rate limit exceeded, Other packet flood Rate limit exceededi .Packet was forwarded to service Nieprawidłowe przyczyny porzucania protokołu odnoszą się do źle sformułowanych pakietów. |

| TopSourceCountries | Podział 10 najważniejszych krajów źródłowych na ruch przychodzący. |

| TopSourceCountriesForDroppedPackets | Analiza 10 najlepszych krajów źródłowych pod kątem ruchu atakowego, który został ograniczony. |

| TopSourceASNs | Analiza 10 najważniejszych źródeł numerów systemu autonomicznego (ASN) ruchu przychodzącego. |

| Identyfikatory źródłowe | Analiza kontynentu źródłowego pod kątem ruchu przychodzącego. |

| Typ | Typ powiadomienia. Możliwe wartości to MitigationStarted. MitigationStopped. |

Następne kroki

W tym samouczku przedstawiono sposób wyświetlania dzienników diagnostycznych usługi DDoS Protection w obszarze roboczym usługi Log Analytics. Aby dowiedzieć się więcej o zalecanych krokach, które należy wykonać po wystąpieniu ataku DDoS, zobacz następujące następne kroki.